Por: Alex Weinert, vicepresidente de seguridad de identidad en Microsoft.

Es esa época del año otra vez. El Día Mundial de la Contraseña es el 4 de mayo de 2023.1 Hay una razón por la que todavía se mantiene fuerte 10 años después de haber sido creado por profesionales de la ciberseguridad. Un estudio reciente que analizó más de 15 mil millones de contraseñas encontró que las 10 contraseñas más populares aún incluyen combinaciones fáciles de descifrar como «123456» y «qwerty».2 Con ese nivel de seguridad, muchas organizaciones dejan, en esencia, la puerta abierta para todo mundo. Compartir su contraseña para un servicio de transmisión puede parecer inofensivo (sus contadores pueden no estar de acuerdo), pero este comportamiento a veces se filtra en el lugar de trabajo, donde las contraseñas de empleados débiles o compartidas a menudo se convierten en uno de los vectores de amenazas de seguridad más grandes que enfrentan las empresas.

En 2022, Microsoft rastreó 1.287 ataques de contraseña cada segundo (más de 111 millones por día).3 El phishing es un método de ataque cada vez más favorecido, con un aumento del 61% entre 2021 y 2022.4 Y nuestros datos para 2023 muestran que esta tendencia continúa. Las contraseñas no deben desempeñar ningún papel en una estrategia de credenciales con miras al futuro. Es por eso que no necesitan una contraseña para las cuentas de Microsoft: cientos de miles de personas han eliminado sus contraseñas por completo.5

Para una seguridad más sólida y optimizada, la autenticación sin contraseña de Microsoft puede ayudar a su organización a eliminar las vulnerabilidades de las contraseñas al tiempo que proporciona un acceso simplificado en toda su empresa. En honor al Día Mundial de la Contraseña, este blog les ayudará a explicarle a su organización que cuando sea el momento de «verificar de manera explícita» como parte de una estrategia de Confianza Cero, la autenticación sólida moderna que utiliza credenciales sin contraseña resistentes al phishing, brinda la mejor seguridad y un excelente retorno de la inversión (Return of Investment – ROI, por sus siglas en inglés).

Dejen atrás las contraseñas por simplicidad, seguridad y ahorro

Si han leído mi blog sobre por qué no usar contraseña es una buena contraseña, conocen lo que pienso sobre este tema. Para citarme a mí mismo: “Tu contraseña no es terrible. En definitiva es terrible, dada la probabilidad de que sea adivinada, interceptada, víctima de phishing o reutilizado”. Como le gusta decir al director de seguridad de la información de Microsoft, Bret Arsenault, «los piratas informáticos no entran, inician sesión».

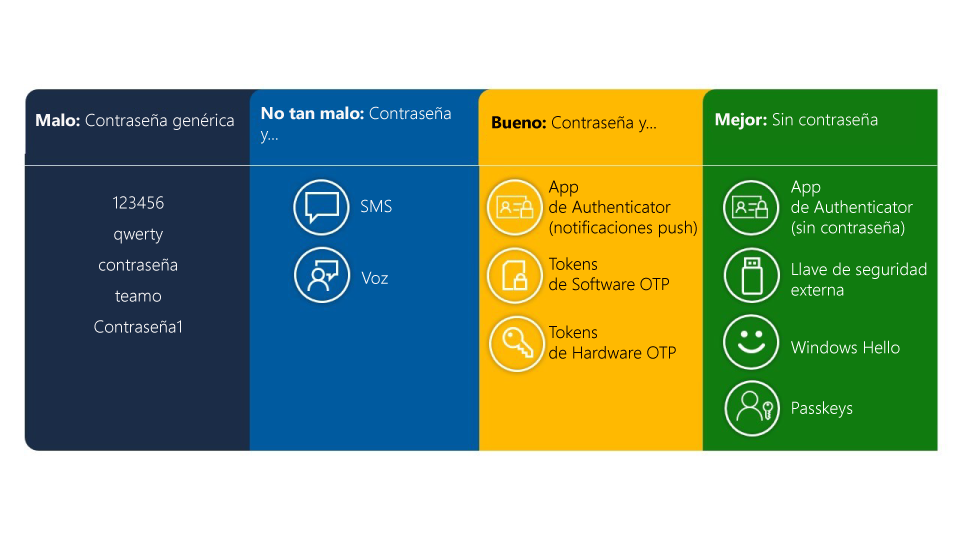

Las contraseñas por sí solas no son protección suficiente. La autenticación multifactor a la antigua agrega un segundo factor a una contraseña para agregar una capa de protección, pero el más popular de estos, la telefonía, también es el más problemático (consulten mi blog sobre colgar a los transportes telefónicos para comprender por qué la telefonía es una mala opción para la autenticación multifactor). Incluso con métodos fuertes, como usar Microsoft Authenticator para aumentar la seguridad de una contraseña, aún tienen la vulnerabilidad de la contraseña en sí. La mejor contraseña es no tener contraseña, y pueden obtenerla hoy con Windows Hello, llaves de seguridad o, mi favorito, Microsoft Authenticator.

En 2022, Microsoft se comprometió con el próximo paso de hacer que las contraseñas sean cosa del pasado al unirse a FIDO Alliance y otras plataformas importantes para admitir claves de paso (passkeys) como un método común de inicio de sesión sin contraseña. Las claves de acceso tienen como objetivo no solo reemplazar las contraseñas con algo más sólido desde el punto de vista criptográfico, sino que también es tan fácil e intuitivo de usar como una contraseña. La tecnología sin contraseña, como Windows Hello, que se basa en los estándares Fast Identity Online (FIDO), fortalece la seguridad al realizar la verificación en el dispositivo, en lugar de pasar las credenciales del usuario a través de una conexión en línea (a menudo vulnerable). También proporciona una experiencia de usuario simplificada, que también puede ayudar a aumentar la productividad.

Ese era el objetivo cuando el antiguo colaborador de Microsoft, Accenture, decidió simplificar su experiencia de usuario al eliminar el requisito de autenticación de contraseña. Con 699 mil empleados repartidos en 49 países, la empresa decidió que lo mejor para él era automatizar y simplificar la gestión de identidades y accesos (Identity and Access Management – IAM, por sus siglas en inglés). Accenture eligió la aplicación Microsoft Authenticator, Windows Hello for Business y las claves de seguridad FIDO2 como sus soluciones de autenticación sin contraseña. Como se describe en su estudio de caso, los resultados ya se han comenzado a sentir: “La adopción de la tecnología sin contraseña ha llevado a tiempos de inicio de sesión más rápidos, una experiencia más confiable, menos autenticaciones fallidas y una postura de seguridad general mejorada”.6

Ya sea que formen parte de una organización global como Accenture o una pequeña startup, la política de métodos de autenticación en Microsoft Azure Active Directory (Azure AD), ahora parte de Microsoft Entra, le permite a su equipo de IAM administrar con facilidad la autenticación sin contraseña para todos los usuarios desde un solo panel. Aún mejor, un estudio reciente de Forrester Consulting descubrió que una organización compuesta, basada en clientes entrevistados que protegen sus aplicaciones empresariales con Azure AD, se benefició de un ROI del 240% en tres años (un valor actual neto de USD 8.5 millones en tres años) al tiempo que redujo el número de solicitudes de restablecimiento de contraseña a su mesa de ayuda en un significativo 75 por ciento anual.7

La autenticación multifactor no puede hacerlo todo

Un informe de 2021 del Ponemon Institute descubrió que los ataques de phishing costaban a las grandes empresas con sede en los Estados Unidos un promedio de 14.8 millones de dólares al año.8 Eso es mucho más que la cifra de 3.8 millones de dólares de 2015. Tan solo Microsoft bloqueó 70 mil millones de correos electrónicos y ataques de identidad en 2022. Pero, en el lado positivo, se ha demostrado que la autenticación multifactor reduce el riesgo de compromiso en un 99.9 por ciento para los ataques de identidad.9 Esa es una estadística bastante importante, pero no es infalible; en especial cuando se considera que los SMS son un 40 por ciento menos efectivos que los métodos de autenticación más fuertes.10 Los atacantes siempre están en proceso de aprender e improvisar, como se muestra en el aumento de los ataques de fatiga de autenticación multifactorial. En este tipo de ciberataque:

- El actor de amenazas utiliza credenciales comprometidas (a menudo obtenidas mediante un ataque de phishing) para iniciar un intento de acceso a la cuenta de un usuario.

- El intento desencadena una notificación de inserción de autenticación multifactor en el dispositivo del usuario, como «¿Acabas de intentar iniciar sesión? Sí o no.»

- Si la persona objetivo no acepta, el atacante continúa, para inundar al objetivo con indicaciones repetidas.

- La víctima se siente tan abrumada o distraída que al final hace clic en «sí». A veces, el atacante también utilizará la ingeniería social y se pondrá en contacto con el objetivo a través de correo electrónico, mensajería o teléfono haciéndose pasar por un miembro del equipo de TI.

Un ataque de fatiga de autenticación multifactor publicitado de manera amplia, ocurrió en septiembre de 2022, cuando un pirata informático de 18 años usó las credenciales comprometidas de un contratista para obtener acceso a las redes internas de una importante empresa de viajes compartidos. Una vez dentro, pudo acceder a tokens para la infraestructura en la nube de la empresa y el servicio crítico de IAM. Nuestra investigación se adelantó a este tipo de ataque en 2021 cuando creamos defensas de autenticación multifactor en la aplicación Authenticator, incluida la coincidencia de números y contexto adicional. Para obtener más información, asegúrense de leer la publicación de mi blog: Defiendan a sus usuarios de los ataques de fatiga de autenticación multifactor.

Toda la protección de la identidad se basa en Zero Trust

Confianza Cero (Zero Trust) es solo otra forma de describir la seguridad proactiva. Es decir, son las medidas que deben tomar antes de que sucedan cosas malas, y se basa en un principio simple: “Nunca confíen; siempre verifiquen.” En el lugar de trabajo remoto, híbrido y descentralizado de hoy en día, y de traer su propio dispositivo (Bring Your Own Device – BYOD, por sus siglas en inglés), la Confianza Cero proporciona una base sólida para la seguridad basada en tres pilares:

- Verificar de manera explícita: autentiquen a cada usuario en función de todos los puntos de datos disponibles: identidad, ubicación, estado del dispositivo, servicio o carga de trabajo, clasificación de datos y anomalías.

- Usar el acceso con privilegios mínimos: esto significa limitar el acceso de acuerdo con la función y la tarea específicas del usuario. También deben aplicar políticas basadas en riesgos y protección adaptativa para ayudar a proteger sus datos sin obstaculizar la productividad.

- Asumir una brecha: esto le permite a su equipo de seguridad minimizar el radio de explosión y evitar el movimiento lateral si ocurre una brecha. Mantener el cifrado de extremo a extremo y usar análisis también fortalecerá la detección de amenazas y mejorará sus defensas.

Y cuando se trata de “verificar de manera explícita” como parte de Cero Confianza, ninguna inversión en el campo de las credenciales es mejor que un viaje sin contraseña; de manera literal mueve los postes de la portería sobre los atacantes.

May the Fourth be with you all! (Porque hoy también se celebra el Día de Star Wars)

Seguridad todo el año

En Microsoft Security, creemos que la seguridad se trata de personas. Capacitar a los usuarios con un acceso sólido y optimizado desde cualquier lugar, en cualquier momento y en cualquier dispositivo es parte de esa misión. Obtengan más información sobre la autenticación sin contraseña de Microsoft y cómo puede ayudar a su organización a eliminar vulnerabilidades al tiempo que proporciona un acceso rápido y seguro en toda su empresa.

Para obtener más información sobre las soluciones de seguridad de Microsoft, visiten nuestro sitio web. Agreguen a Favoritos el blog de Seguridad para mantenerse al día con nuestra cobertura experta en asuntos de seguridad. Además, síganos en LinkedIn (Microsoft Security) y Twitter (@MSFTSecurity) para conocer las últimas noticias y actualizaciones sobre ciberseguridad.

1Día Mundial de la Contraseña, Calendario del Día Nacional.

2Contraseñas más comunes: estadísticas más recientes de 2023, Paulius Vasiliauskas. 20 de abril de 2023.

3Microsoft Entra: 5 prioridades identificadas para 2023, Joy Chik. 9 de enero de 2023.

4Más de 255 millones de ataques de phishing en 2022 hasta el momento, Security Magazine. 26 de octubre de 2022.

5El futuro sin contraseña está aquí para su cuenta de Microsoft, Vasu Jakkal. 15 de septiembre de 2021.

6Un recorrido empresarial sin contraseña, Accenture.

7The Total Economic Impact™ de Microsoft Entra, un estudio encargado realizado por Forrester Consulting. marzo de 2023.

8Nuevo estudio del Instituto Ponemon revela que los costos promedio de phishing se elevan a $14.8 millones anuales, casi cuadruplicándose desde 2015, GlobeNewswire. 17 de agosto de 2021.

917 Estadísticas esenciales de autenticación multifactor (mfa) [2023], Jack Flynn. 6 de febrero de 2023.

10¿Qué tan efectiva es la autenticación multifactor para disuadir los ataques cibernéticos? Lucas Mayer. 1 de mayo de 2023.