En vivo, el Centro Cibernético Policial de la Dijin revela cómo se persigue el cibercrimen.

Bogotá D.C. 2 de marzo 2017. Las autoridades están alerta. Según el estudio Consumer Security Risks Survey 2016 de Kaspersky Lab, en el que se tuvieron en cuenta los resultados de una encuesta realizada en Brasil, Colombia, México, entre otros 18 países, el 52% de los usuarios que sufrió pérdidas financieras a causa de ataques cibernéticos logró recuperar sólo una parte o nada.

Por esto, Microsoft, como proveedor de servicios en la nube, y la Dirección de Investigación Criminal e Interpol (Dijin), han hecho frente común nuevamente para destacar los esfuerzos de las autoridades, enfatizar la importancia de las alianzas para combatir la cibercriminalidad y promover la protección de la privacidad de los datos.

Hoy hacen un llamado a la ciudadanía para reducir los riesgos de los ciberataques y revelan las dos modalidades de secuestro de datos que tienen en jaque a los usuarios de la tecnología este año: el Ransomware (del inglés ransom, ‘rescate’, y ware, por software), y el Compromiso del Correo Electrónico Comercial (BEC por sus siglas en inglés).

Por este motivo, el Centro Cibernético Policial de la Dijin está armado con las mejores herramientas de cómputo y los más avezados agendes digitales para combatir estos delitos, mediante la puesta en marcha de capacidades especializadas en ciberseguridad que permiten contrarrestar amenazas de ciberterrorismo, delitos que afecten la información y los datos, así como vulneraciones relacionadas con pornografía infantil difundidas en la red.

Por su parte Microsoft, desde su centro de seguridad en Redmond monitorea las actividades delictivas que se dan en el ciberespacio y apoya a las autoridades para contraatacar a los criminales cibernéticos que se quieren apropiar de los datos de las personas. “Esta modalidad consiste en que los ciberdelincuentes acceden a los dispositivos donde se guarda información confidencial, habitualmente de carácter financiero, para extorsionar a sus víctimas”, explica Andrés Umaña, director de Asuntos Legales de Microsoft Colombia. “Los ladrones informáticos usualmente infectan y bloquean los computadores y le exigen a los vulnerados un pago en Bitcoins, una transacción que se puede llevar a cabo fácilmente y sin dejar rastro en tanto no está regulada por ningún gobierno. Incluso, en algunos casos, les han solicitado a los dueños de la información realizar una encuesta como ‘forma de pago’. Aún si el usuario accede a alguno de estas intimidaciones, no hay garantía de que pueda volver a utilizar su equipo o recuperar su información”.

Ransomware, el raptor más temido del mundo

El último informe de Enjoy Safer Technology (ESET), La Seguridad Como Rehén, perfila esta modalidad como uno de los escenarios de vulneración a la seguridad informática más populares en 2017.

El ransomware es una de las últimas amenazas de malware más implementadas por los ciberdelincuentes que buscan lucrarse de los datos y la información confidencial tanto de las personas como de las empresas. En 2016, el número de variaciones de este software malicioso se duplicó teniendo como objetivo infectar los dispositivos de los usuarios y luego negarles el acceso a sus archivos para extorsionarlos. Infortunadamente, los métodos y los medios que los agresores usan hoy día para perpetrar estos ataques resultan cada vez más diversos, complejos y costosos.

Si bien existen diferentes tipos de ransomware, todos comparten características similares en su función: no permiten el acceso al sistema operativo, encriptan archivos para bloquear su uso y/o detienen el funcionamiento de ciertas aplicaciones como el navegador. Todo con el fin de solicitar dinero a cambio de la ‘liberación’ de la información.

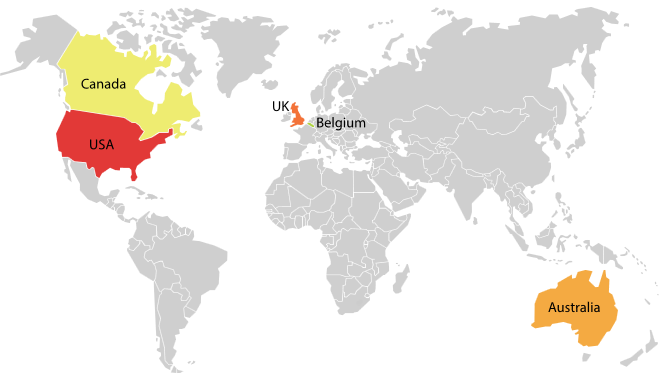

Cifras avaladas por Microsoft indican que los malware más comunes son Tescrypt (42%), Crowti (17%), FakeBsod (15%) y Brolo (9%), siendo los Estados Unidos (50%) el país donde más se han detectado estas amenazas, especialmente del tipo FakeBsod. A este le sigue Italia (13%), donde la clase Tescrypt tuvo más prevalencia, y Canadá (6%).

El ransomware FakeBsod, por ejemplo, normalmente utiliza una pieza maliciosa de código JavaScript para bloquear los navegadores web y muestra en la pantalla del dispositivo un mensaje de advertencia falso cuando el usuario entra a la página web comprometida o malintencionada.

El mensaje de advertencia le dice a la víctima «póngase en contacto con los técnicos de Microsoft» para resolver el «Error 333 Fallo de Registro del sistema operativo – Host: Error de pantalla azul 0x0000000CE». Una vez el usuario intenta contactar a alguien a través del número telefónico reflejado en el mensaje, le piden realizar un pago para «arreglar» el problema.

En el caso de la imagen del ejemplo 1.3., es posible recuperar el control del navegador sin pagar nada si se cierra el mensaje de advertencia a través del Administrador de Tareas. Al reabrir el navegador, es importante asegurarse de no hacer clic en ‘restaurar la sesión anterior’.

Con el objetivo de ofrecer información y herramientas a la sociedad para combatir los diferentes tipos de ransomware, han surgido iniciativas transnacionales como No More Ransom, liderada por la Unidad de Crimen Nacional de Alta Tecnología de los Países Bajos y de la cual hacen parte 13 agencias del sector público de varios países, entre ellos la Policía Nacional de Colombia.

Por su parte, el Coronel Freddy Bautista, director del centro Cibernético de la Dijin, asegura que las denuncias por este software malicioso aumentaron de 13 casos en 2015 a 100 el año pasado. “Se trata de operaciones 360 grados que suelen ejecutar los criminales como parte de organizaciones grandes o en red. Aunque las autoridades competentes hemos logrado desmantelar varias de ellas, la cantidad de malware y su variedad continuará creciendo en la medida que la creatividad de los maleantes lo permita”, dice el Coronel.

Formas de protegerse del terrible ransomware

- Realizar copias de seguridad de los documentos con regularidad e implementar un sistema de nube como OneDrive que le permita mantener seguros los archivos.

- Usar soluciones como Microsoft Active Protection Service (MAPS), la cual es capaz de identificar amenazas de maleware y permite enviar respuestas de bloqueo en tiempo real al usuario. Este sistema ha demostrado proveer una protección adicional del 10% con respecto a la seguridad que brindan las tecnologías regulares.

- No abrir o descargar archivos adjuntos de correos electrónicos desconocidos, pues este es el medio por el cual más se reciben malware, según ESET.

- Evitar visitar sitios inseguros en la web, además de desconfiar de las páginas que contengan errores ortográficos o lo inviten a redireccionarse a otro lugar.

“La mejor forma de protegerse de estos tipos de virus es concientizando al usuario sobre los peligros e impactos de la ciberseguridad. Si los usuarios son capaces de identificar este tipo de amenazas, serán menos susceptibles”, complementa Andres Umaña. “Adicionalmente, mantener un antivirus o sistema operativo instalado y actualizado en el computador podría evitar la vulneración de la seguridad informática de una empresa, es de tener en cuenta que, el 90% de las intrusiones empieza por la debilidad de las contraseñas de correo electrónico.”

¿Qué está haciendo Microsoft al respecto?

- Seis de las 10 principales amenazas de ransomware usan vulnerabilidades de navegador o complementos de navegador, lo cual hace más difícil que los autores del malware puedan sabotear el sistema operativo Windows 10 y el navegador Microsoft Edge.

- Ha incrementado la capacidad de detección y bloqueo en sus servicios de correo electrónico, lo cual se ve reflejado en el creciente número de archivos adjuntos bloqueados asociados con ransomware.

- Ha añadido una nueva tecnología a Windows Defender para reducir el tiempo de detección a segundos, a la vez que aumenta su capacidad de respuesta antes de que la infección ocurra.

- Ha lanzado Windows Defender Advanced Threat Protection, el cual se puede combinar Office 365 Advanced Threat Protection para facilitarles a las empresas la investigación y su capacidad de respuesta a ataques de ransomware.

Business Email Compromise, un ataque sofisticado y complicado de detectar

Uno de los vectores de ataque en el que las empresas son el objetivo es conocido como Compromiso de Correo Electrónico Empresarial (BEC, por sus siglas en inglés), el cual es definido por el FBI como un fraude sofisticado que ataca a las compañías que regularmente trabajan con socios extranjeros y realizan pagos mediante transferencias de fondos con regularidad.

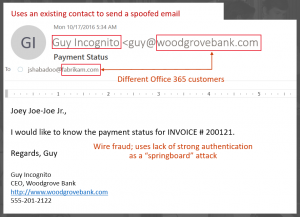

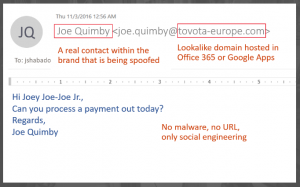

“El BEC es una variación de ‘phishing’, una técnica de captación ilícita de datos personales, principalmente relacionados con claves para el acceso a servicios bancarios y financieros, a través de correos electrónicos o páginas web que imitan/copian la imagen o la apariencia de una entidad bancaria, financiera o de cualquier otro tipo de empresa de reconocido prestigio”, comenta el Coronel Bautista de la Dijin. “La vulnerabilidad de los usuarios y las posibilidades de clonación de datos es mayor en la medida que no se utilicen métodos de pago en línea apropiadamente o seguros”.

Una situación común es cuando el cibercriminal falsifica el dominio de la víctima (por lo general un ejecutivo de alto rango), y le envía un correo electrónico a otro funcionario de similar cargo o a alguien de áreas como Finanzas o Recursos Humanos. Así, el maleante intenta engañar al receptor para que le entregue información sensible o le consigne dinero a una cuenta que pueda controlar.

El Compromiso de Correo Empresarial es un flagelo difícil de detectar en tanto el aspecto de su contenido suele ser normal y proviene de direcciones IP neutras o, incluso, reconocidas en el mercado.

De acuerdo con el FBI, se han reportado este tipo de estafas en 100 países y se han enviado transferencias fraudulentas a 79 países, la mayoría de los cuales se dirigen a bancos en China y Hong Kong. Información reportada por esta misma entidad en mayo de 2016, estima que las víctimas de esta clase de hurto incurrieron en pérdidas de 3 mil millones de dólares.

¿Cómo identificar y evitar un ataque BEC?

- Siempre verificar: es importante confirmar los datos de contacto de las partes involucradas, especialmente si se trata de mensajes que involucren transferencias de fondos. Debido a que algunos esquemas BEC se implementan por medio de cuentas de correo ‘hackeadas’, resulta aún más conveniente seguir protocolos de verificación por medios diferentes al correo electrónico.

- No responder al correo electrónico: se recomienda usar la función de ‘reenvío’ del correo electrónico e indicar manualmente las direcciones de los contactos a quienes se pretende dar respuesta. De esta forma, se estaría evitando responder a la cuenta falsificada por el cribercriminal.

- Contar con una solución ‘anti-spoofing’ (anti-falsificación): en la medida en que los ataques BEC no contienen necesariamente software malicioso, es necesario implementar una herramienta diseñada para identificar archivos adjuntos peligrosos o comportamientos de ingeniería anormales. En tal caso, Office 365 tiene la capacidad de aplicar un esquema de lógica para detectar la suplantación de identidad cuando los dominios del emisor y del receptor son usuarios de este software de Microsoft.

A la vez, la Policía Nacional ha dispuesto de un CAI Virtual como canal especializado en prevención de ciberseguridad donde ofrece orientación y atención de incidentes informáticos en línea para atender a los distintos sectores de la sociedad, tomando especial valor los requerimientos ciudadanos a través del portal de servicios http://www.ccp.gov.co y su cuenta de Twitter @CaiVirtual.

Acerca de Microsoft

Microsoft (Nasdaq “MSFT” @microsoft) es la compañía líder en plataformas y productividad para un mundo donde la movilidad y la nube son lo primero, y su misión es permitir hacer más a cada persona y a cada empresa del planeta.

Contacto de Prensa:

Carolina Sánchez