Nota del editor: El 20 de julio, Kemba Walden, asesor jurídico adjunto de la Unidad de Delitos Digitales en Microsoft, testificó ante el Subcomité de Supervisión e Investigaciones del Comité de Energía y Comercio de la Cámara de Representantes para una audiencia titulada «Detener a los ladrones digitales: la creciente amenaza del ransomware». Lean el testimonio escrito de Kemba Walden a continuación y vean la audiencia aquí.

Presidente DeGette, miembro de alto rango Griffith y miembros del subcomité, mi nombre es Kemba Walden, y soy asesor general adjunto en la Unidad de Crímenes Digitales de Microsoft («DCU»), donde dirijo nuestro Programa de Análisis y Disrupción de Ransomware. También soy copresidente del equipo de Disrupción del Grupo de Trabajo sobre Ransomware del Instituto de Seguridad y Tecnología (IST, por sus siglas en inglés), que reúne a expertos de todas las industrias para combatir la amenaza del ransomware.[1] Antes de Microsoft, pasé una década en el servicio gubernamental en el Departamento de Seguridad Nacional de Estados Unidos. En DHS (como se le conoce al Departamento de Seguridad Nacional de Estados Unidos por sus siglas en inglés), ocupé varios puestos de abogado, en específico como abogado principal del representante del DHS en el Comité de Inversión Extranjera en los Estados Unidos y luego como abogado de ciberseguridad para la Agencia de Seguridad de Infraestructura y Ciberseguridad, y su predecesora. Quiero agradecerles por la oportunidad de discutir los ataques de ransomware e ilustrar por qué el intercambio de información más significativo y las asociaciones público-privadas son fundamentales para combatir este último y virulento ejemplo de costoso delito cibernético.

También me complace compartir información sobre cómo Microsoft combate el ransomware. Creemos que la mejor estrategia para disminuir los ataques de ransomware es a través de campañas de interrupción específicas junto con una mayor higiene de la seguridad cibernética. Terminaré con destacar varias oportunidades clave para una interrupción más efectiva de este delito cibernético, oportunidades para aumentar la seguridad colectiva del sector público y las organizaciones del sector privado, y la importancia de las asociaciones.

Los ataques de ransomware representan un peligro mayor para todos los estadounidenses, ya que los propietarios y operadores de infraestructura crítica, las pequeñas y medianas empresas y los gobiernos estatales y locales son el objetivo de empresas delictivas sofisticadas y representantes de los estados-nación, operados por distintas organizaciones delictivas. Por lo tanto, un esfuerzo sostenible y exitoso contra esta amenaza requerirá una estrategia de todo el gobierno ejecutada en estrecha asociación con el sector privado.

I. Enfoque de Microsoft hacia el ciberdelito

Microsoft juega a la ofensiva contra las amenazas en línea. Con nuestro trabajo a través de asociaciones sólidas, nos esforzamos por derribar la infraestructura criminal y perseguir a los ciberdelincuentes motivados tanto a nivel financiero como respaldados por estados nación. Este trabajo nos ayuda a proteger a nuestros clientes y a mejorar la seguridad de la comunidad global de Internet para que todos los usuarios (empresas, consumidores y gobiernos) puedan confiar en la tecnología y los servicios en línea de los que dependemos para el comercio y la comunicación. La Unidad de Delitos Digitales de Microsoft (DCU, por sus siglas en inglés) es un equipo internacional de expertos técnicos, legales y comerciales que ha luchado contra el ciberdelito para proteger a las víctimas desde 2008. Usamos nuestra experiencia y visión única de las redes criminales en línea para actuar. Compartimos conocimientos a nivel interno, que se traducen en características de productos de seguridad, descubrimos pruebas para poder realizar derivaciones penales a las autoridades competentes en todo el mundo y emprendemos acciones legales para interrumpir la actividad maliciosa.

Como parte de la DCU, el nuevo Programa de Análisis y Disrupción de Ransomware de Microsoft, que lanzamos en 2020, se esfuerza por hacer que el ransomware sea menos rentable y más difícil de implementar, a través de la interrupción de la infraestructura y los sistemas de pago que permiten ataques de ransomware y al evitar que los delincuentes utilicen productos y servicios de Microsoft para atacar a nuestros clientes. El programa se basa en la experiencia de una década de Microsoft y en su historial de éxito, que impulsa una lucha sostenida contra otros tipos de delitos cibernéticos.

Además de asociarnos con las fuerzas del orden para interrumpir a los ciberdelincuentes involucrados en ataques de ransomware, como la reciente interrupción del sistema de pago de los ciberdelincuentes que atacaron Colonial Pipeline, en Microsoft también utilizamos nuestra experiencia para informar la legislación sobre ciberdelincuencia y la cooperación global que avanza en la lucha contra la ciberdelincuencia. Brindamos un apoyo sustancial a IST y participamos en los cuatro equipos del Grupo de Trabajo sobre Ransomware. A nivel personal, copresidí el equipo sobre disrupción del Grupo de Trabajo. Mis colegas y yo también participamos de manera activa en la Asociación Contra el Ciberdelito del Foro Económico Mundial, centrada en los esfuerzos de políticas globales para combatir el ransomware.

A través de las observaciones de Microsoft sobre la implementación y los ataques de ransomware, nuestra colaboración activa con el gobierno de los Estados Unidos hasta la fecha, y el liderazgo intelectual de Microsoft en la discusión global sobre políticas y oportunidades operativas para contrarrestar el ransomware, a continuación abordaré las oportunidades para una interrupción más efectiva de este ciberdelito, las oportunidades para aumentar la seguridad colectiva del sector público y las organizaciones del sector privado, y la importancia de las alianzas.

II. Definición de ransomware

A. ¿Qué es un ataque de ransomware?

El ransomware es un tipo específico de software malicioso o «malware» utilizado por los ciberdelincuentes para hacer que los datos o los sistemas sean inaccesibles con fines de extorsión, es decir, rescate. En un ataque de ransomware estándar, el ciberdelincuente logra acceso no autorizado a la red de la víctima, instala el ransomware, por lo general en ubicaciones con datos confidenciales o sistemas críticos para el negocio, y luego ejecuta el programa, lo que bloquea archivos en esa red, haciéndolos inaccesibles para la víctima hasta que se paga el rescate. Por lo general, la demanda de rescate es para el pago en forma de criptomoneda, como Bitcoin. Cada vez más, los atacantes también roban datos confidenciales antes de implementar el ransomware real en lo que se conoce como un ataque de ransomware de doble extorsión. El robo de datos obliga a la víctima a entablar negociaciones y aumenta los posibles costos legales, financieros y de reputación de no pagar el rescate, ya que los atacantes no solo dejarán los datos de la víctima bloqueados, sino que también filtrarán información confidencial que podría incluir datos comerciales confidenciales o información de identificación personal.

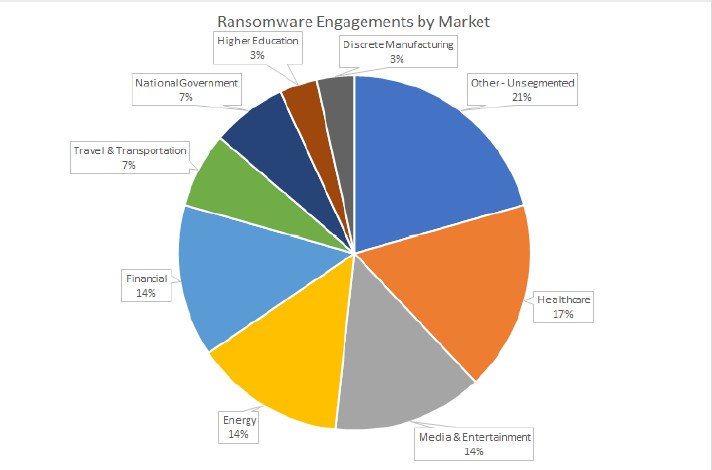

Los incidentes recientes y de alto perfil, como los relacionados con los ataques de ransomware Colonial Pipeline, JBS Foods y Kaseya, atrajeron una atención pública considerable e ilustran el alcance de la amenaza y las importantes consecuencias multimillonarias del ransomware. Sin embargo, según los datos de Microsoft, el ransomware no se limita a incidentes de alto perfil. Es omnipresente y afecta a amplias franjas de nuestra economía, desde los actores más grandes hasta los más pequeños. Nuestros datos muestran que el sector energético representa uno de los sectores más atacados, junto con los sectores financiero, sanitario y de entretenimiento. Y a pesar de las continuas promesas de algunos ciberdelincuentes de no atacar hospitales o empresas de atención médica durante la pandemia global, Microsoft ha observado que la atención médica sigue siendo el objetivo número uno del ransomware.

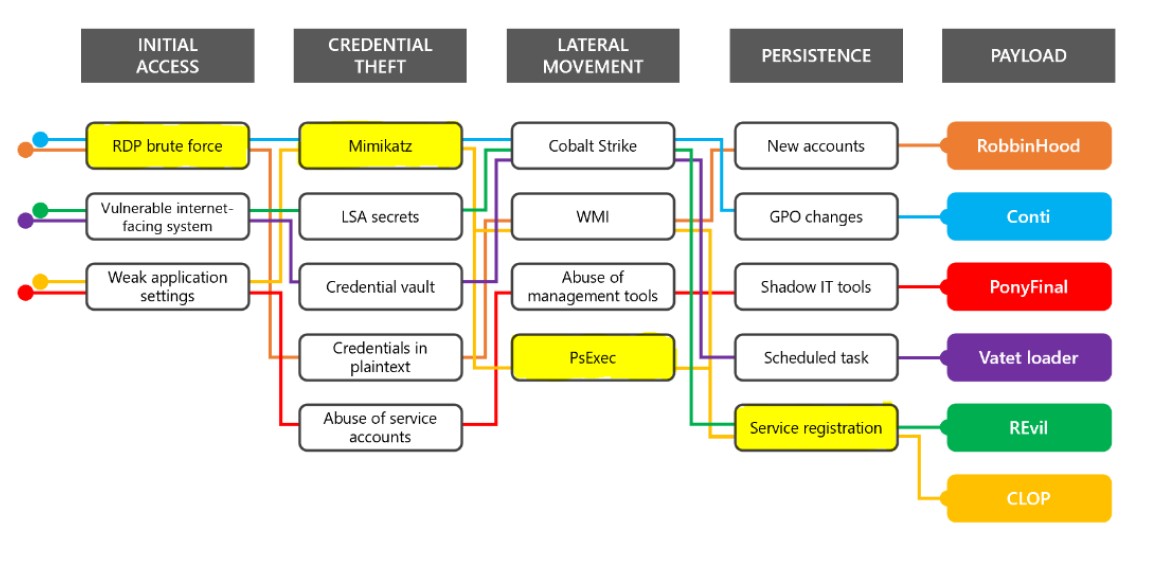

B. ¿Cómo funciona un ataque de ransomware?

La imagen a continuación muestra los pasos básicos que por lo general se llevan a cabo antes de que un ciberdelincuente instale el ransomware malicioso en la red de una víctima. En primer lugar, los ciberdelincuentes obtendrán acceso a la red de la víctima mediante suplantación de identidad, una contraseña robada o mediante una vulnerabilidad de software sin parchear. Luego, los ciberdelincuentes buscarán moverse de manera lateral dentro de la red para obtener privilegios de nivel superior, como los que posee el administrador de TI de la víctima, para acceder a toda la red. Los ciberdelincuentes realizarán un reconocimiento dentro de la red de la víctima, para buscar sistemas críticos y datos confidenciales, en algunos casos roban estos datos, para facilitar una demanda de rescate efectiva. Por último, los ciberdelincuentes aprovecharán esta información para instalar el ransomware en la red que bloqueará los archivos de la víctima hasta que se pague el rescate.

C. ¿Cómo piden rescate los ciberdelincuentes por los objetivos?

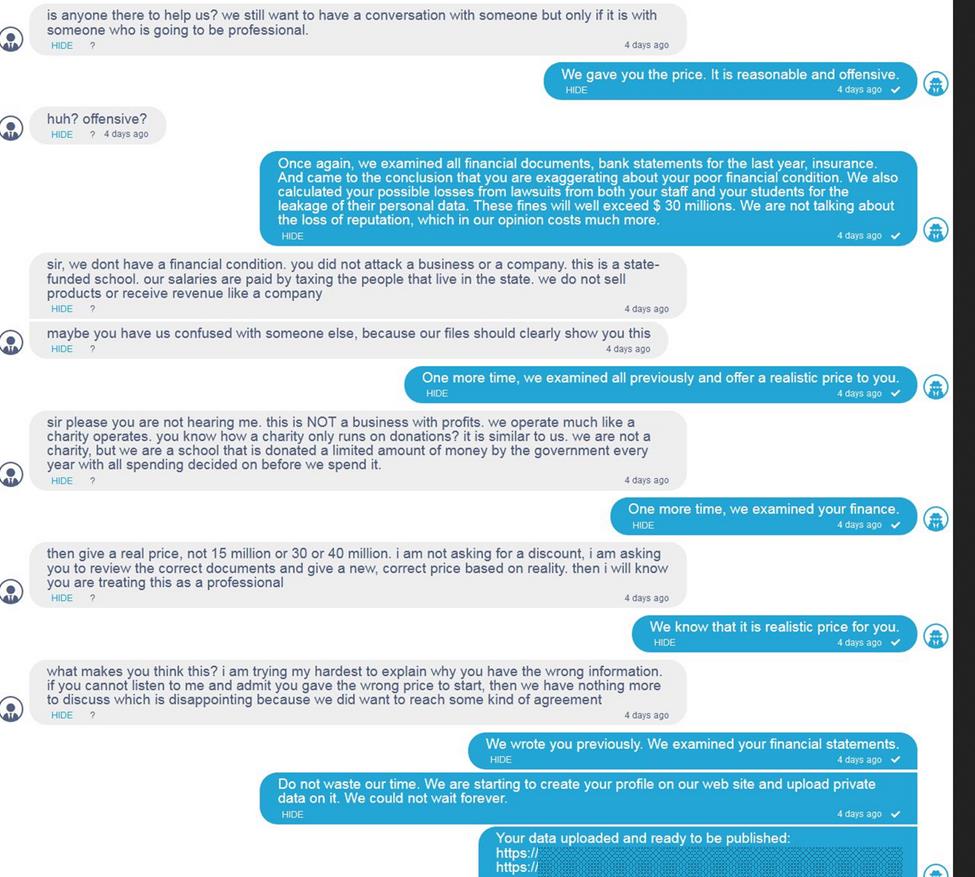

El ransomware se ha convertido, de manera efectiva, en un modelo comercial muy lucrativo, con un aspecto de recopilación de inteligencia avanzada que lo acompaña. Los actores criminales recopilan y realizan investigaciones y analizan su inteligencia para identificar una cantidad óptima en dólares para su demanda de rescate. Una vez que los delincuentes entran en una red, pueden acceder y estudiar los documentos financieros y las pólizas de seguro de su objetivo para informar mejor su eventual demanda de rescate y su posición negociadora. Incluso pueden investigar las sanciones asociadas con las leyes de incumplimiento locales de esa organización. Luego, los actores extorsionarán a sus víctimas con dinero, no solo a cambio de desbloquear sus sistemas, sino en algunos casos para evitar la divulgación pública de los datos robados de la víctima. Al aprovechar la importante información de inteligencia que pueden recopilar sobre las empresas víctimas, el actor criminal lanzará su ataque, para identificar lo que considera un monto de rescate «apropiado».

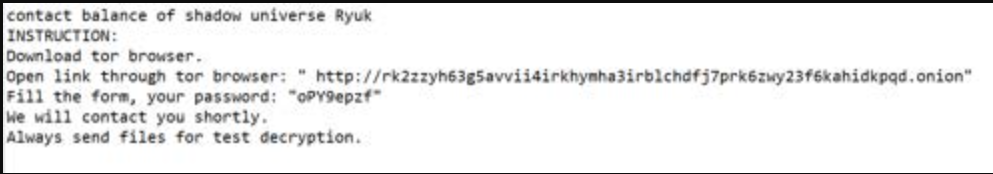

Una vez que el delincuente instala el ransomware y lo usa para bloquear el sistema de la víctima, la víctima solo tendrá acceso a una nota de rescate. La nota de rescate proporciona instrucciones a la víctima sobre cómo comunicarse con el delincuente. En el siguiente ejemplo, el delincuente utilizó la cepa de ransomware conocida como Ryuk, uno de los muchos paquetes de software de ransomware populares de uso generalizado en la actualidad. El delincuente indica a la víctima que acceda a la deep web mediante el navegador tor, un medio especial para acceder a la deep web. En este punto, la víctima puede abrir la comunicación con el criminal para negociar el rescate o pagarlo.

El proceso de negociación y las comunicaciones de ida y vuelta suelen ser surrealistas e inquietantes por la indiferencia con la que algunos actores criminales se ofrecen para «ayudar» a las empresas a recuperarse del mismo ataque que han orquestado. El siguiente ejemplo muestra un chat de negociación con un distrito escolar público en el que los delincuentes intentan extorsionar en efectivo a cambio de una clave para desbloquear el ransomware implementado en su red. La interacción demuestra la investigación realizada por el delincuente antes de la negociación, ya que el actor delictivo explicó que habían

“examinado todos los documentos financieros, extractos bancarios del último año, seguros. Y llegó a la conclusión de que se exagera sobre la mala situación financiera. También calculamos sus posibles pérdidas por demandas tanto de su personal como de sus estudiantes por la filtración de sus datos personales. Estas multas superarán los $30 millones. No hablamos de la pérdida de reputación, que en nuestra opinión cuesta más”.[2]

D. ¿Qué barreras de entrada existen para ejecutar un ataque de ransomware?

Muy pocas. Un ciberdelincuente no necesita conocimientos especializados de codificación informática para beneficiarse del ransomware. El único ciberdelincuente en todo el ciclo de vida del ransomware que requiere habilidades especializadas en el desarrollo de código es el creador que desarrolla el software malicioso en primer lugar. Hay cientos, si no miles, de variantes de ransomware diferentes, como Ryuk, Darkside, REvil, Maze y Conti. Los ataques suelen tener nombres engañosos según el software malintencionado que se instaló en la red de la víctima, aunque es posible que los ciberdelincuentes involucrados en el ataque no tengan ningún vínculo con el creador de ese ransomware en particular. Un solo ciberdelincuente puede utilizar cualquier número de variantes de ransomware junto con otras herramientas para atacar las redes de las víctimas.

Cada vez más, los ciberdelincuentes que utilizan ransomware se han trasladado a un modelo de negocio de «ransomware como servicio» impulsado por la inteligencia y la investigación humanas. Esto ha reducido aún más las barreras de entrada para cualquier ciberdelincuente. El ransomware como servicio es un modelo de negocio «modular» en el que las personas con habilidades técnicas limitadas pueden aprovechar el malware desarrollado por otros para realizar sus propios ataques.

Los desarrolladores o administradores utilizarán foros de piratas informáticos para reclutar piratas informáticos afiliados. Por ejemplo, como informó Bleeping Computer el otoño pasado, los desarrolladores de REvil utilizaron foros de piratas informáticos para reclutar de manera activa piratas informáticos afiliados. Para facilitar el aspecto comercial de la relación, los desarrolladores crean y ejecutan ransomware y sitios de pago con afiliados que piratean empresas y bloquean sus dispositivos. Los desarrolladores por lo general obtienen entre el 20 y el 30% de cualquier rescate resultante, y los afiliados reciben entre el 70 y el 80%. Se trata de un sindicato delictivo en el que a cada miembro se le paga por una experiencia particular.

El siguiente ejemplo, que sigue el flujo de criptomonedas, muestra cómo una empresa delictiva dividió sus «ganancias» de bitcoin (BTC) de manera que alrededor del 25% de las ganancias fluyeron al desarrollador/administrador y el 75% de las «ganancias» fluyeron al atacante.

III. Oportunidades de disrupción

La interrupción de la actividad delictiva no elimina el problema, pero aumenta el costo de cometer el delito. Las detenciones y el enjuiciamiento en casos de delitos cibernéticos pueden ser difíciles, por lo que interrumpir la infraestructura que utilizan los ciberdelincuentes en los ataques de ransomware es una parte clave de la disuasión. En el caso del ransomware, existen oportunidades para que tanto el sector público como el privado se centren en hacer que el delito sea más difícil de cometer (interrupción de la infraestructura) y oportunidades para centrarse en hacer que el delito sea menos rentable (interrupción de los pagos). La esperanza es que al cambiar este equilibrio, los actores criminales abandonen este crimen.

A. Interrumpir la infraestructura al apuntar a la capacidad del actor delictivo para comunicarse con la víctima o divulgar de manera pública datos robados.

No existe una interrupción de la infraestructura de «talla única» que elimine el ransomware; más bien, la interrupción hará que sea más difícil para el actor criminal lograr sus objetivos, lo que aumenta así el costo de cometer este crimen. En general, la interrupción de la infraestructura se centra en eliminar la infraestructura, como sitios web, servidores o cuentas de correo electrónico, que permiten al delincuente negociar el rescate con la víctima y divulgar de manera pública los datos confidenciales de la víctima. Los ataques de ransomware suelen utilizar la misma infraestructura para varias campañas. Los ciberdelincuentes deciden cómo llevar a cabo su ataque en función de las herramientas de seguridad que están presentes, si la red tiene una buena higiene cibernética y qué datos los ciberdelincuentes querían exfiltrar de la red.

Aunque el nuevo modelo de negocio de Ransomware como Servicio se basa en una variedad de herramientas y la mejor opción de ransomware, todos deben operar de manera similar para extraer el pago de las víctimas de manera efectiva. La infraestructura utilizada es bastante consistente. Por ejemplo, cada esquema de ransomware de doble extorsión necesita una ubicación para dar a conocer los datos robados y una oportunidad para establecer comunicación con sus víctimas para negociar los términos del rescate. Esto brinda una oportunidad de interrupción.

B. Interrumpir el Sistema de Distribución de Pagos al apuntar a intermediarios que apoyan a los elementos vulnerables del sistema.

La interrupción del sistema de distribución de pagos que respalda este delito hace que los ataques de ransomware sean menos rentables. La mejora de nuestros medios técnicos y procesos legales para interrumpir la infraestructura que respalda los pagos obtenidos a través del rescate afectará de manera significativa la rentabilidad (y, por lo tanto, la prevalencia) de este delito. Debido a que el sistema de distribución de pagos y los intermediarios que apoyan el flujo de dinero atraviesan las fronteras internacionales, interrumpir el sistema de distribución de pagos requerirá una estrategia global.

La siguiente infografía demuestra el flujo de pago y las oportunidades de interrupción: una víctima (Alice) obtendrá una billetera que puede enviar criptomonedas. Hay varios tipos de billeteras: billeteras que están en poder de un proveedor de servicios en nombre del propietario (también conocidas como billeteras «calientes») o billeteras que están bajo la custodia exclusiva del propietario y no son accesibles por ninguna otra parte (también conocida como billetera «fría»). Las víctimas suelen obtener carteras «calientes», mientras que los delincuentes suelen tener carteras «calientes» y «frías». Hay una serie de acciones que se toman para enviar criptomonedas de manera seudónima que al final resultan en su recepción por parte del criminal (Rob). Rob luego tiene una variedad de opciones para convertir su pago en criptomonedas en moneda fiduciaria tradicional, como dólares estadounidenses. Esas opciones incluyen pasar por un quiosco de cifrado (que es similar a un cajero automático), utilizar un intercambio de cifrado, utilizar un intercambio de igual a igual o utilizar una mesa de operaciones de venta libre. Otras opciones incluyen comprar tarjetas de regalo, apostar o pasar por algún otro procesador de pagos. Son estas rampas de entrada (obtener una billetera «caliente») y las rampas de salida (cambiar moneda digital por moneda tradicional) donde el actor criminal es más vulnerable y la oportunidad de interrupción es mayor.

Sin importar dónde se implemente el ransomware, por lo general los actores de la amenaza exigirán el pago a través de la moneda criptográfica. Aunque la tecnología blockchain subyacente facilita los flujos transparentes de criptomonedas, los propietarios de las carteras se mantienen como seudónimos. Para lograr este seudonimato, primero un actor de amenazas debe obtener una billetera criptográfica de una empresa de servicios de billetera y, en segundo lugar, el actor de amenazas buscará retirar su moneda criptográfica a través de algún tipo de plataforma. En esencia, el actor criminal debe adjuntar una transacción a la cadena de bloques y, en última instancia, encontrar una manera de cobrar. La mayoría de las partes interesadas en este sistema de criptomonedas no quieren que sus plataformas se utilicen con fines nefastos. Aquellos que cumplen con las leyes de EE. UU. Están interesados en asociarse con la comunidad de seguridad para dificultar el uso de sus plataformas por parte de los actores criminales. Sin embargo, algunos proveedores de servicios de billetera e intercambios de divisas criptográficas pueden existir en jurisdicciones que no están dispuestas o no pueden vigilar de manera efectiva a estos proveedores de servicios. Son estos intermediarios los que facilitan el flujo de ganancias mal habidas del ransomware. El sector privado a través de litigios civiles y el gobierno a través de la incautación penal, la aplicación de la normativa y la colaboración internacional pueden tomar medidas coordinadas para interrumpir estos puntos débiles en el proceso de pago. Aplaudimos la formación del Grupo de Trabajo Interno contra el Ransomware del Departamento de Justicia de los Estados Unidos y la reciente operación para confiscar una billetera y una moneda criptográfica de la banda criminal que atacó Colonial Pipeline.

IV. Sensibilización para posibles víctimas.

Aunque la interrupción es importante, es igual de importante evitar que los actores criminales ingresen a las redes y hacer que las organizaciones sean resistentes a los ataques. Las víctimas potenciales, los gobiernos, las organizaciones y las empresas de todos los tamaños se encuentran en distintos niveles de madurez de preparación. Asegurar que todas las víctimas potenciales aumenten su seguridad y resiliencia es clave.

Los ciberdelincuentes que instalan ransomware utilizan métodos de acceso probados y verdaderos. A menudo, la aplicación de la higiene básica de la ciberseguridad puede evitar que un ciberdelincuente pueda pedir recompensa por un sistema. Consideren, por ejemplo, el reciente ataque de ransomware contra EDGAR, el sistema de recopilación, análisis y recuperación de datos electrónicos de la Comisión de Bolsa y Valores. Los ciberdelincuentes pudieron acceder a la red a través de la contraseña de un administrador de TI que se vio comprometida en una infracción anterior.[3]

Microsoft recomienda que el gobierno produzca una guía clara y utilizable para abordar los puntos comunes de confusión en torno a los ataques de ransomware, para aclarar qué deben hacer las organizaciones primero, después y después de eso (orientación de estilo 1-2-3). Aunque el NIST ha hecho un excelente trabajo al abordar muchos aspectos de estos ataques, las organizaciones aún tienen dificultades para comenzar (en especial las organizaciones más pequeñas con personal y experiencia limitados). Cualquier orientación gubernamental debe establecer de manera clara las principales prioridades de seguridad y por qué son importantes. Por ejemplo, un enfoque simple de tres pasos podría ser efectivo: (1) Hacer que sea más difícil entrar, (2) Limitar el alcance del daño y (3) Prepárese para lo peor.

Hacer que sea más difícil ingresar. Hay varios pasos básicos de higiene de la ciberseguridad que se pueden tomar para hacer que sea mucho más difícil para los atacantes obtener acceso a la red de la víctima. El más importante de estos pasos es el uso de autenticación multifactor. Un estudio realizado en Microsoft estima que más del 99% de todos los ataques cibernéticos se habrían evitado si se hubiera implementado la autenticación multifactor. La autenticación multifactor es importante para aumentar la fricción para la entrada, pero llevará tiempo completarla como parte de una jornada de seguridad más amplia. Se pueden tomar otras medidas para identificar y cerrar los puntos de entrada vulnerables. Limitar el alcance del daño obliga a los atacantes a trabajar más duro para obtener acceso a múltiples sistemas críticos para el negocio mediante el establecimiento de un acceso con privilegios mínimos y la adopción de los Principios de Confianza Cero. Estos pasos hacen que sea más difícil para un atacante que ingresa a una red viajar a través de esta para encontrar datos valiosos para bloquear. Hay muchos recursos que describen cómo hacer esto de manera efectiva, y herramientas simples y gratuitas, como las del Cyber Risk Institute, pueden ayudar incluso a las pequeñas y medianas empresas a realizar este trabajo. Por último, alentar a las víctimas potenciales a prepararse para lo peor está diseñado para minimizar los incentivos monetarios para los atacantes de ransomware al hacer que sea más difícil acceder e interrumpir los sistemas y más fácil para las víctimas recuperarse de un ataque sin pagar el rescate.

El sitio web Stop Ransomware, de reciente lanzamiento, alojado por DHS/CISA es un recurso fantástico para explicar el ransomware, que proporciona una guía paso a paso para responder a un ataque de ransomware y proporciona las mejores prácticas de preparación.

V. La importancia de las asociaciones público-privadas

Así como cometer ataques de ransomware requiere un esfuerzo colectivo, contrarrestarlos necesita el mismo enfoque y coordinación global. Dado que estos ataques han evolucionado a operaciones más sofisticadas de tipo empresarial que involucran a múltiples jugadores, contrarrestar estos esfuerzos requiere un enfoque de múltiples partes interesadas. Cada uno de nosotros tiene un papel importante que desempeñar, y la base de nuestros esfuerzos es la información confiable y la colaboración operativa. El sector privado y el gobierno de Estado Unidos se han involucrado y experimentado con modelos técnicos y legales, a nivel mundial, para interrumpir y desmantelar la infraestructura del delito cibernético. Los esfuerzos realizados hasta la fecha ilustran que un enfoque colaborativo de múltiples partes interesadas (compartir información procesable y aprovechar las capacidades combinadas del sector privado y el gobierno) brinda la mejor oportunidad para interrumpir el ciberdelito de manera rápida y a gran escala.

El reciente desmantelamiento de Emotet, una botnet conocida por apoyar la distribución del ransomware Ryuk, involucró a las fuerzas del orden de todo el mundo, así como a investigadores de seguridad del sector privado. Los equipos individuales infectados con software malintencionado se denominan bots. Estos bots están controlados por el ciberdelincuente para crear una botnet, que se puede utilizar para participar en más actividades delictivas. Estas botnets pueden variar desde unos pocos cientos hasta decenas de millones de sistemas comprometidos. Al derribar la botnet Emotet, las fuerzas del orden incautaron activos y arrestaron a los ciberdelincuentes en Ucrania, mientras que los investigadores que trabajaban con las fuerzas del orden derribaron la infraestructura de comando y control de Emotet utilizada para operar la botnet y limpiaron las computadoras individuales en la botnet. El esfuerzo involucró a una coalición mundial de agencias de aplicación de la ley en los Estados Unidos, Canadá, el Reino Unido, los Países Bajos, Alemania, Francia, Lituania y Ucrania para interrumpir y hacerse cargo de la infraestructura de Emotet, que estaba ubicada en más de 90 países[4], mientras que de manera simultánea se arrestó al menos a dos de los ciberdelincuentes.

Como ha reconocido el gobierno de Estados Unidos, por ejemplo, con la creación del nuevo grupo de trabajo interinstitucional de ransomware y la nueva estrategia cibernética del FBI, la acción unilateral, ya sea pública o privada, no es una solución sostenible contra el ciberdelito organizado sofisticado patrocinado por un estado nación o motivado de manera financiera. Para combatir el ransomware, recomendamos:

- Entender el problema con claridad: Los ciberdelincuentes en la actualidad se aprovechan de Internet y las limitaciones de soberanía para llevar a cabo delitos contra víctimas ubicadas en cualquier parte del mundo. Mientras que Internet y las herramientas tecnológicas permiten a los ciberdelincuentes operar con un anonimato casi absoluto.

- Centrarse en lo que se puede hacer para abordar el problema: Interrumpir la infraestructura maliciosa, incluso cuando no es posible el arresto, a través de la cooperación global entre el sector privado y los gobiernos.

- Mayor enfoque en áreas críticas: Para aumentar el alcance y la escala de las interrupciones, y tener un éxito similar al de Emotet, el intercambio de información público-privada, la asistencia legal mutua global sólida, las capacidades operativas técnicas y la capacitación, el seguimiento y la priorización de amenazas y las necesidades de remediación de las víctimas necesitan ser mejorados.

Un enfoque colaborativo de múltiples partes interesadas para contrarrestar el ciberdelito, incluido el ransomware, debe ser ágil y funcionar a escala. Aunque la mayor parte de los esfuerzos del gobierno han sido impulsados por objetivos y tácticas tradicionales de aplicación de la ley (por ejemplo, acusación y arresto), ahora vemos un cambio en el gobierno de Estados Unidos y en los gobiernos extranjeros hacia acciones para interrumpir la infraestructura de los ciberdelincuentes. Los mecanismos de aplicación tradicionales son una pieza fundamental de la ciberseguridad global y la seguridad nacional de Estados Unidos, sin embargo, debemos continuar enfocándonos en el “derribo” o la interrupción más inmediata de la infraestructura, que se alinea de manera más estratégica con las necesidades y prioridades de muchas víctimas y es un interés público significativo. Este enfoque en la disrupción debería ser una estrategia principal para combatir el ransomware.

VI. Conclusión

Me complace ver que el gobierno de Estados Unidos, la comunidad de seguridad, los gobiernos estatales y locales y la comunidad internacional se han comenzado a unir para una respuesta coordinada al ransomware. Hay mucho trabajo por hacer, pero soy optimista de que en conjunto tenemos el liderazgo intelectual para lograr nuestros objetivos. El Grupo de Trabajo de IST Ransomware publicó un conjunto de políticas y recomendaciones operativas meditadas, incluidas varias que pueden requerir una acción legislativa. Animo a todas las partes interesadas involucradas a actuar donde puedan para reducir la incidencia de ataques de ransomware.

[1]El Grupo de Trabajo publicó de manera reciente un marco de soluciones procesables destinadas a mitigar el ransomware como una actividad cibernética maliciosa y una empresa delictiva: Instituto de Seguridad y Tecnología (IST) »Informe RTF: Lucha contra el ransomware

[2]Ver también Los padres estaban al final de su cadena, luego el ransomware llegó (nbcnews.com)

[3]Hiltzik: La amenaza del ransomware – Los Angeles Times (latimes.com)

[4]Policías interrumpen a Emotet, el «malware más peligroso» de Internet | WIRED