El año pasado, el 58% de todos los ciberataques de los Estados-Nación observados por Microsoft se originaron en Rusia. Y los ciberataques de los grupos delictivos de Estado-Nación rusos son cada vez más eficaces: la tasa de ataques exitosos aumentó de 21% el año pasado a 32% este año. Los grupos de Estado-Nación rusos se enfocan cada vez en las agencias gubernamentales con el fin de recopilar inteligencia. Este blanco aumentó de 3% el año pasado a 53% este año y la mayoría de las agencias afectadas se relacionaron con política exterior, seguridad nacional o defensa. Los tres principales países que fueron el blanco de los grupos de Estados-Nación rusos fueron Estados Unidos, Ucrania y el Reino Unido.

Estos son algunos de los datos del segundo Informe de Defensa Digital anual de Microsoft publicado hoy y disponible para consultarse sin costo aquí. El informe cubre el periodo de julio de 2020 a junio de 2021 y sus hallazgos abarcan las tendencias en actividad de los Estados-Nación, ciberdelincuencia, seguridad de cadena de suministro, trabajo híbrido y desinformación.

Actividad de los Estados-Nación

Rusia no es el único actor de Estado-Nación que ha evolucionado sus técnicas, y el espionaje no es el único objetivo de los ataques de Estado-Nación conducidos este año.

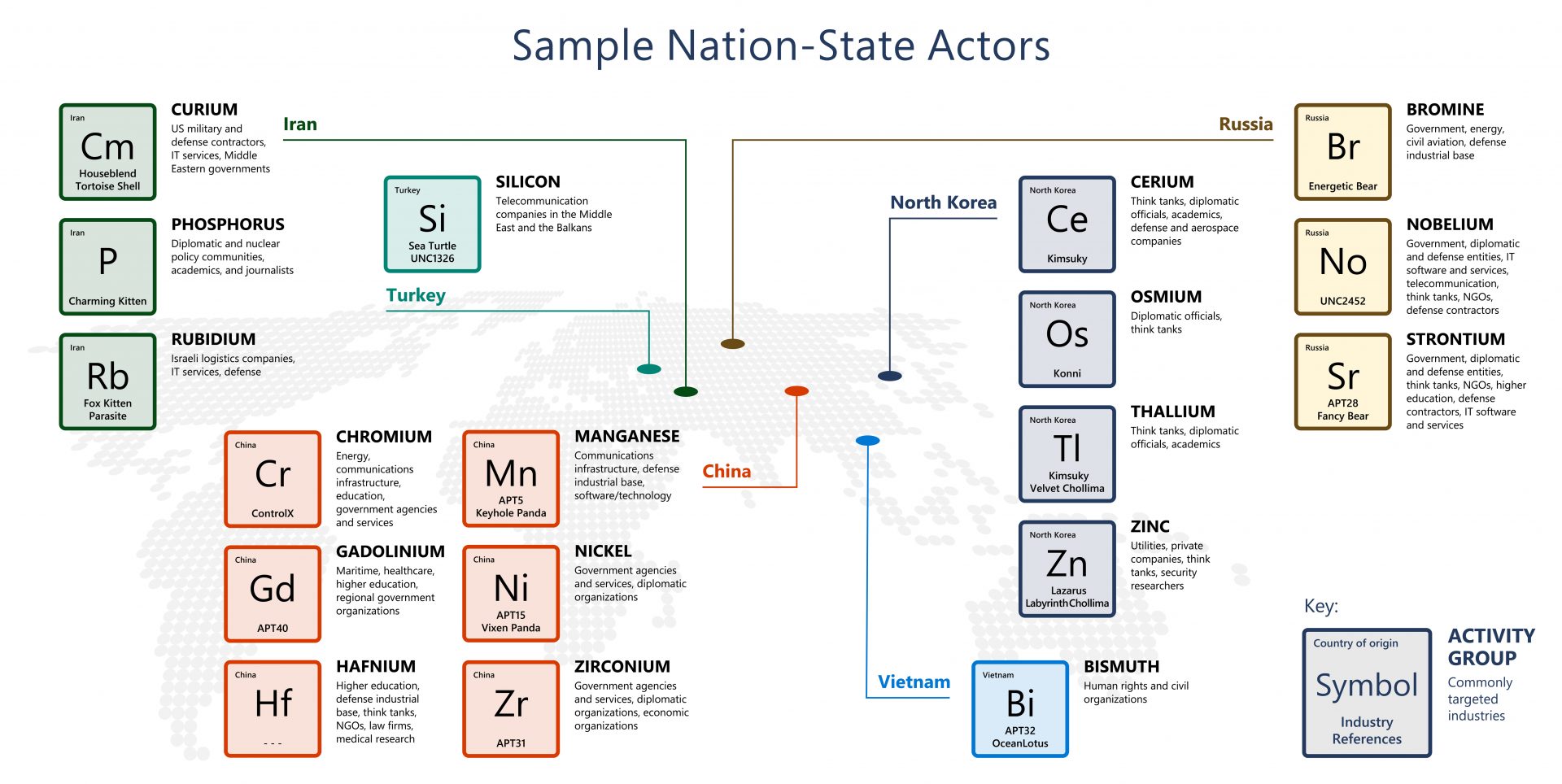

- Después de Rusia, el volumen más grande de ataques que observamos provino de Corea del Norte, Irán y China. Corea del Sur, Turquía (un nuevo país en nuestro informe) y Vietnam también mostraron actividad, pero en un volumen mucho menor.

- Aunque el espionaje es el objetivo más común de los ataques de Estado-Nación, algunas actividades de los atacantes muestran otros objetivos, incluidos:

- Irán, que cuadruplicó sus ataques a Israel el año pasado y aprovechó la tensión entre los dos países para lanzar ataques destructivos.

- Corea del Norte, cuyo blanco fueron las compañías de criptomonedas debido a que su economía se contrajo de manera significativa a causa de las sanciones y el COVID-19.

- El 21% de los ataques que observamos de los Estado-Nación se dirigieron a consumidores y el 79% a empresas, donde los sectores más afectados fueron gobierno (48%), ONG y centros de investigación (31%), educación (3%), agencias intergubernamentales (3%), TI (2%), energía (1%) y medios de comunicación (1%).

Aunque el objetivo de recopilar información no es exclusivo de China, cabe destacar que varios atacantes chinos han utilizado diversas vulnerabilidades previamente desconocidas. Los ataques de HAFNIUM dirigidos a los servidores Exchange de Microsoft se han difundido de manera amplia, pero, además de la vulnerabilidad 0-day utilizada en estos ataques, Microsoft detectó y reportó las vulnerabilidades Pulse Secure VPN Zero Day y SolarWinds 0-day a principios de este año, ambas explotadas por atacantes chinos.

China también ha utilizado su recopilación de inteligencia para diferentes propósitos. Un grupo delictivo chino, CHROMIUM, ha estado dirigiendo sus ataques a entidades en India, Malasia, Mongolia, Pakistán y Tailandia para recopilar inteligencia social, económica y política sobre sus países vecinos. Otro grupo chino, NICKEL, ha dirigido sus ataques a los ministerios de asuntos exteriores en Centro y Sudamérica y Europa. A medida que la influencia de China cambie con su iniciativa Belt and Road, anticipamos que estos atacantes continuarán utilizando la recopilación cibernética de inteligencia para obtener información sobre inversiones, negociaciones e influencia. Finalmente, estos atacantes chinos son sumamente persistentes: incluso después de revelar los intentos de China por recopilar inteligencia sobre las personas que participaron en las elecciones de 2020, su grupo delictivo ZIRCONIUM se mantuvo activo el día de las elecciones.

En los últimos tres años, hemos notificado 20 mil 500 veces a los clientes sobre intentos de ataques a sus sistemas por parte de todos los grupos de los Estado-Nación. Cabe aclarar que Microsoft no observa cada uno de los ciberataques en el mundo. Por ejemplo, tenemos visibilidad limitada de los ataques dirigidos a los sistemas locales que las organizaciones gestionan por sí mismas, como los ataques contra los servidores Exchange a principios de este año, y de los ataques dirigidos a clientes de otros proveedores de tecnología. Consideramos que compartir nuestros datos sobre estas amenazas es útil para los clientes, los legisladores y la comunidad de seguridad en general, por lo que invitamos a otros a compartir lo que observen. La buena noticia es que nuestra visibilidad de las amenazas y nuestra capacidad de ayudar a detenerlas seguirá aumentando conforme más organizaciones migren a la nube.

Ciberdelincuencia

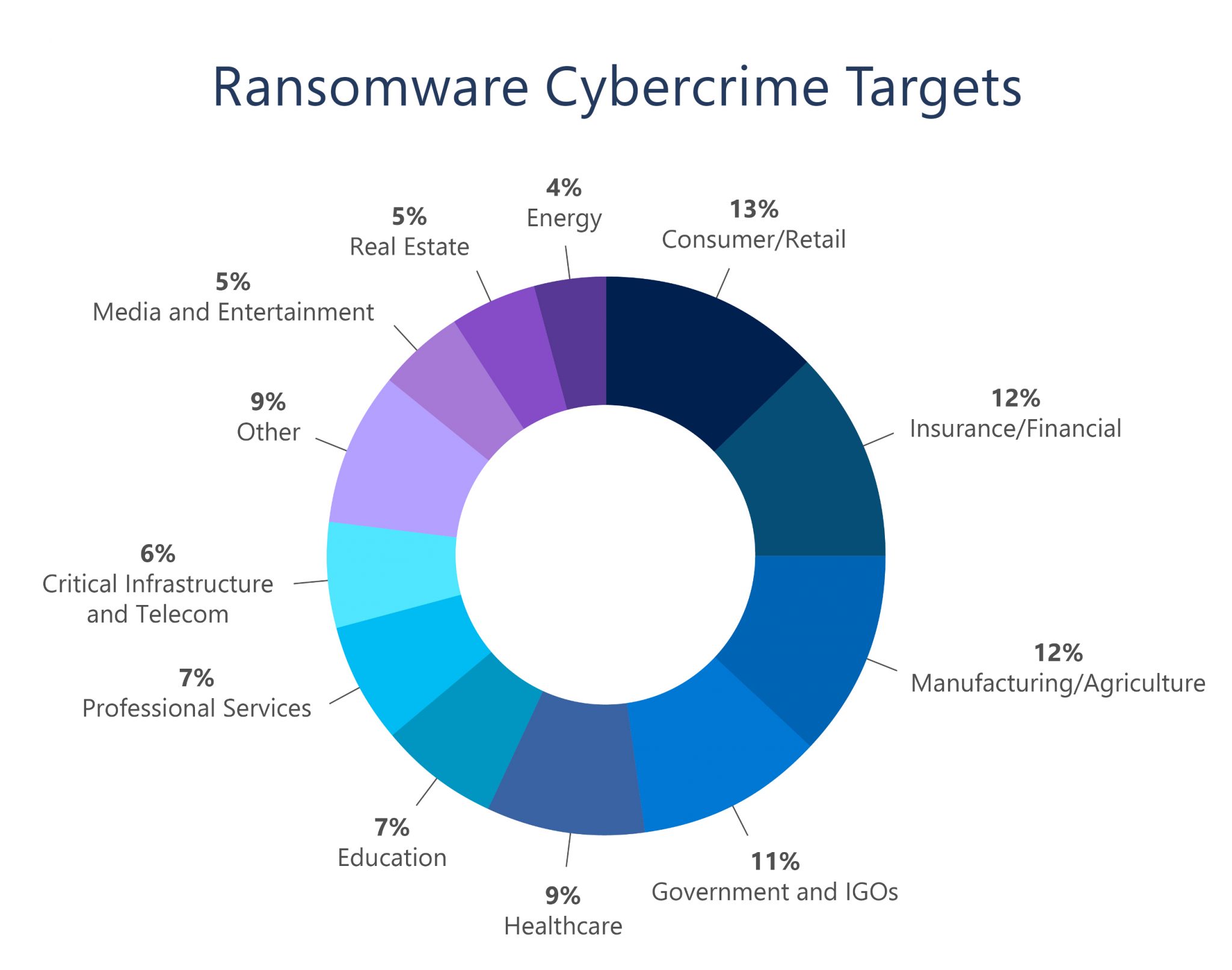

La ciberdelincuencia, en especial el ransomware, se mantiene una plaga grave y creciente, como lo demuestra el informe de este año. Y mientras que los grupos de los Estados-Nación se dirigen principalmente a víctimas con información útil, los ciberdelincuentes se enfocan en víctimas con dinero. Por lo tanto, los blancos casi siempre tienen un perfil diferente. Los ciberataques a las infraestructuras críticas —como el ataque de ransomware contra Colonial Pipeline— son los que generalmente acaparan los titulares en los medios de comunicación. Sin embargo, de acuerdo con nuestro Equipo de detección y respuesta (DART), las cinco industrias que sufrieron más ataques de ransomware el año pasado fueron comercio minorista (13%), servicios financieros (12%), manufactura (12%), gobierno (11%) y salud (9%). Estados Unidos es por mucho el país más atacado, con más del triple de ataques de ransomware que el segundo país más atacado. A Estados Unidos le sigue China, Japón, Alemania y los Emiratos Árabes Unidos.

En el último año, la economía de “ciberdelincuencia como servicio” se ha transformado de una industria naciente, aunque de rápido crecimiento, en una empresa criminal madura. Hoy, cualquiera, independientemente de sus conocimientos técnicos, puede acceder a un mercado digital robusto para contratar la amplia variedad de servicios necesarios para realizar ataques de todos los tipos. Ese mercado digital consiste en tres componentes. Primero, en vista de la mayor demanda, los delincuentes se especializan en paquetes de infección comerciales y utilizan cada vez más métodos automatizados, lo que reduce sus costos y amplía su escala. Hemos visto paquetes a la venta por solo USD $66. Segundo, algunos proveedores ofrecen las credenciales comprometidas que se requieren para acceder a los sistemas de las personas e implementar los paquetes. Hemos observado que los precios por credencial varían de USD $1 a $50 dependiendo del valor percibido del blanco. Tercero, los servicios de custodia de criptomonedas actúan como intermediarios entre los compradores y los vendedores para asegurar que los paquetes y las credenciales cumplan lo que ofrecen. También hemos empezado a detectar algunos paquetes sofisticados que no solo proporcionan los datos de la víctima al delincuente que compró e implementó el paquete, sino que también proporcionan secretamente esa información a la entidad que desarrolló el paquete.

El ransomware se mantiene como una de las amenazas cibernéticas más grandes, y continuó evolucionado a la lo largo del año pasado para volverse más disruptivo. En vez de enfocarse en los ataques automatizados que dependen de volumen y cifras de rescate bajas y fáciles de pagar para generar ganancias, el ransomware operado por humanos utiliza la inteligencia recopilada a partir de fuentes de información en línea, lo que permite al atacante robar y analizar los documentos financieros y pólizas de seguro de la víctima e investigar las redes comprometidas para seleccionar los blancos y exigir rescates más caros.

Contratacar en un ambiente de trabajo híbrido

A medida que las amenazas en línea aumentan en volumen, sofisticación e impacto, todos debemos tomar medidas para fortalecer nuestra primera línea de defensa. Implementar una “higiene” de ciberseguridad básica —como lavarnos los dientes para evitar caries o ponernos el cinturón de seguridad para proteger nuestra vida— son medidas importantes que todos debemos tomar.

Menos del 20% de nuestros clientes utilizan funciones de autenticación robustas como MFA (autenticación multifactorial). Ofrecemos esta función sin costo y las organizaciones pueden activarla automáticamente para sus usuarios. De hecho, si las organizaciones aplicaran MFA, utilizaran software antimalware y mantuvieran sus sistemas actualizados, estarían protegidos contra más del 99% de los ataques que se conducen en la actualidad.

Desde luego, las compañías tecnológicas como Microsoft tienen el deber de desarrollar software seguro, crear productos y servicios de ciberseguridad avanzados para los clientes que deseen implementarlos y detectar y detener las amenazas. Sin embargo, las medidas básicas de protección que implementen las organizaciones superarán las medidas más sofisticadas que las compañías tecnológicas y los gobiernos puedan tomar para protegerlas. La buena noticia es que en los últimos 18 meses hemos visto un incremento del 220% en el uso de autenticaciones robustas, ya que las compañías están considerando aumentar la seguridad en sus ambientes de teletrabajo. La mala noticia es que aún queda mucho camino por recorrer. Una parte de la solución consiste en mejorar las habilidades de los profesionales de ciberseguridad que ayudan a mantener protegidas a las organizaciones de todos los tipos, y compartiremos más acerca de nuestro trabajo en esta área en las próximas semanas.

Hay tres tendencias que también nos dan esperanza.

Primero, el gobierno de Estados Unidos ha tomado medidas sin precedentes para abordar la ciberseguridad a través de las leyes y autoridades vigentes. El mandato ejecutivo anunciado en mayo ha sido sumamente útil para proteger mejor al gobierno federal de Estados Unidos y a aquellos con los que trabaja, mientras que la alianza entre la Casa Blanca y el sector privado, formada a partir de los ataques a los servidores Exchange cometidos por HAFNIUM a principios de este año, establece un nuevo nivel de colaboración en cuanto a incidentes de seguridad.

Segundo, los gobiernos en todo el mundo están proponiendo y aprobando leyes nuevas que exigen, entre otras cosas, informes obligatorios a las organizaciones que descubran ciberataques, a fin de que las agencias gubernamentales pertinentes conozcan el alcance del problema y puedan investigar los incidentes utilizando sus propios recursos.

Tercero, tanto los gobiernos como las compañías están reportando de manera voluntaria los ataques de los que son víctimas. Esta transparencia ayuda a todos a conocer mejor el problema y acelera las acciones de los gobiernos y los servicios de primera respuesta.

Las tendencias son claras: los Estados-Nación están utilizando cada vez más los ciberataques (y lo seguirán haciendo) para sus propios fines políticos, sean espionaje, disrupción o destrucción. Anticipamos que más países se sumarán a la lista de aquellos que participan en operaciones cibernéticas ofensivas y que estas serán cada vez más descaradas, persistentes y dañinas si no conllevan consecuencias más graves. Y el mercado de la ciberdelincuencia se volverá más sofisticado y especializado a no ser que evolucionemos nuestro trabajo para detenerlo. A pesar de que se está trabajando más que nunca para contrarrestar estas inquietudes, es necesario asegurar que tengan prioridad en las agendas nacionales e internacionales en los próximos años.