Por: Alex Weinert, vicepresidente de seguridad de identidad en Microsoft.

¡Bienvenidos a 2023! Quería comenzar este año con un vistazo rápido a las tendencias en seguridad de identidad, qué pueden hacer al respecto y qué hace Microsoft para ayudarlos. Una de las cosas de las que hablamos en el equipo es el «síndrome del objeto brillante»: hay un montón de ataques e investigaciones innovadores y aterradores. Por desgracia, cada uno tiende a llevarnos a «pero, ¿qué pasa con …» donde se nos pregunta cómo manejaremos el incipiente captador de titulares. Este enfoque puede azotar a los equipos e impedir la finalización de nuestros proyectos de defensa, dejándonos expuestos a los ataques viejos y nuevos.

Los atacantes innovarán: nuestra respuesta en la comunidad de defensores debe ser reflexiva y estratégica. Pero no debemos entrar en pánico. Podemos tomar como ejemplo los ataques de ransomware. Estos dan miedo y acaparan los titulares debido a paros laborales paralizantes o enormes rescates. Pero estudios recientes de Expert Insights confirman lo que sabemos desde hace mucho tiempo: la mayoría de las veces, los ataques como el ransomware son la segunda etapa, predicada por un compromiso de identidad. De hecho, si leen todos los titulares que llaman la atención, encontrarán que la mayoría de las técnicas novedosas se basan primero en comprometer la identidad. Esto muestra la importancia de tener los conceptos básicos de identidad correctos y mantener la vista en la pelota.

Pamela Dingle dio un discurso de apertura en Authenticate 2022 en el que habló sobre los ataques de identidad en términos de ondas (y ha recapitulado en LinkedIn; si no lo han leído, deberían hacerlo). Ella tuvo la amabilidad de dejarme opinar, y voy a tomar prestado el paradigma para enmarcar nuestra guía. Pam comparó los crecientes ataques de identidad con amenazas en un viaje en su charla. Estas amenazas disminuyen en volumen a medida que aumentan en sofisticación y novedad:

Este es un marco increíble para pensar en los ataques, por lo que lo usaremos aquí para complementar su blog con características y orientación concretas. He agregado una amenaza más a su marco: la importancia crítica de la agilidad de la postura que nos ayuda a lidiar con la próxima «ola rebelde». Con suerte, este marco los ayudará a desarrollar un enfoque estratégico que aborde los problemas críticos que enfrentan ahora, los ayude a invertir de manera cuidadosa para las amenazas emergentes y los prepare para la agilidad defensiva en el próximo año. Comencemos.

Ataques de contraseña

Los ataques de contraseña simples son omnipresentes. Son el agua en la que nadamos. Los detallo de manera extensa en «Tu contraseña no importa«. Los tres ataques dominantes son:

- Rociado de contraseñas: Adivinar contraseñas comunes contra muchas cuentas.

- Phishing: Convencer a alguien de escribir sus credenciales en un sitio web falso o en respuesta a un mensaje de texto o correo electrónico.

- Reproducción de brechas: depender de la reutilización generalizada de contraseñas para tomar contraseñas comprometidas en un sitio y probarlas contra otros.

Estos ataques son gratuitos para ejecutarse a gran escala. Como resultado, Microsoft desvía más de mil ataques de contraseña por segundo en nuestros sistemas, y más del 99.9% de las cuentas comprometidas no tienen habilitada la autenticación multifactor. La autenticación multifactor es una de las defensas más básicas contra los ataques de identidad en la actualidad y, a pesar de que durante los últimos seis años se ha defendido de manera incansable el uso de la autenticación multifactor, incluyéndola en todas las variantes de Microsoft Azure Active Directory (Azure AD) y a través de innovaciones en los mecanismos, desde Microsoft Authenticator hasta FIDO, solo el 28 por ciento de los usuarios el mes pasado tuvo alguna sesión de autenticación multifactor. Con una cobertura tan baja, los atacantes aumentan su tasa de ataque para conseguir lo que quieren. La tasa de adopción es una demostración de un problema crítico al que volveré en este blog: en la mayoría de las organizaciones, los presupuestos y los recursos son ajustados, el personal de seguridad está abrumado y el síndrome del objeto brillante nos empuja en muchas direcciones, lo que impide el cierre de problemas.

Impulsar un mayor uso de la autenticación multifactor es lo más importante que podemos hacer por el ecosistema, y si aún no requieren la autenticación multifactor para todos los usuarios, actívenla. La autentificación multifactorial anticuada y atornillada era torpe, requería copiar códigos del teléfono a la computadora y recibir múltiples avisos. La autenticación multifactor moderna que usa aplicaciones, tokens o el dispositivo en sí es muy fácil o incluso invisible para los usuarios. La autenticación multifactor a la antigua tuvo que comprarse e implementarse por separado y con un costo adicional. La autenticación multifactor moderna se incluye en todas las SKU, está integrada a profundidad en Azure AD y no requiere administración adicional.

Nuestra posición fuerte es que todas las sesiones de usuario deben estar protegidas por autenticación multifactor, y hacemos todo lo posible para lograrlo. Esta es la razón por la que todos los nuevos inquilinos creados desde 2019 tienen habilitada la autenticación multifactor de forma predeterminada y por la que ahora activamos la autenticación multifactor en nombre de los inquilinos que no han demostrado interés en su configuración de seguridad.

Ataques de autenticación multifactor

Si han habilitado la autenticación multifactor, pueden darse una palmadita en la espalda y estar felices de haber desviado de manera efectiva los ataques de identidad dominante. Si bien aún es mucho menos que el 100 por ciento por el que nos esforzamos, el 28 por ciento de los usuarios que ahora están protegidos con autenticación multifactor incluyen algunos que son objetivos para los atacantes. Para llegar a estos objetivos, los atacantes deben atacar la autenticación multifactor en sí.

Los ejemplos aquí incluyen:

- Robo de SIM y otros ataques de vulnerabilidad de telefonía (por qué les pedimos que cuelguen en la autenticación multifactor de telefonía).

- Ataques de martilleo o duelo de autenticación multifactor, por lo que les pedimos que se alejen de las aprobaciones simples.

- Ataques de adversario en el medio, que engañan a los usuarios para que realicen la interacción de autenticación multifactor. Esta es la razón por la que la autenticación resistente al phishing es fundamental, en especial para los activos clave.

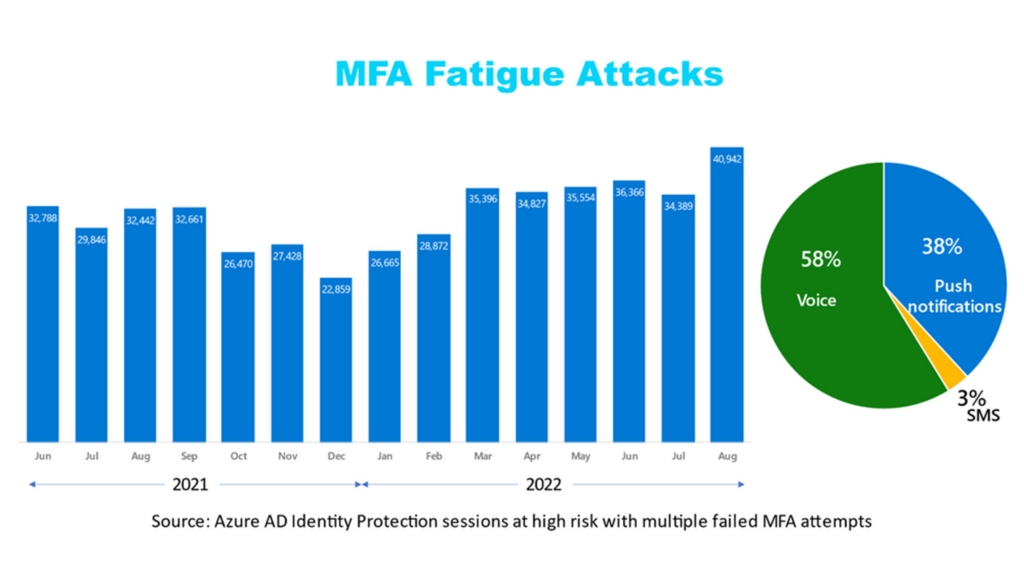

Tengan en cuenta que estos ataques requieren más esfuerzo e inversión del atacante y, como resultado, se detectan en decenas de miles por mes, no miles por segundo. Pero todos los ataques mencionados están en aumento, y esperamos que continúen a medida que aumenta la cobertura de autenticación multifactor básica.

Para derrotar estos ataques, es fundamental no solo usar la autenticación multifactor, sino también usar la autenticación multifactor correcta. Recomendamos Authenticator, Windows Hello y FIDO. Para las organizaciones con una tarjeta de verificación de identidad personal existente y una infraestructura de tarjeta de acceso común (PIV y CAC, por sus siglas en inglés), la autenticación basada en certificados (CBA, por sus siglas en inglés) es una buena solución resistente al phishing (y que cumple con las órdenes ejecutivas). Bonificación: todos estos métodos son mucho más fáciles de usar que las contraseñas o la autenticación multifactor basada en telefonía.

Ataques posteriores a la autenticación

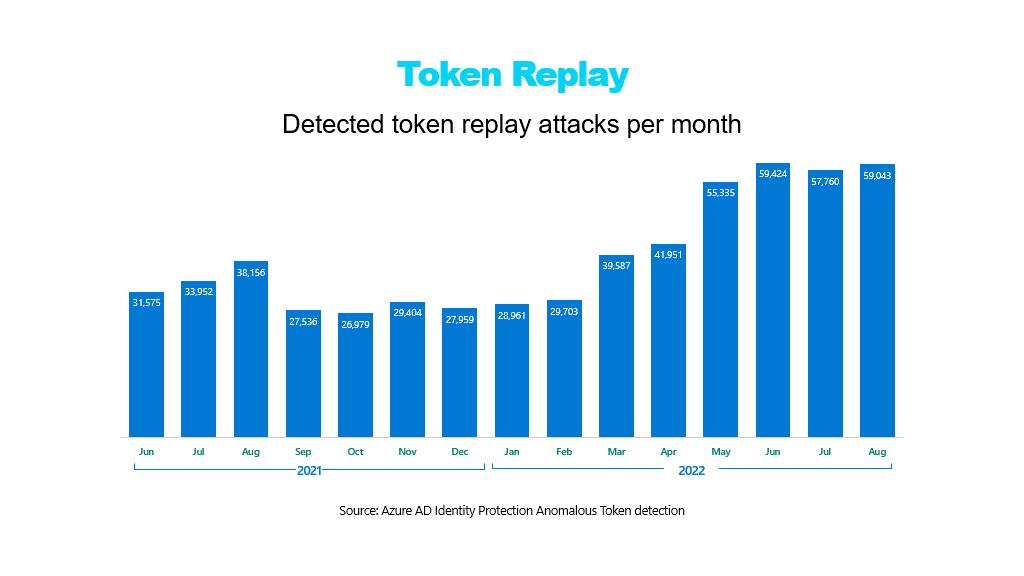

Los atacantes decididos usan malware para robar tokens de los dispositivos, lo que permite que un usuario válido realice una autenticación multifactor válida en una máquina válida, pero luego usan ladrones de credenciales para tomar las cookies y los tokens y usarlos en otro lugar. Este método está en aumento y se ha utilizado en ataques recientes de alto perfil. Los tokens también se pueden robar si se registran de manera incorrecta o si son interceptados por una infraestructura de enrutamiento comprometida, pero el mecanismo más común, con mucho, es el malware en una máquina. Si un usuario se ejecuta como administrador en una máquina, está a solo un clic de distancia del robo de tokens. Los principios básicos de Zero Trust (Confianza Cero), como ejecutar una protección eficaz de terminales, administrar dispositivos y, lo que es más importante, usar el acceso con privilegios mínimos (es decir, ejecutar como usuario, no como administrador, en sus máquinas) son excelentes defensas. Presten atención a las señales que indican que un robo de token está en proceso y soliciten una nueva autenticación para escenarios críticos como la inscripción de máquinas.

Otro ataque de derivación es el phishing de consentimiento de OAuth. Aquí es donde alguien engaña a un usuario existente para que otorgue permiso a una aplicación para acceder en su nombre. Los atacantes envían un enlace donde se solicita el consentimiento («phishing de consentimiento») y, si el usuario cae en el ataque, la aplicación puede acceder a los datos del usuario incluso cuando el usuario no está presente. Al igual que otros ataques de esta categoría, son raros pero van en aumento. Recomendamos inspeccionar qué aplicaciones dan consentimiento a sus usuarios y limitar el consentimiento a las aplicaciones de editores verificados.

Infraestructura en peligro

A medida que ustedes se vuelven más eficaces en el uso de la identidad para proteger sus organizaciones y crear sus políticas de confianza cero, los atacantes avanzados atacan la infraestructura de identidad en sí misma, de manera predominante al aprovechar las vulnerabilidades de la red local obsoletas, sin parches o inseguras para robar secretos, comprometer los servidores federados, o subvertir la infraestructura en la que confiamos. Este mecanismo es insidioso, porque los atacantes a menudo aprovechan el acceso para ocultar sus huellas, y una vez que se pierde el plano de control de acceso, puede ser muy difícil desalojar a un actor de manera efectiva.

Trabajamos de manera ardua para fortalecer las detecciones híbridas y multinube y crear protección automatizada para indicadores específicos de que los atacantes se mueven contra la infraestructura de identidad. De manera crítica, debido a la increíble dificultad de proteger las implementaciones locales del malware, el movimiento lateral y las amenazas emergentes, deben reducir sus dependencias de la infraestructura local, y trasladar la autoridad a la nube cuando sea posible. Deben aislar de manera específica su infraestructura en la nube de su entorno local. Por último, es fundamental asociarse de manera estrecha con su centro de operaciones de seguridad (SOC, por sus siglas en inglés) para asegurarse de que los administradores de identidad privilegiados y los servidores locales obtengan un escrutinio especial. Y debido a que los sofisticados adversarios de hoy buscarán cualquier brecha en su seguridad, proteger las identidades de los usuarios también significa proteger las identidades no humanas y la infraestructura que almacena y administra las identidades.

La ola rebelde: velocidad e intensidad de ataque

Nuestro equipo ayuda con cientos de casos importantes cada año, y uno de los problemas más críticos que vemos es la dificultad de mantenerse al día con el aumento de los volúmenes y la intensidad de los ataques. Ya sea para ayudar a los clientes que ejecutan controladores de dominio de Windows Server 2008 o los clientes que aún luchan con la implementación de la autenticación multifactor, el rápido ritmo de innovación de los atacantes es difícil de alcanzar para las organizaciones con el tremendo presupuesto, los recursos, la contratación y la presión política que enfrentan: y que solo se dirige a aquellas organizaciones que piensan en la seguridad. Nuestras cuentas de consumidores (como las que se usan para acceder a Outlook.com o Xbox) tienen 50 veces menos probabilidades de ser pirateadas que las cuentas empresariales, porque, para estas cuentas de consumidores, podemos administrar la política de autenticación multifactor, la mitigación de riesgos y otros aspectos clave de seguridad. Todas estas capacidades (y más) están disponibles para las organizaciones, pero el costo de la gestión de la postura resulta demasiado para muchos clientes.

Nuestro equipo está comprometido no solo con reducir los costos asociados con los ataques de identidad, sino también con la reducción masiva de las inversiones necesarias para obtener y mantener la seguridad. Este es el hilo común que atraviesa nuestras muchas inversiones, ya sea que se trate de análisis de brechas de acceso condicional, adaptar Authenticator para abordar ataques de fatiga de autenticación multifactor en evolución, evolucionar y expandir de manera continua nuestras detecciones de amenazas, o nuestro programa de valores predeterminados de seguridad, estamos comprometidos a proteger el usuarios, organizaciones y sistemas que dependen de la identidad contra el acceso no autorizado y el fraude; está muy claro que esto debe incluir ayudar a las organizaciones a comenzar a protegerse y mantenerse seguras, para hacer más con menos.

A medida que ustedes invierten en la seguridad de la identidad, los alentamos a invertir en mecanismos que permitan que su organización sea ágil, a través de automatizar las respuestas a las amenazas comunes (por ejemplo, bloqueo automático o solicitud de cambio de contraseña), utilizar mecanismos como el Autenticador que puede evolucionar y adaptarse a nuevas amenazas, trasladar la autoridad a la nube (donde las detecciones y mitigaciones son ágiles) y estar atentos a las indicaciones de riesgo derivadas de nuestros sistemas de aprendizaje automático.

Vientos favorables y mar de popa en 2023

Tanto si son administradores de una empresa importante como si lanzan una startup desde su garaje, la protección de las identidades de los usuarios es crucial. Saber quién accede a sus recursos y con qué propósito proporciona una base de seguridad sobre la que descansa todo lo demás. Por esa razón, es imperativo hacer todo lo posible para fortalecer su postura de identidad hoy. Los desafíos son significativos, pero las estrategias defensivas y la tecnología están ahí para ayudar.

Si me permiten el atrevimiento de proponer algunas resoluciones de Año Nuevo para sus esfuerzos de seguridad de identidad:

- Protejan a todos sus usuarios con autenticación multifactor, siempre, a través de Authenticator, Fast Identity Online (FIDO), Windows Hello o CBA.

- Apliquen reglas de Acceso Condicional a sus aplicaciones para defenderse de los ataques de aplicaciones.

- Usen la administración de dispositivos móviles y las políticas de protección de puntos finales, en especial la prohibición de ejecutar como administrador en los dispositivos, para inhibir los ataques de robo de tokens.

- Limiten la exposición local e integren su SOC y los esfuerzos de identidad para asegurarse de que defienden su infraestructura de identidad.

- Apuesten fuerte por la agilidad con un enfoque que prioriza la nube, autenticación adaptable y compromisos profundos con respuestas automatizadas a problemas comunes para salvar sus recursos críticos para verdaderas crisis.

Cada una de estas recomendaciones tiene valor en sí misma, pero en conjunto, representan un enfoque para la defensa en profundidad. La defensa en profundidad nos anima a suponer que un atacante puede superar cualquier control individual, por lo que tenemos múltiples capas de defensa. En las recomendaciones enumeradas en este blog, un usuario con autenticación perfecta nunca debe verse comprometido, pero agregamos protección de terminal, monitoreo SOC, respuestas automatizadas y agilidad de postura al asumir que ningún control es adecuado.

Para obtener más información sobre cómo pueden proteger su organización, asegúrense de leer el blog de Joy Chik, Microsoft Entra: 5 prioridades de identidad para 2023. Si están interesados en una solución de seguridad integral que incluya administración de acceso e identidad, detección y respuesta ampliadas, e información de seguridad y administración de eventos, visiten la página de Microsoft Entra, junto con Microsoft Defender for Identity y Microsoft Sentinel, para conocer cómo esta familia de productos de seguridad e identidad multinube puede proteger su organización.

Para obtener más información sobre las soluciones de seguridad de Microsoft, visiten nuestro sitio web. Agreguen a Favoritos blog de Seguridad para mantenerse al día con nuestra cobertura experta en asuntos de seguridad. Además, síganos en @MSFTSecurity para conocer las últimas noticias y actualizaciones sobre ciberseguridad.