Las amenazas en ciberseguridad siempre están en evolución y hoy vemos una nueva ola de ataques avanzados dirigidos a áreas del cómputo que no tienen la protección de la nube. Nuevos datos muestran que los ataques de firmware van en aumento y los negocios no prestan la suficiente atención a proteger esta capa crítica.

De manera reciente, Microsoft encargó un estudio que mostró cómo los ataques contra el firmware superan las inversiones destinadas a detenerlos. El reporte Security Signals de marzo de 2021, mostró que más del 80% de las empresas han experimentado por lo menos un ataque de firmware en los últimos dos años, pero sólo el 29% de los presupuestos de seguridad se asignan para proteger el firmware.

Security Signals es un informe completo de investigación elaborado a partir de entrevistas con mil tomadores de decisión de seguridad empresarial (SDM, por sus siglas en inglés) de varias industrias en Estados Unidos, Reino Unido, Alemania, China y Japón. Microsoft encargó a Hypothesis Group, una agencia de información, diseño y estrategia, que ejecutara la investigación.

El estudio mostró que la inversión actual se destina a actualizaciones de seguridad, escaneo de vulnerabilidad y soluciones avanzadas de protección contra amenazas. Sin embargo, muchas organizaciones están preocupadas por el acceso a sus sistemas por parte del malware, así como para la dificultad para detectar amenazas, lo que sugiere que el firmware es más difícil de monitorear y controlar. Las vulnerabilidades de firmware también se ven agravadas por la falta de conciencia y la falta de automatización.

Pero la marea podría comenzar a volverse contra las vulnerabilidades de firmware. Existe una creciente conciencia del problema a nivel mundial, una nueva voluntad de invertir en protecciones y una clase emergente de hardware de núcleo seguro muestra el potencial de impulsar a las organizaciones con seguridad a nivel de chip y nuevas capacidades de automatización y analítica.

El firmware proporciona un terreno fértil para plantar códigos maliciosos

El firmware, que vive por debajo del sistema operativo, emerge como un objetivo principal porque es donde la información confidencial, como credenciales y claves de encriptado, se almacena en la memoria. Muchos dispositivos en el mercado actual no ofrecen visibilidad en esa capa para garantizar que los atacantes no han comprometido un dispositivo antes del proceso de arranque o en tiempo de ejecución debajo del kernel. Y los atacantes se han dado cuenta.

Si esto no es suficiente, el Instituto Nacional de Ciencia y Tecnología (NIST, por sus siglas en inglés) ha mostrado un aumento de más de cinco veces en los ataques contra el firmware en los últimos cuatro años, y los atacantes han usado este tiempo para refinar aún más sus técnicas y adelantarse a las protecciones sólo para el software.

Sin embargo, el estudio Security Signals muestra que la conciencia de esta amenaza está rezagada en todas las industrias. Incluso con esta avalancha de ataques al firmware, el estudio muestra que los SDM creen que el software tiene tres veces más probabilidades de representar una amenaza a la seguridad en comparación con el firmware.

“Hay dos tipos de compañías: aquellas que han experimentado un ataque al firmware, y aquellas que han experimentado un ataque al firmware pero no lo saben”. – Azim Shafqat, socio en ISG y ex vicepresidente ejecutivo de Gartner

El Kernel del sistema operativo es una brecha emergente en defensa

Una mirada a las inversiones de los encuestados confirma esta disparidad. Las características de seguridad basadas en hardware, como la protección de datos del Kernel (KDP, por sus siglas en inglés) o el cifrado de memoria, que bloquea el malware o los actores de amenazas maliciosas para que no corrompan la memoria del kernel del sistema operativo, o para que la lean en tiempo de ejecución, son un indicador principal de preparación contra ataques sofisticados a nivel de kernel. Security Signals encontró que sólo 36% de los negocios invierten en cifrado de memoria basado en hardware y menos de la mitad (46%) invierte en protecciones de kernel basadas en hardware.

Security Signals también encontró que los equipos de seguridad están demasiado centrados en modelos obsoletos de “proteger y detectar” de seguridad, y no dedican suficiente tiempo en trabajo estratégico; sólo 39% del tiempo de los equipos de seguridad se dedica a la prevención y no ven que eso vaya a cambiar en los próximos dos años. La falta de una inversión proactiva en defensa en los vectores de ataque del kernel es un ejemplo de este modelo obsoleto.

Ataques físicos que usan hardware

Además de los ataques de firmware, los encuestados identificaron preocupaciones con los vectores de ataque expuestos por el hardware. El reciente ataque ThunderSpy tuvo como objetivo los puertos Thunderbolt, al aprovechar la funcionalidad de acceso directo a la memoria (DMA, por sus siglas en inglés) para comprometer dispositivos a través del acceso de hardware al controlador Thunderbolt. Otra falla, esta que no se puede parchar, fue encontrada en el chip de seguridad T2, utilizado en muchos dispositivos de consumo comunes. Otros ataques importantes de firmware en el último año incluyeron los ataques RobbinHood, Uburos, Derusbi, Sauron y GrayFish, que explotaron las vulnerabilidades de los controladores.

La falta de automatización e inversión conduce a una brecha en el enfoque en el firmware

Parte de la desconexión puede deberse a que los equipos de seguridad están atrapados en ciclos reactivos y procesos manuales. La gran mayoría (82%) de los encuestados en Security Signals reportó que no tienen los recursos para dedicarlos a trabajos de seguridad de mayor impacto porque pasan demasiado tiempo en trabajos manuales de menor rendimiento como software y parches, actualizaciones de hardware, y mitigar vulnerabilidades internas y externas. Un 21% de los SDM admiten que sus datos de firmware no son monitoreados en la actualidad.

La falta de automatización es otro factor que hace que las organizaciones pierdan tiempo y resten valor a la construcción de mejores estrategias de prevención. El setenta y uno por ciento dijo que su personal dedica demasiado tiempo al trabajo que debería ser automatizado, y eses número aumenta hasta el 82% entre los equipos que dijeron que no tienen suficiente tiempo para el trabajo estratégico. En general, los equipos de seguridad dedican el 41% de su tiempo en parches de firmware que podrían automatizarse.

Mientras tanto, la mayoría de los SDM (62%) creen que se debe dedicar más tiempo al trabajo estratégico, como establecer la estrategia y prepararse para amenazas sofisticadas como aquellas dirigidas al firmware.

Nuevas inversiones se aceleran y han comenzado a dar frutos

El desafío es global, y muchas organizaciones se han comenzado a dar cuenta de la importancia de invertir en estas áreas críticas. El 81% de las empresas alemanas que encuestamos estaban preparadas y dispuestas a invertir, en comparación con el 95% de las organizaciones chinas y el 91% de los negocios en Estados Unidos, Reino Unido y Japón. El ochenta y nueve por ciento de las empresas de la industria regulada se sentían dispuestas y capaces de invertir en soluciones de seguridad, aunque las del sector de servicios financieros no están tan preparadas para invertir como las empresas de otros mercados.

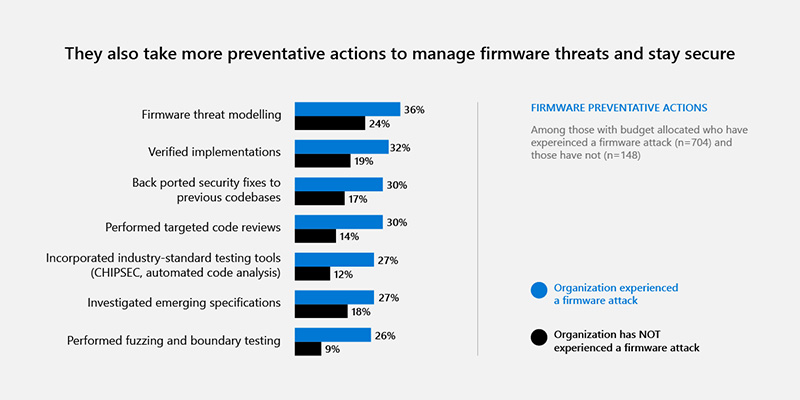

Aquellas que realizan las inversiones correctas han comenzado a obtener retornos, y las organizaciones encuestadas que hicieron una inversión real en seguridad vieron una gran recompensa. Casi dos tercios (65%) de los SDM informaron que invertir en seguridad aumentó la eficiencia en todas sus organizaciones, porque liberó a los equipos de SecOps para trabajar en otros proyectos, promovió la continuidad del negocio, permitió la productividad del usuario final, disminuyó el tiempo de inactividad y ahorró en inversiones necesarias en otros lugares.

En todas las verticales de la industria, los marcos probados pueden sentar las bases para una estrategia exitosa de seguridad que incluya automatización, aumente la proactividad y mida el progreso de la seguridad.

“El firmware ejecuta el hardware, pero no hay una forma de inspeccionar para poder decir que estás 100% seguro con el firmware. Los ataques al firmware son menos comunes (que los del software), pero un ataque exitoso será, en gran medida, disruptivo”. – Instructor senior de SANS

La seguridad del hardware es primordial para protegerse de futuras amenazas

Con nuestros socios, Microsoft ha creado una nueva clase de dispositivos, diseñados en específico para eliminar amenazas dirigidas al firmware, llamadas PC de núcleo seguro. Esto se extendió de manera reciente a Server e IoT, anunciado en la conferencia Microsoft Ignite de este año. Con Cero Confianza integrada desde cero, esto significa que los SDM podrán invertir más de sus recursos en estrategias y tecnologías que evitarán ataques en el futuro, en lugar de defenderse hoy, de manera constante, contra la avalancha de ataques dirigidos contra ellos.

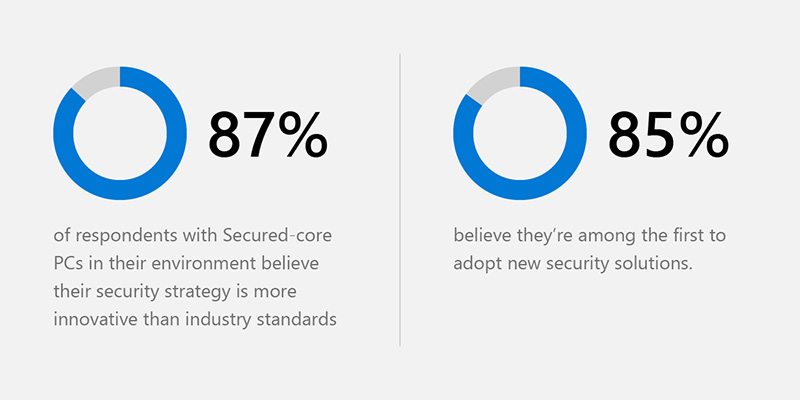

Los SDM en el estudio, que reportaron que han invertido en PC de núcleo seguro, mostraron un mayor nivel de satisfacción con su seguridad y mayor confidencialidad, disponibilidad e integridad de los datos, en comparación con aquellos que no las utilizan. Con base en el análisis de los datos de inteligencia de amenazas de Microsoft, las PC de núcleo seguro brindan más del doble de protección contra infecciones que las PC con núcleo no seguro. El sesenta por ciento de las organizaciones encuestadas que invirtieron en PC de núcleo seguro, informaron que la visibilidad y el monitoreo de la cadena de suministro eran sus principales preocupaciones. De acuerdo con el informe State of Cyber Resilience, de Accenture, los ataques indirectos a la cadena de suministro ahora representan el 40% de las violaciones a la seguridad.

Las PC de núcleo seguro brindan una potente protección lista para usar, con capacidades como seguridad basada en virtualización, protección de credenciales y protección DMA de Kernel. La automatización posterior y las capacidades listas para usar también liberan tiempo para que los SDM concentren más sus esfuerzos en labores estratégicas y de más alto valor, y menos en actividades de bajo nivel.

Security Signals también encontró que las empresas invierten en dispositivos más grandes para protegerse contra las brechas de seguridad: más de la mitad se concentra en servidores. Microsoft planifica con anticipación e innovación en esa parte. Con nuestros socios de AMD e Intel, anunciamos la extensión del núcleo seguro a servidores y dispositivos del entorno en nuestro Spring Ignite virtual.

Para obtener más información sobre las más de 100 PC de núcleo seguro disponibles en la actualidad, de parte de Microsoft, Acer, Dell, HP, Lenovo, Panasonic, y más, visiten nuestra página web de núcleo seguro.

“Las inversiones en servidores son elevadas hoy en día porque se utilizan como trampolines en el camino de la migración a la nube”. – Azum Shafqat, socio de ISG y ex vicepresidente ejecutivo de Gartner.

La conclusión más importante del informe Security Signals es que las empresas quieren tener más estrategias proactivas para la seguridad, en especial cuando se trata de abordar los ataques al firmware. Microsoft trabaja para abordar esa necesidad, al asociarse con los principales fabricantes de PC y proveedores de silicio, para establecer una estrategia proactiva hacia la seguridad de los dispositivos.

En última instancia, aquellas empresas que alineen sus recursos para desarrollar tales estrategias preventivas, se darán a sí mismas una mejor oportunidad para la continuidad del negocio, la productividad y la protección contra amenazas emergentes.

Metodología

La investigación de Security Signals se llevó a cabo entre agosto y diciembre de 2020, a través de una encuesta en línea de 20 minutos con mil tomadores de decisión involucrados en decisiones de seguridad y protección contra amenazas en empresas comerciales de una variedad de industrias en los Estados Unidos, Reino Unido, Alemania, China y Japón.

El informe Security Signals trabaja para crear una imagen detallada del panorama de seguridad actual: para comprender la mentalidad y las prioridades únicas que los tomadores de decisión de seguridad (SDM) aportan a sus organizaciones; arrojar luz sobre los beneficios y desafíos de la adopción de soluciones de seguridad; para evaluar qué impacta y da forma a las decisiones comerciales de los SDM; y para ver qué nos depara el futuro de la seguridad. El objetivo de este documento es proporcionar investigación actualizada sobre el estado de la seguridad, en todos los países e industrias, con el fin de brindar un mejor servicio a nuestros clientes y socios, y permitir que los tomadores de decisión de seguridad promuevan el desarrollo de estrategias de seguridad dentro de sus organizaciones.