Read the English version here.

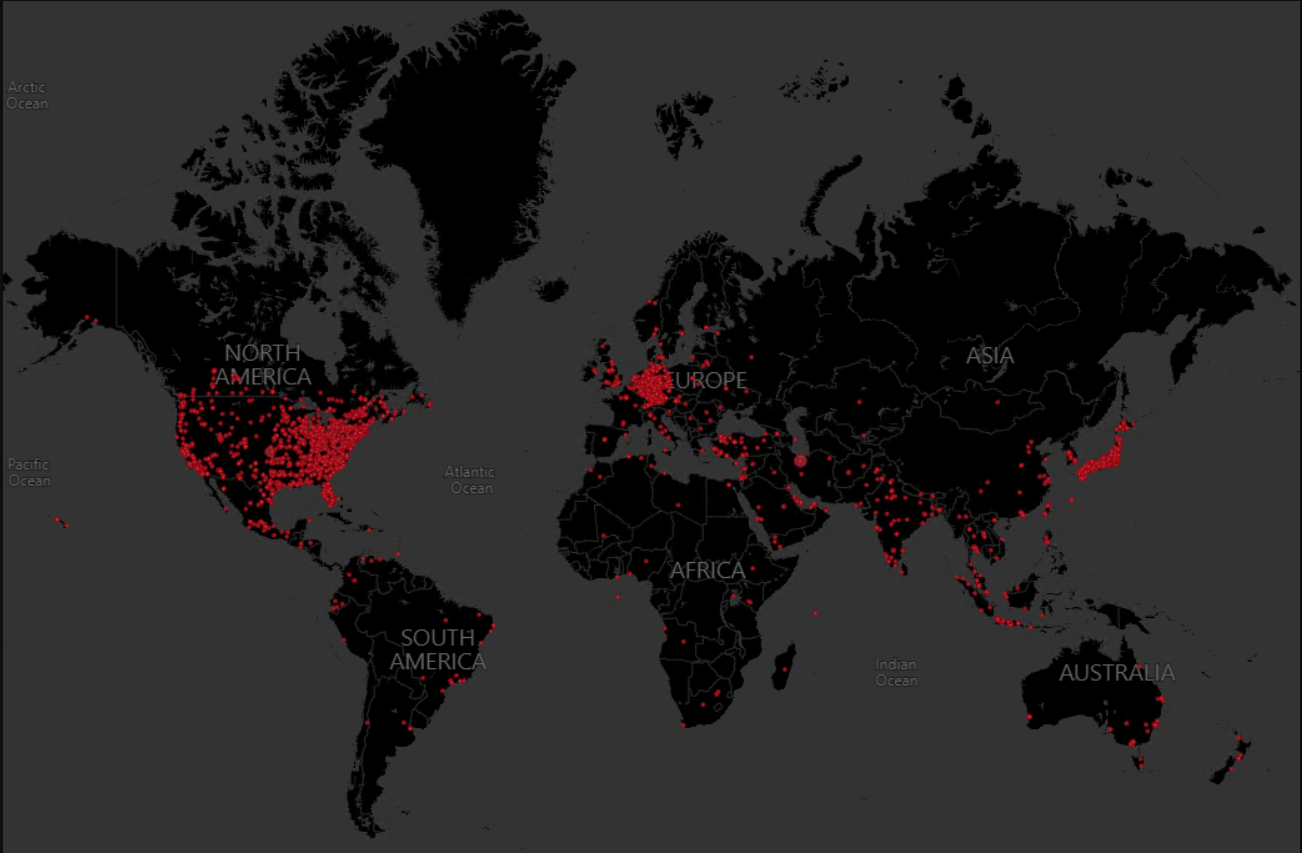

Hari ini, kami mengumumkan bahwa Unit Kejahatan Digital (Digital Crime Unit/DCU) Microsoft telah mengambil tindakan hukum dan teknis untuk menghentikan botnet kriminal bernama ZLoader. ZLoader terdiri dari perangkat komputasi di bisnis, rumah sakit, sekolah, dan rumah di berbagai belahan dunia, dan dijalankan oleh kelompok kejahatan terorganisir berbasis internet global yang mengoperasikan malware as a service untuk mencuri dan memeras uang.

Kami menerima perintah pengadilan dari Pengadilan Distrik Amerika Serikat untuk Distrik Utara Georgia yang mengizinkan kami mengendalikan 65 domain yang telah digunakan kelompok ZLoader untuk mengembangkan, mengontrol, dan berkomunikasi dengan botnetnya. Sekarang, domain diarahkan ke sinkhole Microsoft di mana mereka tidak dapat lagi digunakan oleh operator kriminal botnet. Zloader berisi algoritme pembuatan domain (domain generation algorithm/DGA) yang disematkan di dalam malware yang membuat domain tambahan sebagai saluran komunikasi cadangan untuk botnet. Selain domain yang di-hardcode, perintah pengadilan mengizinkan kami untuk mengendalikan 319 domain DGA tambahan yang saat ini terdaftar. Kami juga berupaya memblokir pendaftaran domain DGA di masa mendatang.

Selama penyelidikan, kami mengidentifikasi salah satu pelaku di balik pembuatan komponen yang digunakan dalam botnet ZLoader untuk mendistribusikan ransomware, yakni Denis Malikov, yang tinggal di kota Simferopol, Semenanjung Krimea. Kami memilih menyebutkan nama seseorang sehubungan dengan kasus ini untuk mempertegas bahwa penjahat dunia maya tidak akan diizinkan bersembunyi di balik anonimitas internet untuk melakukan kejahatan mereka. Tindakan hukum hari ini adalah hasil dari penyelidikan berbulan-bulan sebelum konflik yang saat ini berlangsung di wilayah tersebut.

Awalnya, tujuan utama Zloader adalah pencurian keuangan, mencuri ID login akun, kata sandi, dan informasi lainnya untuk mengambil uang dari akun orang lain. Zloader juga menyertakan komponen yang menonaktifkan perangkat lunak keamanan dan antivirus populer, sehingga mencegah korban mendeteksi infeksi ZLoader. Seiring waktu, mereka yang berada di belakang Zloader mulai menawarkan malware as a service, platform pengiriman untuk mendistribusikan ransomware termasuk Ryuk. Ryuk banyak dikenal karena menargetkan institusi kesehatan untuk memeras pembayaran dengan mempertaruhkan keselamatan pasien.

DCU memimpin upaya investigasi di balik tindakan ini dalam kemitraan bersama ESET, Black Lotus Labs (threat intelligence arm Lumen), dan Palo Alto Networks Unit 42, dengan data dan wawasan tambahan untuk memperkuat kasus hukum ini dari mitra kami, Financial Services Information Sharing and Analysis Centers (FS-ISAC) dan Health Information Sharing and Analysis Center (H-ISAC), selain juga Pusat Intelijen Ancaman (Threat Intelligence Center) Microsoft dan tim Microsoft Defender. Kami juga mengapresiasi kontribusi tambahan dari Avast dalam mendukung bidang DCU kami di Eropa.

Tindakan kami dimaksudkan untuk menonaktifkan infrastruktur ZLoader dan mempersulit kemungkinan kelompok kriminal terorganisir ini untuk melanjutkan aktivitas mereka. Kami menduga para terdakwa akan berupaya menghidupkan kembali operasi Zloader. Kami merujuk kasus ini ke penegak hukum, melacak aktivitas ini dengan cermat, dan akan terus bekerja sama dengan mitra kami untuk memantau pergerakan para penjahat dunia maya ini. Kami akan bekerja dengan para penyedia layanan internet (internet service providers/ISP) untuk mengidentifikasi dan memulihkan korban yang terdampak. Kami senantiasa siap untuk mengambil tindakan hukum dan teknis tambahan agar dapat mengatasi Zloader dan botnet lainnya.