*This blog was originally published on October 10 in “Cyber Signals Issue 8 | Education under siege: How cybercriminals target our schools.

Education is essentially an “industry within an industry,” and K-12 (a 13-year institution that graduates from kindergarten to high school) and higher education institutions deal with data, including health records, financial data, and other regulated information. At the same time, they can host payment processing systems, networks as Internet Service Providers (ISPs), and a variety of other infrastructures. The cyber threats that Microsoft has seen across industries tend to be even more severe in education, and threat actors recognize that this area is inherently vulnerable. On average, the university receives 2,507 cyberattack attempts per week, making it a prime target for malware, phishing, and IoT vulnerabilities. ¹

Staffing security personnel and owning IT assets also impact an institution’s cyber risk. Like many businesses, school and university systems often face a shortage of IT resources, resulting in a mix of modern and outdated IT systems. Compared to Europe, for example, Microsoft points out that in the United States, students and faculty are more likely to use personal devices in educational settings. However, regardless of ownership, busy users in these and other regions are not always security-conscious.

In this edition of Cyber Signals, we delve into the cybersecurity challenges facing classrooms and campuses, highlighting the need for strong defenses and proactive measures. From personally owned devices to virtual classes and research stored in the cloud, the digital footprint of school districts, colleges, and universities is growing exponentially.

We are all defenders

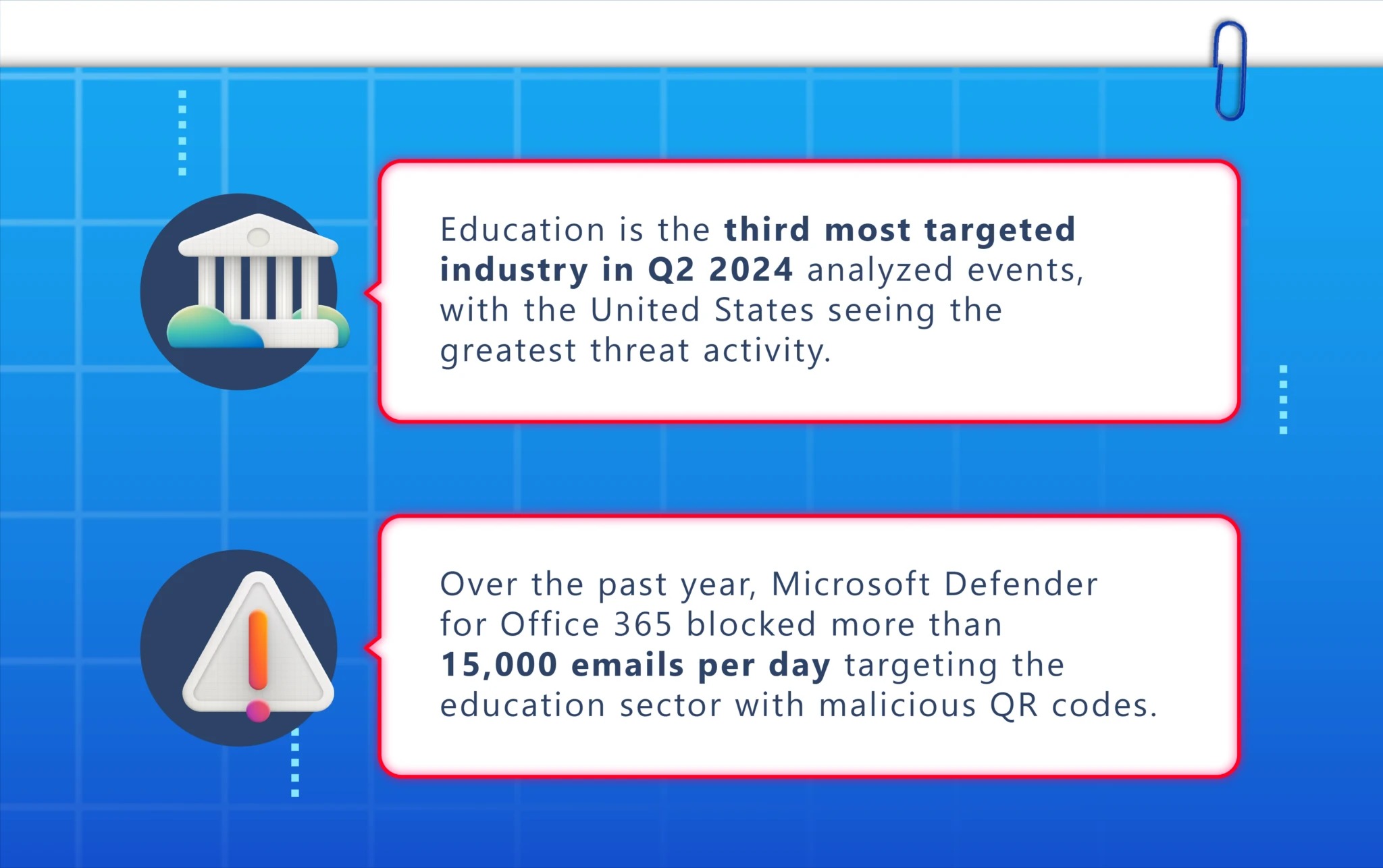

Over the past year, Microsoft Defender for Office 365 has blocked more than 15,000 emails per day with malicious QR codes targeting educational institutions.

他に類を見ない貴重で脆弱な環境

教育分野のユーザー層は、典型的な大企業とは大きく異なります。K-12 の環境では、6 歳程度の幼い児童もユーザーに含まれます。公的機関・民間組織と同様に、学区や大学には、事務、スポーツ、医療サービス、清掃、給食など、幅広い職種の従業員がいます。複数の活動、アナウンス、情報リソース、オープンな電子メールシステム、そして世界中から集まる学生が、サイバー脅威にとって非常に流動的な環境を作り出しています。

また、バーチャル学習やリモート学習により、教育の場が家庭や職場にも広がりました。個人用および複数ユーザーが使用するデバイスは至る所にありますが、管理されていない場合も多く、学生はサイバーセキュリティや、自分のデバイスがアクセスを許可しているものについて、常に意識しているわけではありません。

教育もまた、敵対者がそのツールや技術をどのようにテストするのかという問題に直面する最前線にあります。マイクロソフト脅威インテリジェンスのデータによると、教育分野は 3 番目に多く標的とされる業界であり、米国で最も脅威が高まっています。

教育に対するサイバー脅威は、米国だけの懸念事項ではありません。英国科学イノベーション技術省の 2024 年サイバーセキュリティ侵害調査によると、英国の高等教育機関の 43 % が、少なくとも週に 1 回は侵害や攻撃を経験していると報告しています。²

QR コードはフィッシング攻撃の偽装を容易にする

今日、QR (クイック レスポンス) コードはいたるところで見られるようになり、システムやデータへのアクセスを狙ったフィッシング攻撃のリスクが高まっています。メールの画像、キャンパスや学校行事の情報を提供するチラシ、駐車券、奨学金申請書、その他の公式文書には、いずれも頻繁に QR コードが使われています。配布物、物理的な掲示板やデジタル掲示板、その他の日常的な連絡手段が、学生にカリキュラム、学校、社会的な連絡手段の混合をナビゲートする上で大きな役割を果たしていることを考えると、物理的および仮想の教育スペースは、最も「チラシに適した」環境であり、QR コードが多用されている環境であると言えるかもしれません。これは、時間を節約するために画像を素早くスキャンしようとするユーザーを標的にする悪意あるアクターにとって魅力的な状況を作り出しています。

最近、米国連邦取引委員会は、ログイン認証情報の盗難やマルウェアの配信に使用される悪意ある QR コードの脅威が高まっているとして、消費者へ警告を発しました。³

Microsoft Defender for Office 365 の遠隔測定データによると、フィッシング、スパム、マルウェアを含む悪意ある QR コードを含むメッセージが、教育部門を標的として毎日約 15,000 件以上送信されていることが分かっています。

正規のソフトウェアツールを使用すれば、リンクを埋め込んだ QR コードを素早く生成し、サイバー攻撃の一環としてメールで送信したり、物理的に投稿することができます。また、これらの画像は従来のメール セキュリティ ソリューションではスキャンが難しいため、教職員や学生が最新のウェブ防御機能を備えたデバイスやブラウザを使用することがさらに重要になります。

教育分野の標的となるユーザーは、エンドポイントセキュリティなしで個人所有のデバイスを使用している可能性があります。QR コードは、基本的に脅威アクターがこれらのデバイスに転換することを可能にします。QR コードを使ったフィッシング (その目的がモバイルデバイスを標的にしていることから) は、モバイルデバイスが企業における個人アカウントや銀行口座などへの攻撃ベクトルとして利用されていることが明白であり、モバイルデバイスの保護と可視化の必要性を示しています。マイクロソフトは、QR コードを使ったフィッシング攻撃を大幅に阻止しました。この戦術の変化は、私たちのシステムが毎日受信するフィッシングメールの数が、2023 年 12 月には 300 万通だったのが、2024 年 3 月にはわずか 179,000 通に減少したことからも明らかです。

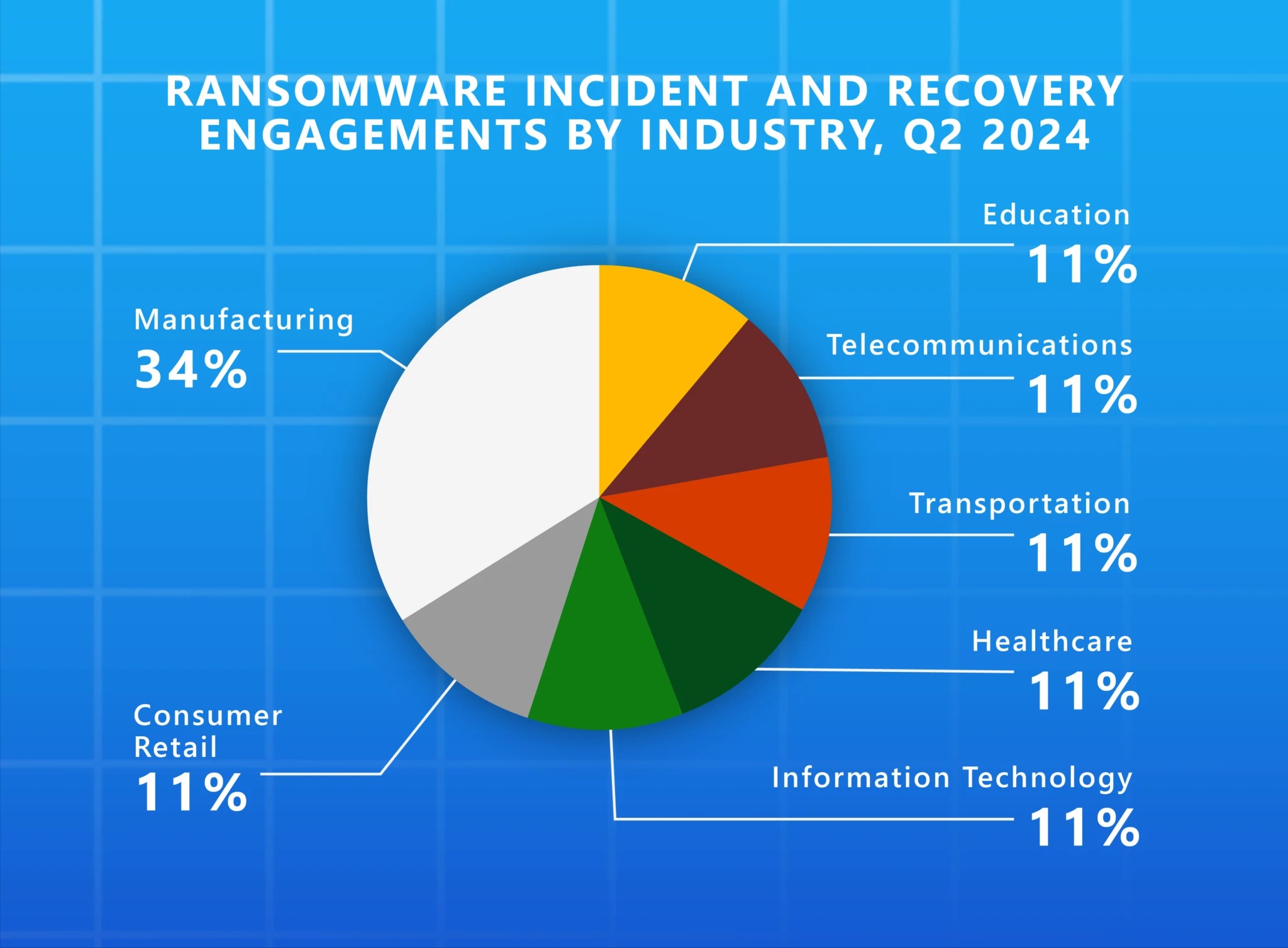

出典: マイクロソフトのインシデント対応エンゲージメント

大学には独自の課題があります。大学の文化の多くは、研究やイノベーションを推進するために、コラボレーションと共有を基本としています。教授、研究者、その他の教職員は、テクノロジや科学といった知識そのものは広く共有されるべきであるという考えに基づいて活動しています。そのため、学生、同僚、または同様の立場だと思われる人物が接触してきた場合、その発信源を精査することなく、機密性が高い可能性のある話題について話し合うことを快く引き受けることが多いのです。

大学の運営もまた、複数の産業にまたがっています。大学の学長は、事実上、医療機関、住宅供給業者、大規模な金融機関の最高経営責任者 (CEO) でもあります。つまり、あらゆる業界の要素が含まれているのです。そのため、トップリーダーは、これらのセクターを攻撃する者にとって格好の標的となり得るのです。

教育システムに見られる価値と脆弱性の組み合わせは、さまざまなサイバー攻撃者の注目を集めています。その中には、新しい手法を用いるマルウェア犯罪者から、昔ながらのスパイ技術を駆使する国家レベルの脅威をもたらすアクターまでが含まれます。

マイクロソフトでは、世界中の脅威アクターと脅威のベクトルを継続的に監視しています。教育システムに関して、私たちが認識している主な問題をいくつかご紹介します。

脆弱性が目立つ学校のメールシステム

ほとんどの大学では、必然的にオープンな環境であるため、メールシステムのウイルス対策がより緩やかであることを余儀なくされています。システムには大量のノイズとなるメールが存在しますが、同窓生、寄付者、外部ユーザーとのコラボレーション、その他多くのユースケースに対応するためにオープンである必要があるため、どこにどのような制御を配置できるかという点において、運用上制限されていることがよくあります。

教育機関では、多くの告知をメールで共有する傾向があります。彼らは、地域のイベントや学校のリソースに関する情報図を共有しています。一般的に、大量メール配信システムの外部メーラーが、その環境を共有することを許可しています。このオープン性と管理不足の組み合わせが、サイバー攻撃の温床となっています。

AI は可視性と制御に対する重要性を高めている

高等教育が構築と共有に重点を置いていることを認識しているサイバー攻撃者は、AI が有効になっているシステムへの侵入や、これらのシステムの運用方法に関する機密情報を入手するために、目に見えるすべてのアクセスポイントを調査します。AI システムとデータのオンプレミスおよびクラウドベースの基盤が、適切な ID とアクセス制御によって保護されていない場合、AI システムは脆弱になります。教育機関がクラウドサービス、モバイルデバイス、ハイブリッド学習に適応したように、管理すべき ID と特権の新たな波がもたらされ、管理すべきデバイスやセグメント化すべきネットワークが導入されたように、これらの時代を超えた可視性と制御の必要性を拡大し、AI によるサイバーリスクに適応しなければなりません。

国家支援型アクターは、貴重な知的財産とハイレベルなコネクションを狙う

連邦政府の資金による研究を扱う大学や、防衛、技術、その他の民間セクターのパートナーと密接に協力する大学は、長年にわたりスパイ活動のリスクを認識してきました。数十年前まで、大学はスパイ活動の兆候に焦点を当てており、キャンパスで写真を撮ったり、研究室にアクセスしようとしたりしている人を探すべきだと理解していました。これらは依然としてリスクではありますが、今日ではデジタル ID とソーシャルエンジニアリングのダイナミクスにより、スパイ技術のツールキットが大幅に拡大しています。

大学は、機密性の高い知的財産の中心地となることがよくあります。彼らは画期的な研究を行っているかもしれませんし、航空宇宙、エンジニアリング、原子力科学、またはその他の機密性の高いトピックに関する高価値のプロジェクトを、複数の政府機関と提携して手がけている可能性もあります。

サイバー攻撃者にとっては、まず教育分野で防衛分野とつながりを持つ人物を乗っ取り、そのアクセス権限を利用して、より価値の高い標的をより説得力のある方法でフィッシング攻撃する方が容易になる可能性があります。

大学には、外交政策、科学、技術、その他の貴重な分野の専門家も在籍しています。ソーシャルエンジニアリング攻撃によって、偽装あるいは盗まれた同僚の ID、個人のネットワークや信頼できる人脈と思われる人物の ID を用いてだまされた場合、進んで情報を提供する可能性があります。大学職員のアカウントが侵害されると、それ自体が貴重な情報源であるだけでなく、政府や産業のより広範を標的としたさらなる活動への踏み台となる可能性があります。

教育を標的とする国家支援型アクター

Peach Sandstorm は教育分野に対してパスワードスプレー攻撃を行い、それらの業界で使用されているインフラへのアクセスを試みています。マイクロソフトは、高等教育機関を標的としたソーシャルエンジニアリングを組織的に使用していることを確認しています。

マイクロソフトは、このイランの攻撃グループの一部が、大学や研究機関で中東問題に取り組む著名な専門家を標的にしていることを確認しています。これらの巧妙なフィッシング詐欺では、ソーシャルエンジニアリングを用いてターゲットに悪意のある、MediaPl と呼ばれる新しいカスタムバックドアを含む、ファイルをダウンロードさせます。

Mabna Institute

2023 年、イランの Mabna Institute は、少なくとも 144 の米国の大学と 21 か国 176 の大学のコンピューターシステムに侵入しました。

盗まれたログイン認証情報は、イランのイスラム革命防衛隊の利益のために使用され、また、ウェブを通じてイラン国内で販売されました。大学教授の盗まれた認証情報は、大学の図書館システムに直接アクセスするために利用されました。

この北朝鮮のグループは、主に東アジア政策や南北朝鮮関係の専門家を標的にしています。一部のケースでは、同じ学者が 10 年近くも Emerald Sleet の標的にされてきました。

Emerald Sleet は AI を使用してソーシャルエンジニアリング用の悪意のあるスクリプトやコンテンツを作成しますが、これらの攻撃は必ずしもマルウェアの配信を目的としているわけではありません。また、交渉や貿易協定、制裁を操作するために政策に関する見識を、単に専門家に求めるという傾向も進化しています。

Moonstone Sleet は、偽の企業を設立して教育機関や特定の教員、学生とビジネス上の関係を偽装するなど、新手のアプローチをとっている別の北朝鮮の攻撃者です。

Moonstone Sleet による最もよく知られている攻撃のひとつに、教育機関の個人を標的に、マルウェアを展開しデータを盗み出すことを目的とした、戦車がテーマの偽ゲームを作成するというものがありました。

Storm-1877

このアクターは、さまざまな手段で展開するカスタム マルウェア ファミリーを使用して、主に暗号資産の盗難に関与しています。このマルウェアの最終的な目的は、暗号資産ウォレットのアドレスと暗号資産プラットフォームのログイン認証情報を盗むことです。

主にソーシャルメディア上で始まるこれらの攻撃の標的の多くが学生です。Storm-1877 が学生を標的にしているのは、彼らが業界の専門家ほどデジタル脅威に対して認識していない可能性があるからです。

新たなセキュリティ教育課程

教育予算や人材の制約、そしてその環境の本質的な開放性により、教育のセキュリティ問題の解決は単なるテクノロジの問題にとどまりません。セキュリティ対策の管理や優先順位付けは、教育機関にとって費用がかかり困難な取り組みとなる可能性がありますが、学校システムが自衛のためにできることはたくさんあります。

学校システムのセキュリティを確保するには、サイバーハイジーンの維持と拡張が鍵となります。学生、教員、管理者、IT スタッフ、キャンパススタッフなど、あらゆるレベルにおいてセキュリティリスクと適切な対応についての認識を高めることで、より安全な環境を作り出すことができます。

教育分野の IT およびセキュリティの専門家にとって、基本を徹底し、セキュリティ対策を強化することが第一歩となります。そこから、テクノロジスタックを一元化することで、ログやアクティビティの監視を改善し、セキュリティ対策の全体像と脆弱性をより明確に把握することができます。

オレゴン州立大学

研究に重点を置く R1 大学であるオレゴン州立大学 (OSU) は、その名声を維持するために研究の保護を最優先事項としています。2021 年、同大学はこれまでにない大規模なサイバーセキュリティ インシデントを経験しました。このサイバー攻撃により、OSU のセキュリティ運用におけるギャップが明らかになりました。

“私たちが目にしている脅威の種類や高等教育機関で発生している事件の種類は、サイバー犯罪者によってはるかに攻撃的になっています”

—デビッド マクマリーズ (David McMorries) 氏、オレゴン州立大学 情報セキュリティ最高責任者

この事件を受けて、OSU はセキュリティ オペレーションセンター (SOC) を設立し、これが大学のセキュリティ対策の要となっています。AI は機能の自動化にも役立ち、アナリスト (大学生) が高度なクエリによる脅威の探索など、コードを迅速に作成する方法を学ぶ手助けにもなりました。

アリゾナ州教育省 (ADE)

ゼロトラストとクローズドシステムに重点を置くことは、アリゾナ州教育省 (ADE) が州の必要条件よりもさらに踏み込んで取り組んでいる分野です。米国以外の場所からのトラフィックを、Microsoft 365 環境、Azure、およびローカルデータセンターからすべて遮断します。

—クリス・ヘンリー (Chris Henry) 氏、アリゾナ州教育省 インフラストラクチャ マネージャー

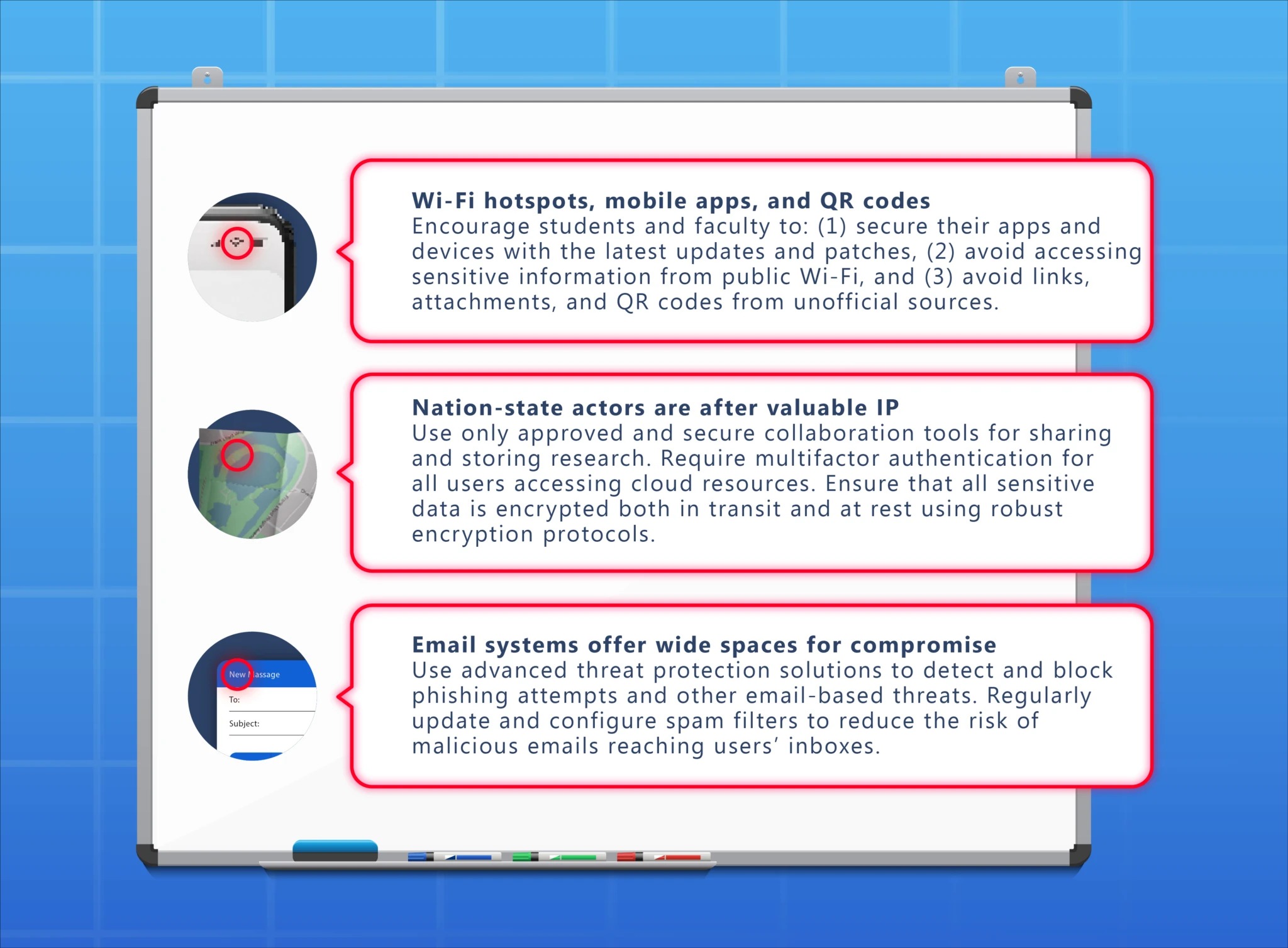

学生および教職員に、(1) アプリとデバイスを最新のアップデートとパッチで保護すること、(2) 公共の Wi-Fi から機密情報にアクセスしないこと、(3) 非公式なソースからのリンク、添付ファイル、QR コードを避けることを推奨します。

国家支援型アクターは貴重な知的財産を狙っている

研究の共有や保存には、承認済みで安全なコラボレーションツールのみを使用し、クラウドリソースにアクセスするすべてのユーザーに多要素認証を要求します。すべての機密データが、強固な暗号化プロトコルを使用して、転送中および保存中の両方で暗号化されていることを確認します。

メールシステムには、攻撃の余地がまだまだ存在する

高度な脅威対策ソリューションを使用して、フィッシング詐欺やその他のメールベースの脅威を検知し、ブロックします。スパムフィルターを定期的に更新し、設定することで、悪意あるメールがユーザーの受信トレイに届くリスクを低減します。

推奨事項:

- QR コード攻撃に対する最善の防御策は、注意を怠らないことです。コードを開く前に一時停止し、コードの URL を確認します。また、予期しないソースからの QR コード、特にメッセージに緊急を要する文言を使用していたり、エラーが含まれている場合は、QR コードを開かないようにしてください。

- 「保護ドメイン名サービス」の導入を検討してください。これは、コンピューターシステムが有害なウェブサイトに接続するのをブロックすることで、ランサムウェアやその他のサイバー攻撃を防止する無料ツールです。厳格なパスワード設定によりパスワードスプレー攻撃を防止し、多要素認証を導入してください。

- 学生およびスタッフにセキュリティハイジーンに関する教育を行い、多要素認証やパスワードレスの保護機能の利用を推奨します。調査によると、多要素認証を使用することで、アカウントが侵害される可能性が 99.9% 以上低減すると示されています。

- マイクロソフトは、米国サイバーセキュリティ・社会基盤安全保障庁の勧告に沿って、指導者、教育者、学生、保護者、IT専門家を対象とした役割別トレーニングを開始しました。

コリー リーは、もともとパズルや犯罪を解くことに興味を持っていました。ペンシルベニア州立大学で刑事司法を専攻して大学でのキャリアをスタートさせましたが、デスクトップコンピューターへの侵入を調査するコースを受講したことをきっかけに、デジタル・フォレンジックに情熱を傾けるようになりました。

セキュリティとリスク分析の学位を取得後、コリーは業界横断的な経験を積むことに重点を置いてマイクロソフトに入社しました。連邦政府、州政府、地方自治体から民間企業に至るまで、あらゆる機関のセキュリティ確保に携わってきましたが、現在は教育分野に重点を置いています。

コリー リー (Corey Lee) 氏、セキュリティ最高技術責任者

さまざまな業界で働いた経験を持つコリーは、教育を「業界の中でも特にユニークな業界」という異なる視点で捉えています。教育分野で影響を及ぼす力学には、学術機関、金融サービス、病院や交通機関などの重要なインフラ、政府機関との提携などが含まれます。コリーによると、このような幅広い分野で働くことで、複数の業界で培ったスキルセットを活用し、業界全体にわたる特定の問題に対処できるといいます。

また、教育はサイバーセキュリティの観点から見ても十分な対応がなされていない分野であるという事実も、大きな課題であり、コリー個人の使命の一部でもあります。教育業界では、学校システムの保護の優先度を高めるために、サイバーセキュリティの専門家が必要です。コリーは、官民の対話、スキルと準備態勢のプログラム、インシデント対応、そして教育のインフラだけでなく、学生、保護者、教師、スタッフを守るための総合的な防御策など、さまざまな分野で活動しています。

現在、コリーは学生のセキュリティ対策センターの再構築に重点的に取り組んでいます。その中には、AI をどのように組み込むか、また、最新のテクノロジとトレーニングをどのように取り入れるかなども含まれます。教育分野におけるサイバーセキュリティの労働力を増強し、彼らに新しいツールを与えることで、同氏は、この業界が将来的にいかに重要であるかに見合った形で、この分野のセキュリティを向上させるべく取り組んでいます。

Microsoft Security と次のステップ

マイクロソフトのセキュリティ ソリューションの詳細については、ウェブサイトをご参照ください。セキュリティに関する最新情報については、Security ブログをブックマークしてください。また、サイバーセキュリティに関する最新のニュースとアップデートについては、LinkedIn (Microsoft Security)、および、X (@MSFTSecurity) でフォローしてください。

¹The Institutional Impacts of a Cyberattack, University of Florida Information Technology. January 18, 2024.

²Cyber security breaches survey 2024: education institutions annex, The United Kingdom Department for Science, Innovation & Technology. April 9, 2024

³Scammers hide harmful links in QR codes to steal your information, Federal Trade Commission (Alvaro Puig), December 6, 2023.

方法論: スナップショットとカバーの統計データは、Microsoft Defender for Office 365 からのテレメトリで、QR コードのフィッシング攻撃が画像検出テクノロジによってどのように阻止されたか、またセキュリティ運用チームがこの脅威にどのように対応できるかを示しています。Microsoft Entra のようなプラットフォームは、悪意のあるメールアカウント、フィッシングメール、ネットワーク内での攻撃者の動きなどの脅威活動に関する匿名化されたデータを提供しました。さらに、Microsoft Defender を含む Microsoft のプラットフォームやサービスからのクラウド、エンドポイント、インテリジェントエッジ、および遠隔測定を含む、日々 Microsoft が処理する 78 兆件のセキュリティシグナルから得られた洞察も含まれています。Microsoft は脅威の主体を 5 つの主要なグループに分類しています。すなわち、影響操作、開発中のグループ、国家、金銭目的、民間部門の攻撃アクターです。新しい脅威アクターの命名分類法は、気象に関する名称と一致しています。

© 2024 Microsoft Corporation. All rights reserved. Cyber Signals is for informational purposes only. MICROSOFT MAKES NO WARRANTIES, EXPRESS, IMPLIED OR STATUTORY, AS TO THE INFORMATION IN THIS DOCUMENT. This document is provided “as is.” Information and views expressed in this document, including URL and other Internet website references, may change without notice. You bear the risk of using it. This document does not provide you with any legal rights to any intellectual property in any Microsoft product.

本ページのすべての内容は、作成日時点でのものであり、予告なく変更される場合があります。正式な社内承認や各社との契約締結が必要な場合は、それまでは確定されるものではありません。また、様々な事由・背景により、一部または全部が変更、キャンセル、実現困難となる場合があります。予めご了承下さい。