Mark Simos, arquiteto líder de segurança cibernética, Grupo de Soluções de Segurança Cibernética

Em 14 de julho de 2021, o National Cybersecurity Center of Excellence (NCCoE) do National Institute of Standards and Technology (Instituto Nacional de Padrões e Tecnologia) (NIST) organizou um workshop virtual em busca do feedback de especialistas do governo e da indústria sobre abordagens práticas para prevenir e se recuperar de ransomware e outros ataques cibernéticos destrutivos. Depois que escrevemos nosso feedback para o NIST, percebemos que seria útil compartilhar essa perspectiva de forma mais ampla para ajudar as organizações a se protegerem melhor contra a maré crescente de ataques de ransomware (altamente lucrativos). Embora os ataques deste tipo e extorsão estejam evoluindo rapidamente, queremos compartilhar algumas lições críticas aprendidas e esclarecer alguns equívocos comuns sobre os ransomware.

Esclarecendo a terminologia e o escopo do ataque

Um equívoco comum sobre ataques de ransomware é que eles envolvem apenas extorsão – “pague para recuperar seus sistemas e dados”. Mas esses ataques realmente evoluíram para ameaças gerais. Embora o resgate ainda seja o principal meio de monetização, os invasores também estão roubando dados confidenciais das organizações e de seus clientes e ameaçando divulgá-los ou vendê-los na dark web ou na internet, muitas vezes guardando estes dados para tentativas de extorsão ou ataques futuros.

Também estamos vendo uma percepção generalizada de que o ransomware ainda está restrito a ataques básicos no estilo “cryptolocker”, vistos pela primeira vez em 2013, os quais afetam apenas um único computador de cada vez (também conhecido como modelo de commodity). Os invasores de hoje evoluíram muito além disso, usando kits de ferramentas e modelos estruturados de afiliados para permitir que os operadores humanos por trás do ataque visualizem organizações inteiras, roubem deliberadamente credenciais de administrador e maximizem a ameaça de danos aos negócios das organizações-alvo. Os responsáveis pelo ransomware geralmente compram credenciais de login em outros grupos de ataque, transformando rapidamente o que parece ser uma infecção de malware de baixa prioridade em riscos empresariais significativos.

Orientações simples e priorizadas

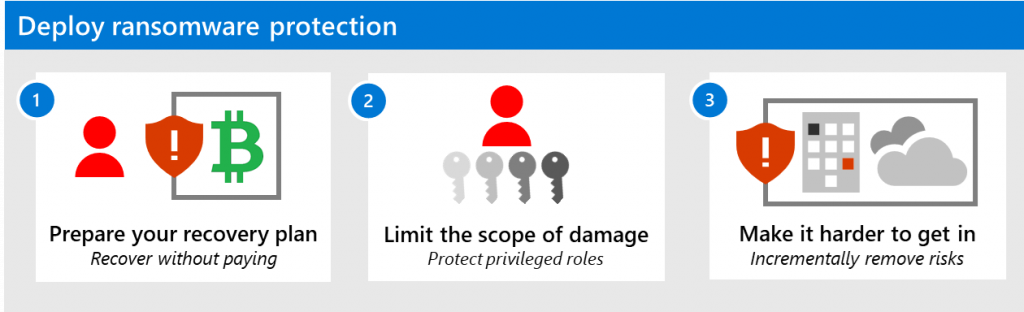

Vimos também que muitas organizações ainda têm dificuldade de saber “por onde começar”, especialmente operações menores com equipe e experiência limitadas. Acreditamos que todas as organizações devem começar com a priorização de três etapas simples e diretas. Abaixo explicamos cada passo juntamente com a razão pela qual são importantes:

Crie instruções detalhadas

A Microsoft também descobriu que muitas organizações têm dificuldades com o “próximo nível” do processo de planejamento. Como resultado, construímos orientações para esclarecer esses passos e facilitá-los ao máximo. Já trabalhamos com o NIST do NCCoE em várias situações, incluindo no esforço Zero Trust, que apoia a Ordem Executiva Presidencial (OEP) 14028 para melhorar a segurança cibernética dos Estados Unidos da América. Além disso, estamos abertos a qualquer trabalho adicional relacionado a ransomware, fornecendo orientações esclarecedoras e usando quaisquer ferramentas e tecnologias que as organizações tenham disponíveis.

Priorização de mitigação recomendada pela Microsoft

Com base em nossa experiência com ataques de ransomware, descobrimos que a priorização deve se concentrar nessas três etapas: preparar, limitar e prevenir. Isso pode parecer estranho, já que a maioria das pessoas quer simplesmente evitar o ataque e seguir em frente. Mas infelizmente a verdade é que devemos partir da ideia de que haverá uma grande violação (um princípio-chave do Zero Trust) e focar primeiro em mitigar com segurança a maior parte dos danos. Essa priorização é fundamental devido à alta probabilidade de acontecer um cenário da pior hipótese com ransomware. Embora não seja uma verdade agradável de aceitar, estamos enfrentando transgressores humanos criativos e motivados que são aptos a encontrar uma maneira de controlar os complexos ambientes do mundo real em que operamos. Para enfrentar essa realidade, é importante se preparar para o pior e estabelecer estruturas que contenham e impeçam os invasores de obter o que buscam.

Embora essas prioridades devam orientar o que fazer primeiro, incentivamos as organizações a executar o maior número possível de etapas em paralelo, incluindo obter sucesso rapidamente no passo três, sempre que possível.

Etapa 1 – Preparar um plano de recuperação: Recuperar sem pagar

O quê: Crie um planejamento para o pior cenário e espere que isso aconteça em qualquer nível da organização.

Por quê: Isso ajudará a sua organização a:

- Limitar os danos do pior cenário: Restaurar todos os sistemas a partir de backups é altamente prejudicial para os negócios, mas ainda é mais eficiente do que tentar fazer a recuperação usando ferramentas de “descriptografia” de baixa qualidade fornecidas por invasores, depois de pagar para obter a chave. Lembre-se: pagar é um caminho incerto. Você não tem garantia de que a chave dos invasores funcionará em todos os seus arquivos, se as ferramentas funcionarão de forma eficaz ou se o invasor – que pode ser um amador usando um kit de ferramentas profissional – agirá de boa fé.

- Limite o retorno financeiro dos invasores: Se uma organização conseguir restaurar operações de negócios sem pagar, o ataque falhou efetivamente e resultou em zero retorno sobre o investimento para os invasores. Isso torna menos provável que eles voltem a atingir sua organização no futuro (e os deixa sem capital para atacar outras pessoas). Lembre-se: invasores ainda podem tentar extorquir sua organização por meio da divulgação ou venda dos dados roubados. Mas isso lhes dá menos alavancagem do que possuir o único meio de acessar seus dados e sistemas.

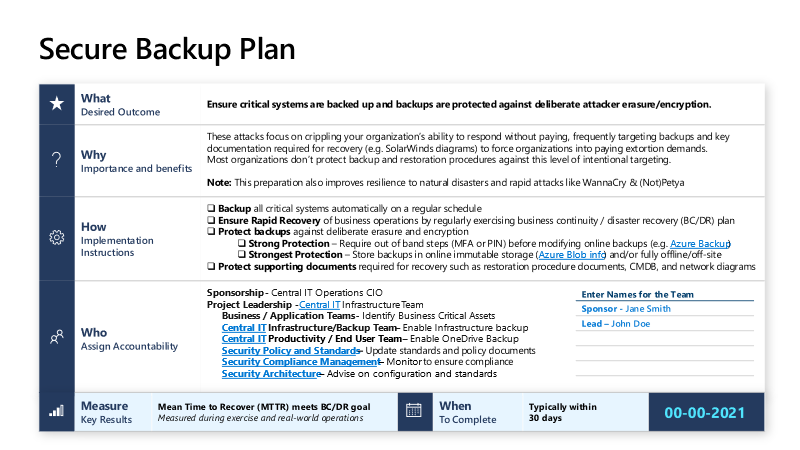

Como: As organizações devem:

- Registrar o risco: Adicione ransomware ao planejamento de risco como um cenário de alta probabilidade e alto impacto. Acompanhe o status de mitigação através do seu ciclo de avaliação do Gerenciamento de Risco Empresarial.

- Definir e fazer backup de ativos fundamentais para o negócio: Faça backup automático dos ativos cruciais de maneira constante, incluindo o backup correto das dependências críticas, como o Microsoft Active Directory.

- Proteger os backups: Para se proteger contra eliminação e criptografias maliciosas, use armazenamento off-line, armazenamento imutável e/ou outras alternativas fora da rede (autenticação multifator ou PIN) antes de modificar ou apagar backups online.

- Testar o cenário “recuperar do zero”: Certifique-se de que a continuidade do seu negócio e a recuperação de desastres possam recolocar rapidamente as operações críticas do negócios de volta ao ambiente online, a partir da funcionalidade zero (todos os sistemas desligados). Realize exercícios práticos para validar processos e procedimentos técnicos entre equipes, incluindo comunicações com funcionários e clientes fora da rede (suponha que todos os e-mails e bate-papos estejam desativados). Importante: proteja (ou imprima) os documentos e sistemas de suporte necessários para a recuperação, incluindo documentos de procedimentos de restauração, bancos de dados de gerenciamento de configuração (CMDBs), diagramas de rede e instâncias do SolarWinds. Geralmente os invasores destroem esses documentos.

- Reduzir a exposição no local: Mova dados para serviços em nuvem com backup automático e reversão (rollback) de autoatendimento.

Etapa 2 – Limitar o escopo dos danos: Proteger funções privilegiadas (começando com administradores de TI)

O quê: Certifique-se de ter controles fortes (prevenir, detectar e responder) nas contas privilegiadas, como administradores de TI e outras funções com controle dos sistemas fundamentais para o negócio.

Por quê: Isso dificulta ou impede que os invasores obtenham acesso completo para roubar e criptografar seus recursos. Tirar a capacidade do invasor de usar contas de administrador de TI reduzirá drasticamente as chances de que ele tenha sucesso no controle de dados suficientes para impactar sua empresa e exigir pagamento.

Como: Habilite segurança elevada para contas privilegiadas – proteja, monitore de perto e responda rapidamente a incidentes relacionados a essas funções. Veja as etapas recomendadas pela Microsoft para:

- Monitorar a segurança da sessão de ponta a ponta (incluindo autenticação multifator para administradores).

- Proteger e monitorar os sistemas de identidade.

- Mitigar travessia lateral.

- Promover uma resposta rápida às ameaças.

Etapa 3 – Dificultar a entrada: Eliminar riscos gradualmente

O quê: Evite que um invasor de ransomware entre em seu ambiente, além de responder rapidamente a incidentes e remover o acesso do invasor antes que ele possa roubar e criptografar dados.

Por quê: Isso faz com que os invasores falhem mais cedo e com mais frequência, prejudicando seus lucros. Embora a prevenção seja o resultado preferido, pode não ser possível alcançar 100% de prevenção e resposta rápida em uma organização do mundo real numa multiplataforma complexa, hospedada em multi-nuvem e com responsabilidades de TI distribuídas.

Como: Identifique e execute combates rápidos aos ataques para impedir a entrada e desalojar os invasores de maneira ágil, enquanto implementa um programa contínuo que ajuda a organização a permanecer segura. A Microsoft recomenda seguir os princípios descritos da estratégia Zero Trust. Contra o ransomware, as organizações devem priorizar:

- Melhorar os níveis de segurança, reduzindo a superfície sujeita a ataques e concentrando-se na gestão de vulnerabilidades dos ativos sob sua posse.

- Implementar controles de proteção, detecção e resposta para ativos digitais, além de fornecer visibilidade e alertar sobre a atividade do invasor enquanto responde a ameaças ativas.

Pontos mais importantes

Para combater a ameaça de ransomware, é fundamental identificar, proteger e estar pronto para recuperar ativos de alto valor – sejam dados ou infraestrutura – no caso provável de um ataque. Isso requer um esforço contínuo envolvendo a participação do nível superior da sua organização (como o Conselho) para fazer com que as partes interessadas em TI e segurança trabalhem juntas, fazendo questionamentos com nuances reais. Por exemplo, quais são as partes críticas do negócio que podem ser interrompidas? Quais ativos digitais mapeiam esses segmentos de negócios (arquivos, sistemas, bancos de dados)? Como podemos proteger estes ativos? Esse processo pode ser desafiador, mas ajudará a configurar sua organização para fazer mudanças impactantes, usando as etapas recomendadas acima.

Para saber mais, visite a nossa página sobre como se proteger rapidamente contra ransomware e extorsão.

Para saber mais sobre as soluções de segurança da Microsoft, visite o nosso site. Siga o blog Segurança para acompanhar a nossa cobertura de especialistas em questões deste tema. Além disso, siga-nos em @MSFTSecurity para as últimas notícias e atualizações sobre segurança cibernética.

1 National Cybersecurity Center of Excellence (Centro Nacional de Excelência em Cibersegurança).

2 National Institute of Standards and Technology (Instituto Nacional de Padrões e Tecnologia), US Department of Commerce (Departamento de Comércio dos EUA).

3 Virtual Workshop on Preventing and Recovering from Ransomware and Other Destructive Cyber Events (Workshop Virtual sobre Prevenção e Recuperação de Ransomware e Outros Eventos Cibernéticos Destrutivos), National Cybersecurity Center of Excellence (Centro Nacional de Excelência em Cibersegurança), 14 de julho de 2021.