Por Amy Hogan-Burney, Gerente Geral da Unidade de Crimes Digitais / Conselheira Geral Associada da Microsoft

Em 2021, o crime cibernético se tornou mais sofisticado, disseminado e implacável. Os criminosos têm como alvo infraestruturas complexas – saúde¹, tecnologia da informação², serviços financeiros³, setores de energia⁴ – com ataques que ganharam manchetes, paralisaram empresas e prejudicaram consumidores. Mas existem tendências positivas – as vítimas estão avançando, humanizando o número de ataques cibernéticos e estimulando um maior envolvimento das autoridades. Os governos também estão aprovando novas leis e alocando mais recursos, pois reconhecem o crime cibernético como uma ameaça à segurança nacional.

No início deste mês, a Microsoft publicou o 2021 Microsoft Digital Defense Report (MDDR). Baseando-se em mais de 24 trilhões de sinais de segurança diários na nuvem da Microsoft, nos endpoints e nos edges inteligente, o MDDR 2021 expande o relatório inaugural do ano passado e contém informações de mais de 8.500 especialistas em segurança de 77 países, incluindo percepções sobre a evolução do estado do ransomware, e-mail malicioso, malware e muito mais.

Ransomware no varejo

O ransomware oferece um modelo de negócios de baixo investimento e alto lucro que é irresistível para os criminosos. O que começou com ataques a um único PC agora inclui ataques paralisantes em toda uma rede usando vários métodos de extorsão para atingir seus dados e reputação, todos habilitados pela inteligência humana. Por meio dessa combinação de inteligência em tempo real e táticas criminais mais amplas, os operadores de ransomware levaram seus lucros a níveis sem precedentes.

Este ransomware operado por humanos, também conhecido como “ransomware de jogo grande”, envolve criminosos à caça de grandes alvos que proporcionarão um pagamento substancial por meio de sindicatos e afiliados. O ransomware está se tornando um sistema modular como qualquer outro grande negócio, incluindo o ransomware como serviço (RaaS). Com o RaaS, não há um único indivíduo por trás de um ataque: em vez disso, existem vários grupos. Por exemplo, um criador de ameaça pode desenvolver e implantar malware que dá a um invasor acesso a uma determinada categoria de vítimas, ao passo que um agente diferente pode simplesmente implantar malware. É efetivamente uma organização criminosa onde cada membro é pago por um determinado conhecimento.

Depois que um criminoso compromete uma rede, ele pode roubar informações confidenciais, documentos financeiros e apólices de seguro. Depois de analisar essas informações, eles exigirão um resgate “apropriado” não apenas para desbloquear os sistemas de suas vítimas, mas também para evitar a divulgação pública dos dados confiscados. Isso é conhecido como modelo de extorsão dupla: uma vítima é extorquida por resgate de dados roubados e propriedade intelectual e, novamente, para evitar que o invasor os publique.

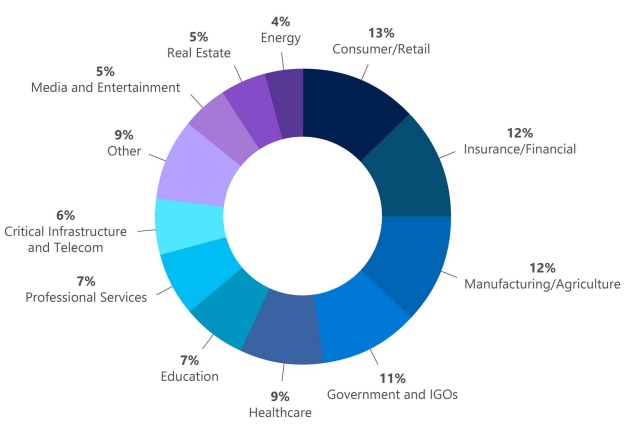

Normalmente, os atores da ameaça exigem o pagamento por meio de carteiras de criptomoedas. A tecnologia blockchain permite que os proprietários de carteiras criptografadas permaneçam anônimos. Mas o ator criminoso precisa encontrar uma maneira de sacar, que é onde os intermediários no ecossistema da criptomoeda entram para facilitar as transações e os pagamentos de resgate. Tanto o setor privado quanto as agências governamentais – por meio de litígios civis, processos, fiscalização e colaboração internacional – podem tomar medidas coordenadas contra intermediários de ransomware para interromper o processo de pagamento. Dados da equipe de detecção e resposta da Microsoft (DART) mostram que os três setores mais visados pelo ransomware foram consumo, financeiro e manufatura.

A melhor maneira de se preparar contra o ransomware é dificultar o acesso dos invasores aos sistemas e, ao mesmo tempo, facilitar a recuperação das vítimas – sem pagar resgate. Incentivar as organizações a se prepararem para o pior é, na verdade, uma estratégia proativa, projetada para minimizar os recursos monetários para os invasores. Para saber mais sobre como se defender contra ransomware, leia o 2021 MDDR. A Microsoft também apoia a orientação apresentada no Ransomware Playbook do Cyber Readiness Institute.

E-mail malicioso: isca e trocas

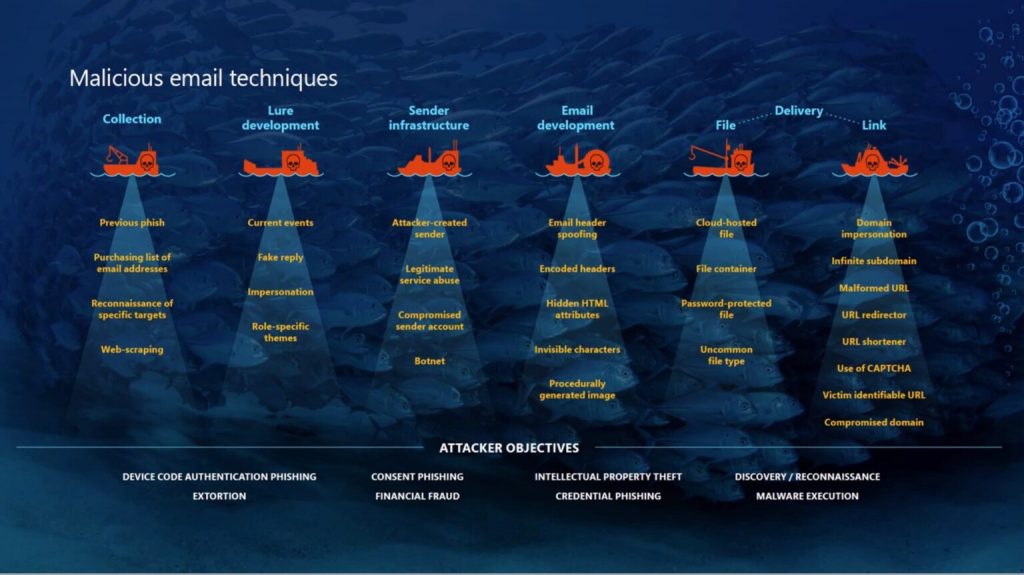

Os relatórios de ataques de phishing dobraram em 2020, com o phishing de credencial usado em muitos dos ataques mais prejudiciais. A Unidade de Crimes Digitais (DCU) da Microsoft investigou redes de crime organizado online envolvidas no comprometimento de e-mail comercial, encontrando uma ampla diversificação de como as credenciais roubadas são obtidas, verificadas e usadas. Os atores da ameaça estão aumentando seus investimentos em ferramentas de automação e compra, para que possam aumentar o valor de suas atividades criminosas.

No geral, phishing é o tipo mais comum de e-mail malicioso observado em nossos sinais de ameaça. Todos os setores recebem e-mails de phishing, com alguns setores mais direcionados, dependendo dos objetivos do invasor, disponibilidade de endereços de e-mail vazados ou eventos atuais relacionados a setores específicos. O número de e-mails de phishing que observamos no fluxo global de e-mail do Microsoft Exchange aumentou de junho de 2020 a junho de 2021, com alta acentuada em novembro, potencialmente aproveitando o tráfego com feriados como Black Friday.

“Em 2020, a indústria viu uma onda de campanhas de phishing que permaneceu estável ao longo de 2021. Internamente na Microsoft, vimos um aumento no número geral de e-mails de phishing, uma tendência de queda em e-mails contendo malware e um aumento no phishing de voz (ou vishing)” Relatório de Defesa Digital da Microsoft de 2021.

Os sites de phishing frequentemente copiam páginas de login legítimas e conhecidas, como o Microsoft Office 365, para enganar os usuários para que insiram suas credenciais. Em um exemplo recente, os invasores combinaram links redirecionados abertos com iscas que representam ferramentas e serviços de produtividade bem conhecidos. Os usuários que clicavam no link eram levados a uma série de redirecionamentos – incluindo uma página de verificação CAPTCHA que adiciona uma sensação de legitimidade – antes de chegar a uma página de login falsa e, finalmente, ao comprometimento da credencial. Essas identidades roubadas podem ser transformadas em armas em ataques de e-mails maliciosos ou por meio de sites de phishing. Mesmo após um ataque bem-sucedido, os atores da ameaça podem revender as contas se as credenciais permanecerem comprometidas.

O Microsoft Defender SmartScreen detectou mais de um milhão de domínios exclusivos usados em ataques de phishing baseados na web no ano passado, dos quais os domínios comprometidos representaram pouco mais de cinco por cento. Esses domínios normalmente hospedam ataques de phishing em sites legítimos sem interromper o tráfego, portanto, seu ataque permanece oculto o maior tempo possível.

Domínios criados especificamente para ataques tendem a ficar ativos por períodos mais curtos. No ano passado, a Microsoft viu ataques acontecerem em rajadas curtas que começam e terminam em menos de uma a duas horas.

Como esses minutos são importantes, a Microsoft está novamente co-patrocinando o Terranova Gone Phishing Tournament ™, que usa simulações do mundo real para estabelecer estatísticas de cliques precisas. Usando um modelo de e-mail de phishing real incluído no Microsoft Defender para Office 365, o Simulador de Ataque fornece simulações contextuais e treinamento direcionado para educar os funcionários e medir mudanças de comportamento.

Malware: a oportunidade bate à porta

Assim como o phishing cresceu em escala e complexidade no último ano, o malware também continuou a evoluir. O Microsoft 365 Defender Threat Intelligence observou inovações recentes que podem levar mais sucesso aos invasores. Mesmo com uma variedade de objetivos de ataque – resgate, apreensão de dados, roubo de credenciais, espionagem – muitos tipos de malware contam com estratégias testadas pelo tempo para se estabelecerem em uma rede.

“Em todos os meses de agosto de 2020 a janeiro de 2021, registramos uma média de 140.000 ameaças na web, o que foi quase o dobro da média mensal anterior, de 77.000. Ao longo de 2021, vimos um aumento ainda maior, com uma média de 180.000 casos por mês”. 2021 Microsoft Digital Defense Report.

Simples e eficaz, o uso de web shell continua a aumentar entre grupos de estados-nação e organizações criminosas, permitindo que os invasores executem comandos e roubem dados de um servidor da web ou usem o servidor como uma plataforma de lançamento para novos ataques. O PowerShell, usando sinalizadores suspeitos ou valores codificados, foi o comportamento mais comum observado pela Microsoft em relação a malware este ano.

Também popular é o malware, que tenta renomear ou injetar cargas úteis para imitar os processos do sistema e coletar dados dos caches do navegador. Outras formas de malware em jogo foram: uso de sequências de reconhecimento específicas; processos adicionados às pastas de inicialização; Windows Antimalware Scan Interface (AMSI) e alterações de registro; além de golpes executáveis retirados dos arquivos do Microsoft Office 365 acompanhados por outros alertas. Também observamos táticas de malware que são mais difíceis de mitigar, como:

- Malware sem arquivo e comportamento evasivo – incluem várias técnicas de malware sem arquivo empregadas por bots, downloads de commodities e campanhas de malware avançado, todos projetados para dificultar a remoção e a detecção.

- Abuso de serviço em comunicações de rede – Google Drive, Microsoft OneDrive, Adobe Spark, Dropbox e outros sites ainda são populares para entrega de malware, enquanto sites de “despejo de conteúdo” como Pastebin.com, Archive.org e Stikked.ch são cada vez mais populares para download de componentes em malware de várias partes e sem arquivo.

Saiba mais

Todas as pessoas e organizações têm o direito de esperar que a tecnologia que usam seja segura e fornecida por uma empresa em que podem confiar. Como parte da abordagem diferenciada da Microsoft para a segurança cibernética, o DCU representa uma equipe internacional de especialistas técnicos, jurídicos e de negócios que lutam contra o crime cibernético para proteger as vítimas desde 2008. Usamos nossa experiência e visão única das redes criminosas online para agir. Compartilhamos percepções internamente que se traduzem em recursos de produtos de segurança, descobrimos evidências de encaminhamentos de criminosos para as autoridades policiais em todo o mundo e tomamos medidas legais para interromper atividades maliciosas.

Para obter uma visão abrangente do estado do crime cibernético hoje, incluindo o aumento de domínios maliciosos e aprendizado de máquina adversário, baixe o 2021 Microsoft Digital Defense Report. Procure as próximas postagens do blog, que fornecem informações detalhadas para cada semana temática do Mês de Conscientização sobre Segurança Cibernética de 2021. Visite nossa página Mês de Conscientização sobre Segurança Cibernética para obter mais recursos e informações sobre como proteger sua organização o ano todo. Faça sua parte. #BeCyberSmart

Para saber mais sobre as soluções de segurança da Microsoft, visite nosso site. Siga o blog de segurança para acompanhar nossa cobertura especializada em questões de segurança. Além disso, siga-nos no Twitter em @MSFTSecurity para obter as últimas notícias e atualizações sobre segurança cibernética.

¹Cibercriminosos aumentam os ataques à saúde, novamente. James Liu, Security Boulevard. 03 de junho de 2021.

²Microsoft alerta sobre ataques contínuos do Nobelium Hacking Group. Nathaniel Mott, PCMag. 26 de junho de 2021.

³Ataques a aplicativos financeiros aumentam 38% no primeiro semestre de 2021. Natasha Chilingerian, Credit Union Times. 23 de agosto de 2021.

⁴Uma senha permitiu que os hackers interrompessem o Colonial Pipeline, disse o CEO aos senadores. Stephanie Kelly, Jessica Resnick-ault, Reuters. 08 de junho de 2021.