Por Diana Kelley

A 24ª edição do Relatório de Inteligência em Segurança da Microsoft (SIR, na sigla em inglês) já está disponível. E, neste ano, estou entusiasmada em compartilhar que você não só pode fazer o download do PDF, como pode visitar uma versão on-line interativa que fornece ferramentas para filtrar e aprofundar os dados. Esta edição do relatório é uma reflexão sobre os eventos de segurança do ano passado e inclui uma visão geral do cenário, lições aprendidas no campo e melhores práticas recomendadas. Sei que você pode encontrar algumas tendências preocupantes, como o aumento na mineração de criptomoedas e atividades na cadeia de suprimentos de software. Mas também espero que você se anime a descobrir que as técnicas defensivas que adotamos como comunidade de segurança estão valendo a pena: há boas evidências de que os maus atores foram forçados a mudar suas táticas.

Para criar esse relatório, a equipe de SIR extraiu informações importantes e principais tendências de um ano de dados de fontes diversas. Analisamos os 6,5 trilhões de sinais de segurança que passam pela nuvem da Microsoft todos os dias. Reunimos insights de milhares de pesquisadores de segurança em todo o mundo e aprendemos lições de experiências do mundo real, como a campanha de Ursnif e o surto de mineração de moedas de Dofoil. Há muita coisa acontecendo, mas a equipe do SIR destacou os dados em quatro tendências principais:

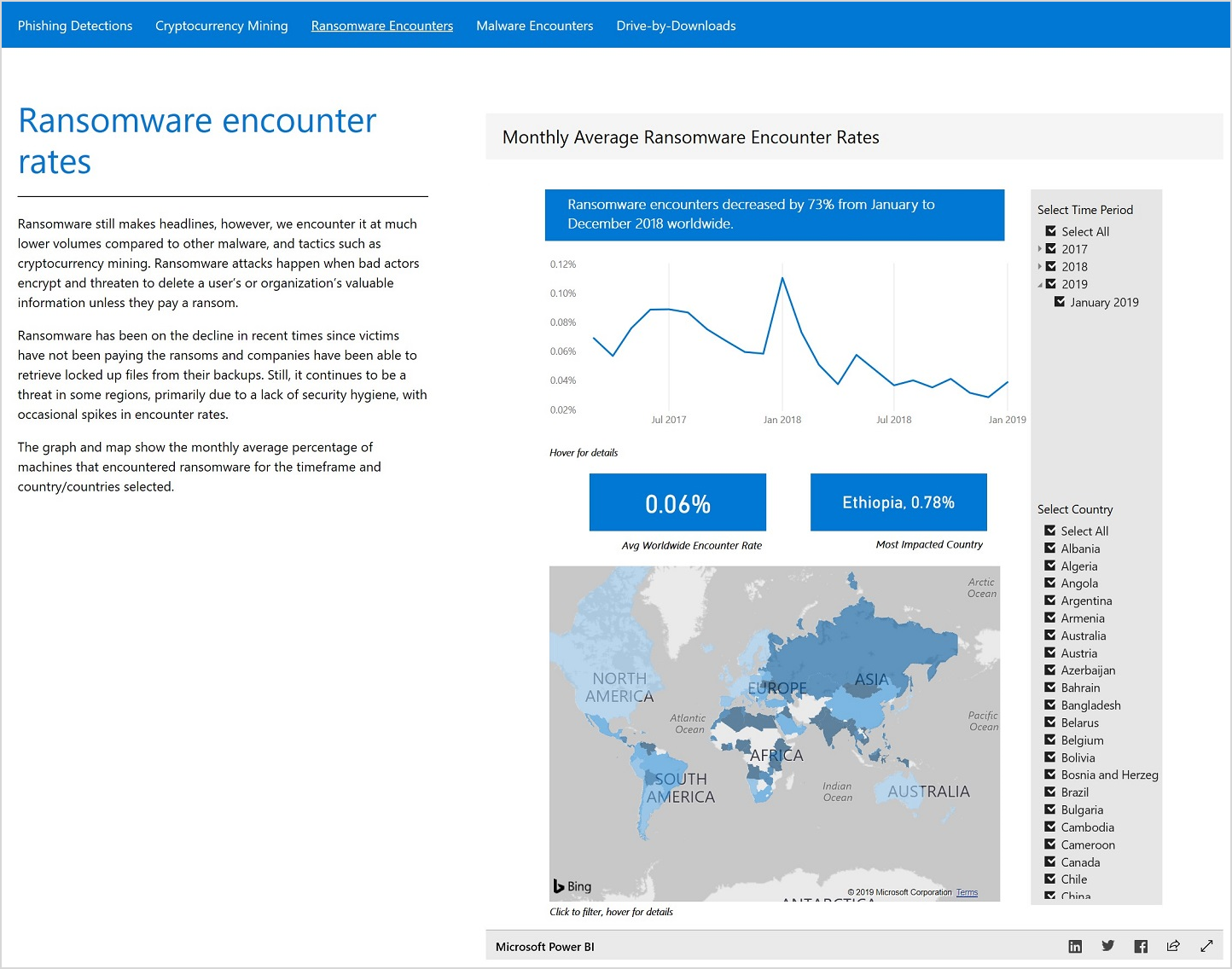

- Os ataques de ransomware estão em declínio.

- A mineração de criptomoedas predomina.

- Cadeias de suprimentos de software estão em risco.

- O phishing continua sendo o método de ataque preferido.

Ataques de ransomware em declínio

O declínio dos ataques de ransomware que vimos nos dados de 2018 é um ótimo exemplo de como a comunidade de segurança está forçando os maus atores a se ajustarem. Apenas no ano passado, destacamos a grande ameaça que o ransomware desempenhou nos dados de 2017, portanto, esse declínio é notável. Acreditamos que os invasores mudaram desse método altamente visível para ataques mais furtivos porque os usuários ficaram mais inteligentes em suas respostas.

A mineração de criptomoedas predomina

O declínio no ransomware é uma boa notícia; no entanto, de outro lado, estamos vendo a mineração de criptomoedas predominar. Esse é um dos métodos que os invasores implantaram no lugar do ransomware. Minerar moedas rentavelmente requer uma quantidade imensa de poder de computação para executar cálculos complexos, levando os invasores a instalar malware nos computadores dos usuários para “roubar” a capacidade de computação necessária. O relatório SIR fornece uma ótima visão geral de como funciona a criptomoeda e outros fatores que impulsionam essa tendência.

Cadeias de suprimentos de software estão em risco

Ataques na cadeia de suprimentos de software são outra tendência que a Microsoft vem acompanhando há vários anos. Uma tática da cadeia de suprimentos usada pelos invasores é incorporar um componente comprometido em um aplicativo legítimo ou pacote de atualização, que é distribuído aos usuários por meio do software. Esses ataques podem ser muito difíceis de detectar porque aproveitam a confiança que os usuários depositam em seus fornecedores de software. O relatório inclui vários exemplos, incluindo a campanha Dofoil, que ilustra a abrangência desses tipos de ataques e o que estamos fazendo para prevenir e responder a eles.

Phishing continua sendo o método preferido de ataque

Provavelmente, não é surpresa que o phishing continue sendo um método popular de ataque, e prevemos que persista no futuro. A boa notícia: muito parecido com o que aconteceu com o ransomware, os maus atores mudaram as táticas em resposta às ferramentas e técnicas mais sofisticadas que foram implantadas para proteger os usuários. Descobrimos muitos detalhes sobre esses novos métodos de phishing que esperamos que você ache úteis em sua luta para se defender deles.

Saiba mais

Quando eu estava na área, procurei relatórios como esses para me ajudar a entender melhor as técnicas do atacante e planejar minhas defesas. Espero que você encontre as informações, dicas e práticas recomendadas que reunimos para ajudá-lo. Baixe o volume 24 do Relatório de Inteligência em Segurança da Microsoft e, em seguida, examine os dados específicos da sua região no site interativo. O site será atualizado mensalmente para que você possa acompanhar os dados e insights ao longo do ano.

Além disso, no final de março, junte-se a mim e ao meu colega Jonathan Trull no seminário on-line em que analisaremos essas tendências com mais detalhes e compartilharemos práticas recomendadas para ajudar você a proteger sua organização.

O SIR serve para compartilhar algumas das informações e insights que a Microsoft gera como parte de nosso trabalho mais amplo de operações de segurança, mas não é tudo. Verifique também os anúncios de hoje sobre as inovações de segurança da Microsoft, com o objetivo de ajudar os defensores a aproveitar as mais recentes informações e proteções de segurança para que permaneçam à frente no cenário de segurança cibernética em evolução.

Diana Kelley é diretora de tecnologia de Segurança Cibernética em Campo.