Por David Weston, diretor de Segurança de Sistema Operacional

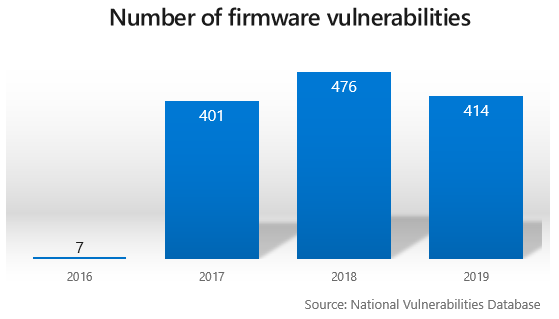

Desenvolvimentos recentes em pesquisas de segurança e ataques do mundo real demonstram que, à medida que mais proteções são criadas de maneira proativa no sistema operacional e em serviços conectados, os invasores procuram outras vias de exploração, com o firmware emergindo como alvo principal. Somente nos últimos três anos, o Banco de Dados Nacional de Vulnerabilidades do NIST (Instituto Nacional de Padrões e Tecnologia dos EUA) apontou um aumento de quase cinco vezes no número de vulnerabilidades descobertas de firmware.

Para combater ameaças especificamente direcionadas aos níveis de firmware e sistema operacional, estamos anunciando uma nova iniciativa em que trabalhamos com parceiros para projetar o que chamamos de PCs com Secured-core (núcleo seguro). Esses dispositivos, criados em parceria com fabricantes de hardware e de chips de PC, atendem a um conjunto específico de requisitos de dispositivo que aplicam as melhores práticas de segurança de isolamento e confiança mínima à camada de firmware, ou ao núcleo do dispositivo, subjacente ao sistema operacional Windows. Esses dispositivos foram projetados especificamente para setores como serviços financeiros, governo e assistência médica, e para profissionais que lidam com dados altamente sensíveis de IP, dados de clientes ou pessoais, incluindo PII, pois são alvos de maior valor para os invasores de estados-nação.

No final de 2018, pesquisadores de segurança descobriram que o grupo de hackers Strontium estava usando vulnerabilidades de firmware para atacar sistemas com malware entregue por meio de um ataque de firmware. Como resultado, o código malicioso era difícil de detectar e remover – poderia persistir mesmo nos procedimentos comuns de limpeza, como reinstalação do sistema operacional ou substituição do disco rígido.

Por que invasores e pesquisadores estão dedicando mais esforços ao firmware?

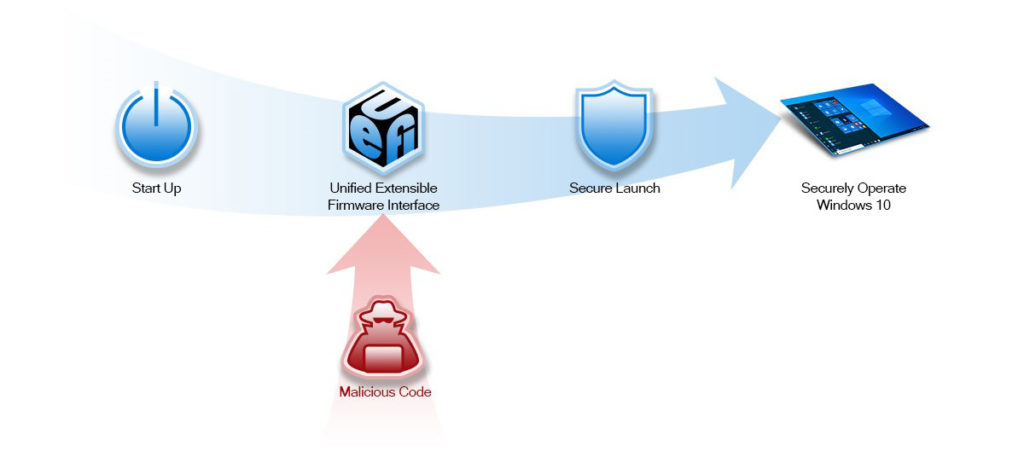

O firmware é usado para inicializar o hardware e outros softwares no dispositivo e possui um nível de acesso e privilégio mais alto do que o hypervisor e o kernel do sistema operacional, tornando-o um alvo atraente para os invasores. Os ataques direcionados ao firmware podem prejudicar mecanismos como inicialização segura e outras funcionalidades de segurança implementadas pelo hypervisor ou sistema operacional, dificultando a identificação de quando um sistema ou usuário foi comprometido. Para agravar o problema, as soluções de proteção e detecção de endpoint têm visibilidade limitada na camada de firmware, uma vez que são executadas sob o sistema operacional, facilitando a evasão dos invasores que buscam o firmware.

O que faz um Secured-core PC?

Os PCs com núcleo protegido combinam proteção de identidade, virtualização, sistema operacional, hardware e firmware para adicionar outra camada de segurança embaixo do sistema operacional. Diferentemente das soluções de segurança somente de software, os PCs com núcleo protegido são projetados para evitar esses tipos de ataque, em vez de simplesmente detectá-los. Nossos investimentos no Windows Defender System Guard e nos PCs com núcleo protegido são projetados para fornecer ao rico ecossistema dos dispositivos Windows 10 garantias uniformes em relação à integridade do sistema operacional e medições verificáveis para ajudar a mitigar as ameaças na camada de firmware. Esses requisitos permitem que os clientes inicializem com segurança, protejam o dispositivo contra vulnerabilidades de firmware, protejam o sistema operacional contra ataques, impeçam o acesso não autorizado a dispositivos e dados e garantam a proteção das credenciais de identidade e domínio.

As medidas internas podem ser usadas pelos SecOps e pelos administradores de TI para monitorar remotamente a integridade de seus sistemas usando o atestado de tempo de execução do System Guard e implementar uma rede de confiança zero com raízes no hardware. Essa segurança avançada do firmware trabalha em conjunto com outros recursos do Windows para garantir que os PCs com núcleo protegido garantam proteções abrangentes contra ameaças modernas.

Remover a confiança do firmware

A partir do Windows 8, introduzimos o Secure Boot para atenuar o risco causado por gerenciadores de inicialização maliciosos e rootkits que dependiam do firmware UEFI (Unified Extensible Firmware Interface) para permitir apenas a execução de gerenciadores de inicialização adequadamente assinados, como o gerenciador de inicialização do Windows. Este foi um passo significativo para a proteção contra esses tipos específicos de ataque. No entanto, como o firmware já é confiável para verificar os carregadores de inicialização, o Secure Boot por si só não protege contra ameaças que exploram vulnerabilidades no firmware confiável. Por isso, trabalhamos com nossos parceiros para garantir que esses novos recursos de Secured-core sejam inseridos nos dispositivos imediatamente.

Usando novos recursos de hardware da AMD, Intel e Qualcomm, o Windows 10 agora implementa o System Guard Secure Launch como um requisito essencial de dispositivo Secured-core PC para proteger o processo de inicialização contra ataques de firmware. O System Guard usa os recursos de Dynamic Root of Trust for Measurement (DRTM) incorporados nos chips de silício mais recentes da AMD, Intel e Qualcomm para permitir que o sistema utilize o firmware para iniciar o hardware e, em seguida, logo após reinicializar o sistema em um estado confiável, usando os recursos do processador e do carregador de inicialização do sistema operacional, para enviar o sistema por um caminho de código conhecido e verificável. Esse mecanismo ajuda a limitar a confiança atribuída ao firmware e fornece uma poderosa mitigação contra ameaças direcionadas e de ponta contra o firmware. Esse recurso também ajuda a proteger a integridade da funcionalidade de segurança baseada em virtualização (VBS) implementada pelo hypervisor contra comprometimento de firmware. O VBS conta com o hypervisor para isolar a funcionalidade sensível do restante do sistema operacional, o que ajuda a proteger a funcionalidade do VBS de malware que pode ter infectado o sistema operacional normal, mesmo com privilégios elevados. A proteção do VBS é crítica, pois é usada como um componente básico de recursos importantes de segurança do sistema operacional, como o Windows Defender Credential Guard, que protege contra malware que usa credenciais do sistema operacional e HVCI (Hypervisor-protected Code Integrity), o que garante a aplicação de uma política estrita de integridade de código e que todo o código do kernel seja assinado e verificado.

Ser capaz de medir se o dispositivo inicializou com segurança é outra parte crítica dessa camada adicional de proteção contra comprometimento de firmware, que oferece aos administradores confiança adicional de que seus endpoints estão seguros. Por isso, implementamos o Trusted Platform Module 2.0 (TPM) como um dos requisitos de dispositivo para PCs com Secured-core. Usando o TPM para medir os componentes usados durante o processo de inicialização segura, ajudamos os clientes a habilitar redes de confiança zero usando o atestado de tempo de execução do System Guard. As políticas de acesso condicional podem ser implementadas com base nos relatórios fornecidos pelo cliente de atestado do System Guard em execução no ambiente VBS isolado.

Ser capaz de medir se o dispositivo inicializou com segurança é outra parte crítica dessa camada adicional de proteção contra comprometimento de firmware, que oferece aos administradores confiança adicional de que seus endpoints estão seguros. Por isso, implementamos o Trusted Platform Module 2.0 (TPM) como um dos requisitos de dispositivo para PCs com Secured-core. Usando o TPM para medir os componentes usados durante o processo de inicialização segura, ajudamos os clientes a habilitar redes de confiança zero usando o atestado de tempo de execução do System Guard. As políticas de acesso condicional podem ser implementadas com base nos relatórios fornecidos pelo cliente de atestado do System Guard em execução no ambiente VBS isolado.

Além da funcionalidade do Secure Launch, o Windows implementa salvaguardas adicionais que operam quando o sistema operacional está em execução para monitorar e restringir a função do recurso potencialmente perigoso de firmware, acessível por meio do SMM (System Management Mode).

Além da proteção de hardware do firmware apresentada nos PCs com Secured-core, a Microsoft recomenda uma abordagem de defesa profunda, incluindo análise de segurança do código, atualizações automáticas e redução da superfície de ataque. A Microsoft forneceu um projeto de firmware de código aberto chamado Project-Mu que os fabricantes de PCs podem usar como ponto de partida para um firmware seguro.

Como obter um PC com Secured-core

Nosso ecossistema de parcerias nos permitiu acrescentar essa camada extra de segurança em dispositivos projetados para empresas e usuários finais altamente segmentados que lidam com dados importantes em setores mais sensíveis a dados, como governo, serviços financeiros e assistência médica. Essas inovações se baseiam no valor do Windows 10 Pro, que vem com proteções internas, como firewall, inicialização segura e proteção contra perda de informações no nível de arquivo, padrão em todos os dispositivos.

Mais informações sobre os dispositivos verificados com Secured-core, incluindo os da Dell, Dynabook, HP, Lenovo, Panasonic e Surface, podem ser encontradas em nossa página da web.