Por Michal Braverman-Blumenstyk, Vice-Presidente Corporativo, Diretor de Tecnologia, Segurança em Nuvem e IA da Microsoft

À medida que as ameaças cibernéticas se tornam mais sofisticadas e implacáveis, a necessidade do Mês de Conscientização sobre Segurança Cibernética se torna mais urgente a cada ano. Como parte de nosso compromisso com a segurança para todos, a Microsoft continua a rastrear inúmeros incidentes que visam operações digitais e físicas para muitas organizações. Além dos habituais ataques de espionagem e roubo de dados direcionados a sistemas de TI, os agentes de ameaças têm voltado cada vez mais sua atenção para dispositivos IoT e equipamentos de tecnologia operacional (OT) – tudo, desde oleodutos a dispositivos médicos. Atores mal-intencionados também tiveram sucesso nos ataques a cadeias de fornecimento, como visto nos insidiosos ataques de Solorigate e Kaseya.

No início deste mês, publicamos o Relatório de Defesa Digital da Microsoft de 2021 para ajudar as organizações a entender melhor esse cenário de ameaças em evolução, bem como fornecer orientação sobre como proteger sua cadeia de fornecimento e ativos IoT e OT. No espírito de segurança para todos, alguns destaques desses capítulos estão apresentados aqui para fácil referência.

Protegendo a cadeia de fornecimento

A prática de adotar várias ferramentas para monitorar diferentes níveis de fornecedores aumenta a complexidade, o que, por sua vez, aumenta as chances de que um ataque cibernético possa trazer um retorno significativo para seu adversário. Os silos podem criar problemas adicionais – equipes diferentes têm prioridades diferentes, o que pode levar a diferentes prioridades e práticas de risco. Essa inconsistência pode criar uma duplicação de esforços e lacunas na análise de risco. Os funcionários dos fornecedores também são uma das principais preocupações. As organizações querem saber quem tem acesso aos seus dados; para que possam se proteger da responsabilidade humana, da TI e de outras ameaças internas.

Para o gerenciamento de riscos de fornecedores, é necessária uma abordagem sempre ativa, automatizada e integrada, mas os processos atuais não são adequados para a tarefa. Para proteger sua cadeia de fornecimento, é importante ter um processo que possa ser repetido e seja dimensionado à medida que sua organização se inovar. Na Microsoft, agrupamos nossos investimentos em nove fluxos de trabalho de cadeia de fornecimento segura (SSC) para avaliar e mitigar metodicamente o risco em cada área:

Para o gerenciamento de riscos da cadeia de fornecimento, ter soluções integradas e maior visibilidade de quem, em última análise, tem acesso aos dados de uma organização são as principais prioridades. Embora haja muitos lugares para começar uma jornada de Confiança Zero, instituir autenticação multifator deve ser o seu primeiro passo.

Pela Casa Branca

Em 12 de maio de 2021, a Casa Branca emitiu a Ordem Executiva (EO) 14028 sobre Melhorar a Segurança Cibernética da Nação, descrevendo as etapas para que as agências federais e seus provedores de tecnologia aprimorem a segurança da cadeia de fornecimento. Para os provedores de software, a EO exige requisitos para aumentar a resistência à ataques, incluindo práticas seguras de desenvolvimento de software, verificação de software e de vulnerabilidade, uma lista de materiais de software, um programa de divulgação de vulnerabilidade e outras práticas seguras.

Para os usuários da agência federal de software com acesso privilegiado, a EO 14028 pede a implementação de medidas de segurança publicadas pelo Instituto Nacional de Padrões e Tecnologia (NIST). A Microsoft tem investido há muito tempo no desenvolvimento de melhores práticas para o desenvolvimento seguro de software, e contribuímos para os esforços de definir práticas e padrões de consenso em todo o setor, inclusive pela SAFECode, ISO/IEC e pelo Centro de Excelência Nacional em Segurança Cibernética do NIST sobre a implementação de um projeto de Arquitetura de Confiança Zero.

Segurança da IoT e da OT

Com a prevalência da conectividade em nuvem, a IoT e a OT se tornaram uma parte independente na rede. E como os dispositivos normalmente são implantados em diversos ambientes – do interior de fábricas ou edifícios de escritórios a locais de trabalho remotos ou infraestruturas críticas – eles são expostos de maneira que possam tornar-se alvos fáceis. Quando você adiciona preocupações de privacidade e conformidade regulatória, fica claro que uma abordagem holística é necessária para permitir segurança e governança contínuas em todos os seus dispositivos.

A proteção das soluções IoT com um modelo de segurança Confiança Zero é criada com base em cinco requisitos:

- Implemente uma identidade forte para autenticar dispositivos: Registre dispositivos, emita credenciais renováveis, empregue autenticação sem senha e use uma raiz de confiança de hardware para garantir a identidade antes de tomar decisões.

- Mantenha o acesso privilegiado mínimo para mitigar a área de efeito do ataque: Implemente controles de acesso ao dispositivo e à carga de trabalho para limitar qualquer dano potencial causado por identidades que possam ter sido comprometidas ou por aquelas que executam cargas de trabalho não aprovadas.

- Monitore a integridade do dispositivo para o acesso ou sinalize para correção: Verifique as configurações de segurança, avalie se há vulnerabilidades e senhas inseguras e monitore ameaças ativas e alertas comportamentais anômalos para criar perfis de risco.

- Implante atualizações contínuas para manter os dispositivos íntegros: Utilize uma solução centralizada de configuração e gerenciamento de conformidade, bem como um mecanismo de atualização robusto, para garantir que os dispositivos estejam atualizados e saudáveis.

- Mantenha o monitoramento e a resposta de segurança: Empregue monitoramento proativo para identificar rapidamente dispositivos não autorizados ou comprometidos.

As senhas padrão causam problemas

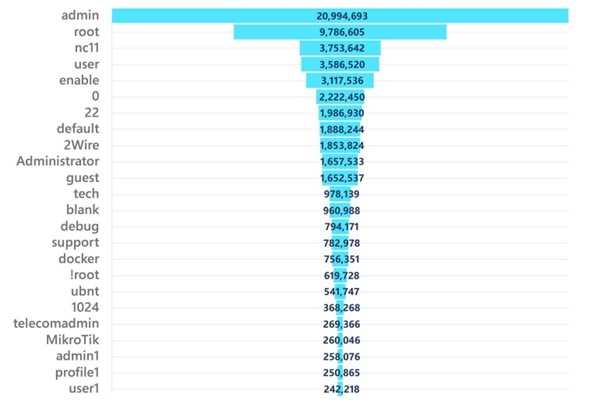

A rede de sensores da Microsoft nos fornece dados brutos sobre mais de 280.000 ataques, incluindo dados de senha. Não é surpreendente vermos que 96 por cento dos ataques usavam uma senha com menos de 10 caracteres. Nessas senhas, apenas 2% incluíam um caractere especial e 72% nem sequer continham um número. A palavra “admin” foi encontrada mais de 20 milhões de vezes em senhas de IoT durante um período de 45 dias.

Mantenha sua IoT exatamente como a TI

É essencial que as organizações avaliem a segurança de seus sistemas IoT e OT com o mesmo rigor aplicado aos sistemas de TI. Embora os PCs sejam rotineiramente obrigados a ter certificados atualizados, os dispositivos IoT geralmente são implantados com senhas padrão de fábrica. Os invasores também se concentram em como a IoT e a OT interagem, o que traz grandes perigos. Os sistemas de controle industrial são muitas vezes adaptados com recursos remotos – ou seja, ataques virtuais podem causar danos físicos.

A Microsoft deu suporte a um estudo de pesquisa conduzido pela Global Cyber Alliance (GCA) para demonstrar a eficácia dos controles comumente recomendados na prevenção de ataques. A análise da GCA de dados de ataques reais mostra que as senhas padrão definidas pelos fabricantes de dispositivos, ou senhas fracas definidas pelos usuários, representam a vulnerabilidade de segurança mais explorada para dispositivos IoT. Suas descobertas podem ser resumidas em quatro conclusões simples para a segurança de IoT e OT:

- Não utilize senhas padrões

- Implemente uma política de divulgação de vulnerabilidades

- Mantenha o software atualizado

- Monitore continuamente a comunicação da IoT para interações não autorizadas.