Компания Microsoft выпустила обновления безопасности за январь, закрыв 49 уязвимостей. В данной статье я расскажу о самых главных моментах этого выпуска.

Общий взгляд

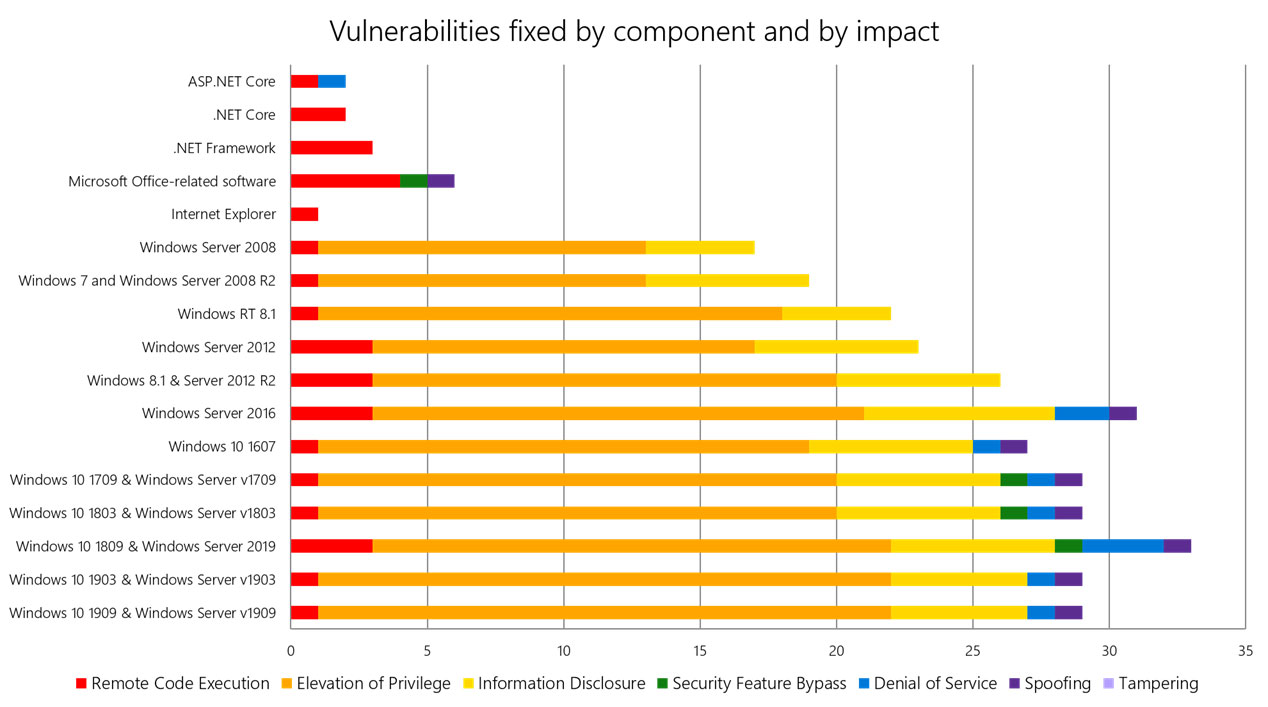

Сводная информация по количеству и типу уязвимостей в соответствующих продуктах приведена на графике ниже:

Обратите внимание

На следующие уязвимости и обновления безопасности следует обратить особое внимание:

Windows

CVE-2020-0609 – Windows RDP Gateway Server Remote Code Execution Vulnerability (Critical, CVSS Score 9.8)

Affected Software: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, and Windows Server 2012

CVE-2020-0601 – Windows CryptoAPI Spoofing Vulnerability

Affected software: All supported versions of Windows 10, Windows Server 2019, Windows Server 2016, Windows Server v1909, Windows Server v1903, and Windows Server v1803.

CVE-2020-0625 – Windows Search Indexer Elevation of Privilege Vulnerability

Affected software: All supported versions of Windows

Microsoft Browsers

CVE-2020-0640 – Internet Explorer Memory Corruption Vulnerability

Affected Software: Internet Explorer 9, 10, 11 on supported versions of Windows.

Microsoft Office

CVE-2020-0650 – Microsoft Excel Remote Code Execution Vulnerability

Microsoft Dynamics

CVE-2020-0656 – Dynamics 365 Field Service (on-premises) v7 series

Microsoft .NET Core

CVE-2020-0602 – ASP.NET Core Denial of Service Vulnerability

CVE-2020-0603 – ASP.NET Core Remote Code Execution Vulnerability

CVE-2020-0605 – .NET Framework Remote Code Execution Vulnerability

CVE-2020-0606 – .NET Framework Remote Code Execution Vulnerability

Microsoft .NET Framework

CVE-2020-0605 – .NET Framework Remote Code Execution Vulnerability

CVE-2020-0606 – .NET Framework Remote Code Execution Vulnerability

CVE-2020-0646 – .NET Framework Remote Code Execution Vulnerability

Внимание:

14 января 2020 г. заканчивается поддержка Windows 7, Windows Server 2008, Windows Server 2008 R2

Заказчики, продолжающие использовать данные ОС, получат обновления безопасности 14 января в рамках стандартной процедуры выпуска обновлений. После чего обновления безопасности будут доступны только заказчикам с контрактом Extended Security Updates (ESU). Подробности о ESU можно получить в этой статье.

Подробности об окончании поддержки и вариантах миграции на нашем портале.

Рекомендации по безопасности

Были дополнены и обновлены следующие рекомендательные документы:

ADV990001 – Latest Servicing Stack Updates (SSU)

A new SSU has been released for: Windows 7, Windows Server 2008, Windows Server 2008 R2, Windows 10 1903, Windows 10 1909.

Возможные проблемы

Полный список статей базы знаний для соответствующих пакетов обновлений, с которыми связаны потенциальные проблемы при установке, приведен в заметках к выпуску.

Дополнительная информация

Вы также можете посмотреть запись нашего ежемесячного вебинара “Брифинг по безопасности”, посвященного подробному разбору текущего выпуска обновлений и бюллетеней безопасности компании Microsoft.

Самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide.

А для того чтобы быть в курсе самых актуальных новостей информационной безопасности Microsoft, подписывайтесь на канал https://aka.ms/artsin.

Не оставляйте ваши системы уязвимыми в период праздников, так как это наиболее активный сезон для киберпреступников! Помните, для 86% всех уязвимостей были доступны патчи на момент их обнародования*, и своевременно обновляйте ваши системы.

Артём Синицын CISSP, MCSE, MCITP

руководитель программ информационной безопасности

Microsoft

*Vulnerability Review Report 2018 by Flexera