В последние несколько месяцев публиковались противоречивые на первый взгляд данные о том, что киберпреступники пользуются вспышкой COVID-19, чтобы атаковать и обычных пользователей, и предприятия. Массовая статистика может показывать сдвиги в поведении злоумышленников и давать пищу для впечатляющих заголовков. Киберпреступники действительно адаптировали свою тактику к тому, что происходило в мире, и ландшафт угроз менялся по мере изменения ситуации с COVID-19 и в связи со стремлением людей получить больше информации об этом.

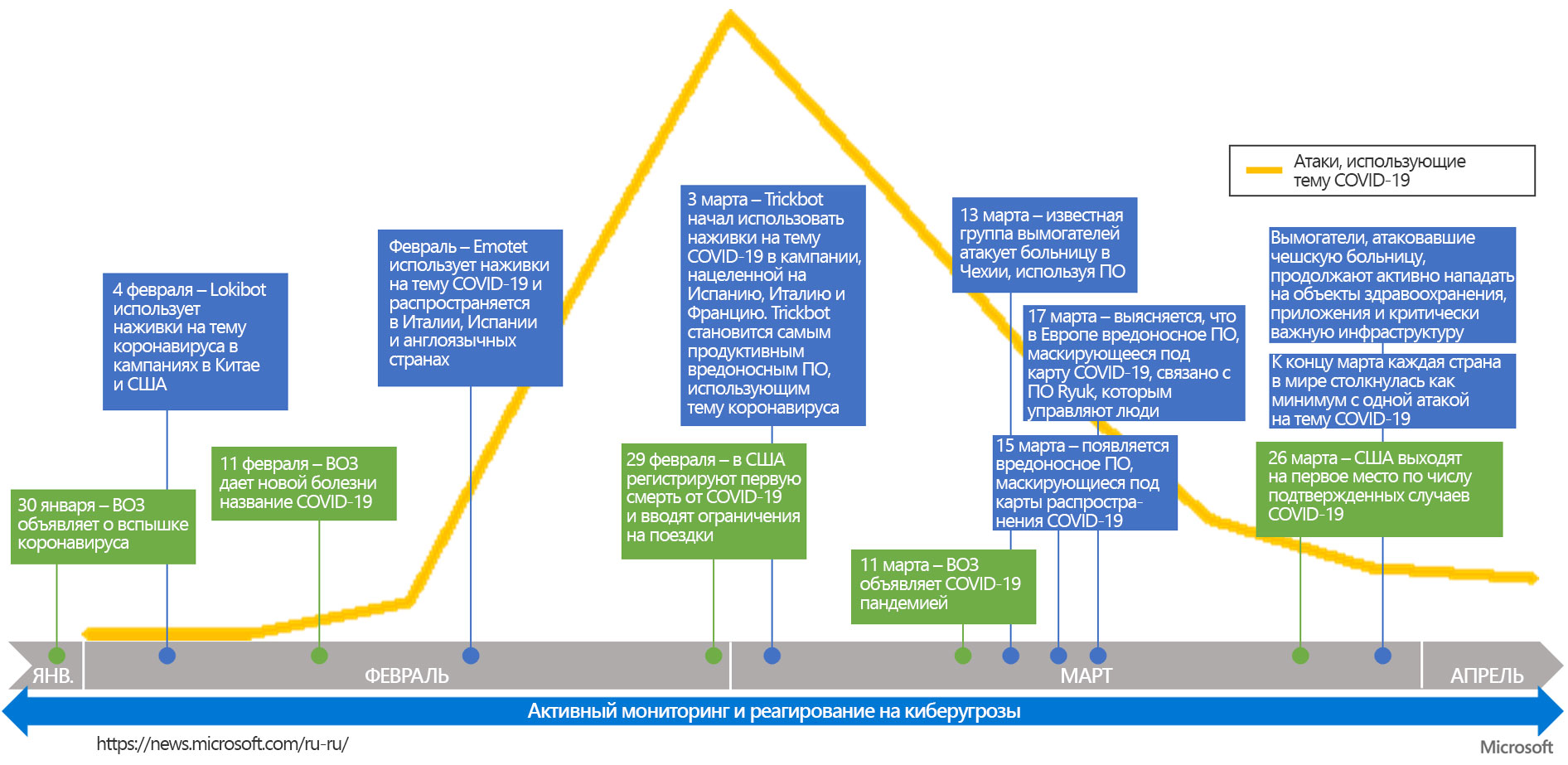

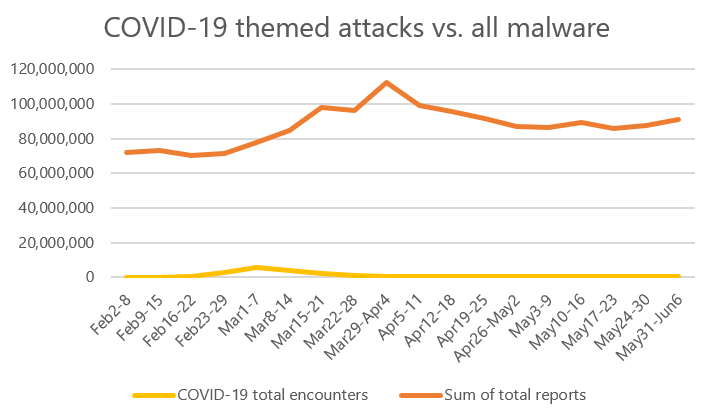

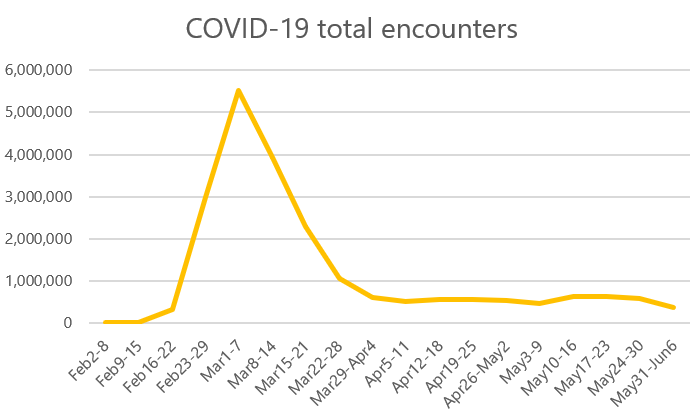

Если вернуться к началу февраля, новости о COVID-19 и тематические атаки были относительно редкими. Лишь после 11 февраля, когда Всемирная организация здравоохранения дала болезни, вызвавшей глобальную эпидемию, название «COVID-19», злоумышленники начали активно разворачивать кампании на эту тему. Через неделю после заявления ВОЗ число таких атак выросло в 11 раз. Хотя это составило меньше двух процентов от всех атак, которые Microsoft отслеживала каждый месяц, было ясно, что киберпреступники решили воспользоваться ситуацией: люди во всем мире узнавали о пандемии и активно искали информацию и решения для борьбы с ней.

В первые две недели марта мы наблюдали пик тематических атак COVID-19 по всему миру. В это время многие страны начали бороться с распространением вируса и вводить ограничения на поездки. К концу марта уже каждая страна столкнулась как минимум с одной атакой на тему COVID-19.

Рост числа атак на тему COVID-19 очень точно отразил развитие событий во всем мире. Вопрос был в том, что именно представляют собой эти атаки: новые угрозы или видоизмененные существующие? Изучив имеющиеся у Microsoft обширные аналитические сведения об угрозах, связанных с конечными точками, электронной почтой, учетными записями, данными и приложениями, мы пришли к выводу, что этот всплеск атак на тему COVID-19 был вызван перепрофилированием известных атак, использующих ту же инфраструктуру и те же вредоносные программы, но с новыми наживками.

На самом деле общая тенденция обнаружения вредоносных программ во всем мире (оранжевая линия на рисунке 2) существенно не изменилась за это время. Показанный выше всплеск атак на тему COVID-19 (желтая линия на рисунке 1) едва заметен в общем объеме угроз, который мы обычно видим за месяц. Признаки этого оппортунистического поведения атакующих замечены и во вредоносных кампаниях, и в инфраструктуре атак, и в фишинговых атаках. Как мы уже отмечали, киберпреступники атакуют даже ключевые промышленные объекты и отдельных людей, которые ищут способы прекратить эпидемию. Такие сдвиги типичны для глобального ландшафта угроз, но в данном случае отличием стало то, что кризис повлиял на все сферы жизни во всем мире, и это облегчило киберпреступникам работу. Они воспользовались всеобщим беспокойством, растерянностью и желанием найти решение.

После пика в начале марта число атак на тему COVID-19 снизилось до «нормального» уровня. Таких атак сейчас по-прежнему больше, чем в начале февраля, и они, скорее всего, будут продолжаться до тех пор, пока сохраняется риск заболеть COVID-19. Но тенденция к смене приманок оказалась временной, и подавляющее большинство угроз представляет собой типичный фишинг и компрометацию учетных данных.

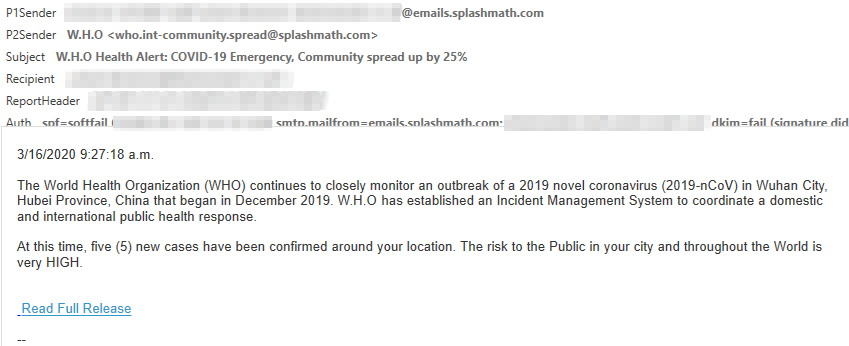

Киберпреступники адаптируются и всегда ищут самые действенные и простые способы добраться до новых жертв. Проводя широкомасштабные атаки с использованием вредоносных программ, злоумышленники ищут самое выгодное соотношение прибыли и риска. Иногда индустрия уделяет очень много внимания продвинутым атакам, использующим уязвимости нулевого дня, но в повседневной жизни гораздо опаснее неизвестные программы или зараженные документы, запускаемые множеством обманутых пользователей.

Защитники тоже адаптируются и увеличивают затраты злоумышленников на успешную реализацию атак. Начиная с апреля, мы наблюдали, как защитники значительно повышали уровень осведомленности о фишинге и обучали пользователей, повышая барьер затрат и сложности для киберпреступников, нацеленных на сотрудников предприятий. Эта динамика очень похожа на экономические модели, если заменить «продавцов» на «киберпреступников», а «покупателей» на «жертв».

Наживки, как и новости, всегда местные

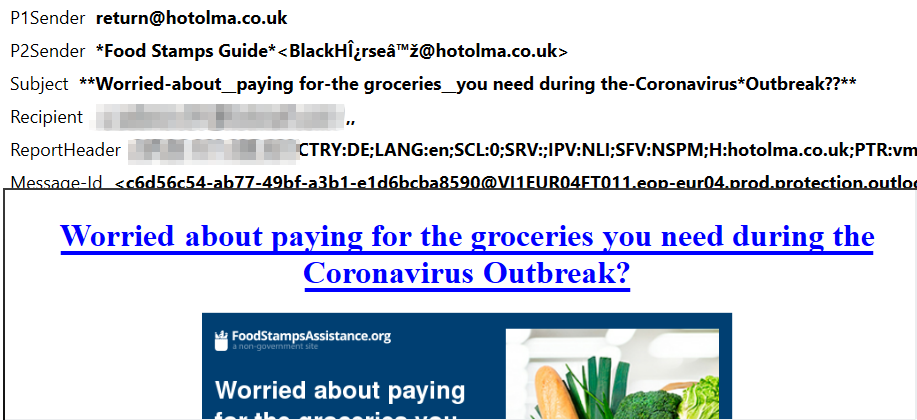

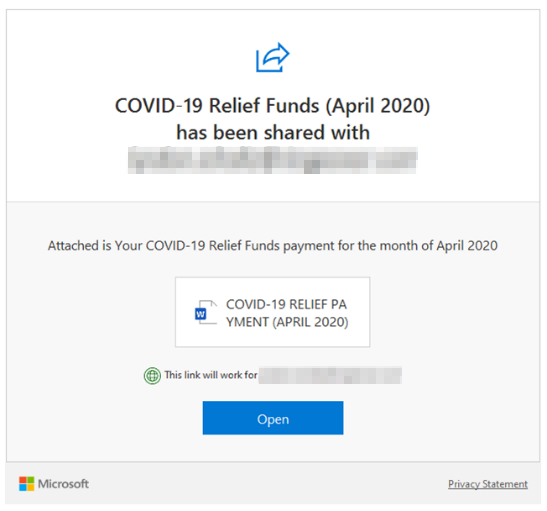

Киберпреступники ищут самую легкую точку входа или компрометации. Один из используемых для этого приемов — взять наживки из новостных заголовков и адаптировать их к географическим районам и местам жительства предполагаемых жертв. Это подтверждается множеством исследований, которые показывают, что в фишинговых кампаниях используются наживки, адаптированные под местную специфику с помощью методов социальной инженерии. В фишинговых атаках, ориентированных на предприятия, приманки могут выглядеть как документы, которые сотрудник ожидает получить и в которых его просят выполнить определенные действия.

Во время вспышки COVID-19 киберпреступники хорошо учитывали локальное развитие кризиса и реакцию на него. Глобальная тенденция беспокойства об эпидемии соблюдалась, но с региональными отличиями. Ниже мы подробнее рассмотрим три страны и связь происходящих там событий с наблюдаемыми атаками.

Великобритания

Атаки на пользователей из Великобритании сначала шли так же, как и во всем мире, но усилились на ранней стадии и, судя по всему, учитывали новости и проблемы в стране. Данные показывают, что первый пик атак приблизительно соответствует времени первой подтвержденной смерти от COVID-19 в Великобритании, и при этом рост снова начинается 9 марта, после падения индекса FTSE 100, а следующий пик приходится на то время, когда США объявили об отмене рейсов в Европу.

Во второй половине марта Соединенное Королевство повысило прозрачность и информирование общественности, там были введены карантинные меры, включая закрытие школ. Атаки значительно сократились вплоть до 5 апреля, когда королева Елизавета II выступила с телевизионным обращением к нации. Уже на следующий день премьер-министра Бориса Джонсона, которого 6 апреля госпитализировали с COVID-19, перевели в палату интенсивной терапии. Данные показывают соответствующий рост числа атак до 12 апреля — того дня, когда премьер-министра выписали из больницы. Число тематических атак установилось на уровне около 3500 в день примерно до конца апреля. Правительство Великобритании объявило, что страна прошла пик эпидемии и начала восстанавливаться до «нового нормального» состояния. Количество атак снизилось до 2000 в день.

Южная Корея

Южная Корея была одной из первых стран, пострадавших от COVID-19, и одной из самых активных в борьбе с новым вирусом. В Корее мы наблюдали рост числа атак с пиком в марте, как и во всем мире. Однако график роста атак здесь оказался круче, чем в среднем по миру, что объясняется более ранним распространением вируса в этой стране.

Интересно, что тематические атаки были минимальными в начале февраля, несмотря на влияние вируса. Киберпреступники не наращивали интенсивность атак до середины февраля, тщательно сопоставляя ключевые события, такие как выявление зараженных в религиозной организации Синчхонджи, закрытие военных баз и международные ограничения на поездки. Хотя эти новости не привели к атакам, но очевидно, что киберпреступники увидели возможность скомпрометировать больше жертв.

Рост числа тестов и информационная прозрачность относительно эпидемии привели к уменьшению количества атак в первой половине марта. К концу мая тенденция тематических атак в Южной Корее значительно отклонилась от глобальной траектории. Число атак выросло, поскольку страна частично вернулась к обычной жизни. В итоге пик пришелся примерно на 23 мая. Мы продолжаем анализ, чтобы понять динамику, которая привела к этому нетипичному увеличению.

США

Атаки на тему COVID-19 в Соединенных Штатах в основном следовали глобальной тенденции. Рост начался в середине февраля, после того как Всемирная организация здравоохранения дала вирусу официальное название. Первый пик наблюдался в конце февраля, когда подтвердилась первая в стране смерть от COVID-19, а наивысшей точки атаки достигли к середине марта, когда был объявлен запрет на международные поездки. Во второй половине марта тематические атаки значительно сократились. Телеметрия с апреля по май показывает, что число таких атак установилось между 20 000 и 30 000 в день. На уровне отдельных штатов схема атак, скорее всего, была такой же — отражала развитие эпидемии и местные проблемы.

Выводы

Вспышка COVID-19 стала по-настоящему глобальным событием. Киберпреступники воспользовались кризисом, чтобы привлечь новых жертв с помощью существующих вредоносных программ. Телеметрия показывает, что эти атаки учитывают местные проблемы и новости.

В целом атаки на тему COVID-19 представляют собой лишь небольшой процент от общего объема угроз, которые Microsoft наблюдала за последние четыре месяца. В первые две недели марта по всему миру произошел всплеск тематических атак. Судя по общей тенденции, тематические атаки проводились за счет других атак, уже существующих в ландшафте угроз.

В последние четыре месяца вспышке вируса и связанным с ней киберугрозам уделялось много внимания. Из наблюдений Microsoft можно извлечь следующие уроки:

- Киберпреступники адаптируют тактику атак, чтобы использовать в своих интересах местные события, которые с большей вероятностью привлекут новых жертв. Злоумышленники быстро меняют наживки, продолжая использовать прежние вредоносные программы.

- Защитникам лучше всего инвестировать в комплексный анализ сигналов, развертывание обновлений и обучение пользователей. Атаки на тему COVID-19 показали нам, что угрозы, с которыми сталкиваются пользователи, постоянны в долгосрочном плане. Оптимальным решением будут такие инвестиции, которые повышают стоимость атак или снижают вероятность их успеха.

- Фокусировать внимание на поведении злоумышленников эффективнее, чем просто следить за индикаторами компрометации, которые чаще представляют собой единичные сигналы, чем отражают тенденции.

Чтобы помочь организациям оставаться защищенными от быстро распространяющихся тематических атак, которые мы наблюдали во время пандемии, а также от гораздо большего общего числа угроз, решение Microsoft Threat Protection (MTP) позволяет отслеживать угрозы в разных областях одновременно. Оно обеспечивает скоординированную защиту, объединяя средства предотвращения атак, их обнаружения и реагирования на них, чтобы обезопасить конечные точки, учетные записи, электронную почту и приложения.

Организациям следует и дальше улучшать состояние безопасности, обучая пользователей распознавать фишинговые и социальные атаки и соблюдать правила защиты учетных данных. Организации могут использовать Microsoft Secure Score, чтобы оценивать и измерять текущий уровень защищенности и применять рекомендуемые действия по усилению безопасности и контроля. Используя централизованную панель мониторинга в центре безопасности Microsoft 365, организации могут сравнивать свою защищенность с эталонной и устанавливать ключевые показатели эффективности (KPI).