Автор – Дэвид Уэстон, Partner Director, OS Security

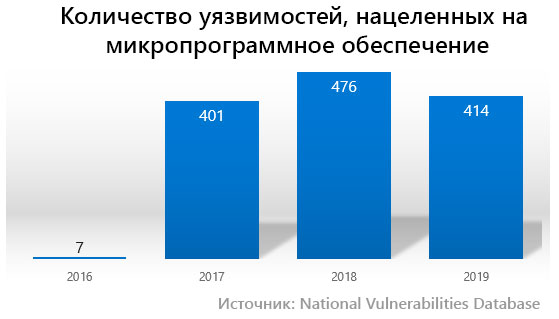

Новейшие исследования в области информационной безопасности и компьютерных атак показывают: по мере того, как все больше видов защиты проактивно встраивается в операционные системы и подключенные сервисы, злоумышленники находят новые пути доступа к устройствам — в частности, через прошивку (микропрограммное обеспечение). Только за последние три года, по данным Национального института стандартов и технологий США (NIST), количество обнаруженных уязвимостей в прошивках устройств выросло почти в пять раз.

Чтобы бороться с атаками, нацеленными на микропрограммное обеспечение и операционную систему, вместе с партнерами мы анонсируем новое решение: устройства с защищенным ядром (Secured-core PC). Эти девайсы, созданные в сотрудничестве с нашими партнерами-производителями ПК и процессоров, соответствуют определенному набору требований, сочетающих в себе наилучшие практики защиты на уровне аппаратного обеспечения, прошивки и ОС. Эти устройства разработаны специально для финансового сектора, органов государственной власти и организаций здравоохранения, а также для сотрудников, имеющих дело с IP, конфиденциальными клиентскими или персональными данными, поскольку именно эти виды информации имеют самую большую ценность в случае атаки на уровне государств.

В конце 2018 года исследователи в области информационной безопасности обнаружили, что группа хакеров Strontium использует уязвимости прошивки, чтобы атаковать системы с помощью вредоносного ПО. В результате вредоносный код было сложно идентифицировать и удалить — он может сохраняться даже после стандартных процедур очистки, таких как переустановка операционной системы или замена жесткого диска.

Почему хакеры и специалисты в области кибербезопасности стали уделять больше внимания микропрограммному обеспечению

Прошивка используется для инициализации аппаратного и программного обеспечения на устройстве и имеет более высокий уровень доступа и привилегий, чем гипервизор и ядро операционной системы, что делает ее привлекательной мишенью для злоумышленников. Атаки, направленные на прошивку, могут подорвать работу таких процессов, как безопасная загрузка и другой функционал безопасности, реализуемый гипервизором или операционной системой. А когда система или пользователь скомпрометированы, выявить проблему намного труднее. Сложность состоит еще и в том, что решения по защите конечных устройств и выявления вредоносного ПО обладают ограниченными возможностями мониторинга на уровне микропрограммного обеспечения, поскольку запускаются после загрузки операционной системой, и это дополнительно затрудняет обнаружение таких атак.

Что делает Secured-core PC?

Устройства Secured-core PC сочетают в себе защиту идентификации, виртуализации, операционной системы, аппаратного и микропрограммного обеспечения — для этого они оснащены дополнительным уровнем безопасности. В отличие от исключительно программных решений по безопасности, Secured-core PC разработаны не просто для обнаружения, но и для предотвращения подобных атак. Мы инвестировали в Windows Defender System Guard и Secured-core PC, чтобы оснастить всю экосистему устройств на базе Windows 10 единообразными сервисами для обеспечения целостности компонентов ОС и получения измеряемых показателей при запуске ОС. Мы стремимся защитить устройства от угроз, направленных на микропрограммное обеспечение. Эти требования позволяют провести безопасную загрузку системы, защитить устройство от уязвимостей на уровне прошивки, оградить её от атак, предотвратить несанкционированный доступ к устройствам, информации и обеспечить защиту персональных и учетных данных.

Встроенные метрики могут использовать службы безопасности предприятий и системные администраторы для проведения удаленного мониторинга состояния систем, используя компонент System Guard и внедряя концепцию zero trust network в аппаратном обеспечении. Эта современная система безопасности прошивки работает в сочетании с другими функциями Windows, позволяя технологии Secured-core PC обеспечить целостную защиту от современных угроз.

Ограничение доверия к микропрограммному обеспечению

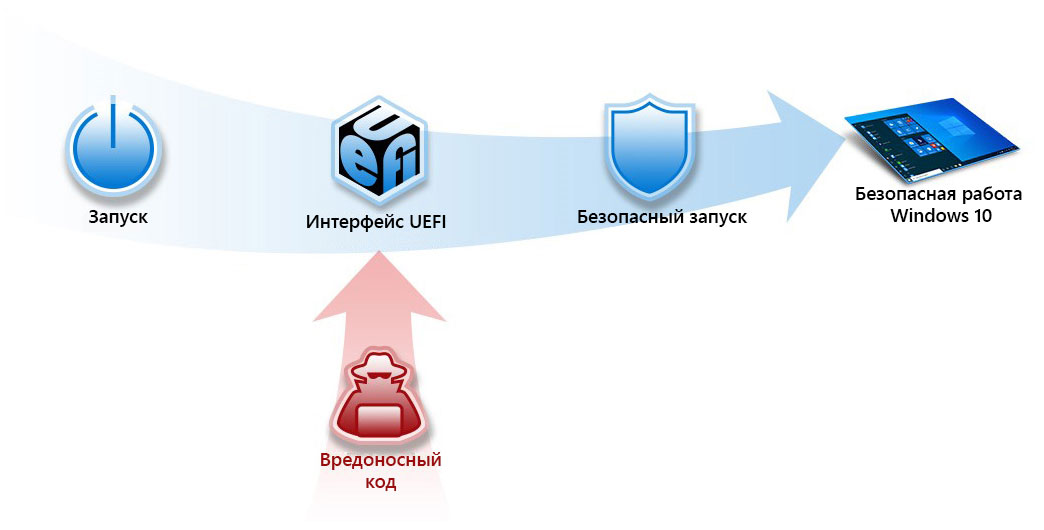

Начиная с Windows 8, мы внедрили в операционную систему возможность безопасной загрузки (Secure Boot) для защиты от вредоносных загрузчиков и руткитов, опирающихся на расширяемый унифицированный интерфейс UEFI (Unified Extensible Firmware Interface), чтобы система запускалась только с помощью разрешенных загрузчиков, таких как менеджер загрузки Windows. Это был значительный шаг вперед, он помог обеспечить защиту от этого специфического типа атак. Тем не менее, поскольку микропрограммное обеспечение уже является доверенным, сама по себе безопасная загрузка (Secure Boot) не защищает от угроз, использующих уязвимости в доверенной прошивке. Именно поэтому вместе с нашими партнерами мы решили сделать так, чтобы новые возможности Secured-core были встроены в устройства изначально.

Используя новые аппаратные возможности AMD, Intel и Qualcomm, Windows 10 теперь оснащена системой System Guard Secure Launch в качестве ключевого требования для устройств Secured-core PC, чтобы в процессе загрузки обеспечить защиту от атак на уровне прошивки. System Guard использует функционал DRTM (Dynamic Root of Trust for Measurement), встроенный в новейшие процессоры AMD, Intel и Qualcomm, чтобы система использовала прошивку для запуска аппаратного обеспечения, а потом проводила повторную инициализацию системы в доверенном состоянии, используя возможности загрузчика ОС и процессора, отправляя систему по хорошо известному и поддающемуся проверке пути выполнения кода. Этот механизм помогает ограничить доверие к микропрограммному обеспечению и является мощным средством противодействия новейшим угрозам на уровне прошивки. Он также помогает сохранить целостность функционала Virtualization-Based Security (VBS), применяемого гипервизором, защищая его от компрометации. VBS с помощью гипервизора изолирует критические функции ОС от остальных компонентов, помогая в том числе защитить функционал VBS от вредоносного ПО, которое может инфицировать нормальную ОС. Защита самой VBS критически необходима, поскольку она используется в качестве структурного элемента важных функций безопасности ОС, таких как Windows Defender Credential Guard, который защищает учетные данные от компрометации путем их изоляции, и защита целостности кода гипервизором (Hypervisor-protected Code Integrity, HVCI), которая обеспечивает соблюдение строгих политик целостности кода, а также подписание и верификацию кода ядра.

Возможность измерить уровень безопасности загрузки устройства — еще один критически важный элемент дополнительного уровня защиты прошивки от компрометации, который дает администраторам уверенность в том, что системы в их ведении защищены. Поэтому мы внедрили TPM 2.0 (Trusted Platform Module 2.0,) как одно из требований для устройств с Secured-core PC. Используя TPM 2.0 для контроля компонентов процесса безопасной загрузки, заказчики смогут реализовать концепцию сети нулевого доверия с аттестацией среды выполнения System Guard. Политики условного доступа могут применяться, основываясь на отчетах, предоставляемых аттестационным клиентом System Guard, запускаемым в изолированной средеVBS.

В дополнение к функционалу Secure Launch, Windows применяет меры безопасности в процессе работы ОС, чтобы проводить мониторинг и ограничивать функциональность потенциально опасного микропрограммного обеспечения в режиме SMM (System Management Mode).

Помимо защиты микропрограммного обеспечения, реализованной в Secured-core PC, Microsoft рекомендует комплексный подход, включающий анализ безопасности кода, автоматические обновления и снижение площади атаки. Microsoft предоставляет проект открытого микропрограммного обеспечения под названием Project-Mu, который производители ПК могут использовать в качестве отправной точки для обеспечения безопасности прошивки.

Как получить Secured–core PC

Партнеры-участники нашей инициативы позволили нам по умолчанию реализовывать этот дополнительный уровень безопасности на устройства, разработанные для отраслей, чаще всего подвергающихся атакам, и пользователей, управляющих самыми критически важными данными в отраслях, где крайне необходимо сохранять конфиденциальность данных, таких как правительственные организации, сфера финансовых услуг и здравоохранение. Эти инновации основаны на встроенных механизмах безопасности Windows 10 Pro, таких как брандмауэр, безопасная загрузка и защита от потери информации на уровне файлов, стандартных для каждого устройства.

Подробнее об устройствах, оснащенных функционалом Secured-core PC — в том числе Dell, Dynabook, HP, Lenovo, Panasonic и Surface — вы можете прочитать на этой веб-странице.