В январе компания Microsoft выпустила первые в новом году обновления безопасности, закрывающие 83 уязвимости, 10 из которых классифицированы как Критические.

В данной статье я расскажу о самых главных моментах этого выпуска.

Общий взгляд

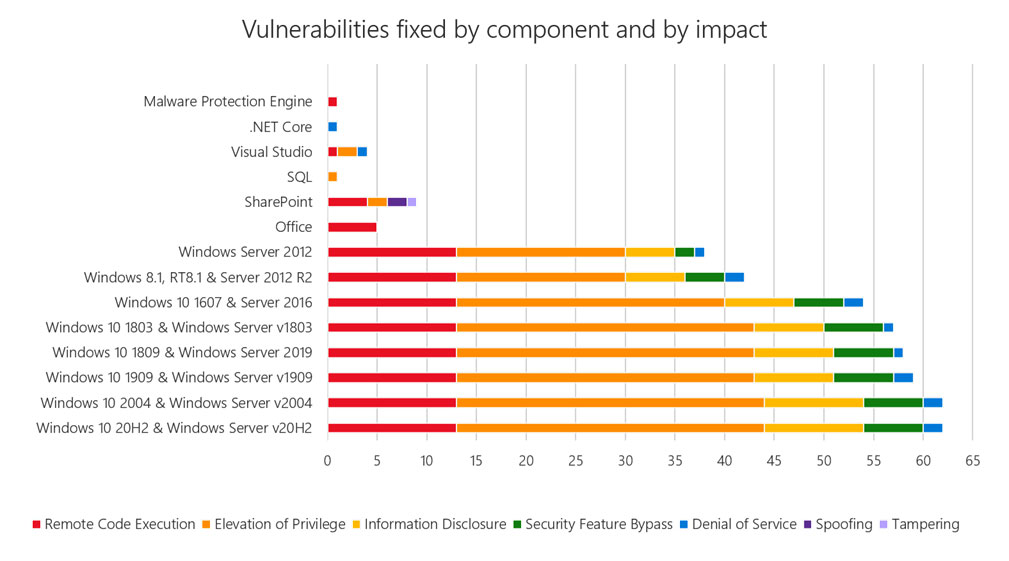

Сводная информация по количеству и типу уязвимостей в соответствующих продуктах приведена на графике ниже:

Представляем новую версию нашего портала

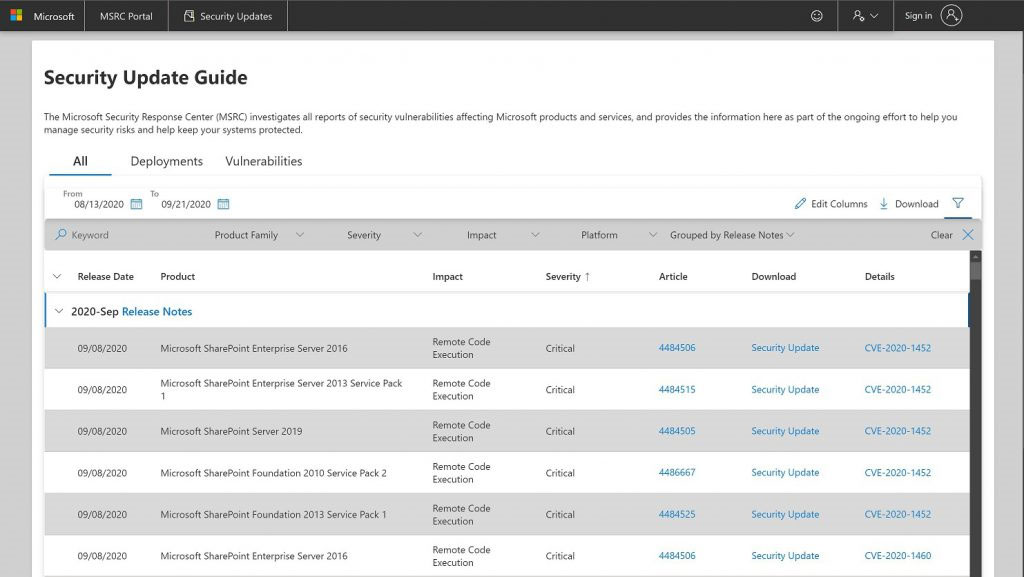

С этого месяца мы перешли на использование новой версии портала Security Updates Guide (SUG), доступной по адресу aka.ms/sug. Подробности можно прочитать в нашем блоге.

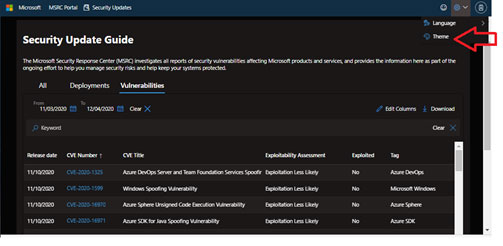

По многочисленным просьбам была добавлена темная тема оформления. 😊

Также была переработана структура описания уязвимостей и теперь она полностью выверена с атрибутами системы оценки уязвимостей CVSS. Подробности можно прочитать в нашем блоге.

Нам очень интересно узнать ваше мнение о новом портале Security Updates Guide, поэтому мы призываем вас поделиться обратной связью о работе портала через эту форму.

Обратите внимание

На следующие уязвимости и обновления безопасности следует обратить особое внимание:

Windows

| CVE-2021-1674 | Windows Remote Desktop Protocol Core Security Feature Bypass Vulnerability |

| Impact | Security Feature Bypass |

| Severity | Important |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability | Exploitation less likely |

| CVSS Base Score | 8.8 |

| Attack Vector | Network |

| Attack Complexity | Low |

| Privileges Required | Low |

| User Interaction | None |

| Scope | Unchanged |

| Confidentiality | High |

| Integrity | High |

| Availability | High |

| Affected Software | All supported versions of Windows |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1674 |

| CVE-2021-1673 | Remote Procedure Call Runtime Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Critical |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability | Exploitation less likely |

| CVSS Base Score | 8.8 |

| Attack Vector | Network |

| Attack Complexity | Low |

| Privileges Required | Low |

| User Interaction | None |

| Scope | Unchanged |

| Confidentiality | High |

| Integrity | High |

| Availability | High |

| Affected Software | All supported versions of Windows |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1673 |

| CVE-2021-1643 | HEVC Video Extensions Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Critical |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability | Exploitation less likely |

| CVSS Base Score | 7.8 |

| Attack Vector | Local |

| Attack Complexity | Low |

| Privileges Required | None |

| User Interaction | Required |

| Scope | Unchanged |

| Confidentiality | High |

| Integrity | High |

| Availability | High |

| Affected Software | HEVC Video Extensions |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1643 |

| CVE-2021-1648 | Microsoft splwow64 Elevation of Privilege Vulnerability |

| Impact | Elevation of Privilege |

| Severity | Important |

| Publicly Disclosed? | Yes |

| Known Exploits? | No |

| Exploitability | Exploitation less likely |

| CVSS Base Score | 7.8 |

| Attack Vector | Local |

| Attack Complexity | Low |

| Privileges Required | Low |

| User Interaction | None |

| Scope | Unchanged |

| Confidentiality | High |

| Integrity | High |

| Availability | High |

| Affected Software | All supported versions of Windows |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1648 |

| CVE-2021-1665 | GDI+ Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Critical |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability | Exploitation less likely |

| CVSS Base Score | 7.8 |

| Attack Vector | Local |

| Attack Complexity | Low |

| Privileges Required | Low |

| User Interaction | None |

| Scope | Unchanged |

| Confidentiality | High |

| Integrity | High |

| Availability | High |

| Affected Software | All supported versions of Windows |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1665 |

Microsoft Browsers

| CVE-2021-1705 | Microsoft Edge (HTML-based) Memory Corruption Vulnerability |

| Impact | Remote Code Execution |

| Severity | Critical |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability | Exploitation less likely |

| CVSS Base Score | 4.2 |

| Attack Vector | Network |

| Attack Complexity | High |

| Privileges Required | None |

| User Interaction | Required |

| Scope | Unchanged |

| Confidentiality | Low |

| Integrity | Low |

| Availability | None |

| Affected Software | Microsoft Edge (EdgeHTML-based) |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1705 |

Microsoft Office

| CVE-2021-1715 | Microsoft Word Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Important |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability | Exploitation less likely |

| CVSS Base Score | 7.8 |

| Attack Vector | Local |

| Attack Complexity | Low |

| Privileges Required | None |

| User Interaction | Required |

| Scope | Unchanged |

| Confidentiality | High |

| Integrity | High |

| Availability | High |

| Affected Software | Microsoft Excel 365 Apps for Enterprise, Word 2010, Word 2013, Word 2016, Office 2010, Office 2019, Office 2019 for Mac, Office Online Server, Office Web Apps 2010, Office Web Apps Server 2013, Office SharePoint Enterprise Server 2013, SharePoint Enterprise Server 2016, SharePoint Server 2010, and SharePoint Server 2019 |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1715 |

| CVE-2021-1714 | Microsoft Excel Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Important |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability | Exploitation less likely |

| CVSS Base Score | 7.8 |

| Attack Vector | Local |

| Attack Complexity | Low |

| Privileges Required | None |

| User Interaction | Required |

| Scope | Unchanged |

| Confidentiality | High |

| Integrity | High |

| Availability | High |

| Affected Software | Microsoft Excel 365 Apps for Enterprise, Excel Services, Excel 2010, Excel 2013, Excel 2016, Office 2010, Office 2013, Office 2016, Office 2019, Office 2019 for Mac, Office Online Server, Office Web Apps Server 2013, and Office SharePoint Enterprise Server 2013. |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1714 |

Microsoft SharePoint Server

| CVE-2021-1707 | Microsoft SharePoint Server Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Important |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability | Exploitation more likely |

| CVSS Base Score | 8.8 |

| Attack Vector | Network |

| Attack Complexity | Low |

| Privileges Required | Low |

| User Interaction | None |

| Scope | Unchanged |

| Confidentiality | High |

| Integrity | High |

| Availability | High |

| Affected Software | Microsoft SharePoint Foundation 2013, SharePoint Foundation 2010, SharePoint Server 2019, and SharePoint Enterprise Server 2016 |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1707 |

Microsoft SQL Server

| CVE-2021-1636 | Microsoft SQL Elevation of Privilege Vulnerability |

| Impact | Elevation of Privilege |

| Severity | Important |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability | Exploitation less likely |

| CVSS Base Score | 8.8 |

| Attack Vector | Network |

| Attack Complexity | Low |

| Privileges Required | Low |

| User Interaction | None |

| Scope | Unchanged |

| Confidentiality | High |

| Integrity | High |

| Availability | High |

| Affected Software | Microsoft SQL Server 2012, SQL Server 2014, SQL Server 2016, SQL Server 2017, and SQL Server 2019 |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1636 |

Microsoft Defender

| CVE-2021-1647 | Microsoft Defender Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Critical |

| Publicly Disclosed? | No |

| Known Exploits? | Yes |

| Exploitability | Exploitation detected |

| CVSS Base Score | 7.8 |

| Attack Vector | Local |

| Attack Complexity | Low |

| Privileges Required | Low |

| User Interaction | None |

| Scope | Unchanged |

| Confidentiality | High |

| Integrity | High |

| Availability | High |

| Affected Software | Microsoft Security Essentials, System Center 2012 R2, System Center Endpoint Protection, Windows Defender |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1647 |

Рекомендации по безопасности

ADV990001 – Latest Servicing Stack Updates (SSU)

Обновления SSU были выпущены для следующих версий Windows:

- Windows 10 1809/Server 2019

- Windows 10 1909/Windows Server, version 1909

- Windows 10 2004/Windows Server, version 2004

- Windows 10 20H2/Windows Server, version 20H2

О важных изменениях в жизненном цикле обновлений SSU и объединении в единый накопительный пакет обновлений вы можете прочитать в нашем блоге.

О том, как установить сразу и SSU, и обновления безопасности ОС в одном накопительном пакете, автоматически, соблюдая правильную последовательность, читайте в нашем блоге.

Окончание поддержки

В январе заканчивается поддержка следующих продуктов:

- Microsoft BizTalk Server 2010

Все подробности – на нашем портале aka.ms/lifecycle.

Внимание!

В декабре закончилась поддержка Adobe Flash Player. Подробности в нашем блоге.

Возможные проблемы

Полный список статей базы знаний для соответствующих пакетов обновлений, с которыми связаны потенциальные проблемы при установке, приведен в заметках к выпуску.

Дополнительная информация

Самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide.

Запись вебинара с разбором этого выпуска

Вы также можете посмотреть запись нашего ежемесячного вебинара «Брифинг по безопасности», посвященного подробному разбору текущего выпуска обновлений и бюллетеней безопасности компании Microsoft.

А для того чтобы быть в курсе самых актуальных новостей информационной безопасности Microsoft, подписывайтесь на канал https://aka.ms/artsin.

Помните, почти 90% всех уязвимостей уже имели патчи от производителей на момент обнародования*, и своевременно обновляйте ваши системы.

Артём Синицын CISSP, CCSP, MCSE, Certified Azure Security Engineer

старший руководитель программ информационной безопасности Microsoft

в странах Центральной и Восточной Европы

Twitter: https://aka.ms/artsin

YouTube: https://aka.ms/artsinvideo

*Vulnerability Review Report by Flexera