Компания Microsoft выпустила обновления безопасности за июль. В данной статье я расскажу о самых главных моментах этого выпуска.

Общий взгляд

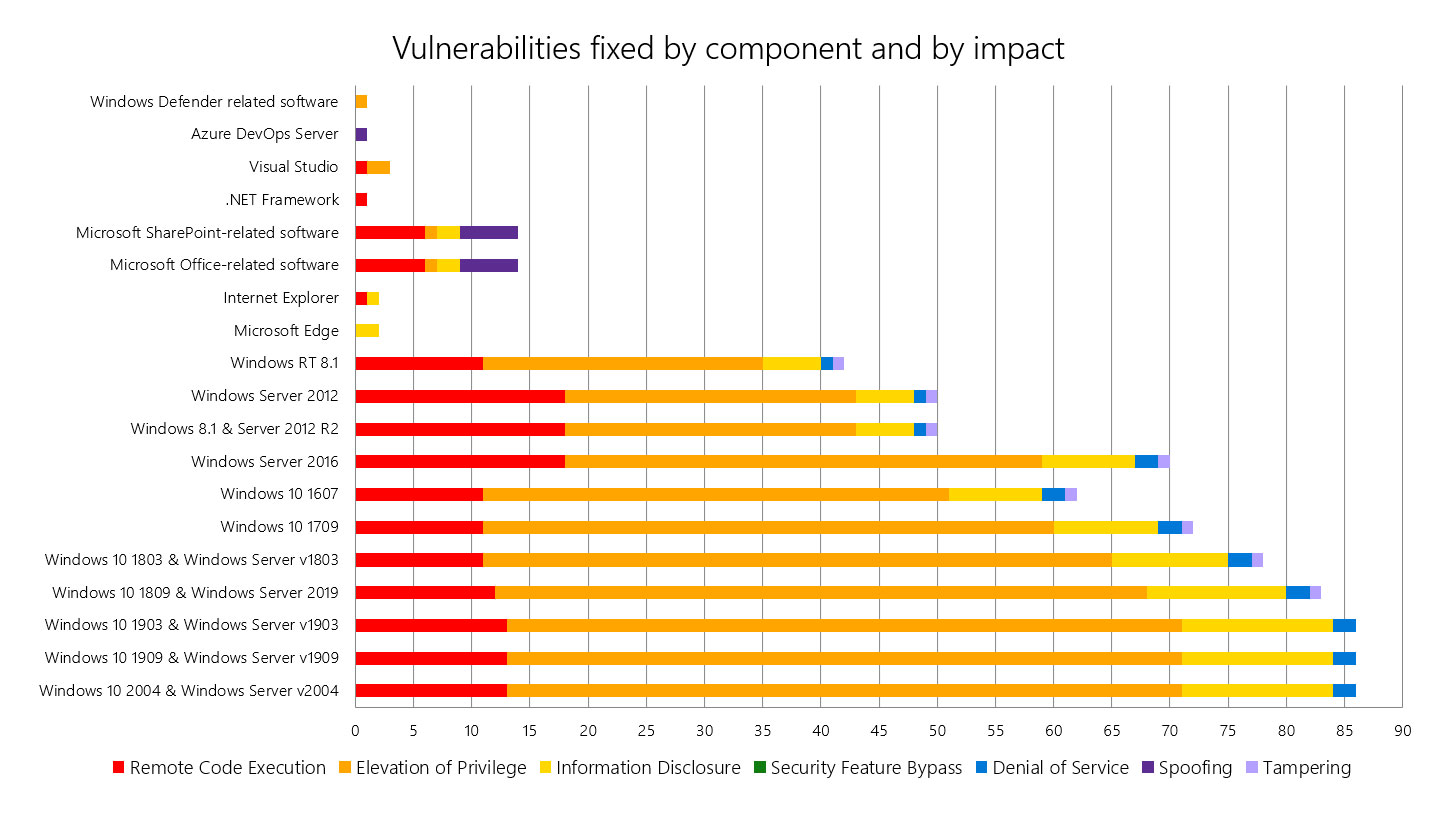

Сводная информация по количеству и типу уязвимостей в соответствующих продуктах приведена на графике ниже:

Обратите внимание

На следующие уязвимости и обновления безопасности следует обратить особое внимание:

Windows

CVE-2020-1435 – Windows Graphics Device Interface (GDI+) (Critical RCE)

Затронутое ПО: поддерживаемые версии Windows и Windows Server.

CVE-2020-1032 – Hyper-V RemoteFX vGPU (Critical RCE)

Затронутое ПО: Windows Server 2012/2012 R2/2016.

CVE-2020-1463 – SharedStream Library

Затронутое ПО: поддерживаемые версии Windows 10 и Windows Server 2016/2019.

CVE-2020-1374 – Remote Desktop Client (Critical RCE)

Затронутое ПО: поддерживаемые версии Windows и Windows Server.

CVE-2020-1410 – Window Address Book (Critical RCE)

Затронутое ПО: поддерживаемые версии Windows и Windows Server.

CVE-2020-1436 – Windows Font Library (Critical RCE)

Затронутое ПО: поддерживаемые версии Windows и Windows Server.

CVE-2020-1350 – Windows DNS Server (Critical RCE) – CVSS 10.0!

Затронутое ПО: поддерживаемые версии Windows Server с установленной ролью сервера DNS.

Если по какой-то причине нет возможности сразу установить обновления безопасности для полного устранения уязвимости, есть альтернативное решение с блокировкой попыток эксплуатации этой уязвимости через внесение правок в реестр, которые не требуют перезагрузки DNS сервера. За подробной инструкцией обратитесь к статье.

Microsoft Browsers

CVE-2020-1403 – VBScript Engine Memory Corruption Vulnerability (Critical RCE)

Затронутое ПО: Internet Explorer 11/9.

Microsoft Office

CVE-2020-1025 – Microsoft Office Remote Code Execution Vulnerability (Critical EOP)

Затронутое ПО: Skype Business Server 2019 CU2, Skype Business Server 2015 CU 8, Lync Server 2013, SharePoint Enterprise Server 2016, SharePoint Server 2019, SharePoint Foundation 2013.

CVE-2020-1349 – Microsoft Outlook Remote Code Execution Vulnerability (Critical RCE)

Затронутое ПО: Microsoft 365 Apps for Enterprise, Office 2019, Outlook 2016, Outlook 2013, Outlook 2010

CVE-2020-1446 – Microsoft Word Remote Code Execution Vulnerability (Important RCE)

Затронутое ПО: SharePoint Server 2010, SharePoint Enterprise Server 2013/2016, SharePoint Server 2019, Office Online Server, 365 Apps for Enterprise, Office 2010/2019, Office Web Apps 2010/2013, Word 2010/2013/2016, Office 2016/2019 for Mac.

Microsoft SharePoint

CVE-2020-1439 – PerformancePoint Services (Critical RCE)

Затронутое ПО: SharePoint Enterprise Server 2013/2016, SharePoint Server 2019, SharePoint Foundation 2013, Business Productivity Servers 2010.

Visual Studio, .NET Framework, .NET Core

CVE-2020-1147 (Critical RCE)

Azure DevOps Server

Other software

CVE-2020-1461 – Microsoft Windows Defender Elevation of Privilege Vulnerability

Затронутое ПО: Microsoft Forefront Endpoint Protection 2010, System Center 2012/2012 R2 Endpoint Protection, Windows Defender, Microsoft Security Essentials.

CVE-2020-1469 – Bond 9.0.1 Denial of Service.

Рекомендации по безопасности

Были выпущены следующие рекомендательные документы:

ADV200008 – Microsoft Guidance for Enabling Request Smuggling Filter on IIS Servers

Были дополнены и обновлены следующие рекомендательные документы:

ADV990001 – Latest Servicing Stack Updates (SSU)

Обновления SSU были выпущены для: поддерживаемые версии Windows и Windows Server.

Окончание поддержки

Внимание: 14 января 2020 г. закончилась поддержка Windows 7, Windows Server 2008, Windows Server 2008 R2!

Обновления безопасности доступны только заказчикам с контрактом Extended Security Updates (ESU). Подробности о ESU можно получить в этой статье.

Подробности об окончании поддержки и вариантах миграции на нашем портале.

Возможные проблемы

Полный список статей базы знаний для соответствующих пакетов обновлений, с которыми связаны потенциальные проблемы при установке приведен в заметках к выпуску.

Дополнительная информация

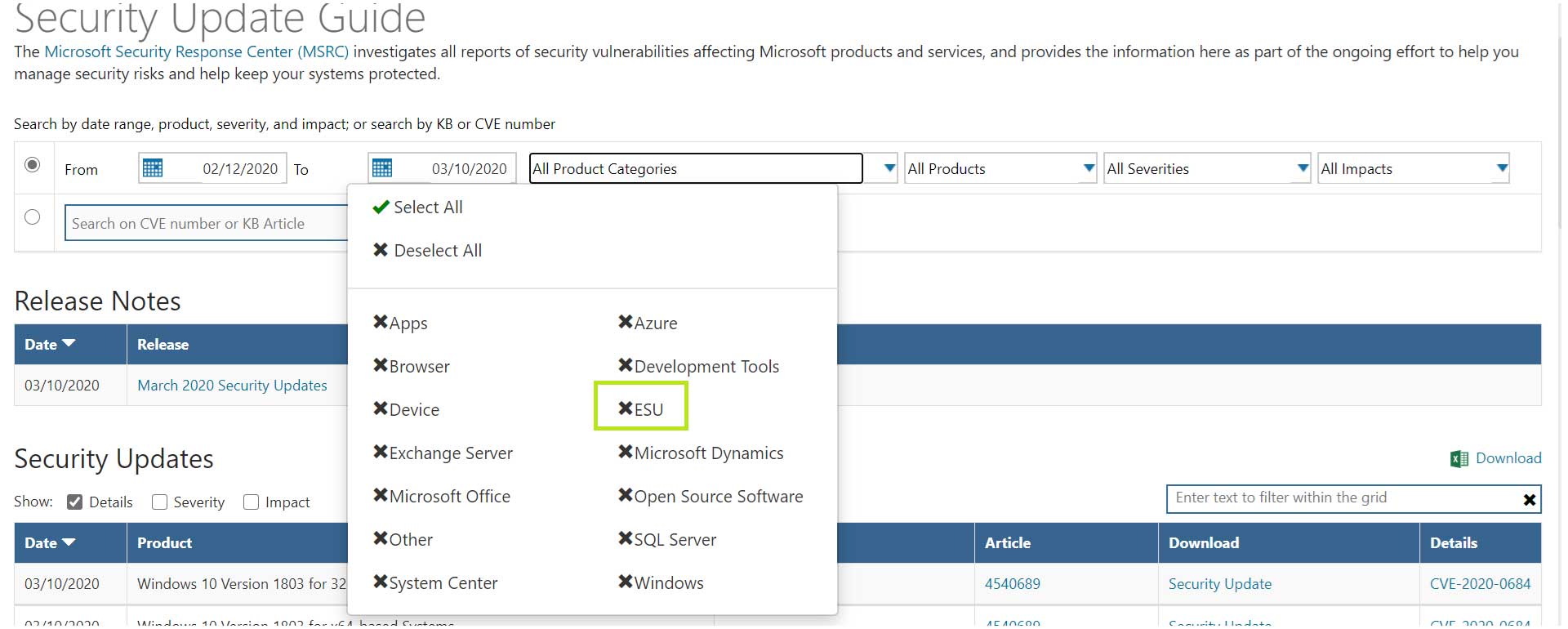

Самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide.

Для Windows 7 и Windows 2008/R2 в интерфейсе Security Update Guide появилась отдельная категория ESU (Extended Security Updates):

Вы также можете посмотреть запись нашего ежемесячного вебинара «Брифинг по безопасности», посвященного подробному разбору текущего выпуска обновлений и бюллетеней безопасности компании Microsoft.

Помните, для 86% всех уязвимостей были доступны патчи на момент их обнародования*, и своевременно обновляйте ваши системы.

А для того чтобы быть в курсе самых актуальных новостей информационной безопасности Microsoft, подписывайтесь на канал https://aka.ms/artsin.

Артём Синицын CISSP, MCSE, Microsoft Certified Azure Security Engineer

руководитель программ информационной безопасности Microsoft

Twitter: https://aka.ms/artsin

YouTube: https://aka.ms/artsinvideo