Компания Microsoft выпустила обновления безопасности за март. В данной статье я расскажу о самых главных моментах этого выпуска.

Общий взгляд

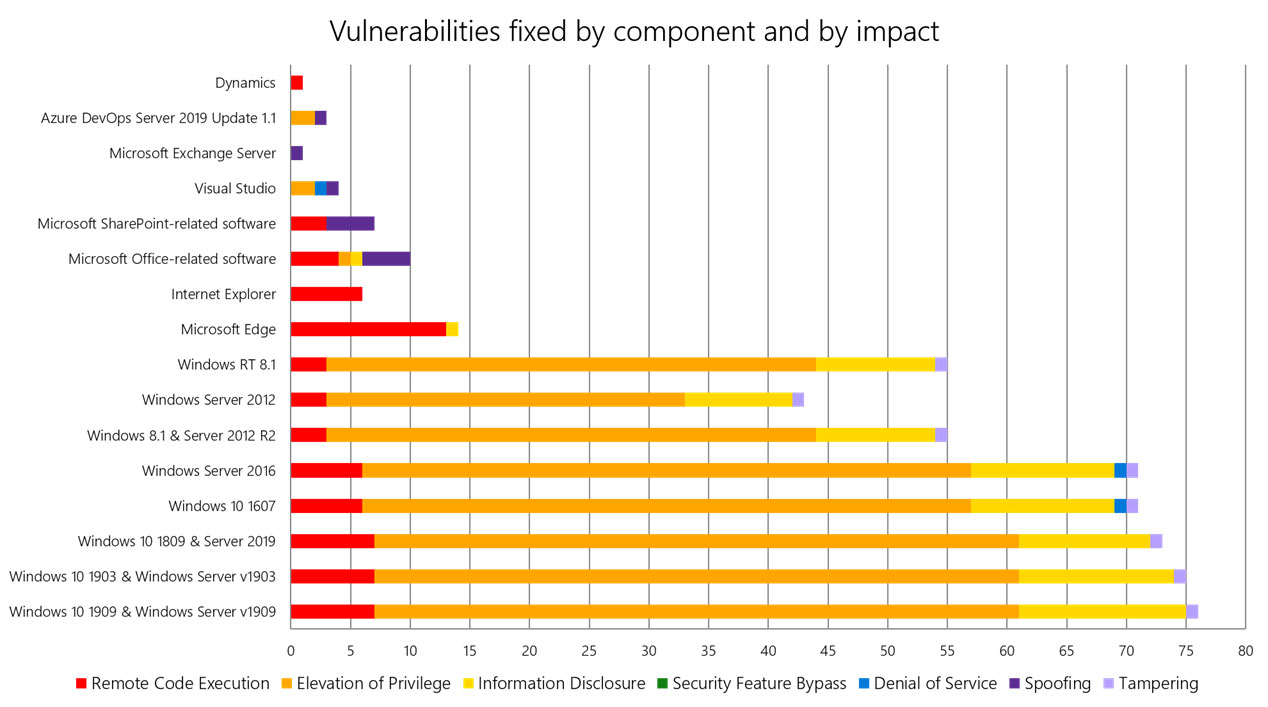

Сводная информация по количеству и типу уязвимостей в соответствующих продуктах приведена на графике ниже:

Обратите внимание

На следующие уязвимости и обновления безопасности следует обратить особое внимание:

Windows

CVE-2020-0684 – LNK Remote Code Execution Vulnerability (Critical RCE)

Применимо к следующему ПО: All supported versions of Windows

CVE-2020-0801 – Media Foundation Memory Corruption Vulnerability (Critical RCE)

Применимо к следующему ПО: Supported versions of Windows 10 and corresponding server versions, Windows Server 2019, and Windows Server 2016

CVE-2020-0881 – GDI+ Remote Code Execution Vulnerability (Critical RCE)

Применимо к следующему ПО: All supported versions of Windows

CVE-2020-0787 – Windows Background Intelligent Transfer Service Elevation of Privilege Vulnerability

Применимо к следующему ПО: All supported versions of Windows

CVE-2020-0765 – Remote Desktop Connection Manager Information Disclosure

Применимо к следующему ПО: Remote Desktop Connection Manager 2.7 (RDCMan) was dep[recated and is not available for download from Microsoft Download Center (https://support.microsoft.com/en-us/help/4512838/use-mstsc-or-universal-remote-desktop-client-instead-of-rdman).

Microsoft Browsers

CVE-2020-0768 – Scripting Engine Memory Corruption Vulnerability (Critical RCE)

Применимо к следующему ПО: Microsoft Edge (HTML-based), Internet Explorer 11 on supported versions of Windows.

Microsoft Office

CVE-2020-0850 – Microsoft Word Remote Code Execution Vulnerability (Important RCE)

Применимо к следующему ПО: Microsoft Office Online Server, Office 365 ProPlus, Microsoft SharePoint Server 2019, Microsoft Office 2019 for Mac, Microsoft Office 2019, Microsoft SharePoint Enterprise Server 2016, Microsoft Word 2016, Microsoft Office 2016 for Mac, Microsoft SharePoint Enterprise Server 2013 SP1, Microsoft SharePoint Foundation 2013 SP1, Microsoft Word 2013 RT SP1, and Microsoft Word 2013 SP1

CVE-2020-0852 – Microsoft Word Remote Code Execution Vulnerability (Critical RCE, Preview Pane vector)

Применимо к следующему ПО: Microsoft Office Online Server, Microsoft SharePoint Server 2019, Microsoft Office 2019 for 64-bit editions, Microsoft Office 2019 for 32-bit editions, and Microsoft Office 2016 for Mac

Microsoft SharePoint

CVE-2020-0891 – Microsoft SharePoint Reflective XSS Vulnerability

Применимо к следующему ПО: Microsoft SharePoint Server 2019, Microsoft SharePoint Enterprise Server 2016, Microsoft SharePoint Foundation 2013 Service Pack 1, and Microsoft SharePoint Foundation 2010 Service Pack 2

Microsoft Exchange

CVE-2020-0903 – Microsoft Exchange Server Spoofing Vulnerability

Применимо к следующему ПО: Exchange Server 2016/2019

Microsoft Dynamics 365

CVE-2020-0905 – Dynamics Business Central Remote Code Execution Vulnerability

Применимо к следующему ПО: Dynamics 365 Business Central, Dynamics NAV

Azure DevOps

Применимо к следующему ПО: Azure DevOps Server 2019.0.1 / 2019 Update 1 / 2019 Update 1.1 / TFS

Visual Studio

Application Inspector

Рекомендации по безопасности

Были выпущены

ADV200005 – Microsoft Guidance for Disabling SMBv3 Compression

Применимо к следующему ПО: Windows 10 v1903, Windows 10 v1909, Windows Server v1903, Windows Server v1909

Были дополнены и обновлены следующие рекомендательные документы:

ADV200003 – February 2020 Adobe Flash Security Update

ADV990001 – Latest Servicing Stack Updates (SSU)

A new SSU has been released for: Windows 10 v1903, Windows 10 v1909.

Внимание:

ADV190023 – Microsoft Guidance for Enabling LDAP Channel Binding and LDAP Signing

The March 10, 2020 updates and updates in the foreseeable future will not make changes to LDAP signing or LDAP channel binding policies or their registry equivalent on new or existing domain controllers

Окончание поддержки

Внимание:

14 января 2020 г. закончилась поддержка Windows 7, Windows Server 2008, Windows Server 2008 R2!!!

Обновления безопасности доступны только заказчикам с контрактом Extended Security Updates (ESU). Подробности о ESU можно получить в этой статье.

Подробности об окончании поддержки и вариантах миграции на нашем портале.

Возможные проблемы

Полный список статей базы знаний для соответствующих пакетов обновлений, с которыми связаны потенциальные проблемы при установке приведен в заметках к выпуску.

Дополнительная информация

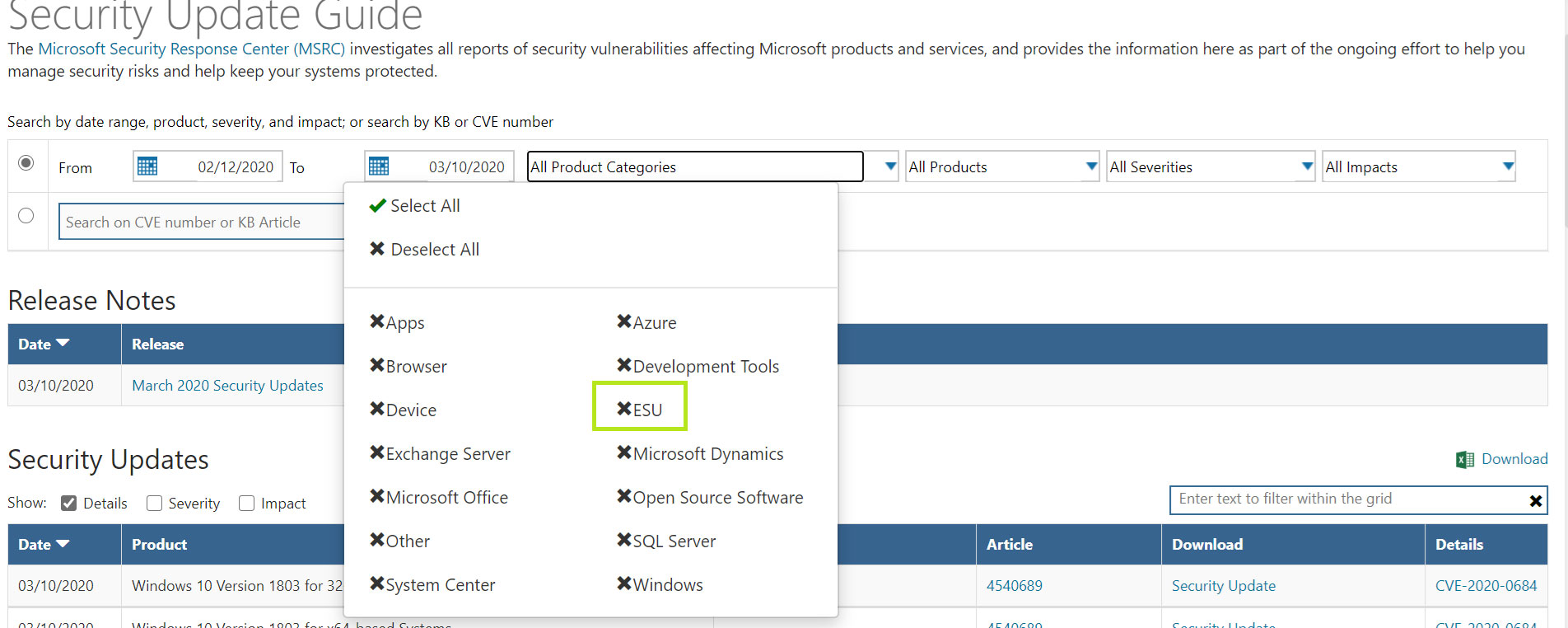

Самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide.

Для Windows 7 и Windows 2008/R2 в интерфейсе Security Update Guide появилась отдельная категория ESU (Extended Security Updates):

Вы также можете посмотреть запись нашего ежемесячного вебинара «Брифинг по безопасности», посвященного подробному разбору текущего выпуска обновлений и бюллетеней безопасности компании Microsoft.

Помните, для 86% всех уязвимостей были доступны патчи на момент их обнародования*, и своевременно обновляйте ваши системы.

А для того чтобы быть в курсе самых актуальных новостей информационной безопасности Microsoft, подписывайтесь на канал https://aka.ms/artsin.

Артём Синицын CISSP, MCSE, MCITP

руководитель программ информационной безопасности Microsoft

*Vulnerability Review Report 2018 by Flexera