В ноябре компания Microsoft выпустила обновления безопасности, закрывающие 112 уязвимостей в своих продуктах, 17 из которых классифицированы как Критические.

В данной статье я расскажу о самых главных моментах этого выпуска.

Общий взгляд

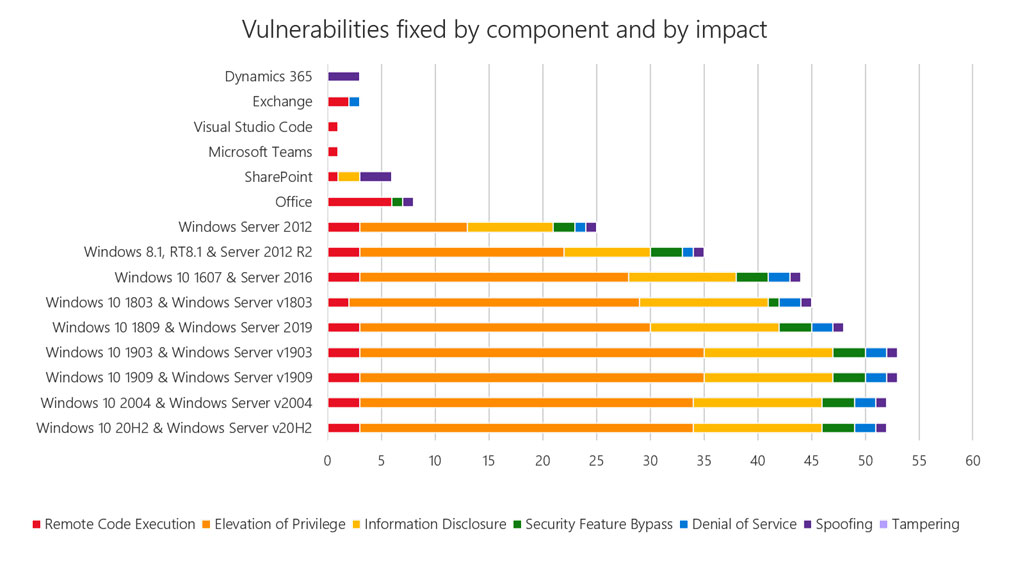

Сводная информация по количеству и типу уязвимостей в соответствующих продуктах приведена на графике ниже:

Представляем новую версию нашего портала

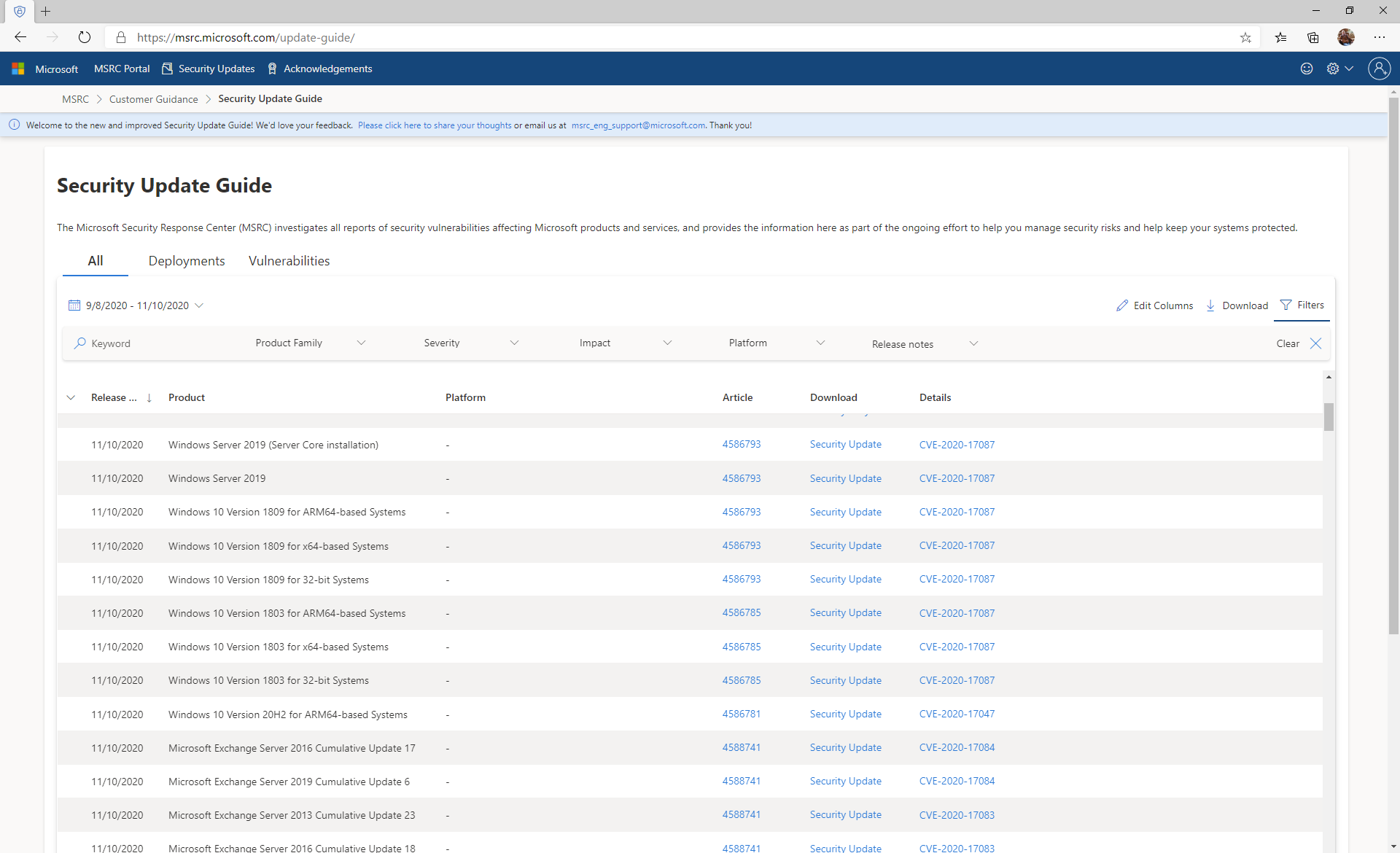

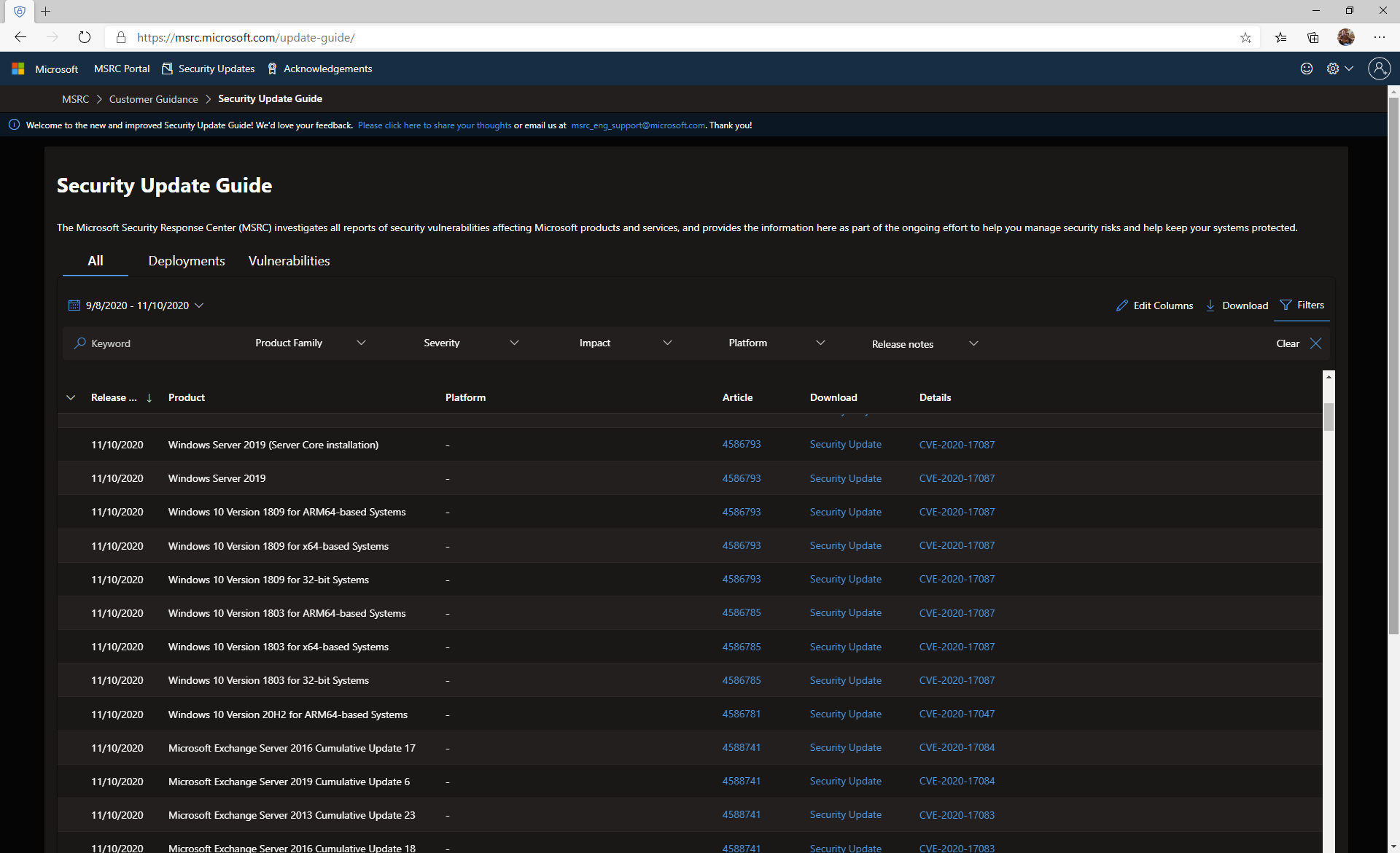

С этого месяца мы перешли на использование новой версии портала Security Updates Guide (SUG), доступной по адресу aka.ms/sug.

Подробности можно прочитать в нашем блоге.

По многочисленным просьбам была добавлена темная тема оформления 😊

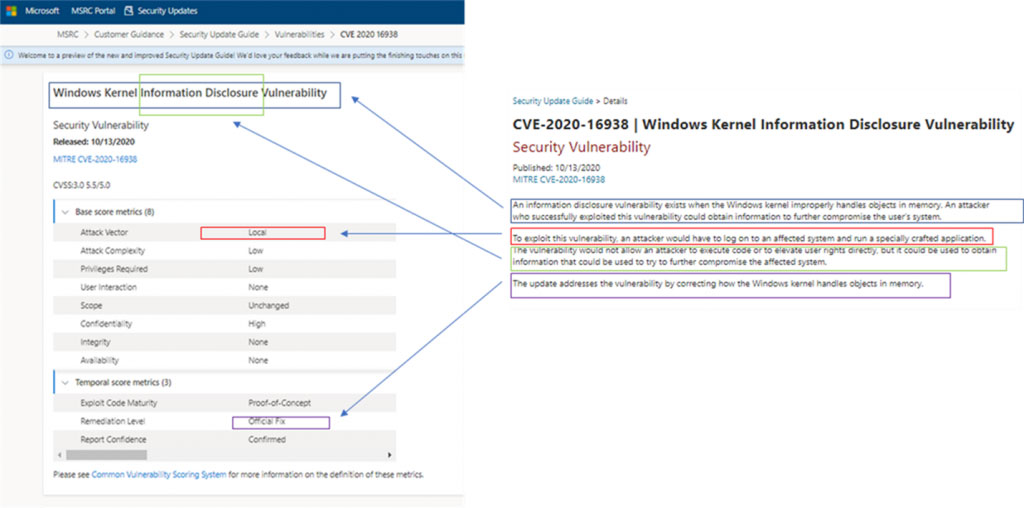

Также была переработана структура описания уязвимостей и теперь она полностью выверена с атрибутами системы оценки уязвимостей CVSS. Подробности можно прочитать в нашем блоге.

Нам очень интересно узнать ваше мнение о новом портале Security Updates Guide, поэтому мы призываем вас поделиться обратной связью о работе портала через эту форму.

Обратите внимание

На следующие уязвимости и обновления безопасности следует обратить особое внимание:

Windows

| CVE-2020-17042 | Windows Print Spooler Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Critical |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability | Exploitation less likely |

| CVSS Base Score | 8.8 |

| Attack Vector | Network |

| Attack Complexity | Low |

| Privileges Required | None |

| User Interaction | Required |

| Affected Software | All supported versions of Windows |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2020-17042 |

| CVE-2020-17087 | Windows Kernel Local Elevation of Privilege Vulnerability |

| Impact | Elevation of Privilege |

| Severity | Important |

| Publicly Disclosed? | Yes |

| Known Exploits? | Yes |

| Exploitability Assessment | Exploitation Detected |

| CVSS Base Score | 7.8 |

| Attack Vector | Local |

| Attack Complexity | Low |

| Privileges Required | Low |

| User Interaction | None |

| Affected Software | All supported versions of Windows |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2020-17087 |

Microsoft Browsers

| CVE-2020-17058 | Microsoft Browser Memory Corruption Vulnerability |

| Impact | Remote Code Execution |

| Severity | Critical |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability Assessment | Exploitation less likely |

| CVSS Base Score | 7.5 |

| Attack Vector | Network |

| Attack Complexity | High |

| Privileges Required | None |

| User Interaction | Required |

| Affected Software | Microsoft Edge (HTML-based) and Internet Explorer 11 on Windows 10, Windows Server 2016, and Windows Server 2019 |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2020-17058 |

Microsoft Office

| CVE-2020-17064 | Microsoft Excel Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Important |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability Assessment | Exploitation less likely |

| CVSS Base Score | 7.8 |

| Attack Vector | Local |

| Attack Complexity | Low |

| Privileges Required | None |

| User Interaction | Required |

| Affected Software | Microsoft 365 Apps for Enterprise, Excel 2010, Excel 2013, Excel 2016, Office 2010, Office 2013, Office 2016, Office 2019, Office Online Server, Office Web Apps 2013 |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2020-17064 |

| CVE-2020-17091 | Microsoft Teams Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Important |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability Assessment | Exploitation less likely |

| CVSS Base Score | 7.8 |

| Attack Vector | Local |

| Attack Complexity | Low |

| Privileges Required | None |

| User Interaction | Required |

| Affected Software | Microsoft Teams |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2020-17091 |

Microsoft SharePoint Server

| CVE-2020-17061 | Microsoft SharePoint Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Important |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability Assessment | Exploitation more likely |

| CVSS Base Score | 8.8 |

| Attack Vector | Network |

| Attack Complexity | Low |

| Privileges Required | Low |

| User Interaction | None |

| Affected Software | Microsoft SharePoint Server 2019, SharePoint Foundation 2013, SharePoint Foundation 2010, and SharePoint Enterprise Server 2016 |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2020-17061 |

Microsoft Exchange Server

| CVE-2020-17084 | Microsoft Exchange Server Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Important |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability Assessment | Exploitation less likely |

| CVSS Base Score | 8.5 |

| Attack Vector | Network |

| Attack Complexity | High |

| Privileges Required | Low |

| User Interaction | None |

| Affected Software | Microsoft Exchange Server 2013, Exchange Server 2016, and Exchange Server 2019 |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2020-17084 |

Visual Studio

| CVE-2020-17104 | Visual Studio Code JSHint Extension Remote Code Execution Vulnerability |

| Impact | Remote Code Execution |

| Severity | Important |

| Publicly Disclosed? | No |

| Known Exploits? | No |

| Exploitability Assessment | Exploitation less likely |

| CVSS Base Score | 7.8 |

| Attack Vector | Local |

| Attack Complexity | Low |

| Privileges Required | None |

| User Interaction | Required |

| Affected Software | Visual Studio Code JSHint Extension |

| More Information | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2020-17104 |

Рекомендации по безопасности

ADV990001 – Latest Servicing Stack Updates (SSU)

Обновления SSU были выпущены для следующих версий Windows:

- Windows 10 1809/Server 2019

- Windows 10 1903/Windows Server, version 1903

- Windows 10 1909/Windows Server, version 1909

- Windows 10 2004/Windows Server, version 2004

- Windows 10 20H2/Windows Server, version 20H2

О важных изменениях в жизненном цикле обновлений SSU и объединении в единый накопительный пакет обновлений Вы можете прочитать в нашем блоге.

Окончание поддержки

В ноябре заканчивается поддержка следующих продуктов:

- Windows 10 1809 (Home, Pro, Pro EDU, Pro for Workstation, IoT Core)

- Windows Server version 1809

Все подробности – на нашем портале aka.ms/lifecycle.

Внимание: В сентябре закончилась поддержка Microsoft Office 2010 и Microsoft Exchange 2010. Все, что нужно об этом знать – в нашем блоге.

Внимание: 14 января 2020 г. закончилась поддержка Windows 7, Windows Server 2008, Windows Server 2008 R2. Обновления безопасности доступны только заказчикам с контрактом Extended Security Updates (ESU). Подробности о ESU можно получить в этой статье. Подробности об окончании поддержки и вариантах миграции на нашем портале.

Возможные проблемы

Полный список статей базы знаний для соответствующих пакетов обновлений, с которыми связаны потенциальные проблемы при установке приведен в заметках к выпуску.

Дополнительная информация

Самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide.

Запись вебинара с разбором этого выпуска

Вы также можете посмотреть запись нашего ежемесячного вебинара “Брифинг по безопасности”, посвященного подробному разбору текущего выпуска обновлений и бюллетеней безопасности компании Microsoft.

А для того, чтобы быть в курсе самых актуальных новостей информационной безопасности Microsoft, подписывайтесь на канал https://aka.ms/artsin.

Помните, для 86% всех уязвимостей были доступны патчи на момент их обнародования*, и своевременно обновляйте ваши системы.

Артём Синицын CISSP, CCSP, MCSE, Certified Azure Security Engineer

руководитель программ информационной безопасности

в странах Центрально и Восточной Европы

Microsoft

Twitter: https://aka.ms/artsin

YouTube: https://aka.ms/artsinvideo

*Vulnerability Review Report 2018 by Flexera