Billet de blog initialement publié en anglais par Tom Burt, Corporate Vice President, Customer Security & Trust.

Se basant sur des données du monde entier, sur la période juin 2023 – juin 2024, le Microsoft Digital Defense Report met en lumière l’état actuel du cybercrime, l’augmentation des cyber-agressions entre États, les tendances en matière de menaces comme les opérations de cyber-influence. Le rapport est aussi l’occasion de proposer des axes de recommandations sur les moyens d’améliorer la cyber-résilience et de renforcer la défense numérique.

Chiffres-clés :

- 78 000 milliards de signaux de sécurité analysés soit +20% versus 2023. (Page 5)

- La France est le 5e pays européen le plus attaqué. (Page 13)

- Les attaques de hameçonnage par attaquant-au-milieu (adversary-in-the-middle ou AiTM) ont augmenté de 146 % sur un an. (Page 40)

- 1,25 million d’attaques par déni de service distribué – DDOS – au cours du second semestre, soit une multiplication par quatre par rapport à l’année dernière. (Page 51)

Des cyber-attaques en constante augmentation

Les clients de Microsoft font face quotidiennement à plus de 600 millions d’attaques provenant de cybercriminels et d’États-nations, allant du rançongiciel au hameçonnage en passant par les attaques d’identité. La dernière édition du Microsoft Digital Defense Report souligne que les acteurs malveillants affiliés à des États-nations utilisent les cyber-opérations – qu’elles soient destinées à l’espionnage, à la destruction ou à l’ingérence – comme mécaniques de soutien dans des conflits géopolitiques plus larges. Cette augmentation des cyberattaques est également exacerbée par des indications croissantes de collusion entre des groupes de cybercriminels et des entités étatiques, qui utilisent des outils et techniques similaires.

Fort de ses 34 000 ingénieurs en sécurité et d’un écosystème de 15 000 partenaires spécialisés, Microsoft possède un point de vue unique sur l’état des menaces dans le monde cyber. Ces équipes ont pu identifier 78 000 milliards de signaux chaque jour soit une augmentation de 20% par rapport à l’année précédente.

Parmi les attaques les plus répandues, on retrouve :

- Les rançongiciels (ransomware) : Microsoft a observé une multiplication par 2,75 des attaques opérées par des humains par rapport à 2023 ;

- Les attaques sur les mots de passe, passées de 4000 chaque seconde l’année dernière à 7 000 par seconde en moyenne cette année.

Les acteurs affiliés à des États recourent de plus en plus aux cybercriminels ainsi qu’à leurs techniques

Microsoft a analysé les campagnes menées, au cours de l’année écoulée, par des acteurs étatiques à des fins financières, leur recours à des cybercriminels pour recueillir des renseignements, en particulier sur l’armée ukrainienne, et leur utilisation de techniques et mécaniques d’attaques fréquemment utilisées par le cybercrime.

Plus précisément :

- Les acteurs russes de la menace semblent avoir externalisé certaines de leurs opérations de cyber-espionnage à des groupes criminels, en particulier les opérations visant l’Ukraine. En juin 2024, un groupe cybercriminel présumé a utilisé des logiciels malveillants pour compromettre au moins 50 appareils militaires ukrainiens.

- Des acteurs iraniens ont utilisé un rançongiciel dans le cadre d’une opération d’influence cyber, en commercialisant des données volées sur un site de rencontres israélien et en proposant de récupérer l’accès à ces données moyennant paiement.

- La Corée du Nord, quant à elle, se lance également dans les rançongiciels. Un acteur nord-coréen récemment identifié a mis au point une variante personnalisée de ransomware appelée FakePenny, qu’il a déployée dans des organisations des secteurs de l’aérospatiale et de la défense après avoir exfiltré des données des réseaux concernés – ce qui témoigne à la fois d’une volonté de collecte de renseignements et d’une motivation de monétisation.

Des États-nations dont l’activité est fortement concentrée autour des sites de conflits militaires actifs ou de tensions régionales

Hormis les États-Unis et le Royaume-Uni, la plupart des cybermenaces liées à des États-nations que Microsoft a observées se concentrent autour d’Israël, de l’Ukraine, des Émirats arabes unis et de Taïwan. En outre, l’Iran et la Russie ont profité de la guerre entre la Russie et l’Ukraine et du conflit entre Israël et le Hamas pour mener des campagnes de propagande qui étendent leur influence au-delà des frontières géographiques des zones de conflit, démontrant ainsi la nature mondialisée de la guerre hybride. Parmi les principales conclusions du rapport, on note que :

- Environ 75 % des cibles russes se trouvaient en Ukraine ou dans un État membre de l’OTAN, Moscou cherchant à recueillir des renseignements sur les stratégies de l’Occident dans le conflit.

- Les efforts de ciblage des acteurs chinois restent similaires à ceux des dernières années en termes de zones géographiques ciblées et d’intensité du ciblage par site – Taïwan reste une cible privilégiée, ainsi que les pays d’Asie du Sud-Est.

- L’Iran a mis l’accent sur Israël, en particulier après le déclenchement de la guerre entre Israël et le Hamas. Les acteurs iraniens ont continué à cibler les États-Unis et les pays du Golfe, notamment les Émirats arabes unis et Bahreïn, en partie parce qu’ils ont normalisé leurs liens avec Israël et que Téhéran estime qu’ils soutiennent tous deux les efforts de guerre d’Israël.

Exemple de changement de cible de l’Iran après le début du conflit entre Israël et le Hamas.

La Russie, l’Iran et la Chine se concentrent sur les élections américaines

La Russie, l’Iran et la Chine exploitent les tensions géopolitiques actuelles pour semer la discorde sur des sujets sensibles à l’approche des élections américaines, cherchant à influencer l’opinion publique en faveur d’un parti ou à saper la confiance dans le processus électoral. L’Iran et la Russie sont les plus actifs, et Microsoft anticipe une intensification de cette activité dans les deux semaines précédant les élections.

En outre, Microsoft a observé une recrudescence des domaines homoglyphes liés à l’élection présidentielle, c’est-à-dire des faux sites web dont l’url est trompeuse car très proche de celle d’un site web officiel, qui contribuent à la diffusion de campagne d’hameçonnage et de logiciels malveillants. Ces domaines illustrent à la fois des activités cybercriminelles motivées par le profit et des actions de reconnaissance à des fins politiques. Actuellement, nous surveillons plus de 10 000 domaines homoglyphes pour détecter d’éventuelles usurpations d’identité. Notre objectif est de garantir que Microsoft n’héberge pas d’infrastructure malveillante et d’informer les clients susceptibles d’être victimes de telles menaces d’usurpation d’identité.

La cybercriminalité et la fraude à motivation financière restent une menace persistante

Si les attaques des États-nations restent préoccupantes, il en va de même pour les cyberattaques à motivation financière. L’année dernière, Microsoft a observé :

- Une multiplication par 2,75 des attaques par ransomware opérées par des humains d’une année sur l’autre. Toutefois, il est important de noter que le nombre d’attaques par rançongiciel ayant atteint le stade du chiffrement a été divisé par trois. Les techniques d’accès initial les plus répandues restent l’ingénierie sociale – en particulier l’hameçonnage par email, par SMS et l’hameçonnage vocal – mais aussi la compromission de l’identité et l’exploitation des vulnérabilités des applications publiques ou des systèmes d’exploitation non corrigés.

- Les fraudes au support technique ont augmenté de 50 % depuis 2022. Au cours de l’année écoulée, Microsoft a observé une hausse significative de ces escroqueries, dont la fréquence quotidienne est de 7 000 en 2023 à 100 000 en 2024. Plus de 70 % des infrastructures malveillantes qui servent à ces fraudes ont été actives pendant moins de deux heures, ce qui signifie qu’elles peuvent avoir disparu avant même d’avoir été détectées. Ce taux de renouvellement rapide souligne la nécessité d’adopter des mesures de cybersécurité plus agiles et plus efficaces.

Les acteurs malveillants expérimentent l’IA générative

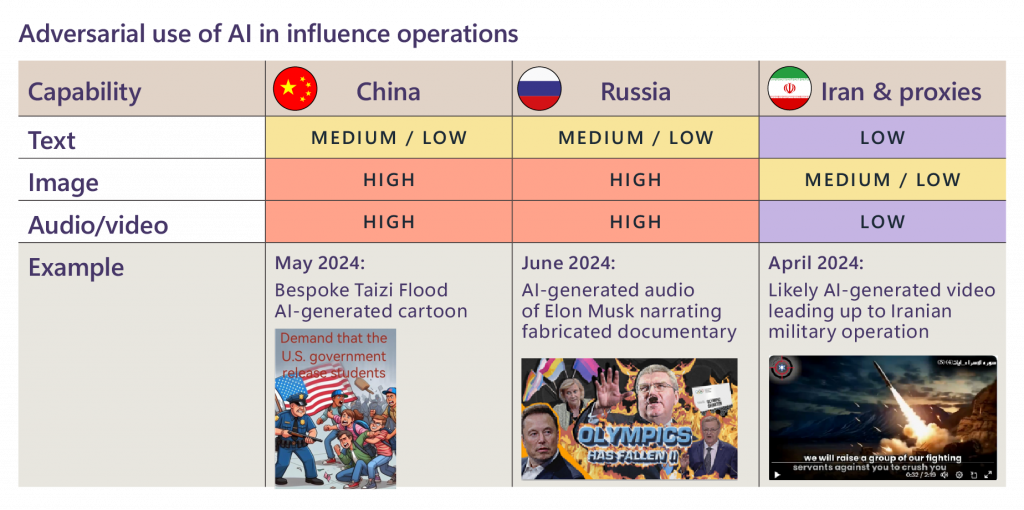

De même que l’IA est de plus en plus utilisée pour aider les gens à être plus efficaces, les cyberattaquants apprennent à utiliser l’efficacité de l’IA pour mieux cibler leurs victimes. Dans le cadre des opérations d’influence, les acteurs affiliés à la Chine privilégient les images générées par l’IA, tandis que les acteurs affiliés à la Russie utilisent l’IA axée sur l’audio sur tous les supports. Jusqu’à présent, ce contenu n’est toutefois pas efficace pour influencer le public.

Exemples d’utilisation de l’IA par les États-nations dans le cadre d’opérations d’influence.

Bien qu’à ses débuts, l’IA a déjà prouvé son utilité en cybersécurité, permettant de réagir plus rapidement qu’un humain face aux alertes et codes malveillants. Microsoft poursuit ses efforts en matière d’innovation pour renforcer la cybersécurité grâce à l’IA.

La collaboration reste essentielle pour renforcer la cybersécurité

Avec plus de 600 millions d’attaques par jour ciblant les clients de Microsoft, il faut à la fois réduire le nombre total d’attaques en ligne et mettre en œuvre des stratégies de dissuasion efficaces. Deux méthodes peuvent être employées pour atteindre cet objectif : bloquer les intrusions ou appliquer des sanctions aux comportements malveillants. Microsoft continue de travailler pour réduire les intrusions et s’engage à prendre des mesures pour se protéger ainsi que ses clients dans le cadre de la « Secure Future Initiative ».

Les acteurs du secteur de la technologie doivent poursuivre leurs efforts de cybersécurité pour contrer les attaques et collaborer avec les pouvoirs publics afin d’imposer des sanctions dissuasives aux acteurs qui les perpétuent. Une approche combinant défense et dissuasion est la seule à pouvoir être efficace. Malgré l’élaboration de normes internationales pour régir le cyberespace, les sanctions ne sont pas aujourd’hui suffisamment dissuasives en cas de violation de ces dernières, et les attaques des Etats-nations ont continué à augmenter en volume et en agressivité. Secteurs public et privé doivent absolument s’engager conjointement pour modifier cette dynamique.