Por: Joy Chik, presidenta, identidad y acceso a la red.

En Microsoft, evolucionamos de manera continua nuestras soluciones para proteger las identidades y el acceso para satisfacer las demandas de seguridad en constante cambio a las que se enfrentan nuestros clientes. En una publicación reciente, presentamos el concepto de tejido de confianza. Es un enfoque en tiempo real para asegurar el acceso que es adaptable y completo. En esta publicación de blog, exploraremos cómo cualquier organización, grande o pequeña, puede trazar su propio camino hacia el establecimiento de su propio tejido de confianza digital. Compartiremos cómo los clientes pueden proteger el acceso a cualquier identidad de confianza, para iniciar sesión desde cualquier lugar, a cualquier aplicación o recurso local y en cualquier nube. Si bien cada organización se encuentra en una etapa diferente en su recorrido de seguridad, con diferentes prioridades, desglosaremos el recorrido del tejido de confianza en distintas etapas de madurez y brindaremos orientación para ayudar a los clientes a priorizar sus propias mejoras de identidad y acceso a la red.

Etapa 1: Establecer controles de acceso Zero Trust

«Microsoft permitió el acceso seguro a los datos desde cualquier dispositivo y desde cualquier ubicación. El modelo Zero Trust ha sido fundamental para lograr la configuración deseada por los usuarios, y el acceso condicional ha ayudado a habilitarlo».

— Arshaad Smile, jefe de seguridad en la nube, Standard Bank of South Africa

Esta primera etapa tiene que ver con sus soluciones y prácticas principales de gestión de identidades y accesos. Se trata de proteger las identidades, prevenir ataques externos y verificar de manera explícita con fuertes controles de autenticación y autorización. Hoy en día, la identidad es la primera línea de defensa y la superficie más atacada. En 2022, Microsoft rastreó 1.287 ataques de contraseñas por segundo. En 2023 vimos un aumento espectacular, con una media de más de 4 mil ataques a contraseñas por segundo.1

Para evitar ataques de identidad, Microsoft recomienda una estrategia de seguridad Confianza Cero (Zero Trust), basada en los tres principios siguientes: comprobar de manera explícita, garantizar el acceso con privilegios mínimos y asumir la infracción. La mayoría de las organizaciones comienzan con la identidad como pilar fundamental de sus estrategias de Confianza Cero, al establecer defensas esenciales y políticas de acceso granulares. Esas defensas de identidad esenciales incluyen:

- Inicio de sesión único para todas las aplicaciones para unificar las políticas y los controles de acceso.

- Autenticación multifactor resistente al phishing o autenticación sin contraseña para verificar cada identidad y solicitud de acceso.

- Directivas de acceso condicional granular para comprobar el contexto del usuario y aplicar los controles adecuados antes de conceder acceso.

De hecho, el acceso condicional es el componente central de una estrategia eficaz de Confianza Cero. Al servir como un motor unificado de políticas de acceso de Cero Confianza, razona sobre todas las señales de contexto de usuario disponibles, como el estado o el riesgo del dispositivo, y decide si otorgar acceso, requerir autenticación multifactor, monitorear o bloquear el acceso.

Recursos recomendados: Etapa 1

Para las organizaciones que se encuentran en esta etapa de su recorrido, detallamos algunas recomendaciones para facilitar la adopción y el avance de los fundamentos de seguridad de Zero Trust:

- Implementen la autenticación multifactor resistente a la suplantación de identidad (phishing) para que su organización proteja las identidades frente a riesgos.

- Implementen las directivas de acceso condicional recomendadas, personalicen las directivas administradas por Microsoft y agreguen las suyas propias. Prueben en modo de solo informe. Exijan una autenticación sólida y resistente al phishing para cualquier escenario.

- Comprueben las recomendaciones de Microsoft Entra y la puntuación de seguridad de identidad para medir la posición de seguridad de identidad de su organización y planear los próximos pasos.

Etapa 2: Acceso seguro para su fuerza de trabajo híbrida

Una vez que su organización haya establecido defensas fundamentales, la siguiente prioridad es ampliar la estrategia Zero Trust a través de asegurar el acceso de su fuerza laboral híbrida. Los modelos de trabajo flexibles son ahora la corriente principal y plantean nuevos desafíos de seguridad a medida que se difuminan los límites entre las redes corporativas y la Internet abierta. Al mismo tiempo, muchas organizaciones tienen cada vez más una combinación de aplicaciones modernas en la nube y recursos locales heredados, lo que lleva a experiencias de usuario y controles de seguridad incoherentes.

El concepto clave para esta etapa es el acceso de usuarios Zero Trust. Se trata de una protección avanzada que extiende los principios de Zero Trust a cualquier recurso, al tiempo que permite acceder de forma segura a cualquier aplicación o servicio desde cualquier lugar. En la segunda etapa del recorrido de tejido de confianza, las organizaciones deben:

- Unificar el acceso condicional en la identidad, el punto de conexión y la red, y ampliarlo a las aplicaciones locales y al tráfico de Internet para que todos los puntos de acceso estén protegidos de manera similar.

- Aplicar el acceso con privilegios mínimos a cualquier aplicación o recurso, incluida la IA, para que solo los usuarios adecuados puedan acceder a los recursos adecuados en el momento adecuado.

- Minimizar la dependencia de las herramientas de seguridad locales heredadas, como las VPN tradicionales, los firewalls o la gobernanza, que no se adaptan a las demandas de los entornos basados en la nube y carecen de protecciones para ciberataques sofisticados.

Un gran resultado de esas estrategias es una experiencia de usuario mucho mejor, ya que ahora cualquier aplicación puede estar disponible desde cualquier lugar, con una experiencia de inicio de sesión familiar y coherente.

Recursos recomendados: Etapa 2

Estas son algunas recomendaciones clave para proteger el acceso de sus empleados:

- Converger los controles de identidad y acceso a la red y ampliar los controles de acceso Zero Trust a los recursos locales y a la Internet abierta.

- Automatizar los flujos de trabajo del ciclo de vida para simplificar las revisiones de acceso y garantizar el acceso con privilegios mínimos.

- Reemplazar las soluciones heredadas, como la puerta de enlace web segura (SWG, por sus siglas en inglés) básica, los firewalls y las VPN heredadas.

Etapa 3: Acceso seguro para clientes y socios

Con el acceso de usuarios de Zero Trust, las organizaciones también deben proteger el acceso de los usuarios externos, incluidos clientes, socios, invitados comerciales y más. Las soluciones modernas de gestión de identidades y accesos de clientes (CIAM, por sus siglas en inglés) pueden ayudar a crear experiencias centradas en el usuario que faciliten la interacción segura con los clientes y la colaboración con cualquier persona fuera de los límites de la organización, lo que en última instancia impulsa resultados empresariales positivos.

En esta tercera etapa del camino hacia un tejido de confianza identitaria, es esencial:

- Proteger las identidades externas con directivas de acceso condicional granulares, protección contra fraudes y comprobación de identidad para asegurarse de que los equipos de seguridad sepan quiénes son esos usuarios externos.

- Controlar las identidades externas y su acceso para asegurarse de que solo acceden a los recursos que necesitan y no conserven el acceso cuando ya no sea necesario.

- Crear experiencias centradas en el usuario y sin fricciones para facilitar a los usuarios externos el seguimiento de sus políticas de seguridad.

- Simplificar las experiencias de los desarrolladores para que cualquier aplicación nueva tenga controles de identidad sólidos integrados desde el principio.

Recursos recomendados: Etapa 3

- Aprendan a ampliar su base de Zero Trust a identidades externas. Protejan a sus clientes y socios contra el riesgo de identidad.

- Configuren la gobernanza para usuarios externos. Implementen una sólida gobernanza de acceso, incluidos los flujos de trabajo del ciclo de vida para socios, contratistas y otros usuarios externos.

- Protejan las aplicaciones orientadas al cliente. Personalicen y controlen la forma en que los clientes se registran e inician sesión cuando usan sus aplicaciones.

Etapa 4: Acceso seguro a los recursos en cualquier nube

El camino hacia el tejido de confianza de una organización no está completo sin asegurar el acceso a los recursos en entornos multinube. Los servicios nativos de la nube dependen de su capacidad para acceder a otras cargas de trabajo digitales, lo que significa que miles de millones de aplicaciones y servicios se conectan entre sí cada segundo. Las identidades de carga de trabajo ya superan a las identidades humanas en una proporción de 10 a 1 y el número de identidades de carga de trabajo no hará más que crecer.2 Además, el 50% del total de identidades son superidentidades, que tienen acceso a todos los permisos y todos los recursos, y el 70% de esas super identidades son identidades de carga de trabajo.3

La administración del acceso a través de las nubes es compleja y son comunes desafíos como los sistemas de control de acceso basado en roles (RBAC, por sus siglas en inglés) fragmentados, la escalabilidad limitada de las soluciones de administración de acceso privilegiado (PAM, por sus siglas en inglés) locales y las infracciones de cumplimiento. Estos problemas se ven exacerbados por la creciente adopción de servicios en la nube de múltiples proveedores. Las organizaciones suelen utilizar entre siete y ocho productos diferentes para hacer frente a estos desafíos. Sin embargo, muchos todavía luchan por lograr una visibilidad completa de su acceso a la nube.

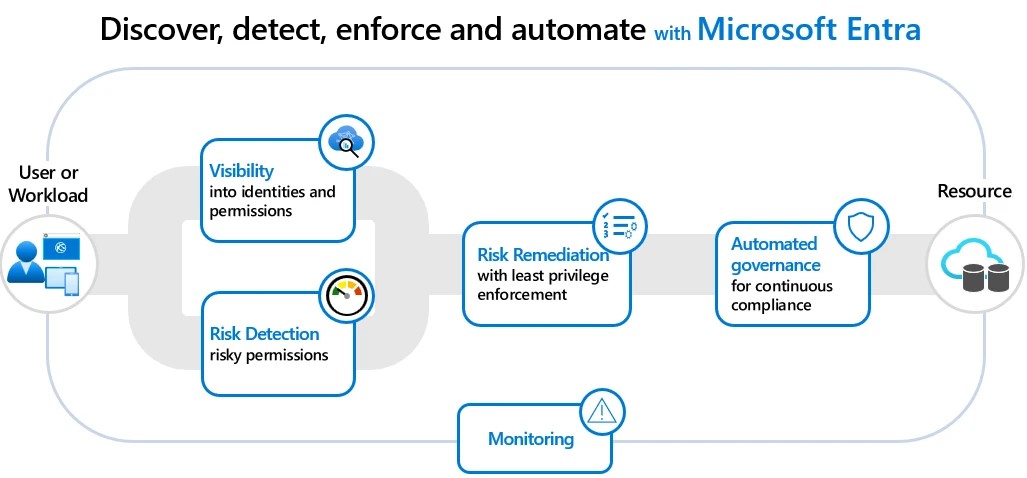

Imaginamos el futuro de la gestión del acceso a la nube como una plataforma unificada que ofrecerá una visibilidad completa de los permisos y el riesgo de todas las identidades (humanas y de cargas de trabajo) y protegerá el acceso a cualquier recurso en cualquier nube. Mientras tanto, recomendamos las siguientes acciones clave para la cuarta etapa de su recorrido hacia el tejido de confianza:

Lean nuestro blog reciente titulado «Asegurar el acceso a cualquier recurso, en cualquier lugar» para obtener más información sobre nuestra visión de la gestión del acceso a la nube.

Recursos recomendados: Etapa 4

A medida que trabajamos para hacer realidad esta visión, los clientes de hoy pueden comenzar su recorrido de Trust Fabric de la etapa cuatro al obtener más información sobre el riesgo multinube, obtener visibilidad y corregir los permisos sobreaprovisionados en todas las nubes. Consulten los siguientes recursos para obtener más información.

- Comprendan los riesgos de seguridad multinube del Informe sobre el estado de los riesgos de seguridad multinube de 2024.

- Obtengan visibilidad de los permisos en la nube asignados a todas las identidades y permisos asignados y utilizados en varias nubes y corrija los permisos de riesgo.

- Protejan las interacciones entre cargas de trabajo al asegurar las identidades de las cargas de trabajo y su acceso a los recursos en la nube.

Aceleren su tejido de confianza con capacidades y habilidades de IA generativa

Para aumentar la eficiencia, la velocidad y la escala, muchas organizaciones recurren a la IA para ayudar a aumentar los flujos de trabajo de seguridad existentes. Microsoft Entra y Microsoft Copilot for Security trabajan juntos a la velocidad de una máquina, integrándose con el flujo de trabajo diario de un administrador para priorizar y automatizar, comprender las amenazas cibernéticas en tiempo real y procesar grandes volúmenes de datos.

Las aptitudes y funcionalidades de Copilot integradas en Microsoft Entra ayudan a los administradores a:

- Descubrir usuarios de alto riesgo, acceso con privilegios excesivos e inicios de sesión sospechosos.

- Investigar los riesgos de identidad y ayudar a solucionar problemas de las tareas diarias de identidad.

- Obtener resúmenes instantáneos de riesgos, pasos para remediar y orientación recomendada para cada identidad en riesgo.

- Crear flujos de trabajo de ciclo de vida para agilizar el proceso de aprovisionamiento del acceso de los usuarios y eliminar las brechas de configuración.

Copilot se basa en datos a gran escala e inteligencia de amenazas, incluidos los más de 78 billones de señales de seguridad procesadas por Microsoft cada día, y se combina con grandes modelos de lenguaje para ofrecer información personalizada y guiar los próximos pasos. Obtengan más información sobre cómo Microsoft Copilot for Security puede ayudarles a respaldar su recorrido de madurez de Trust Fabric.

Microsoft está aquí para ayudar

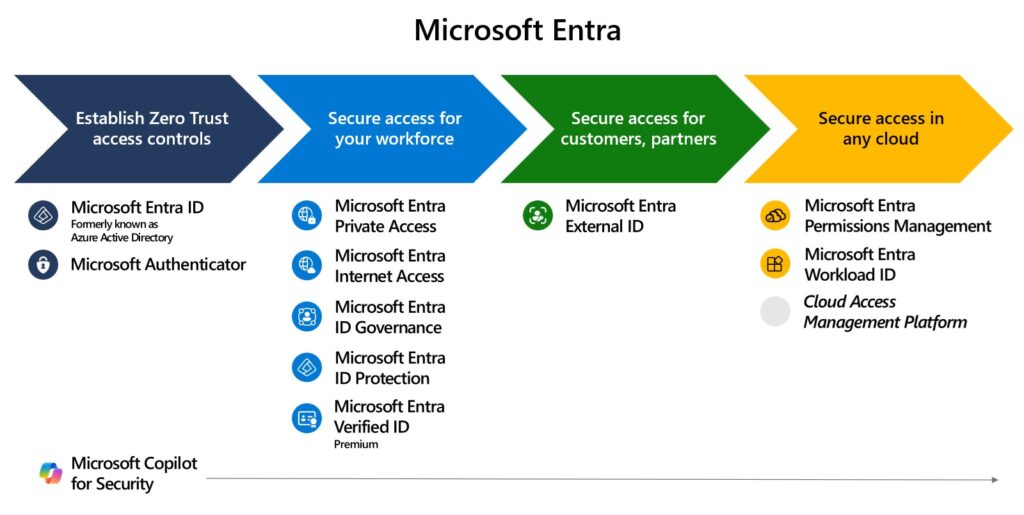

Sin importar dónde se encuentren en su recorrido de Trust Fabric, Microsoft puede ayudarles con la experiencia, los recursos y los conocimientos en cada etapa. La familia Microsoft Entra de soluciones de identidad y acceso a la red puede ayudarles a crear un tejido de confianza para proteger el acceso a cualquier identidad, desde cualquier lugar, a cualquier aplicación o recurso en el entorno local y en la nube. Los productos que se enumeran a continuación trabajan juntos para evitar ataques de identidad, aplicar el acceso con privilegios mínimos, unificar los controles de acceso y mejorar la experiencia de los usuarios, administradores y desarrolladores.

Obtengan más información sobre cómo proteger el acceso a través de identidades, endpoints y redes para acelerar la implementación de Trust Fabric de su organización en nuestra nueva página de soluciones de identidad y acceso a la red.

Aprendan más

Para obtener más información sobre las soluciones de seguridad de Microsoft, visiten nuestro sitio web. Agreguen a Favoritos el blog de seguridad para mantenerse al día con nuestra cobertura experta en asuntos de seguridad. Además, síganos en LinkedIn (Microsoft Security) y X (@MSFTSecurity) para conocer las últimas noticias y actualizaciones sobre ciberseguridad.

1Informe de defensa digital de Microsoft 2023.

2¿Cómo afectan los riesgos de permisos en la nube a su organización?, Microsoft.

3Informe sobre el estado de los riesgos de seguridad multinube de 2024, Microsoft.