Por: Microsoft Threat Intelligence.

A mediados de noviembre de 2024, Microsoft Threat Intelligence observó que el actor de amenazas ruso que rastreamos como Star Blizzard enviaba a sus objetivos mensajes de spear-phishing, esta vez para ofrecer la supuesta oportunidad de unirse a un grupo de WhatsApp. Esta es la primera vez que identificamos un cambio en las tácticas, técnicas y procedimientos (TTP) de larga data de Star Blizzard para aprovechar un nuevo vector de acceso. Los objetivos de Star Blizzard suelen estar relacionados con el gobierno o la diplomacia (tanto los titulares como los antiguos titulares), los investigadores de la política de defensa o de las relaciones internacionales cuyo trabajo se refiere a Rusia, y las fuentes de asistencia a Ucrania relacionadas con la guerra con Rusia.

En nuestra última entrada del blog sobre Star Blizzard, analizamos cómo el actor de amenazas se dirigió a docenas de organizaciones de la sociedad civil —periodistas, grupos de expertos y organizaciones no gubernamentales (ONG)— entre enero de 2023 y agosto de 2024 mediante el despliegue de campañas de spear-phishing para exfiltrar información confidencial e interferir en sus actividades. Desde el 3 de octubre de 2024, Microsoft y el Departamento de Justicia de EE. UU. han incautado o eliminado más de 180 sitios web relacionados con esa actividad. Si bien esta acción coordinada tuvo un impacto a corto plazo en las operaciones de phishing de Star Blizzard, observamos en ese momento que después de que se expuso la infraestructura activa de este actor de amenazas, de manera rápida hicieron la transición a nuevos dominios para continuar sus operaciones, lo que indica que el actor de amenazas es muy resistente a las interrupciones operativas.

Evaluamos que el cambio del actor de amenazas para comprometer las cuentas de WhatsApp es probable en respuesta a la exposición de sus TTP por parte de Microsoft Threat Intelligence y otras organizaciones, incluidas las agencias nacionales de ciberseguridad. Si bien esta campaña parece haber finalizado a fines de noviembre, destacamos el nuevo cambio como una señal de que el actor de amenazas podría estar tratando de cambiar sus TTP para evadir la detección.

Como parte de nuestro monitoreo, análisis e informes continuos sobre el panorama de amenazas, compartimos nuestra información sobre la última actividad de Star Blizzard para crear conciencia sobre el cambio de este actor de amenazas en el oficio y educar a las organizaciones sobre cómo fortalecer sus superficies de ataque contra esta actividad y otras similares. También notificamos de manera directa a los clientes que han sido atacados o comprometidos, proporcionándoles la información necesaria para ayudar a proteger sus entornos.

Segmentación de los datos de la cuenta de WhatsApp

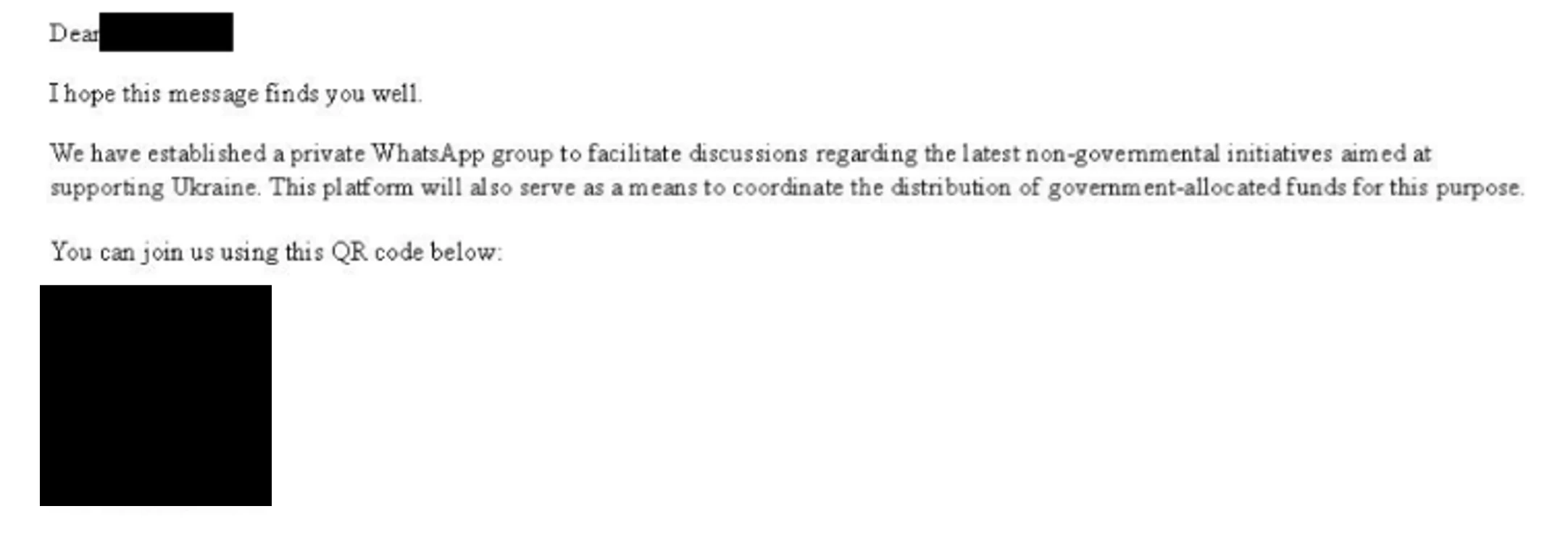

La nueva campaña de spear-phishing de Star Blizzard, aunque novedosa en el sentido de que utiliza y se dirige a WhatsApp por primera vez, exhibe TTP de spear-phishing familiares para Star Blizzard, con el actor de amenazas que inicia el contacto por correo electrónico con sus objetivos, para interactuar con ellos, antes de enviarles un segundo mensaje que contenga un enlace malicioso. La dirección del remitente, utilizada por el actor de amenazas en esta campaña, se hace pasar por un funcionario del gobierno de EE. UU., para continuar con la práctica de Star Blizzard de hacerse pasar por figuras políticas/diplomáticas conocidas, para garantizar aún más la participación del objetivo. El correo electrónico inicial enviado a los objetivos contiene un código de respuesta rápida (QR, por sus siglas en inglés) que pretende dirigir a los usuarios a unirse a un grupo de WhatsApp sobre «las últimas iniciativas no gubernamentales destinadas a apoyar a las ONG ucranianas». Este código, sin embargo, se rompe de manera intencional y no dirigirá al usuario hacia ningún dominio válido; Se trata de un esfuerzo por persuadir al destinatario para que responda.

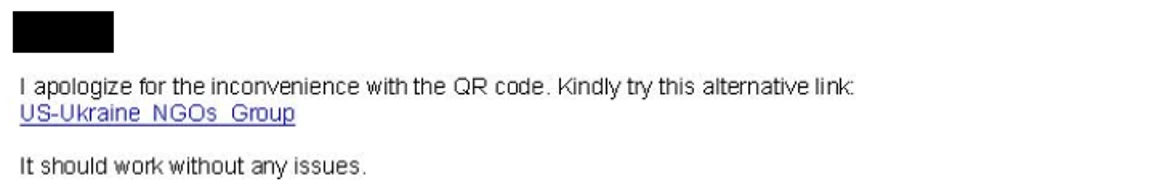

Cuando el destinatario responde, Star Blizzard envía un segundo correo electrónico que contiene un enlace acortado t[.]ly como enlace alternativo para unirse al grupo de WhatsApp.

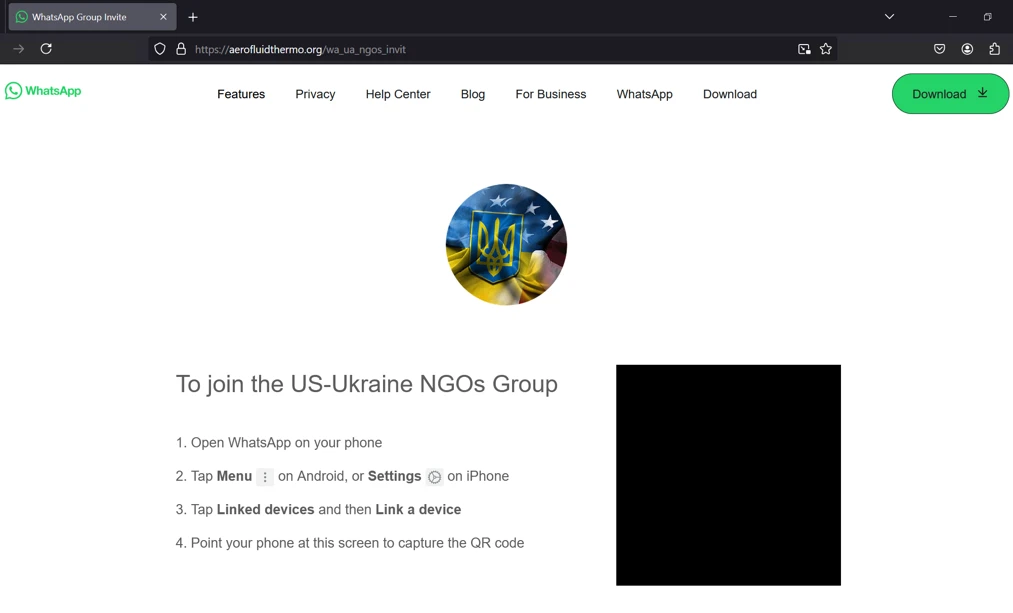

Cuando se sigue este enlace, el objetivo es redirigido a una página web que le pide que escanee un código QR para unirse al grupo. Sin embargo, este código QR es utilizado por WhatsApp para conectar una cuenta a un dispositivo vinculado y/o al portal web de WhatsApp. Esto significa que si el objetivo sigue las instrucciones de esta página, el actor de amenazas puede obtener acceso a los mensajes en su cuenta de WhatsApp y tener la capacidad de exfiltrar estos datos por medio de los complementos de navegador existentes, que están diseñados para exportar mensajes de WhatsApp desde una cuenta a la que se accede a través de WhatsApp Web.

Si bien esta campaña fue limitada y parecía haber terminado a fines de noviembre, marcó una ruptura en los TTP de Star Blizzard de larga data y destacó la tenacidad del actor de amenazas en las continuas campañas de spear-phishing para obtener acceso a información confidencial incluso frente a las repetidas degradaciones de sus operaciones.

Microsoft Threat Intelligence recomienda que todos los usuarios de correo electrónico que pertenezcan a los sectores a los que Star Blizzard se dirige por lo general, permanezcan siempre atentos cuando se trate de correo electrónico, en especial correos electrónicos que contengan enlaces a recursos externos. Estos objetivos se relacionan de manera más común con:

- Gobierno o diplomacia (titulares y ex titulares de cargos)

- Investigación sobre política de defensa o relaciones internacionales en relación con Rusia

- Ayuda a Ucrania en relación con el conflicto en curso con Rusia

En caso de duda, pónganse en contacto con la persona que creen que envía el correo electrónico a través de una dirección de correo electrónico conocida y utilizada con anterioridad, para verificar que el correo electrónico fue enviado por ella.

Mitigaciones

Para fortalecer las redes contra la actividad de Star Blizzard mencionada antes, los defensores pueden implementar lo siguiente:

- Implementar Microsoft Defender para punto de conexión en Android e iOS, que incluye funcionalidades antiphishing que también se aplican a los ataques de suplantación de identidad (phishing) con código QR, para bloquear el acceso a sitios de suplantación de identidad (phishing).

- Habilitar la protección de red en Microsoft Defender para punto de conexión

- Asegurarse de que la protección contra alteraciones esté habilitada en Microsoft Defender para punto de conexión

- Ejecutar la detección y respuesta de puntos de conexión en modo de bloqueo para que Microsoft Defender para punto de conexión pueda bloquear artefactos malintencionados, incluso cuando el antivirus que no es de Microsoft no detecte la amenaza o cuando el antivirus de Microsoft Defender se ejecute en modo pasivo.

- Configurar la investigación y la corrección en modo automatizado por completo, para permitir que Microsoft Defender para punto de conexión tome medidas inmediatas sobre las alertas para resolver infracciones, lo que reduce de manera significativa el volumen de alertas.

- Activar la protección de PUA en modo de bloqueo en Microsoft Defender Antivirus

- Activar la protección proporcionada por la nube en Microsoft Defender Antivirus o el equivalente de su producto antivirus para cubrir las herramientas y técnicas de ataque en rápida evolución.

- Activar la protección en tiempo real de Microsoft Defender Antivirus.

- Animar a los usuarios a usar Microsoft Edge y otros exploradores web compatibles con SmartScreen, que identifica y bloquea sitios web malintencionados, incluidos sitios de suplantación de identidad (phishing), sitios fraudulentos y sitios que alojan malware.

- Activar Vínculos seguros y datos adjuntos seguros para Office 365.

- Usar el simulador de ataques de Microsoft Defender para Office 365 para ejecutar campañas de ataque de contraseña y suplantación de identidad (phishing) simuladas y realistas, pero seguras. Utilizar la carga útil del código QR en escenarios de entrenamiento de simulación de ataques para reflejar las técnicas de spear-phishing de códigos QR de Star Blizzard y otros actores de amenazas.

Detecciones XDR de Microsoft Defender

Los clientes de Microsoft Defender XDR pueden consultar la lista de detecciones aplicables a continuación. Microsoft Defender XDR coordina la detección, la prevención, la investigación y la respuesta en puntos de conexión, identidades, correo electrónico y aplicaciones para proporcionar protección integrada contra ataques como la amenaza que se describe en este blog.

Los clientes con acceso aprovisionado también pueden usar Microsoft Security Copilot en Microsoft Defender para investigar y responder a incidentes, buscar amenazas y proteger su organización con inteligencia de amenazas relevante.

Microsoft Defender para punto de conexión

Las siguientes alertas pueden indicar actividad de amenaza asociada con esta amenaza. Sin embargo, estas alertas pueden ser desencadenadas por actividad de amenazas no relacionada y no se supervisan en las tarjetas de estado proporcionadas con este informe.

- Grupo de actividades Star Blizzard

Consultas de caza

Microsoft Defender XDR

Eventos de superficie que pueden haberse comunicado con los Star Blizzard C2s.

let domainList = dynamic([«civilstructgeo.org», «aerofluidthermo.org»]);

union

(

DnsEvents

| where QueryType has_any(domainList) or Name has_any(domainList)

| project TimeGenerated, Domain = QueryType, SourceTable = «DnsEvents»

),

(

IdentityQueryEvents

| where QueryTarget has_any(domainList)

| project Timestamp, Domain = QueryTarget, SourceTable = «IdentityQueryEvents»

),

(

DeviceNetworkEvents

| where RemoteUrl has_any(domainList)

| project Timestamp, Domain = RemoteUrl, SourceTable = «DeviceNetworkEvents»

),

(

DeviceNetworkInfo

| extend DnsAddresses = parse_json(DnsAddresses), ConnectedNetworks = parse_json(ConnectedNetworks)

| mv-expand DnsAddresses, ConnectedNetworks

| where DnsAddresses has_any(domainList) or ConnectedNetworks.Name has_any(domainList)

| project Timestamp, Domain = coalesce(DnsAddresses, ConnectedNetworks.Name), SourceTable = «DeviceNetworkInfo»

),

(

VMConnection

| extend RemoteDnsQuestions = parse_json(RemoteDnsQuestions), RemoteDnsCanonicalNames = parse_json(RemoteDnsCanonicalNames)

| mv-expand RemoteDnsQuestions, RemoteDnsCanonicalNames

| where RemoteDnsQuestions has_any(domainList) or RemoteDnsCanonicalNames has_any(domainList)

| project TimeGenerated, Domain = coalesce(RemoteDnsQuestions, RemoteDnsCanonicalNames), SourceTable = «VMConnection»

),

(

W3CIISLog

| where csHost has_any(domainList) or csReferer has_any(domainList)

| project TimeGenerated, Domain = coalesce(csHost, csReferer), SourceTable = «W3CIISLog»

),

(

EmailUrlInfo

| where UrlDomain has_any(domainList)

| project Timestamp, Domain = UrlDomain, SourceTable = «EmailUrlInfo»

),

(

UrlClickEvents

| where Url has_any(domainList)

| project Timestamp, Domain = Url, SourceTable = «UrlClickEvents»

)

| order by TimeGenerated desc

Microsoft Sentinel

Los clientes de Microsoft Sentinel pueden usar el análisis de TI Mapping (una serie de análisis, todos con el prefijo «Mapa de TI») para hacer coincidir de manera automática los indicadores de dominio malintencionado mencionados en esta entrada de blog con los datos de su área de trabajo. Si el análisis de mapas de TI no está implementado en la actualidad, los clientes pueden instalar la solución de inteligencia de amenazas desde el Centro de contenido de Microsoft Sentinel para que la regla de análisis se implemente en su área de trabajo de Sentinel.

Si bien las siguientes consultas no están vinculadas a ningún actor de amenazas específico, son efectivas para detectar posibles intentos de phishing. La implementación de estas consultas puede ayudarles a mantenerse alerta y proteger su organización de los ataques de phishing

- Correos electrónicos malos entregados desde las principales direcciones IPv4 incorrectas

- Se observó la ejecución de un enlace de phishing

- Inicio de sesión exitoso desde un enlace de phishing

- URL sospechosa en la que se ha hecho clic

- Correo electrónico entregado en la bandeja de entrada

Microsoft Security Copilot

Los clientes de Security Copilot pueden usar la experiencia independiente para crear sus propios avisos o ejecutar los siguientes libros de avisos prediseñados para automatizar la respuesta a incidentes o las tareas de investigación relacionadas con esta amenaza:

- Investigación de incidentes

- Análisis de usuarios de Microsoft

- Perfil del actor de amenazas

- Informe de Threat Intelligence 360 basado en un artículo de MDTI

Tengan en cuenta que algunos libros de sugerencias requieren acceso a complementos para productos de Microsoft, como Microsoft Defender XDR o Microsoft Sentinel.

Informes de inteligencia de amenazas

Los clientes de Microsoft pueden usar los siguientes informes de los productos de Microsoft para obtener la información más actualizada sobre el actor de amenazas, la actividad malintencionada y las técnicas que se describen en este blog. Estos informes proporcionan la inteligencia, la información de protección y las acciones recomendadas para prevenir, mitigar o responder a las amenazas asociadas que se encuentran en los entornos de los clientes.

Microsoft Defender Threat Intelligence

- Star Blizzard adopta un enfoque sin PDF para el spearphishing

- La campaña de spearphishing de Star Blizzard se dirige a los think tanks de EE.UU.

- Interrupción de las operaciones de phishing en curso de Star Blizzard

Los clientes de Microsoft Security Copilot también pueden usar la integración de Microsoft Security Copilot en Microsoft Defender Threat Intelligence, ya sea en el portal independiente de Security Copilot o en la experiencia incrustada en el portal de Microsoft Defender para obtener más información sobre este actor de amenazas.

Indicadores de compromiso

| Indicador | Tipo | Visto por última vez |

| civilstructgeo[.]Org | Dominio | Octubre 2024 |

| aerofluidmo [.]Org | Dominio | Octubre 2024 |

Referencias

Conozcan más

Para obtener más información sobre las amenazas detalladas en esta entrada de blog, consulten estos blogs adicionales de Microsoft:

- Protección de las instituciones democráticas frente a las amenazas cibernéticas

- Star Blizzard aumenta la sofisticación y la evasión en los ataques en curso

- Interrupción de las operaciones de phishing en curso de SEABORGIUM

Para obtener la investigación de seguridad más reciente de la comunidad de Inteligencia sobre amenazas de Microsoft, consulten el Blog de inteligencia sobre amenazas de Microsoft: https://aka.ms/threatintelblog.

Para recibir notificaciones sobre nuevas publicaciones y unirse a las discusiones en las redes sociales, síganos en LinkedIn en https://www.linkedin.com/showcase/microsoft-threat-intelligence y en X (antes Twitter) en https://twitter.com/MsftSecIntel.

Para escuchar historias e información de la comunidad de Microsoft Threat Intelligence sobre el panorama de amenazas en constante evolución, escuchen el podcast de Microsoft Threat Intelligence: https://thecyberwire.com/podcasts/microsoft-threat-intelligence.