Por: Rob Lefferts, vicepresidente corporativo de Protección contra amenazas de Microsoft.

Hoy, me complace anunciar la versión preliminar pública de nuestra plataforma unificada de operaciones de seguridad. Cuando anunciamos una versión preliminar limitada en noviembre de 2023, fue una de las primeras plataformas de centros de operaciones de seguridad que reunió todas las capacidades de una gestión de eventos e información de seguridad (SIEM, por sus siglas en inglés) nativa de la nube líder en la industria, detección y respuesta extendidas (XDR, por sus siglas en inglés) integrales e IA generativa creada de manera específica para la ciberseguridad. Esta potente combinación de capacidades ofrece una experiencia de analista en verdad unificada en el centro de operaciones de seguridad (SOC, por sus siglas en inglés).

En Microsoft Secure, agregamos capacidades de administración de exposición unificadas que proporcionan visibilidad continua y proactiva de un extremo a otro de los activos y las rutas de ciberataque. Juntas, estas capacidades integrales e integradas en su totalidad, brindan a los líderes de seguridad y a los equipos de SOC lo que necesitan para gestionar las amenazas cibernéticas en toda su organización, desde la prevención hasta la detección y la respuesta.

Después de obtener información de los comentarios iniciales de los clientes, estamos entusiasmados de expandir la disponibilidad de la plataforma a la versión preliminar pública. Los clientes con una sola área de trabajo de Microsoft Sentinel y al menos una carga de trabajo de Defender XDR implementada pueden empezar a disfrutar de las ventajas de una experiencia unificada, en un entorno de producción, ahora. La incorporación de un área de trabajo de Microsoft Sentinel solo tarda unos minutos y los clientes pueden usar su Microsoft Sentinel en Azure. ¿Necesitan otra razón para empezar hoy mismo? Los clientes de Microsoft Sentinel que usan Microsoft Copilot for Security ahora pueden aprovechar la experiencia insertada en el portal de Defender, lo que les ayuda a mejorar aún más su práctica de seguridad.

Derriben los silos de seguridad e impulsen mejores resultados de seguridad

Los SOC están enterrados bajo montañas de alertas, señales de seguridad e iniciativas. Los analistas pasan demasiado tiempo en examinar alertas de bajo nivel, en saltar entre portales y navegar por flujos de trabajo complejos para comprender qué sucedió, cómo resolverlo y cómo evitar que vuelva a suceder. Esto deja poco tiempo para que los analistas se centren en tareas de alto valor, como remediar por completo los incidentes de varias etapas o incluso disminuir la probabilidad de futuros ataques mediante la reducción de la superficie de ataque. Con una brecha cada vez mayor en la oferta y la demanda de talento (de hecho, solo hay suficientes profesionales de ciberseguridad para satisfacer el 82% de la demanda de los Estados Unidos), algo debe cambiar.1

En el centro de este desafío se encuentran los datos aislados: los SOC tienen demasiados datos de seguridad almacenados en demasiados lugares y la mayoría de los equipos de SOC carecen de las herramientas para reunirlos de manera efectiva, normalizarlos, aplicar análisis avanzados, enriquecerlos con inteligencia de amenazas y actuar sobre la información en todo el patrimonio digital. Esta es la razón por la que creamos la plataforma de operaciones de seguridad: al reunir todas las capacidades de SIEM, XDR, gestión de exposición, IA generativa e inteligencia de amenazas, los equipos de seguridad contarán con funciones unificadas e integrales que funcionan en todos los casos de uso, no en silos de herramientas de seguridad.

La nueva experiencia de analista está diseñada para crear un flujo de trabajo más intuitivo para el SOC, con vistas unificadas de incidentes, exposición, inteligencia de amenazas, activos e informes de seguridad. Se trata de un verdadero panel único para la seguridad en todo su patrimonio digital. Más allá de ofrecer una única experiencia, unificar todas estas características en una sola plataforma ofrece capacidades más sólidas a lo largo de todo el ciclo de vida de los ciberataques.

«Los equipos de seguridad necesitan un único panel de control para gestionar los entornos de TI actuales. Atrás quedaron los días en que los equipos podían operar en silos y proteger sus entornos. Con el anuncio de hoy, Microsoft da un paso más para ayudar a las empresas a proteger sus sistemas, clientes y reputaciones», dijo Chris Kissel, vicepresidente de IDC Research, Security and Trust. «La combinación de todas las capacidades de SIEM y XDR nativos de la nube líderes en la industria con la primera IA generativa creada en específico para la ciberseguridad es un cambio de juego para la industria».

Las funcionalidades de los productos Microsoft Sentinel y Microsoft Defender XDR ahora se amplían, lo que hace que tanto Microsoft Sentinel como Defender XDR sean más valiosos. Los clientes de XDR ahora pueden disfrutar de una mayor flexibilidad en sus informes, su capacidad para implementar automatizaciones y una mayor información sobre las fuentes de datos. Con la nueva capacidad de ejecutar cuadernos de estrategias de orquestación, automatización y respuesta de seguridad (SOAR, por sus siglas en inglés) personalizados en un incidente proporcionado por Microsoft Sentinel, los clientes de XDR de Defender pueden reducir los procesos repetitivos y optimizar aún más el SOC. Ahora también pueden buscar en sus datos XDR y SIEM en un solo lugar. Además, la detección de XDR y la creación de incidentes ahora se abrirán a los datos de SIEM. Los clientes de SIEM ahora pueden obtener más valor desde el primer momento, para mejorar su capacidad para concentrarse en las tareas que tienen entre manos y obtener una protección más proactiva contra las amenazas, lo que les permite dedicar más tiempo a las amenazas novedosas y a las necesidades únicas de su entorno.

Eviten las brechas con visibilidad de extremo a extremo de su superficie de ataque

Durante los últimos 10 años, las superficies de ataque empresarial se han expandido de manera exponencial con la adopción de servicios en la nube, dispositivos propios, cadenas de suministro cada vez más complejas, Internet de las cosas (IoT) y más. Alrededor del 98% de los ataques se pueden prevenir con una higiene básica de ciberseguridad, lo que pone de manifiesto la importancia de reforzar todos los sistemas.2 Los silos de seguridad hacen que sea más difícil y lento descubrir, priorizar y eliminar las exposiciones.

Por fortuna, la solución Microsoft Security Exposure Management, integrada en la nueva experiencia de plataforma unificada, consolida los silos en una vista contextual y basada en riesgos. Dentro de la plataforma unificada, los equipos de seguridad obtienen una visibilidad completa de una gran cantidad de exposiciones, incluidas las vulnerabilidades de software, las configuraciones incorrectas de control, el acceso con privilegios excesivos y las amenazas en evolución que conducen a la exposición de datos confidenciales. Las organizaciones pueden aprovechar una única fuente de información sobre la exposición unificada para gestionar de forma proactiva el riesgo de sus activos en todo el patrimonio digital. Además, el modelado de rutas de ataque ayuda a los profesionales de la seguridad de todos los niveles de habilidad a predecir los posibles pasos que los adversarios pueden tomar para infiltrarse en sus activos críticos y llegar a sus datos confidenciales.

Detengan los ataques en curso con la interrupción automática de los ataques

En el panorama actual de amenazas, donde los ataques de varias etapas son la nueva normalidad, la automatización ya no es opcional, sino una necesidad. Hemos visto campañas enteras de ransomware que solo necesitaron dos horas para completarse, con atacantes moviéndose de manera lateral en tan solo cinco minutos después del compromiso inicial: el tiempo promedio para que los atacantes accedan a datos confidenciales es de solo 72 minutos.3 Esta capacidad es esencial para contrarrestar los métodos de ataque rápidos y persistentes como un ataque de ransomware AKIRA. Incluso los mejores equipos de seguridad necesitan tomar descansos y, con solo unos segundos que separan miles de dólares de los millones gastados en un ataque, la velocidad de respuesta se vuelve crítica.

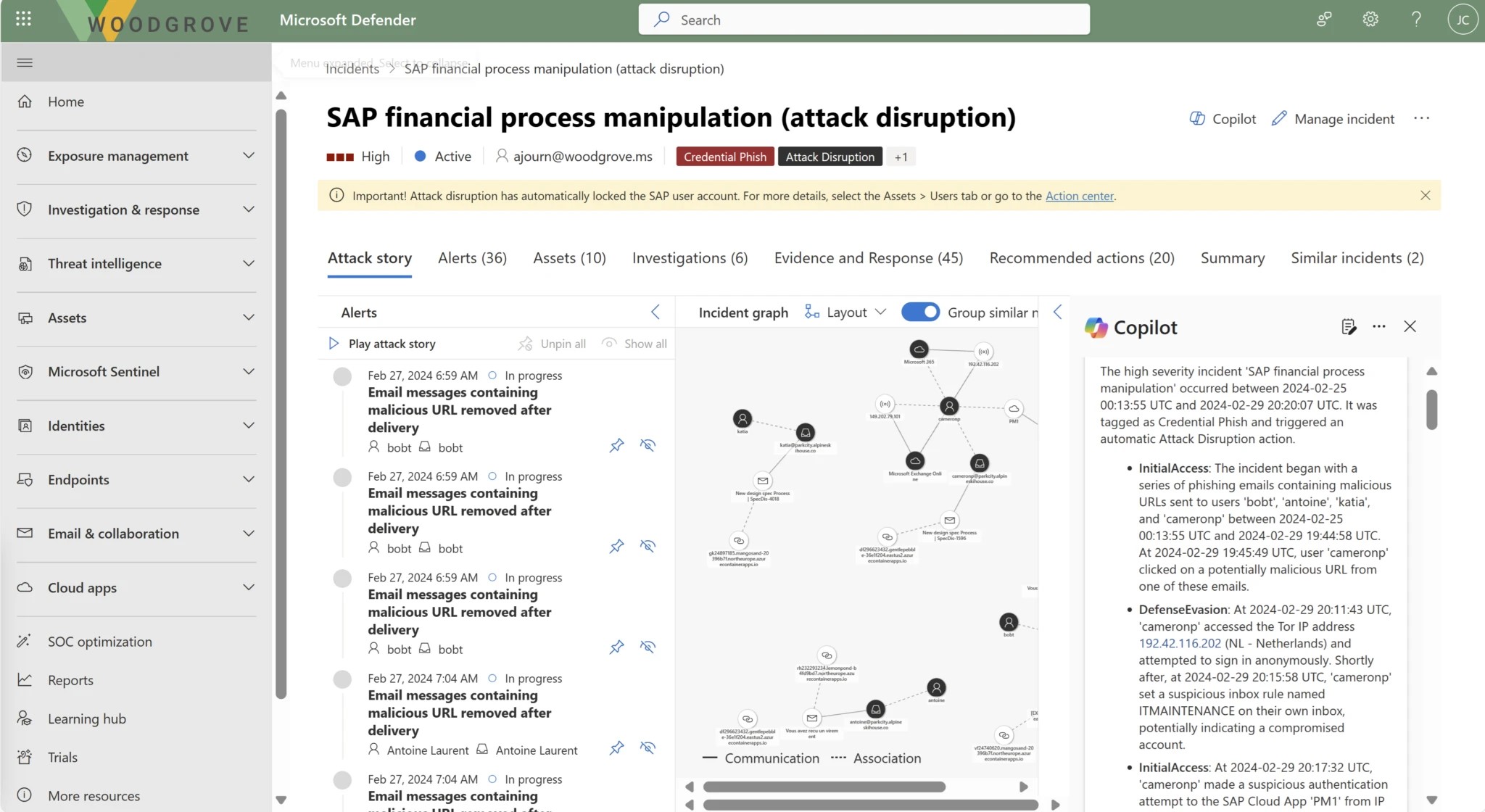

Esta plataforma aprovecha el poder de XDR e IA para interrumpir ataques avanzados como ransomware, compromiso de correo electrónico empresarial y ataques de adversarios en el medio a la velocidad de la máquina con interrupción automática de ataques, una tecnología que cambia las reglas del juego para el SOC y que continúa como exclusiva de Microsoft Security. La interrupción de ataques es una potente capacidad lista para usar que detiene en automático la progresión y limita el impacto de los ataques más sofisticados casi en tiempo real. Al detener la progresión del ataque, se devuelve un tiempo precioso al SOC para clasificar y resolver el incidente.

La disrupción de los ataques funciona a través de tomar una amplia gama de señales a través de endpoints e IoT, identidades híbridas, correo electrónico y herramientas de colaboración, aplicaciones de software como servicio (SaaS), datos y cargas de trabajo en la nube, y aplicar análisis impulsados por IA y respaldados por investigadores para detectar e interrumpir los ataques en curso con un 99% de confianza.3 Con más de 78 billones de señales que alimentan nuestros modelos de IA y aprendizaje automático, podemos detectar e interrumpir con rapidez ataques destacados como el ransomware en solo tres minutos, lo que ahorra a miles de dispositivos los costos de cifrado y recuperación. Con nuestra capacidad única de reconocer la intención del atacante, es decir, predecir con precisión su próximo movimiento, Microsoft Defender XDR toma una respuesta automatizada, como deshabilitar una cuenta de usuario o aislar un dispositivo para que no se conecte a ningún otro recurso de la red.

Basada en la tecnología de interrupción de ataques de nuestra solución Defender XDR, nuestra plataforma unificada ahora amplía esta protección dinámica a nuevas soluciones a través de Microsoft Sentinel, empezando por SAP. Cuando se detecta un ataque a la cuenta de SAP, nuestra plataforma responderá de manera automática para cortar el acceso en SAP. Esto significa una protección sin precedentes para una plataforma que alberga datos de una alta confidencialidad, lo que la convierte en un objetivo principal para los atacantes.

Investiguen y respondan más rápido

Los múltiples paneles de control y las experiencias de búsqueda aisladas pueden ralentizar el reconocimiento y la respuesta mientras tanto. La eficacia del SOC se mide mediante estas métricas críticas. Microsoft ofrece una única cola de incidentes, equipada con sólidas reglas listas para usar, que ahorra tiempo, reduce el ruido de las alertas y mejora la correlación de las alertas, lo que en última instancia ofrece una visión completa de un ataque. Durante nuestra versión preliminar privada, los clientes vieron una reducción de hasta el 80% en los incidentes, con una correlación mejorada de las alertas con los incidentes en los orígenes de datos de Microsoft Sentinel, lo que aceleró la clasificación y la respuesta.4 Además, la búsqueda unificada ayuda a los clientes a reducir el tiempo de investigación al eliminar la necesidad de saber dónde se almacenan los datos o de ejecutar múltiples consultas en diferentes tablas.

No nos detenemos en la interrupción automática de los ataques y las colas de incidentes unificadas, sino que tenemos la misión de mejorar el nivel de los analistas de todos los niveles de experiencia. Microsoft Copilot for Security ayuda a los analistas de seguridad a acelerar su clasificación con resúmenes completos de incidentes que se asignan al marco MITRE, aplicar ingeniería inversa al malware, traducir código complejo a información de lenguaje nativo e incluso completar acciones de corrección de ataques en varias etapas con un solo clic.

Copilot for Security está integrado en la experiencia de los analistas, lo que proporciona a los analistas un asistente intuitivo e inteligente que puede guiar la respuesta e incluso crear informes de incidentes de manera automática, lo que ahorra mucho tiempo a los analistas. Los primeros usuarios han comenzado a ver cómo sus analistas se mueven una media de un 22% más rápido y aceleran el tiempo de resolución.5 Copilot for Security es más que un chatbot: es un verdadero asistente inteligente integrado en su flujo de trabajo, que les ayuda a utilizar mejor sus herramientas, mejorar sus habilidades y obtener recomendaciones relevantes para su trabajo.

Si desean unirse a la versión preliminar pública, consulten los requisitos previos y cómo conectar el área de trabajo de Microsoft Sentinel.

Conozcan más

Obtengan más información sobre las soluciones SIEM y XDR de Microsoft.

Para obtener más información sobre las soluciones de seguridad de Microsoft, visiten nuestro sitio web. Agreguen a Favoritos el blog de seguridad para mantenerse al día con nuestra cobertura experta en asuntos de seguridad. Además, síganos en LinkedIn (Microsoft Security) y X (@MSFTSecurity) para conocer las últimas noticias y actualizaciones sobre ciberseguridad.

1Mapa de calor de la oferta y la demanda de ciberseguridad, CyberSeek. Año 2024.

2Informe de defensa digital de Microsoft, Microsoft. Año 2023.

3Informe de defensa digital de Microsoft, Microsoft. Año 2022.

4Investigación interna de Microsoft.

5Ensayo controlado aleatorio (RCT) de Microsoft Copilot for Security con analistas de seguridad experimentados realizado por Microsoft Office of the Chief Economist, enero de 2024.