Por: Charlie Bell, vicepresidente ejecutivo de seguridad de Microsoft.

En noviembre pasado, lanzamos la Iniciativa de Futuro Seguro (SFI, por sus siglas en inglés) para prepararnos para la creciente escala y altas apuestas de los ciberataques. La SFI reúne a todas las partes de Microsoft para avanzar en la protección de ciberseguridad en toda nuestra empresa y productos.

Desde entonces, el panorama de amenazas ha continuado con su rápida evolución, y hemos aprendido mucho. Los recientes hallazgos del Consejo de Revisión de Seguridad Cibernética del Departamento de Seguridad Nacional (CSRB, por sus siglas en inglés) sobre el ciberataque Storm-0558 del pasado julio, y el ataque Midnight Blizzard que informamos en enero, destacan la gravedad de las amenazas que enfrenta nuestra empresa y nuestros clientes.

Microsoft desempeña un papel central en el ecosistema digital del mundo, y esto conlleva una responsabilidad crítica para ganar y mantener la confianza. Debemos y vamos a hacer más.

Hacemos de la seguridad nuestra máxima prioridad en Microsoft, ante todo—sobre todas las demás características. Expandimos el alcance de SFI, a través de la integración de las recomendaciones recientes del CSRB, así como nuestros aprendizajes de Midnight Blizzard para asegurar que nuestro enfoque de ciberseguridad se mantenga robusto y adaptable al panorama de amenazas en evolución.

Movilizaremos los pilares y objetivos ampliados de SFI en toda Microsoft y esto será una dimensión en nuestras decisiones de contratación. Además, inculcaremos la responsabilidad al basar parte de la compensación del Equipo de Liderazgo Senior de la empresa en nuestro progreso para cumplir con nuestros planes e hitos de seguridad.

A continuación, se detallan los aspectos para demostrar la seriedad de nuestro trabajo y compromiso.

Expansión del enfoque y alcance de SFI

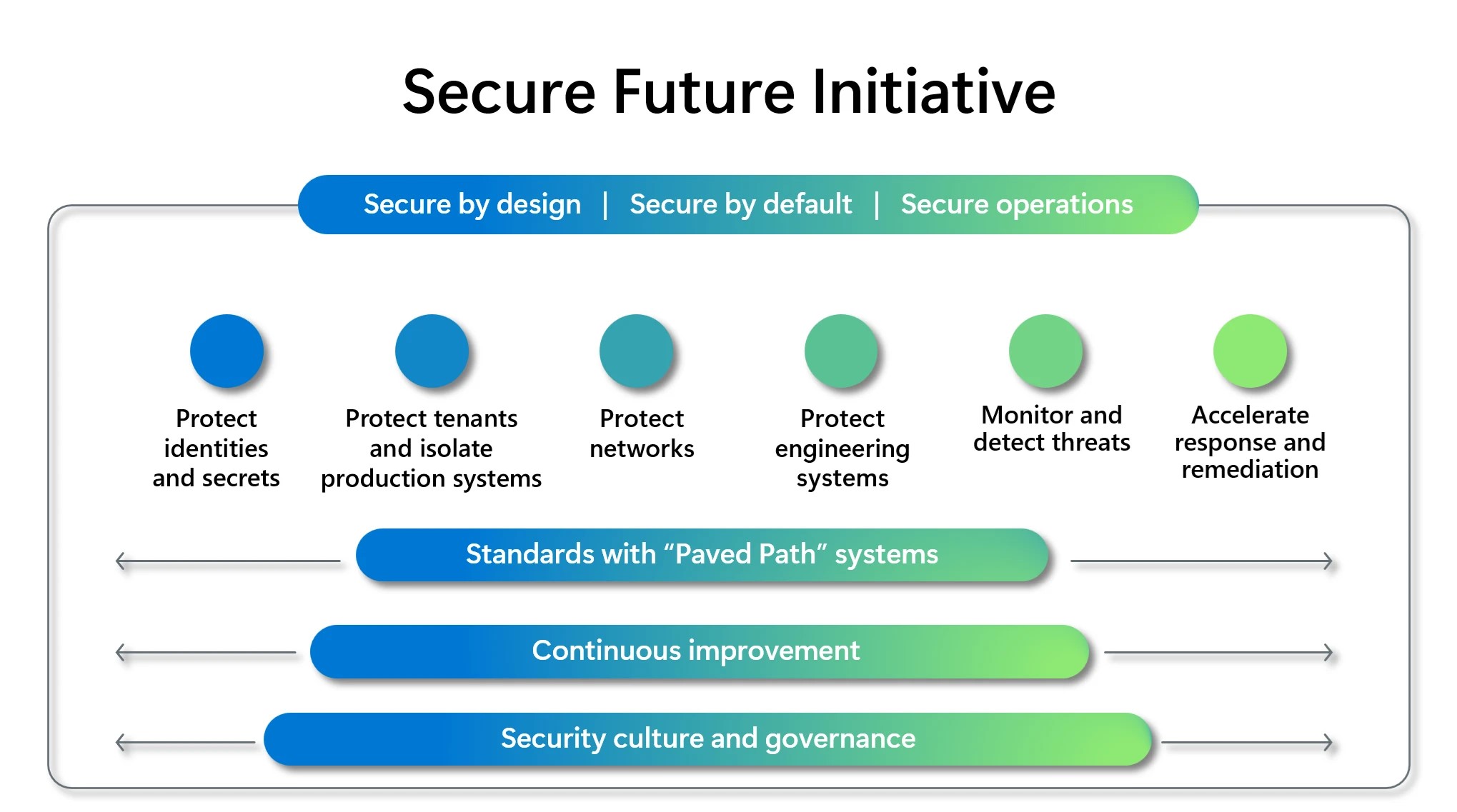

Hemos evolucionado nuestro enfoque de seguridad, y en adelante nuestro trabajo estará guiado por los siguientes tres principios de seguridad:

- Seguro por diseño: La seguridad es lo primero al diseñar cualquier producto o servicio.

- Seguro por defecto: Las protecciones de seguridad están habilitadas y son obligatorias por defecto, no requieren esfuerzo adicional y no son opcionales.

- Operaciones seguras: Los controles de seguridad y la monitorización se mejorarán de manera continua para hacer frente a las amenazas actuales y futuras.

Expandimos aún más nuestros objetivos y acciones alineados con seis pilares de seguridad prioritarios y proporcionamos visibilidad en los detalles de nuestra ejecución:

1.Proteger identidades y secretos

Reducir el riesgo de acceso no autorizado al implementar y hacer cumplir los mejores estándares en toda la infraestructura de identidad y secretos, y la autenticación y autorización de usuario y aplicación. Como parte de esto, tomamos las siguientes acciones:

- Proteger las firmas de la infraestructura de identidad y las claves de plataforma con rotación rápida y automática con almacenamiento y protección de hardware (por ejemplo, módulo de seguridad de hardware (HSM, por sus siglas en inglés) y cálculo confidencial).

- Fortalecer los estándares de identidad y promover su adopción mediante el uso de SDK estándar en el 100% de las aplicaciones.

- Asegurar que el 100% de las cuentas de usuario estén protegidas con autenticación multifactor resistente a la suplantación de identidad, gestionada de forma segura.

- Asegurar que el 100% de las aplicaciones estén protegidas con credenciales gestionadas por el sistema (por ejemplo, Identidad Administrada y Certificados Administrados).

- Asegurar que el 100% de los tokens de identidad estén protegidos con validación estatal y duradera.

- Adoptar una partición más fina de las claves de firma de identidad y las claves de plataforma.

- Asegurar que los sistemas de identidad e infraestructura de clave pública (PKI, por sus siglas en inglés) estén preparados para un mundo de criptografía post-cuántica.

2. Proteger inquilinos y aislar sistemas de producción

Proteger todos los inquilinos de Microsoft y los entornos de producción mediante prácticas de seguridad consistentes y de primera clase y un aislamiento estricto para minimizar el alcance del impacto. Como parte de esto, tomamos las siguientes acciones:

- Mantener la postura de seguridad y las relaciones comerciales de los inquilinos al eliminar todos los sistemas no utilizados, antiguos o heredados.

- Proteger el 100% de los inquilinos de Microsoft, adquiridos y creados por empleados, cuentas de comercio y recursos de inquilinos a los estándares de mejores prácticas de seguridad.

- Gestionar el 100% de las aplicaciones de Microsoft Entra ID a un nivel de seguridad alto y consistente.

- Eliminar el 100% de los pivotes de movimiento lateral de identidad entre inquilinos, entornos y nubes.

- El 100% de las aplicaciones y usuarios tienen un cumplimiento continuo de acceso de privilegios mínimos.

- Asegurar que solo los dispositivos seguros, gestionados y saludables obtengan acceso a los inquilinos de Microsoft.

3. Proteger redes

Proteger las redes de producción de Microsoft e implementar el aislamiento de redes de los recursos de Microsoft y del cliente. Como parte de esto, tomamos las siguientes acciones:

- Asegurar el 100% de las redes de producción de Microsoft y los sistemas conectados a las redes mediante la mejora del aislamiento, la monitorización, el inventario y las operaciones seguras.

- Aplicar el aislamiento de redes y la microsegmentación al 100% de los entornos de producción de Microsoft, a través de la creación de capas adicionales de defensa contra los atacantes.

- Permitir a los clientes asegurar con facilidad sus redes y aislar los recursos de la red en la nube.

4. Proteger sistemas de ingeniería

Proteger los activos de software y mejorar de manera continua la seguridad del código a través de la gobernanza de la cadena de suministro de software y la infraestructura de sistemas de ingeniería. Como parte de esto, tomamos las siguientes acciones:

- Generar y mantener un inventario para el 100% de los activos de software utilizados para implementar y operar productos y servicios de Microsoft.

- El 100% del acceso al código fuente y la infraestructura de sistemas de ingeniería está asegurado mediante políticas de acceso de confianza cero y privilegios mínimos.

- El 100% del código fuente que se implementa en los entornos de producción de Microsoft está protegido mediante las mejores prácticas de seguridad.

- Seguridad en el desarrollo, compilación, prueba y entornos de lanzamiento con un 100% de tuberías estandarizadas y gobernadas y aislamiento de la infraestructura.

- Seguridad en la cadena de suministro de software para proteger los entornos de producción de Microsoft.

5. Monitorear y detectar amenazas

Cobertura integral y detección automática de amenazas a la infraestructura y servicios de producción de Microsoft. Como parte de esto, tomamos las siguientes acciones:

- Mantener un inventario actualizado en el 100% de la infraestructura y servicios de producción de Microsoft.

- Retener el 100% de los registros de seguridad durante al menos dos años y poner a disposición de los clientes seis meses de registros apropiados.

- El 100% de los registros de seguridad son accesibles desde un lago de datos central para permitir una investigación y búsqueda de amenazas eficientes y efectivas.

- Detectar en automático y responder de manera rápida a accesos, comportamientos y configuraciones anómalos en el 100% de la infraestructura y servicios de producción de Microsoft.

6. Acelerar la respuesta y la remedición

Prevenir la explotación de vulnerabilidades descubiertas por entidades externas e internas, a través de una remediación integral y oportuna. Como parte de esto, tomamos las siguientes acciones:

- Reducir el Tiempo de Mitigación para vulnerabilidades de seguridad en la nube de alta severidad con respuesta acelerada.

- Aumentar la transparencia de las vulnerabilidades en la nube mitigadas mediante la adopción y liberación de estándares de la industria Common Weakness Enumeration™ (CWE™) y Common Platform Enumeration™ (CPE™) para vulnerabilidades comunes de alta severidad que afectan a la nube.

- Mejorar la precisión, eficacia, transparencia y velocidad de los mensajes públicos y el compromiso con el cliente.

Estos objetivos se alinean de manera directa con nuestros aprendizajes del incidente de Midnight Blizzard, así como con las cuatro recomendaciones del CSRB a Microsoft y las 12 recomendaciones a los proveedores de servicios en la nube (CSP, por sus siglas en inglés), en las áreas de cultura de seguridad, mejores prácticas de ciberseguridad, normas de registro de auditoría, estándares y orientación de identidad digital, y transparencia.

Cumplimos con estos objetivos a través de un nuevo nivel de coordinación con un nuevo modelo operativo que alinea a los líderes y equipos con los seis pilares de SFI, con el fin de impulsar la seguridad de manera holística y romper los silos tradicionales. Los líderes de los pilares trabajan con los vicepresidentes ejecutivos de ingeniería (EVP, por sus siglas en inglés) para impulsar una ejecución de ingeniería integrada y transversal en toda la empresa, y se realiza este trabajo en oleadas. Estas oleadas de ingeniería involucran a equipos de Microsoft Azure, Windows, Microsoft 365 y Seguridad, con equipos adicionales de productos integrándose en el proceso de manera semanal.

Aunque queda mucho por hacer, hemos avanzado en la ejecución de las prioridades de SFI. Por ejemplo, hemos implementado la aplicación automática de la autenticación multifactor por defecto en más de un millón de inquilinos de Microsoft Entra ID dentro de Microsoft, incluidos los inquilinos para desarrollo, pruebas, demostraciones y producción. Hemos eliminado o reducido los objetivos de aplicaciones al eliminar 730 mil aplicaciones hasta la fecha en los inquilinos de producción y corporativos que estaban fuera de ciclo de vida o no cumplían con los estándares actuales de SFI. Hemos ampliado nuestro registro para brindar a los clientes una mayor visibilidad. Y de manera reciente anunciamos un cambio significativo en nuestro proceso de respuesta: ahora publicamos datos de causa raíz para CVE de Microsoft a través del estándar de la industria CWE™.

Adherencia a estándares con sistemas de senderos pavimentados

Los senderos pavimentados son las mejores prácticas de nuestras experiencias aprendidas, basadas en lecciones como cómo optimizar la productividad de nuestro desarrollo de software y operaciones, cómo lograr el cumplimiento (como el Software Bill of Materials, Ley Sarbanes-Oxley, Reglamento General de Protección de Datos, entre otros), y cómo eliminar categorías enteras de vulnerabilidades y mitigar riesgos relacionados. Un sendero pavimentado se convierte en un estándar cuando la adopción mejora de manera significativa la experiencia del desarrollador o de operaciones, o la seguridad, calidad o cumplimiento.

Con SFI, definimos de manera explícita estándares para cada uno de los seis pilares de seguridad, y el cumplimiento de estos estándares se medirá como objetivos y resultados clave (OKRs, por sus siglas en inglés).

Impulsar la mejora continua

La Iniciativa de Futuro Seguro capacita a todo Microsoft para implementar los cambios necesarios para ofrecer seguridad primero. Nuestra cultura empresarial se basa en una mentalidad de crecimiento que fomenta un ethos de mejora continua. De manera constante buscamos comentarios y nuevas perspectivas para ajustar nuestro enfoque y progreso. Tomaremos nuestros aprendizajes de incidentes de seguridad, los retroalimentaremos en nuestros estándares de seguridad y operacionalizaremos estos aprendizajes como senderos pavimentados que pueden permitir el diseño y las operaciones seguras a escala.

Instituir una nueva gobernanza

También damos pasos importantes para elevar la gobernanza de seguridad, incluidos varios cambios organizativos y supervisión adicional, controles e informes.

Microsoft ha comenzado a implementar un nuevo marco de gobernanza de seguridad liderado por el director de seguridad de la información (CISO, por sus siglas en inglés). Este marco introduce una asociación entre los equipos de ingeniería y los recién formados subdirectores de CISO, responsables a nivel colectivo de supervisar SFI, gestionar riesgos e informar sobre el progreso directo al Equipo de Liderazgo Senior. El progreso será revisado de manera semanal con este foro ejecutivo y de manera trimestral con nuestro Consejo de Administración.

Por último, dada la importancia de la inteligencia de amenazas, llevamos toda la amplitud de las capacidades de caza de amenazas y actores estatales en la organización del CISO.

Inculcar una cultura donde la seguridad es primero

La cultura solo puede ser reforzada a través de nuestros comportamientos diarios. La seguridad es un deporte en equipo y se realiza mejor cuando se superan los límites organizativos. Los vicepresidentes ejecutivos de ingeniería, en estrecha coordinación con los líderes de los pilares de SFI, llevan a cabo reuniones operativas a gran escala semanales y mensuales que incluyen a todos los niveles de gestión y contribuyentes individuales senior. Estas reuniones trabajan en la ejecución detallada y la mejora continua de la seguridad en el contexto de lo que entregamos de manera colectiva a los clientes. A través de este proceso de resolución de problemas de abajo hacia arriba y de extremo a extremo, el pensamiento de seguridad se arraiga en nuestros comportamientos diarios.

En última instancia, Microsoft se basa en la confianza y esta confianza debe ser ganada y mantenida. Como proveedor global de software, infraestructura y servicios en la nube, sentimos una profunda responsabilidad de hacer nuestra parte para mantener el mundo seguro y protegido. Nuestra promesa es mejorar de manera continua y adaptarnos a las necesidades cambiantes de la ciberseguridad. Este es nuestro trabajo número uno.