Cada año, las organizaciones enfrentan decenas de miles de millones de amenazas de malware, phishing y credenciales, con impactos en el mundo real. Cuando un ataque tiene éxito, puede tener serios impactos en cualquier industria. Por ejemplo, podría retrasar la respuesta de un departamento de policía o de bomberos a una emergencia, evitar que un hospital acceda a equipos de salvamento o datos de pacientes, o cerrar una empresa y tomar como rehén la propiedad intelectual de una organización.

La gestión de un incidente de seguridad implica complejidades técnicas, variables desconocidas y, a menudo, frustración. Muchas organizaciones enfrentan una falta de conocimiento especializado en respuesta a incidentes, largos tiempos de resolución de infracciones y dificultades para mejorar su postura de seguridad debido a las demandas continuas de sus recursos de ciberseguridad. Microsoft Incident Response se compromete a asociarse con organizaciones para combatir la creciente amenaza. Nuestro equipo de expertos tiene el conocimiento y la experiencia para ayudarlos a responder de manera rápida y efectiva a cualquier incidente de seguridad, sin importar su tamaño o complejidad.

¿Quién es el equipo de respuesta a incidentes de Microsoft?

Proteger a los clientes es fundamental para la misión de Microsoft. Es por eso que existe nuestro servicio mundial de respuesta a incidentes de Microsoft. Provisto por el equipo de respuesta a incidentes de Microsoft con habilidades y experiencia excepcionales en el campo para ayudar a las organizaciones a detectar, responder y recuperarse de incidentes de seguridad cibernética, nos movilizamos a las pocas horas de un incidente para ayudar a los clientes a eliminar a los malos actores, desarrollar resiliencia para futuros ataques y reparar sus defensas

Somos globales: nuestro equipo de respuesta a incidentes de Microsoft está disponible para los clientes las 24 horas. Brindamos servicio a 190 países y resolvemos ataques desde los grupos de actores de amenazas de estados-naciones más sofisticados hasta atacantes individuales clandestinos.

Tenemos una experiencia sin igual: desde 2008, brindamos a nuestros clientes servicios de respuesta a incidentes que aprovechan toda la profundidad y amplitud de toda la red de inteligencia de amenazas de Microsoft y un acceso sin igual a nuestros equipos de ingeniería de productos. Estos defensores de la seguridad trabajan en conjunto para ayudar a proteger las plataformas, herramientas, servicios y terminales que respaldan nuestras vidas en línea.

Estamos respaldados por inteligencia de amenazas: Microsoft Incident Response realiza investigaciones basadas en inteligencia que aprovechan los 65 billones de señales recopiladas todos los días y rastrean más de 300 actores de amenazas únicos, incluidos 160 actores de estados nación, 50 grupos de ransomware y cientos de otros para detectar, investigar y responder a incidentes de seguridad. Estas señales de datos y nuestro profundo conocimiento de los actores de amenazas actuales se utilizan para crear un circuito de retroalimentación de inteligencia de amenazas, que impone costos a los propios actores. Al compartir información con otras organizaciones y agencias de aplicación de la ley, el equipo ayuda a interrumpir las operaciones de los atacantes y les dificulta llevar a cabo sus ataques. El equipo se compromete a seguir su labor con sus socios para hacer de Internet un lugar más seguro para todos.

Colaboramos: Microsoft Incident Response ha colaborado con agencias gubernamentales y organizaciones de seguridad global para combatir el ciberdelito en todos los lugares donde acecha durante más de 15 años. Nuestras relaciones a largo plazo han abarcado las mayores recuperaciones de ataques en todo el mundo, y nuestra experiencia al colaborar con equipos internos y externos nos ayuda a eliminar con rapidez los trámites burocráticos y resolver problemas de seguridad críticos y urgentes para nuestros clientes.

Los miembros de nuestro equipo de respuesta a incidentes de Microsoft abarcan varios roles para brindar a los clientes una experiencia completa y profunda para investigar y proteger su entorno después de una violación de seguridad y para ayudar a prevenir una violación en primer lugar. Este equipo ha ayudado a clientes de todos los tamaños e industrias a responder y recuperarse de los ataques cibernéticos. Estos son algunos ejemplos de cómo hemos ayudado a los clientes:

- En 2022, ayudamos al Gobierno de Albania a recuperarse de un ciberataque sofisticado. El ataque fue llevado a cabo por un actor patrocinado por el estado e involucró tanto ransomware como un limpiador (wiper). Pudimos ayudar al gobierno a aislar los sistemas afectados, eliminar a los atacantes y restaurar sus sistemas a la funcionalidad completa.

- En 2021, ayudamos a una gran empresa de servicios financieros a responder a un ataque de ransomware. El ataque fue en particular dañino, ya que cifró los datos de los clientes de la empresa. Pudimos ayudar a la empresa a descifrar los datos y restaurar sus sistemas a la funcionalidad completa.

- En 2020, ayudamos a una organización de atención médica a responder a un ataque de phishing. El ataque resultó en el robo de datos de pacientes. Pudimos ayudar a la organización a identificar las cuentas comprometidas, restablecer las contraseñas e implementar controles de seguridad adicionales para evitar futuros ataques.

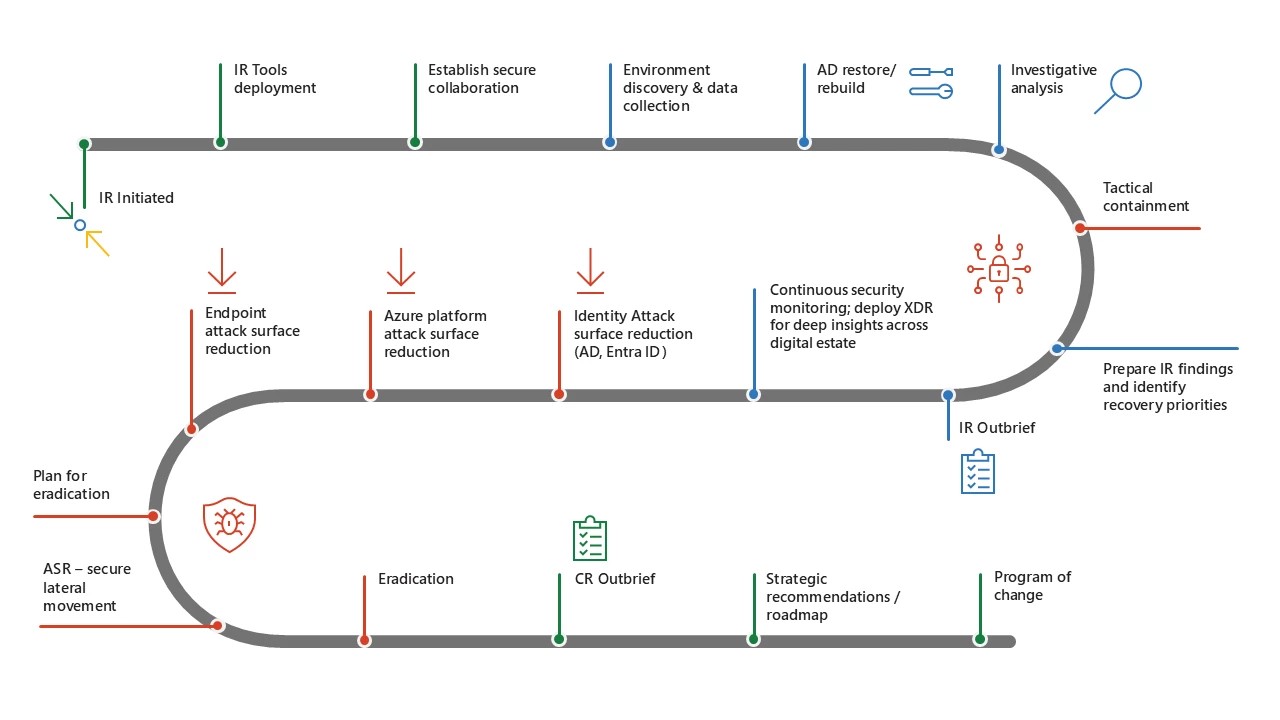

Estos son solo algunos ejemplos de cómo el equipo de respuesta a incidentes de Microsoft ha ayudado a los clientes. Estamos comprometidos a ayudar a nuestros clientes a minimizar el impacto de un ataque cibernético y restaurar sus sistemas a la funcionalidad completa lo más rápido posible. La Figura 1 muestra un ejemplo del recorrido de un cliente anónimo con Microsoft Incident Response.

Qué hace el Equipo de respuesta a incidentes de Microsoft

Hasta el 83 por ciento de las empresas experimentarán una violación de datos en algún momento. Las credenciales robadas o comprometidas son los ataques más comunes y los que tardan más en identificarse (un promedio de 327 días).1 Hemos visto que el volumen alarmante de ataques de contraseñas aumentó a un estimado de 921 ataques por segundo, un aumento del 74 por ciento en tan solo un año.2 Nuestro primer paso cuando llama un cliente durante una crisis es evaluar su situación actual y comprender el alcance del incidente. A lo largo de los años, nuestro equipo se ha ocupado de los problemas relacionados con el malware criptográfico que hace que un entorno completo no esté disponible para un atacante de estado-nación que mantiene la persistencia administrativa encubierta en un entorno. Trabajamos con un cliente para identificar la línea de aplicaciones comerciales afectadas y volver a poner los sistemas en línea. Y a medida que trabajamos en el alcance del incidente, obtenemos el conocimiento que nuestros expertos necesitan para pasar a la siguiente etapa de la gestión de un incidente: la recuperación comprometida.

Al contrario de cómo se presenta a veces el ransomware en los medios de comunicación, es raro que una sola variante de ransomware sea administrada por una «pandilla de ransomware» integral. En cambio, hay entidades separadas que crean malware, obtienen acceso a las víctimas, implementan ransomware y manejan negociaciones de extorsión. La industrialización del ecosistema criminal ha llevado a:

- Agentes de acceso que ingresan y entregan el acceso (acceso como servicio).

- Desarrolladores de malware que venden herramientas.

- Operadores criminales y afiliados que realizan intrusiones.

- Proveedores de servicios de encriptación y extorsión que se hacen cargo de la monetización de los afiliados (ransomware como servicio).

Todas las campañas de ransomware operadas por humanos comparten dependencias comunes en las debilidades de seguridad. En específico, los atacantes por lo general se aprovechan de la higiene cibernética deficiente de una organización, que a menudo incluye parches poco frecuentes y fallas en la implementación de la autenticación multifactor.

Si bien cada recuperación de incumplimiento es diferente, el proceso de recuperación para los clientes suele ser bastante similar. Una recuperación consistirá en el alcance del compromiso, el endurecimiento crítico, el monitoreo táctico y el desalojo rápido. Por ejemplo, nuestros expertos realizan los siguientes servicios:

- Restaurar la funcionalidad de los servicios de directorio y aumentar su resiliencia de seguridad para respaldar la restauración del negocio.

- Llevar a cabo la planificación, la puesta en escena y el desalojo rápido de los atacantes de su ámbito de control conocido, para abordar las cuentas identificadas, las puertas traseras y los canales de comando y control.

- Proporcionar un nivel básico de protección y capas de detección para ayudar a prevenir un posible nuevo compromiso y para aumentar la probabilidad de una detección rápida en caso de que haya un indicador de nuevo compromiso en el entorno.

Para mitigar un compromiso, es importante comprender el alcance del daño. Esto es similar a cómo los médicos diagnostican a los pacientes antes de prescribir el tratamiento. Nuestro equipo puede investigar compromisos que han sido identificados por Microsoft o un tercero. Definir el alcance del compromiso nos ayuda a evitar realizar cambios innecesarios en la red. La recuperación de compromiso se trata de abordar al atacante actual. Nuestro equipo utiliza el siguiente modelo para hacer esto: Autenticación (¿quién realizó las acciones?), Acceso (¿de dónde se originaron las acciones?) y Alteración (¿qué cambió en el sistema?).

Luego, nuestros equipos trabajan para proteger los activos más importantes para las organizaciones, como Active Directory, Exchange y las Autoridades de certificación. A continuación, aseguramos la ruta de administración. En pocas palabras, nos aseguramos de que ustedes, nuestros clientes, recuperen el control administrativo de su entorno. Un abrumador 93 por ciento de nuestras investigaciones revelan controles de acceso de privilegios insuficientes, incluido el movimiento lateral innecesario.2 Debido a que nuestro gran equipo de expertos ayuda a tantos clientes, entendemos lo que funciona bien para asegurar un entorno de manera rápida. Cuando se trata de acciones de recuperación rápidas y tácticas, nos enfocamos en lo que es necesario para que ustedes recuperen el control primero, luego pasamos a otras medidas de seguridad importantes, como fortalecer los controles de alto impacto para evitar futuras infracciones y establecer procedimientos para garantizar se puede mantener el control.

Las actividades de evaluación, contención y recuperación son los servicios críticos, inmediatos y reactivos que implementan nuestros expertos para ayudar a minimizar el impacto de la brecha y recuperar el control. Pero nuestros servicios proactivos pueden ayudar a los clientes a mantener ese control, mejorar su postura de seguridad y prevenir futuros incidentes.

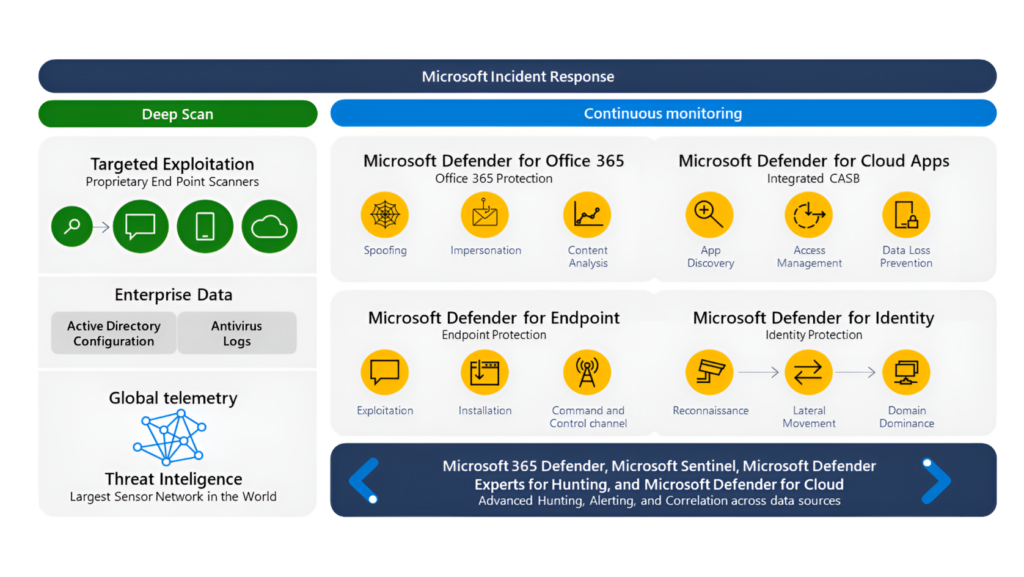

Toda esta experiencia está respaldada por el uso de una serie de tecnologías que son propiedad de Microsoft.

Qué tecnologías aprovechamos

Los productos y servicios de Microsoft, las herramientas propietarias y forenses y los datos obtenidos del incidente de incumplimiento ayudan a nuestro equipo a actuar más rápido para minimizar el impacto de un incidente. En combinación con nuestros expertos especializados bajo demanda y nuestro acceso a panoramas de amenazas en diferentes industrias y geografías, estas herramientas de escaneo y monitoreo son parte de una ofensiva y defensa de seguridad integral.

Para un análisis profundo en un punto en el tiempo:

- Herramientas de respuesta a incidentes patentadas para Windows y Linux.

- Herramienta de triaje forense en dispositivos de interés.

- Evaluación de configuración y seguridad de Entra ID.

- Herramientas adicionales en la nube de Azure.

Para monitoreo continuo:

- Microsoft Sentinel: proporciona una fuente centralizada de registro de eventos. Utiliza aprendizaje automático e inteligencia artificial.

- Microsoft Defender for Endpoint: para detección de comportamiento a nivel de proceso. Utiliza el aprendizaje automático y la inteligencia artificial para responder con rapidez a las amenazas mientras trabaja codo con codo con proveedores de antivirus de terceros.

- Microsoft Defender for Identity: para la detección de amenazas comunes y el análisis de solicitudes de autenticación. Examina las solicitudes de autenticación a Entra ID de todos los sistemas operativos y utiliza el aprendizaje automático y la inteligencia artificial para informar de manera rápida muchos tipos de amenazas, como pass-the-hash, boletos dorados y plateados, llaves maestras y muchas más.

- Microsoft Defender for Cloud Apps: un agente de seguridad de acceso a la nube que admite varios modos de implementación, incluida la recopilación de registros, los conectores API y el proxy inverso. Proporciona gran visibilidad, control sobre el viaje de datos y análisis sofisticados para identificar y combatir las ciberamenazas en todos sus servicios en la nube de Microsoft y de terceros.

Una mentalidad de seguridad tenaz

Las necesidades de respuesta a incidentes varían según el cliente, por lo que las opciones de servicio de respuesta a incidentes de Microsoft están disponibles según sea necesario o de forma retenida, para la preparación proactiva de ataques, la respuesta reactiva a crisis y la recuperación de situaciones comprometidas. Al final del día, la ciberseguridad de su organización se trata de adoptar una mentalidad de seguridad tenaz, adoptada y respaldada por todos en la organización.

Para obtener más información sobre las soluciones de seguridad de Microsoft, visiten nuestro sitio web. Agreguen a Favoritos el blog de Seguridad para mantenerse al día con nuestra cobertura experta en asuntos de seguridad. Además, síganos en LinkedIn (Microsoft Security) y Twitter (@MSFTSecurity) para conocer las últimas noticias y actualizaciones sobre ciberseguridad.

1Informe del costo de una brecha de datos 2022, IBM. 2022.

2Informe de defensa digital de Microsoft 2022, Microsoft. 2022.