台灣微軟舉辦《微軟 2022 年數位防禦報告》媒體分享會,由微軟亞洲首席資安官花村実(Minoru Hanamura)針對網路犯罪動態、國家攻擊威脅、影響力作戰、裝置與基礎建設、及資安韌性等面向進行解析。同時建議只要做好多因素驗證、採用零信任原則、使用現代化的資安防護軟體、進行系統的及時更新及資料保護等網路衛生的基本防護,就能阻擋高達 98% 的網路攻擊。

網路犯罪動態:每秒密碼攻擊增加 74%,助長勒索軟體攻擊翻倍成長

網路犯罪經濟的產業化提供了更多工具和基礎設施,使得攻擊的技術門檻下降,網路犯罪持續增加。僅在去年,每秒的密碼攻擊就增加了 74%,這些攻擊也助長了勒索軟體攻擊,導致勒索事件翻倍成長。

勒索軟體的攻擊有其流程,首先挑選 2500 個潛在攻擊目標,然後選擇 60 個容易攻擊的對象發動攻擊,接著從成功攻擊的 20 個目標中找出最可能支付贖金的對象。勒索軟體的攻擊流程可分為事前準備及發動攻擊兩個階段,事前準備可能花費數天到數月的時間,但攻擊只要數分鐘即可針對攻擊對象進行加密,因此防範勒索軟體攻擊最佳的時機是前期準備階段,在勒索軟體潛入系統時就立即發現並採取防護對策。

未能落實公司治理及資安防護措施薄弱是駭客成功入侵的主要原因。駭客通常透過入侵能夠存取特殊權限的帳號進入系統並進行橫向移動攻擊。報告中指出,有 93% 的勒索軟體事件回應項目顯示,企業對特權存取和橫向移動的控制不足。

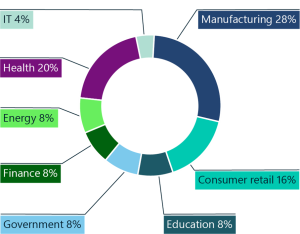

製造業(28%)及醫療保健業(20%)是駭客最容易攻擊的產業,主要原因為製造業有許多關鍵基礎設備,醫療保健業則是有大量病人個資,這些關鍵設備及個資一旦被攻擊,將影響到企業營運及聲譽,因此有較高願意支付贖金。

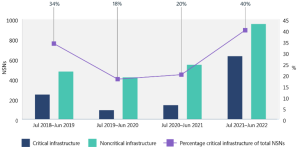

國家攻擊威脅:從 2020 年的 20% 增加到 2021 年的 40%,攻擊比例增加一倍

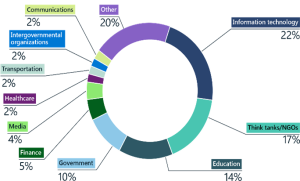

報告指出,國家攻擊威脅(Nation State Threats)從 2020 年的 20% 增加到 2021 年的 40%,攻擊比例增加一倍,特別是針對關鍵基礎設施的攻擊增加。此外,國家攻擊威脅的最大目標並非政府,而是 IT 企業(22%)。

微軟針對 NICKEL 駭客集團進行下架行動,雖然成功接管 42 個指揮控制網域,但 2022 年 3 到 5 月間又死灰復燃,已攻擊全球 5 個以上的政府單位。因此,網路駭客的攻擊是永無止盡的戰爭。

影響力作戰:藉由散佈虛假訊息達成影響力目的

報告中也針對俄羅斯攻擊烏克蘭的影響力作戰進行追蹤,發現俄羅斯利用散佈假訊息將攻擊烏克蘭的行為正當化,如 2022 年 2 月俄烏戰爭開打時,俄羅斯發佈消息表示攻擊烏克蘭是因為其擁有生物武器。事實上,俄羅斯在 2021 年 11 月 29 日就在 YouTube 發表影片表示發現烏克蘭有生物武器的跡象,俄羅斯事前低調地將影片上傳,並在攻擊烏克蘭時大肆宣傳這支影片,以此來誤導俄羅斯及烏克蘭的民眾。

此外,報告中也指出複合媒體(synthetic media)容易成為影響力作戰的武器,且難以阻止。微軟建議媒體需要針對散佈的訊息進行求證,以確認訊息的真實性,微軟已經與包括 BBC 在內的媒體進行跨產業的合作,以認證網路上散佈的內容的真偽。

影響力作戰通常透過三個步驟來達成目標:

- 網路影響力作戰首先會在公眾領域發布假新聞,就像網路攻擊者在組織的電腦網路中植入惡意軟體。

- 接著發起一個統籌活動;在最有利於實現目標的時候,透過政府支援和具影響力的媒體以及社群宣傳假新聞。

- 最後由國家控制的媒體針對目標群眾散佈假新聞。

裝置與基礎建設:OT 與 IoT 韌體的密碼防護薄弱及版本老舊有弱點,成為駭客攻擊新目標

企業通常會在電腦安裝端點防護軟體(Endpoint Detection and Response,EDR),此舉大幅提升駭客攻擊的門檻。因此駭客集團轉向攻擊 OT、IoT 等資安防護較為薄弱的設備,這些基礎設施一旦遭受攻擊,企業的營運就會受到影響。報告發現,攻擊者主要透過遠端管理(46%)及網路(30%)兩種途徑進行 IoT 與 OT 攻擊。從被攻擊的 IoT 與 OT的 韌體漏洞分析發現,27% 是 IoT 裝置密碼加密方式薄弱、32% 是使用的開源程式版本老舊,本身就存在漏洞所致。

資安韌性:只要做好良好的網路衛生防護,98% 的攻擊可被阻擋

在資安防護上,身份識別仍然是重要的,報告發現攻擊者通常針對 IP 進行攻擊,並透過黑市購買外流的帳號密碼,進行密碼噴濺攻擊。微軟過去一直鼓勵客戶應採用多因素驗證來進行身分識別,但報告發現企業採用多因素驗證的比例並不高,雖逐年增加但增加的比例很緩慢。

企業過往對於資安、IT 及業務三個部門採取分開且獨立運作,容易增加被攻擊的風險。建議企業要將資安、IT 及業務三者進行連結,讓彼此的資訊可交流及整合,達到最佳的資安防護進而提升資安韌性。只要做好多因素驗證、採用零信任原則、使用現代化的資安防護軟體、進行系統的及時更新及資料保護等網路衛生的基本防護,就能阻擋 98% 的攻擊。

微軟承諾:客戶以最少的投資達成最大的資安防護

微軟有超過 8,500 位資安工程師與專家,每天針對 43 兆威脅情資進行分析;每年封鎖 320 億釣魚郵件攻擊事件,並在 2021 年即宣布未來 5 年擴大資安相關投資至 200 億美元。網路攻擊手法變得越來越複雜,微軟提供的資安防護可簡化廠商的管理、透過 AI 及自動化回應降低攻擊威脅,以提升企業的營運效率。

微軟承諾與您一起建構一個更安全的世界,並協助您在既有的微軟投資上獲得最大的資安保護。透過 6 個相互連結的資安產品家族,我們提供簡化且全面性的資安解決方案,保護企業跨雲及跨平台的數位資產。

更多關於報告資訊,請參閱微軟資安講堂:《微軟 2022 年數位防禦報告》 – 微軟新聞中心,或閱讀報告全文:Microsoft Digital Defense Report 2022 | Microsoft Security