BLOG: Kybernetické útoky vedené cizími státy jsou se vzrůstající agresivitou autoritářských režimů stále troufalejší

Dne 23. února 2022 zahájilo Rusko fyzické i digitální útoky proti Ukrajině a svět kybernetické bezpečnosti tak vstoupil do nové éry – do éry hybridní války. Nové informace o těchto útocích a o rostoucí kybernetické agresi ze strany autoritářských režimů po celém světě přináší letošní studie Digital Defense Report od společnosti Microsoft.

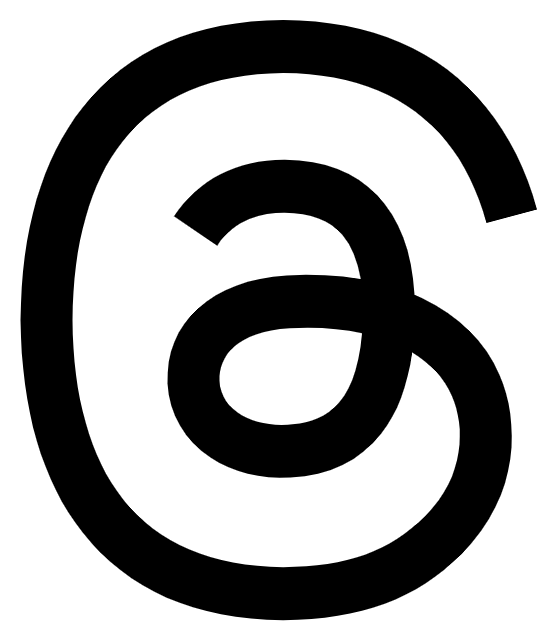

Během uplynulého roku zaznamenala společnost Microsoft nárůst podílu kybernetických útoků zaměřených na kritickou infrastrukturu z 20 % na 40 % z celkového počtu všech útoků vedených na úrovni států. Tento nárůst souvisel z velké části se snahou Ruska poškodit ukrajinskou infrastrukturu a s agresivní špionáží zaměřenou na spojence Ukrajiny, včetně USA. Rusko také zintenzivnilo své pokusy o napadení IT firem v členských státech NATO s cílem narušit jejich chod nebo získat zpravodajské informace od jejich zákazníků z řad státních úřadů a institucí. 90 % ruských útoků, které jsme v uplynulém roce zaznamenali, cílilo na členské státy NATO a 48 % z nich na IT firmy působící v zemích NATO.

Kritická infrastruktura

Rusko nebyla jediná země, která spojila politickou a fyzickou agresi s útoky vedenými v kyberprostoru.

- Svou útočnou agresivitu vystupňoval také Írán poté, co prezidentský úřad převzal nový prezident. Zahájil destruktivní útoky proti Izraeli a zaútočil ransomwarem a útoky typu hack-and-leak i na další země mimo okruh svých regionálních nepřátel, takže se cíli útoků staly i USA a EU, včetně kritické infrastruktury USA, jako je například správa přístavů. Přinejmenším v jednom případě společnost Microsoft zjistila útok, který se maskoval jako ransomware, ale jehož skutečným cílem bylo vymazat izraelská data. V jiném případě íránský útok na Izrael aktivoval nouzové sirény varující před raketovým útokem.

- V době, kdy Severní Korea zahájila v první polovině roku 2022 své nejagresivnější období raketových testů, jeden ze severokorejských útočníků zahájil sérii útoků s cílem zmocnit se technologických poznatků leteckých společností a výzkumných institucí z celého světa. Jiný severokorejský útok se snažil proniknout do světových zpravodajských organizací informujících o Severní Koreji a také do křesťanských skupin. Konečně do třetice se další severokorejský aktér opakovaně a často neúspěšně pokoušel proniknout do firem zabývajících se kryptoměnami s cílem zmocnit se zde finančních prostředků a použít je na podporu pokulhávající severokorejské ekonomiky.

- Také Čína zintenzivnila kybernetické útoky vedené za účelem špionáže nebo získání informací v rámci své snahy posílit regionální vliv v jihovýchodní Asii, a čelit tak rostoucímu zájmu USA o tuto oblast. V únoru a březnu jeden čínský aktér zaútočil na 100 účtů spojených s prominentní mezivládní organizací působící v jihovýchodní Asii právě v době, kdy tato organizace oznámila setkání vlády USA s regionálními vedoucími představiteli. Těsně poté, co Čína a Šalamounovy ostrovy podepsaly dohodu o vojenské spolupráci, objevila společnost Microsoft v systémech vlády Šalamounových ostrovů malware čínského původu. Čína rovněž využila svých kybernetických schopností k vedení kampaní cílených na země globálního jihu, mimo jiné na Namibii, Mauricius a Trinidad a Tobago.

Mnoho útoků přicházejících z Číny je založeno na schopnosti čínských útočníků odhalit a zneužít „zranitelnosti nultého dne“ (zero-day vulneratiblities) – neboli označení útoku nebo hrozby, která se snaží využít zranitelnosti používaného software, která není ještě obecně známá, resp. pro ni neexistuje obrana. Zdá se, že Čína sběr těchto zranitelností zintenzivnila v souvislosti s novým zákonem vyžadujícím, aby čínské subjekty hlásily nově zjištěné zranitelnosti vládě ještě před tím, než o nich informují ostatní.

I když by mohlo být lákavé zaměřit se jako na nejzajímavější kybernetické aktivity uplynulého roku pouze na útoky vedené na úrovni států, bylo by chybou přehlížet jiné hrozby, zejména kybernetickou kriminalitu, která má dopad na výrazně širší okruh uživatelů digitálního ekosystému, než je tomu v případě útoků vedených státními aktéry.

Kybernetičtí zločinci se i nadále chovají jako sofistikované ziskové podniky

Počet kybernetických útoků stále stoupá, protože více je ekonomika kybernetické kriminality industrializována, tím lépe jsou dostupné i nástroje a infrastruktura a útoky tak mohou vést i méně kompetentní útočníci. Jen za poslední rok vzrostl počet útoků vedených každou sekundu s cílem prolomit uživatelská hesla o 74 %. Mnohé z těchto útoků následně otevřely cestu ransomwarovým útokům, a požadavky na výkupné se tak více než zdvojnásobily. Útoky však nebyly vedeny stejnou měrou ve všech regionech. V Severní Americe a Evropě jsme ve srovnání s rokem 2021 zaznamenali pokles celkového počtu případů ransomwaru nahlášených našim zásahovým týmům. Současně se zvýšil počet případů hlášených v Latinské Americe. Pozorovali jsme také trvalý meziroční nárůst phishingových e-mailů. Zatímco témata spojená s covidem-19 byla méně častá než v roce 2020, počátkem března 2022 se phishing nově zaměřil na válku na Ukrajině. Výzkumní pracovníci společnosti Microsoft zaznamenali obrovský nárůst e-mailů od subjektů vydávajících se za legitimní organizace žádající o dary v kryptoměnách Bitcoin a Ethereum, údajně na podporu ukrajinských občanů.

Zahraniční aktéři využívají vysoce účinných postupů, které se často podobají kybernetickým útokům, k propagandistickému ovlivňování s cílem podkopat důvěru a ovlivnit veřejné mínění na domácím i mezinárodním poli.

Díky novým investicím do analytiků a datové vědy jsme v letošní zprávě mohli nově vyhradit kapitolu věnovanou tzv. vlivovým operacím. Naše zjištění ukazují, že Rusko usilovně pracuje na tom, aby přesvědčilo své občany a občany mnoha dalších zemí, že jeho invaze na Ukrajinu byla oprávněná, a zároveň šíří propagandu s cílem zdiskreditovat vakcíny proti covidu v západních zemích, přičemž doma propaguje jejich účinnost. Zaznamenali jsme také rostoucí podobnost těchto operací s kybernetickými útoky. Vlivové operace především využívají známý třífázový postup:

- Při snaze o kybernetické ovlivňování původci nejprve umisťují do veřejného prostoru falešné příběhy, podobně jako útočníci nejprve umisťují do počítačové sítě organizace malware.

- Následně je zahájena koordinovaná kampaň, která je často načasována tak, aby to bylo pro dosažení cílů aktéra nejvýhodnější. Jejím cílem je šířit příběhy prostřednictvím vládou podporovaných a ovlivňovaných médií a na sociálních sítích.

- Státem kontrolovaná média a zprostředkovatelé posilují příběhy uvnitř cílového publika.

Tento třífázový postup byl použit například koncem roku 2021 na podporu ruského falešného příběhu o údajných biologických zbraních a biolaboratořích na Ukrajině. Zaznamenali jsme, že kromě Ruska používají propagandistické operace i další země, včetně Číny a Íránu, aby rozšířily svůj globální vliv v různých záležitostech.

Nejlepší obranou zůstává dodržování správných postupů kybernetické hygieny, zatímco nejlepší fyzické a logické zabezpečení před kybernetickými útoky poskytuje cloud.

Letošní zpráva obsahuje ještě další doporučení, jak se mohou lidé a organizace před útoky chránit. Lidé by měli zejména věnovat pozornost základním zásadám – používat vícefázové ověření, instalovat bezpečnostní záplaty, pečlivě sledovat, kdo má privilegovaný přístup k systémům, a využívat moderní bezpečnostní řešení od některého z předních poskytovatelů. Útočníci těží z toho, že v jednom podniku je průměrně 3 500 připojených zařízení, která nejsou chráněna základní ochranou koncových bodů. Zásadní je také včasné odhalení útoků. V mnoha případech je výsledek kybernetického útoku jasně dán dlouho před jeho zahájením. Útočníci využívají zranitelná prostředí k získání počátečního přístupu a možnosti sledování a následně proniknutím do dalších částí systémů, jejich zašifrováním či tajným stažením dat napáchají velké škody. A konečně, jak vyplývá z letošní zprávy, nelze ignorovat ani lidský aspekt. Potýkáme se s nedostatkem bezpečnostních odborníků. Tento problém musí řešit jak soukromý, tak i veřejný sektor a organizace musí začít vnímat bezpečnost jsou součást své kultury.