Mit unserem aktuellen Digital Defense Report fassen wir die wichtigsten Erkenntnisse unserer Sicherheitsexpert*innen zusammen. Eines der zentralen Ergebnisse: Cyber-Angriffe auf kritische Infrastrukturen spielen eine immer größere Rolle – und auch Cybercrime bleibt eine wachsende Herausforderung.

Am 23. Februar 2022 hat ein neues Kapitel in der Geschichte der Cybersicherheit begonnen. Mit seinem Angriff auf die Ukraine verfolgt Russland eine hybride Kriegsführung, für die das Land sowohl auf konventionelle als auch digitale Angriffsmethoden zurückgreift. Der diesjährige Microsoft Digital Defense Report enthält neue Details zu diesen Angriffen sowie zur wachsenden Zahl von Cyber-Attacken autoritärer Regime.

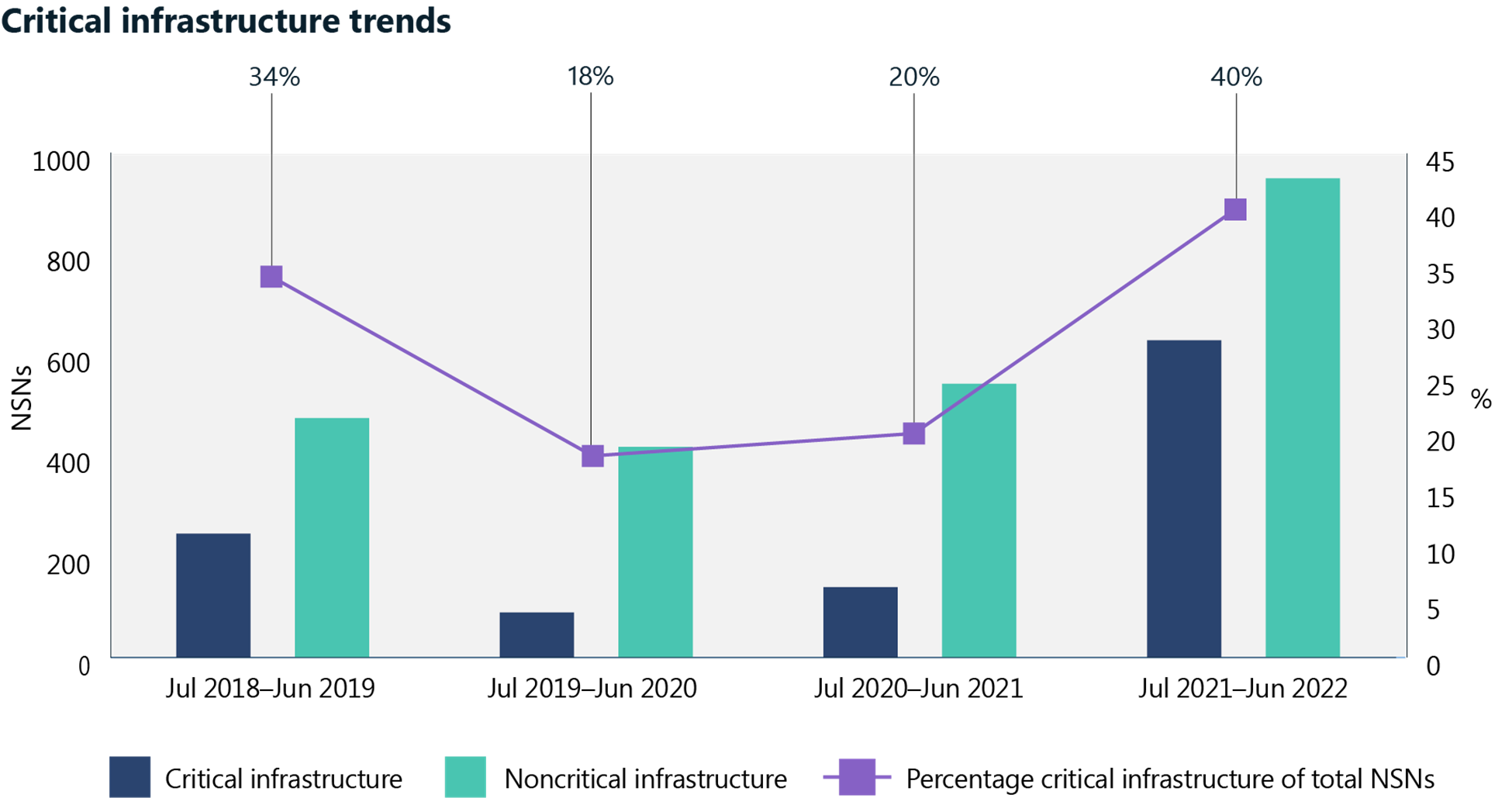

Die Zahl der Cyber-Angriffe, die sich gegen kritische Infrastruktur richteten, ist in den vergangenen Monaten sprunghaft gestiegen. Machten solche Attacken zuvor noch 20 Prozent aller von Staaten verübten Cyber-Angriffe aus, so legte der Anteil nach den Beobachtungen von Microsoft zuletzt auf 40 Prozent zu. Dieser Anstieg lässt sich zu großen Teilen mit Russlands Zielsetzung erklären, die ukrainische Infrastruktur zu beschädigen, sowie auf eine aggressive Spionage Russlands, die auf Verbündete der Ukraine abzielte, einschließlich der Vereinigten Staaten. Russland hat außerdem seine Versuche verstärkt, IT-Firmen zu kompromittieren, um auf indirektem Wege die Arbeit der öffentlichen Hand in NATO-Mitgliedsländern zu stören oder an ihre Informationen zu gelangen. 90 Prozent der russischen Angriffe, die wir im aktuellen Untersuchungszeitraum entdeckt haben, hatten NATO-Mitgliedsstaaten zum Ziel. Fast die Hälfte (48 Prozent) dieser Angriffe richteten sich gegen IT-Unternehmen in NATO-Ländern.

Russland war nicht das einzige Land, das politische und physische Aggression mit Cyberwar kombinierte.

- Iranische Akteure haben ihre Angriffe nach dem Machtwechsel im Land verstärkt. Sie attackierten Israel. Ransomware- sowie Hack-and-Leak-Angriffe betrafen zudem nicht nur Ziele in der Region, sondern auch in den USA und in der EU. Dazu gehörte unter anderem kritische US-Infrastruktur wie die Hafenbehörden. In mindestens einem Fall entdeckte Microsoft einen Angriff, der als Ransomware-Attacke getarnt war und zum Ziel hatte, israelische Daten zu löschen. In einem anderen Fall führte ein iranischer Akteur einen Angriff aus, der in Israel Notfallsirenen für Raketen auslöste.

- Als Nordkorea seine aggressivste Phase von Raketentests in der ersten Hälfte von 2022 begann, startete einer der Akteure des Landes eine Reihe von Angriffen, um Technologien von Luft- und Raumfahrtunternehmen sowie Forschenden auf der ganzen Welt zu stehlen. Ein anderer nordkoreanischer Akteur arbeitete daran, sich Zugang zu globalen Nachrichtenorganisationen zu verschaffen, die über das Land berichten, sowie zu christlichen Gruppen. Ein dritter Akteur setzte schließlich seine oft erfolglosen Versuche fort, in Unternehmen aus dem Bereich der Kryptowährungen einzudringen, um Gelder zur Unterstützung der angeschlagenen Wirtschaft des Landes zu stehlen.

- China hat seine Cyberattacken verstärkt, um Spionage zu betreiben und Informationen zu stehlen. Das Land versucht damit, seinen regionalen Einfluss in Südostasien zu vergrößern. Im Februar und März 2022 nahm ein chinesischer Akteur hundert Konten ins Visier, die mit einer prominenten zwischenstaatlichen Organisation in Südostasien verbunden waren. Kurz zuvor hatte die Organisation ein Treffen zwischen der US-Regierung und politischen Vertreter*innen aus der Region angekündigt. Kurz nachdem China und die Salomon-Inseln ein Militärabkommen unterzeichnet hatten, entdeckte Microsoft auf den Systemen der Regierung der Salomon-Inseln die Malware eines chinesischen Akteurs. China nutzte seine Fähigkeiten im Cyber-Bereich auch für Kampagnen, zum Beispiel in Namibia, Mauritius sowie Trinidad und Tobago.

Viele der Angriffe, die von China ausgehen, beruhen auf der Fähigkeit des Landes, Zero-Day-Schwachstellen oder einzigartige, ungepatchte Lücken in Software zu finden und zusammenzustellen, die der Sicherheitsgemeinschaft bislang nicht bekannt waren. Das Sammeln dieser Schwachstellen durch China scheint zugenommen zu haben, nachdem ein neues Gesetz in Kraft getreten ist, das Unternehmen in China dazu verpflichtet, entdeckte Schwachstellen der Regierung zu melden, bevor sie sie an andere weitergeben.

Auch jenseits der Cyber-Angriffe von Staaten gab es im vergangenen Jahr Bedrohungen insbesondere im Bereich der Cyberkriminalität.

Cybercrime – die Herausforderungen nehmen weiter zu

Jahr für Jahr gibt es mehr Cyber-Angriffe. Allein im letzten Jahr ist die Zahl der geschätzten Passwortangriffe pro Sekunde um fast drei Viertel (74 Prozent) gestiegen. Vieler dieser Attacken gingen Ransomware-Angriffen voraus, in deren Folge sich die Zahl der Lösegeldforderungen im vergangenen mehr als verdoppelt hat. Während wir bei der Gesamtzahl der uns gemeldeten Fälle von Ransomware allerdings in Nordamerika und Europa einen Rückgang beobachtet haben im Vergleich zum Vorjahr, nahmen die Zahl der gemeldeten Fälle in Lateinamerika zeitgleich zu.

Auch bei Phishing-E-Mails konnten wir im Jahresvergleich eine stetige Zunahme beobachten. Während COVID-19-Themen dabei gegenüber 2020 eine geringere Rolle spielten, entwickelte sich der Krieg in der Ukraine ab Anfang März dieses Jahres zu einem neuen Köder beim Phishing. Microsoft hat eine sprunghafte Zunahme von E-Mails beobachtet, deren Absender*innen so taten, als stammten die Nachrichten von seriösen Organisationen, und um Spenden in Form von Kryptowährungen wie Bitcoin und Ethereum baten – angeblich zur Unterstützung ukrainischer Bürger*innen.

Influence Operations – wie die öffentliche Meinung manipuliert werden soll

Der Abschnitt „Influence Operations“ ist in diesem Jahr neu in unserem Bericht. Wir haben zuletzt in Analysten und den Bereich Data Science investiert, um diese Bedrohung stärker zu adressieren. Influence Operations werden immer ausgefeilter, und wir sehen ein Vorgehen, wie wir es auch von staatlichen Hacker*innen kennen. Wir haben auch eine zunehmende Überschneidung zwischen diesen „Influence Operations“ und Cyber-Angriffen festgestellt. „Influence Operations“ nutzen dabei einen bekannten dreistufigen Ansatz:

- Wie bei der Vorabplatzierung von Malware im Computernetzwerk einer Organisation werden auch bei „Cyber-Influence-Operations“ falsche Informationen in der Öffentlichkeit platziert.

- Oftmals startet zu einem Zeitpunkt, der für die Erreichung der Ziele des Akteurs am günstigsten ist, eine koordinierte Kampagne, um Narrative über Medien und Social-Media-Kanäle zu verbreiten, die von der Regierung unterstützt oder beeinflusst werden.

- Staatlich kontrollierte Medien und ihre Ableger verstärken diese Narrative innerhalb der jeweiligen Zielgruppen.

Dieser dreistufige Ansatz kam zum Beispiel Ende 2021 zum Tragen, um die russische Falschmeldung über angebliche Biowaffen und Biolabore in der Ukraine zu unterstützen.

Cyber Defense – wie sich Organisationen und Unternehmen schützen können

Der diesjährige Bericht enthält noch mehr Empfehlungen, wie sich Menschen und Organisationen vor Angriffen schützen können. Das Wichtigste ist es, schon einmal grundsätzliche Sicherheitsregeln zu beachten – dazu gehört, die Multi-Faktor-Authentifizierung zu aktivieren, Sicherheits-Patches zu installieren, bewusst darauf zu achten, wer einen privilegierten Zugang zu Systemen hat, und moderne Sicherheitslösungen von führenden Anbietern einzusetzen.

Ein durchschnittliches Unternehmen verfügt über 3.500 angeschlossene Geräte, die nicht durch grundlegende Endpunktsicherungen geschützt sind. Angreifer*innen nutzen das aus. Außerdem ist es wichtig, Angriffe frühzeitig zu erkennen. In vielen Fällen steht das Ergebnis eines Cyberangriffs bereits fest, lange bevor der Angriff beginnt.

Angreifer*innen nutzen anfällige Umgebungen, um sich einen ersten Zugang zu verschaffen, Überwachungen durchzuführen und durch seitliche Bewegungen, Verschlüsselung oder Exfiltration Schaden anzurichten. Schließlich dürfen wir, wie der diesjährige Bericht zeigt, den menschlichen Aspekt nicht außer Acht lassen. Wir haben einen Mangel an Sicherheitsexpert*innen – das ist ein Problem, das sowohl der private Sektor als auch Regierungen angehen müssen. Gleichzeitig sollten Unternehmen Sicherheit zu einem Teil ihrer Kultur machen.

Weitere Informationen gibt es im englischsprachigen Beitrag von Tom Burt.

Ein Beitrag von Tom Burt

Corporate Vice President, Customer Security and Trust