Der weltweite COVID-19 Ausbruch versetzt uns alle in einen Zustand der Ungewissheit. Die massiven Auswirkungen der Pandemie auf das alltägliche Leben sorgen für ein großes Informationsbedürfnis der Menschen – das spielt Kriminellen in die Hände. So nutzen Cyberkriminelle die Angst der Menschen und ihren Bedarf an Informationen aus, um durch den Diebstahl sensibler Informationen und die Verbreitung von Malware Profit zu machen.

So warnen verschiedene IT-Sicherheitsfirmen, dass Cyberkriminelle per E-Mail oder über manipulierte Websites Schadprogramme verbreiten. Der Köder: COVID-19. Reason Cybersecurity beschreibt beispielsweise einen Fall, bei dem eine interaktive Karte mit registrierten Corona-Fällen als .EXE-Datei verschickt wird. Wer die Karte öffnet, lädt im Hintergrund eine Malware namens AZORult herunter, die unter anderem Browser-Verläufe und Passwörter ausspioniert. In anderen Fällen versuchen Cyberkriminelle über Phishing-Mails an sensible Daten zu kommen, indem sie den Empfängerinnen und Empfängern einen vermeintlichen Zugang zu aktuellen Informationen zum Corona-Virus anbieten. Auch das Bundesamt für Sicherheit in der Informationstechnik weist aktuell darauf hin, dass Cyberkriminelle sich den Corona-Virus durch Falschmeldungen zunutze machen.

Für Microsoft hat nicht nur die Gesundheit, sondern auch die Sicherheit all unserer Nutzerinnen und Nutzer oberste Priorität. Daher möchten wir euch heute anhand eines aktuellen Beispiels zeigen, wie unsere automatische Angriffserkennung und das Signal-Sharing zum Schutz unserer Kundinnen und Kunden arbeiten. Außerdem wollen wir euch bewährte Methoden vorstellen, mit denen ihr euch vor Phishing-Versuchen schützen könnt.

Unser Engagement zum Schutz unserer Kundinnen und Kunden

91 Prozent aller Cyberangriffe beginnen mit einer E-Mail. Deshalb unternehmen wir alles, was wir können, um bösartige E-Mails zu blockieren, sodass sie euch gar nicht erst erreichen. Ein mehrschichtiges Verteidigungssystem aus Machine Learning, Detonation und Signal-Sharing versetzt uns in die Lage, E-Mail-Angriffe schnell zu entdecken und zu stoppen. Wenn wir mit einem dieser Instrumente eine bösartige E-Mail, eine URL oder einen schädlichen Anhang erkennen, wird die entsprechende Nachricht blockiert und gelangt so gar nicht erst in den Eingang eures E-Mail-Postfaches. Anhänge und Links werden detoniert, d.h. sie werden in isolierten virtuellen Maschinen geöffnet.

Dabei setzen wir auf Machine Learning, Analyseprogramme zum Aufspüren von Unregelmäßigkeiten und Heuristik, um bösartiges Verhalten zu erkennen. Über 3.500 Sicherheitsanalytiker weltweit werten stetig Berichte aus, die Nutzerinnen und Nutzer zu verdächtigen E-Mails eingereicht haben, um so zusätzliche Erkenntnisse zu gewinnen und unsere Machine Learning-Modelle zu trainieren. Sobald eine Datei oder eine URL als bösartig identifiziert ist, werden die Informationen mit anderen Diensten wie dem Microsoft Defender Advanced Threat Protection (ATP) geteilt. Das stellt sicher, dass die Endpunkt-Erkennung von der E-Mail-Erkennung profitiert und umgekehrt.

Aus der Praxis: Die Spear-Phishing-Kampagne

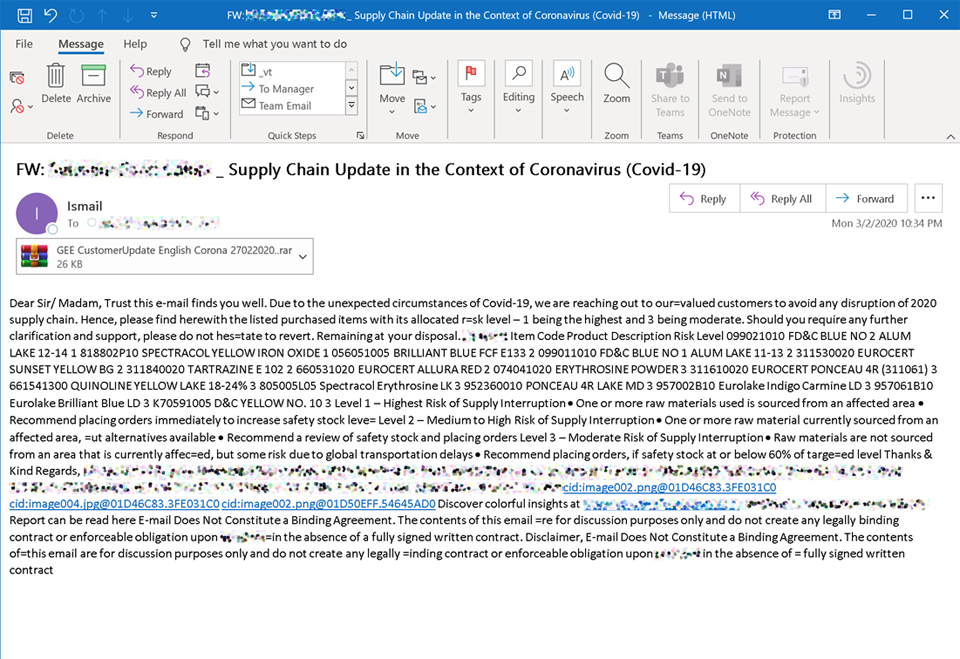

Ein interessantes Beispiel dafür lieferte Anfang des Monats die Spear-Phishing-Kampagne eines Angreifers, die weniger als 30 Minuten dauerte. Dabei erstellten die Angreifer eine E-Mail, die aussah wie ein seriöser Risikobericht für die Lieferkette von Lebensmittelzusatzstoffen und angeblich ein Update zu Störungen der Lieferkette durch den Corona-Virus beinhalten sollte. Der Anhang der E-Mail war jedoch bösartig und enthielt ausgeklügelte, komplexe Nutzdaten, die auf dem Lokibot-Trojaner (Trojaner:Win32/Lokibot.GJ!MTB) basierten.

Wäre die Anwendung der Nutzdaten erfolgreich gewesen, hätten die Hacker damit Zugangsdaten für andere Systeme – in diesem Falle für FTP-Accounts – stehlen und für weitere Angriffe nutzen können. Die Täter schickten 2.047 bösartige Nachrichten an 135 Kunden-Tenants – bei keinem von ihnen war der Angriff erfolgreich.

Das Zusammenspiel aus dem ATP Detonation Service von Office 365, dem dienstübergreifenden Signal-Sharing und der Arbeit unserer Analysten konnte den Angriff stoppen. Dank des dienstübergreifenden Signal-Sharings waren zudem auch Kundinnen und Kunden vollständig geschützt, die keinen Microsoft-E-Mail-Dienst wie Office 365, Exchange oder Outlook.com, sondern einen Windows-PC mit aktiviertem Microsoft Defender nutzten. Versuchte eine Nutzerin oder ein Nutzer, den bösartigen Anhang von seinem Nicht-Microsoft-E-Mail-Dienst zu öffnen, trat Microsoft Defender in Aktion und fragte seine cloudbasierten Machine Learning-Modelle ab. Dabei stellte das System fest, dass der Anhang aufgrund einer früheren ATP-Cloud-Erkennung von Office 365 blockiert wurde. Der Anhang wurde daher an der Ausführung auf dem PC gehindert – und die Nutzerin bzw. der Nutzer war geschützt.

Was ihr tun könnt, um euch vor Phishing zu schützen

Neben der technologischen Ebenen zum Schutz vor Phishing, könnt ihr auch selbst einiges dafür tun, kein Opfer von Cyberkriminellen zu werden. Die Kriminellen, die aktuell versuchen, aus der COVID-19-Krise Kapital zu schlagen, greifen auf die gleiche Taktik zurück, die sie auch sonst nutzen. Daher solltet ihr derzeit besonders wachsam sein und entsprechende Maßnahmen ergreifen, um euch zu schützen.

- Stellt sicher, dass ihr auf euren Geräten die neuesten Sicherheitsupdates installiert und ein Antiviren- oder Anti-Malware-Programm installiert habt. Bei Windows 10-Geräten ist Microsoft Defender Antivirus als kostenloser Dienst integriert, der über die Einstellungen aktiviert wird. Indem ihr den cloudbasierten Schutz und die automatische Übermittlung von Mustern aktiviert, ermöglicht ihr mit Hilfe von künstlicher Intelligenz (KI) und Machine Learning die schnelle Erkennung und Verhinderung neuer und unbekannter Bedrohungen.

- Aktiviert zudem die Schutzfunktionen eures E-Mail-Dienstes. Wenn ihr über Office 365 verfügt, könnt ihr hier mehr über Exchange Online Protection und hier über Office 365 ATP erfahren.

- Verwendet Multi-Faktor-Authentifizierung (MFA) für alle eure Konten. Die meisten Online-Dienste bieten die Möglichkeit, über eure mobilen Geräte oder eine andere Methode eure Konten zu schützen. Hier findet ihr Informationen zum Einsatz vom Microsoft Authenticator und andere Hinweise zu dieser Vorgehensweise. Die MFA-Unterstützung ist als Teil des kostenlosen Azure Active Directory (Azure AD) Angebots verfügbar. Hier erfahrt ihr mehr dazu.

- Informiert euch selbst sowie eure Freundinnen und Freunde und euren Kollegenkreis, wie ihr Phishing-Versuche erkennen und verdächtige E-Mails melden könnt. Typische Merkmale von Phishing-E-Mails sind:

- Rechtschreibung und Grammatik: Cyberkriminelle sind nicht für ihre Grammatikkenntnisse und gute Rechtschreibung bekannt. Seriöse Unternehmen oder Organisationen stellen sicher, dass ihre Kundschaft qualitativ hochwertige, professionelle Inhalte erhält. Wenn eine E-Mail-Nachricht Fehler enthält, handelt es sich wahrscheinlich um einen Betrug.

- Verdächtige Links: Wenn ihr den Verdacht habt, dass eine E-Mail ein Betrugsversuch ist, klickt darin nicht auf Links. Eine Methode, um zu prüfen, ob ein Link in Ordnung ist, besteht darin, mit der Maus über den Link zu fahren – ohne darauf zu klicken. So könnt ihr sehen, ob die dann angezeigte Adresse mit der in der Nachricht eingegebenen übereinstimmt.

- Verdächtige Anhänge: Wenn ihr eine E-Mail mit Anhang von jemand Unbekannten erhaltet oder von einer Person, die ihr kennt, aber mit einem unerwarteten Anhang, kann es sich um einen Phishing-Versuch handeln. Wir empfehlen euch daher, keine Anhänge zu öffnen, bevor ihr nicht deren Authentizität überprüft habt. Beachtet dabei, dass Angreifer auf Techniken setzen, um Empfänger zu täuschen: Vertraut daher nicht auf das Logo eines Anhangs. Seid vorsichtig bei mehreren aufeinanderfolgenden Datei-Endungen, wie z.B. „pdf.exe“, „rar.exe“ oder „txt.hta“. Wendet euch im Zweifelsfall an die Person, die euch die Nachricht geschickt hat, und bittet sie zu bestätigen, dass die E-Mail und der Anhang nicht manipuliert sind.

- Bedrohungen: Das Ziel dieser Art von E-Mails ist es, ein Gefühl der Panik und des Drucks zu erzeugen, um euch schnell zu einer Antwort zu bewegen. Zum Beispiel enthalten sie Aussagen wie „Sie müssen bis zum Ende des Tages antworten“ oder dass euch bei Nichtbeantwortung der E-Mail finanzielle Strafen drohen.

- Spoofing: Spoofing-E-Mails erwecken den Anschein, als seien sie mit seriösen Websites oder Unternehmen verbunden. Sie führen aber zu gefälschten Seiten oder zeigen seriös-aussehende, aber gefälschte Pop-up-Fenster.

- Abgewandelte Webadressen: Das ist eine Form des Spoofing, bei der Webadressen genutzt werden, die den Namen bekannter Unternehmen sehr ähnlich sind, aber leicht verändert werden, zum Beispiel „www.micorsoft.com“ oder „www.mircosoft.com“.

- Falsche Anrede

- Unstimmigkeiten: Der Linktext und die URL unterscheiden sich voneinander oder der Name des Absenders, die Signatur und die URL sind unterschiedlich.

Wenn ihr glaubt, eine Phishing-E-Mail erhalten zu haben oder einem Link in einer E-Mail gefolgt zu sein, der euch zu einer verdächtigen Website geführt hat, gibt es mehrere Möglichkeiten, dies zu melden.

Wenn ihr glaubt, dass ihr eine verdächtige E-Mail erhalten habt:

- com: Wenn ihr eine verdächtige E-Mail erhaltet, in der nach persönlichen Informationen gefragt wird, aktiviert das Kontrollkästchen neben der Nachricht in eurem Outlook-Posteingang. Wählt den Pfeil neben Junk und geht dann auf Phishing-Betrug.

- Microsoft Office Outlook 2016 und 2019 und Microsoft Office 365: Wählt in der verdächtigen Nachricht die Option Nachricht melden in der Registerkarte Schutz auf der Multifunktionsleiste und wählt dann Phishing.

Wenn ihr euch auf einer verdächtigen Website befindet:

- Microsoft Edge: Wenn ihr euch auf einer verdächtigen Website befindet, wählt das Symbol (…) > Hilfe und Feedback > Unsichere Website melden. Folgt den Anweisungen auf der angezeigten Seite, um die Website zu melden.

- Internet Explorer: Wenn ihr euch auf einer verdächtigen Website befindet, wählt das Zahnradsymbol, geht auf Sicherheit und wählt dann Unsichere Website melden. Folgt den Anweisungen auf der angezeigten Seite, um die Website zu melden.

Wenn ihr glaubt, dass ihr eine verdächtige Datei erhalten habt:

- Reicht die Datei zur Analyse

Dies stellt nur einen Bereich dar, in dem unsere Sicherheitsteams bei Microsoft daran arbeiten, Kundinnen und Kunden zu schützen. Weitere Informationen und bewährte Verfahren, um auch in diesen schwierigen Zeiten sicher und produktiv zu bleiben, findet ihr in der Pressemappe „COVID-19 – so unterstützt Microsoft“. Wertvolle Tipps und Hinweise zum Thema IT-Sicherheit geben wir auch in unserer aktuellen Serie Das 1×1 der IT-Sicherheit. Die ersten beiden Folgen widmen sich dem „Passwort-Problem“ und der Bedeutung von Sicherheitsupdates. Für IT-Beauftragte in Unternehmen haben wir außerdem Tipps zusammengestellt, wie ihr die Geräte und Daten eurer Beschäftigten auch im Homeoffice absichern könnt.

Ein Beitrag von Stratos Komotoglou

Senior Subsidiary Product Marketing Manager Microsoft 365 Security bei Microsoft Deutschland