Brian Caswell, ingeniero jefe de seguridad; Dustin Fraze, investigador científico jefe; Sarah Smith, directora sénior de programas; Rodrigo Racanicci, ingeniero jefe de software; Tim Middleton-Sally, investigador sénior de seguridad; Shelby Hayes, directora técnica sénior de programas; Stanley He, investigador sénior de seguridad; Katy Smith, científica de datos; Bhakta Pradhan, investigador sénior de seguridad, y Mike Walker, director de investigación.

Nos complace presentar un agente de IA autónomo capaz de analizar y clasificar software sin ayuda, lo que supone un avance en materia de ciberseguridad y detección de malware. El prototipo, denominado automatiza lo que se considera el estándar de referencia en la clasificación de malware: realizar ingeniería inversa completa de un archivo de software sin tener ninguna pista sobre su origen o finalidad. Utiliza descompiladores y otras herramientas, revisa sus resultados y determina si el software es malicioso o no.

Project Ire surgió de una colaboración entre Microsoft Research, Microsoft Defender Research y Microsoft Discovery & Quantum, que aúna la experiencia en seguridad, los conocimientos operativos, datos de telemetría de malware global e investigación en IA. Se fundamenta en la misma base colaborativa y agéntica que GraphRAG y Microsoft Discovery. El sistema utiliza modelos de lenguaje avanzados y un conjunto de herramientas de ingeniería inversa y análisis binario para impulsar la investigación y la adjudicación.

Hasta la fecha, Project Ire ha alcanzado una precisión de 0,98 y una capacidad de recuperación –recall– de 0,83 utilizando conjuntos de datos públicos de drivers de Windows. Fue el primer sistema de ingeniería inversa en Microsoft -ya sea humano o máquina- en elaborar un caso de detección lo suficientemente sólido como para justificar el bloqueo automático de una muestra específica de malware APT (Amenaza Persistente Avanzada). Esta amenaza ya ha sido identificada y bloqueada por Microsoft Defender.

Clasificación de malware a escala global

La plataforma Defender de Microsoft analiza más de mil millones de dispositivos activos al mes a través de la suite de productos Defender de la compañía, que requiere revisiones manuales periódicas del software por parte de expertos.

Este tipo de trabajo es todo un reto. Los analistas se enfrentan a menudo a errores y a fatiga por alertas, y no hay una forma fácil de comparar y estandarizar la forma en que diferentes personas revisan y clasifican las amenazas a lo largo del tiempo. Por ambas razones, muchos expertos sobrecargados son vulnerables al agotamiento profesional, un problema ampliamente documentado en este campo.

A diferencia de otras aplicaciones de Inteligencia Artificial en el ámbito de la seguridad, la clasificación de malware carece de un validador computable. La IA debe tomar decisiones sin una validación definitiva más allá de la revisión de expertos. Muchos comportamientos presentes en el software -como las protecciones contra ingeniería inversa- no permiten determinar con claridad si una muestra es maliciosa o benigna.

Esta ambigüedad obliga a los analistas a investigar cada muestra de forma incremental, recopilando pruebas suficientes para determinar si es maliciosa o benigna, a pesar de la oposición de adversarios activos y adaptativos. Esto ha dificultado durante mucho tiempo la automatización y la ampliación o mejora de lo que es, en esencia, un proceso complejo y costoso.

Fundamentos técnicos

Project Ire intenta abordar estos retos actuando como un sistema autónomo que utiliza herramientas especializadas para realizar ingeniería inversa de software. La arquitectura del sistema facilita el razonamiento en múltiples niveles, desde el análisis binario de bajo nivel, pasando por la reconstrucción del flujo de control, hasta la interpretación de alto nivel del comportamiento del código.

Gracias a su API de uso de herramientas, el sistema puede actualizar su comprensión de un archivo utilizando una amplia gama de herramientas de ingeniería inversa, incluyendo entornos de análisis de memoria de Microsoft basados en Project Freta, herramientas personalizadas y de código abierto, búsqueda de documentación y múltiples descompiladores.

Llegar a un veredicto

El proceso de evaluación comienza con una clasificación, en la que herramientas automatizadas de ingeniería inversa identifican el tipo de archivo, su estructura y las posibles áreas de interés. A partir de ahí, el sistema reconstruye el gráfico de flujo de control del software utilizando marcos como angr y Ghidra, creando un gráfico que constituye la columna vertebral del modelo de memoria del royect Ire y guía el resto del análisis.

A través del análisis iterativo de funciones, el LLM llama a herramientas especializadas a través de una API para identificar y resumir las funciones clave. Cada resultado se incorpora a una «cadena de pruebas», un registro detallado y auditable que muestra cómo el sistema llegó a su conclusión. Este registro de pruebas trazable posibilita una segunda revisión por parte de los equipos de seguridad y ayuda a perfeccionar el sistema en casos de clasificación errónea.

Para validar sus conclusiones, Project Ire puede activar una herramienta de verificación que contrasta las afirmaciones del informe con la cadena de evidencias recopiladas. Esta herramienta se basa en declaraciones de expertos en ingeniería inversa de malware del equipo de Project Ire.

A partir de estas evidencias y de su modelo interno, el sistema genera un informe final que clasifica la muestra como maliciosa o benigna.

Pruebas preliminares prometedoras

Dos evaluaciones iniciales comprobaron la eficacia de Project Ire como clasificador autónomo de malware. En la primera, evaluamos Project Ire con un conjunto de datos de drivers de Windows de acceso público, algunos maliciosos y otros benignos. Las muestras maliciosas procedían de la base de datos Living off the Land Drivers, que incluye una colección de drivers de Windows utilizados por los atacantes para eludir los controles de seguridad, mientras que los drivers benignos conocidos procedían de Windows Update.

Este clasificador funcionó bien, identificando correctamente el 90 % de todos los archivos y marcando solo el 2 % de los archivos benignos como amenazas. Alcanzó una precisión de 0,98 y una recuperación de 0,83. Esta baja tasa de falsos positivos sugiere un claro potencial para su implementación en operaciones de seguridad, junto con revisiones de ingeniería inversa realizadas por expertos.

Por cada archivo que analiza, Project Ire genera un informe que incluye una sección de pruebas, resúmenes de todas las funciones del código examinado y otros aspectos técnicos.

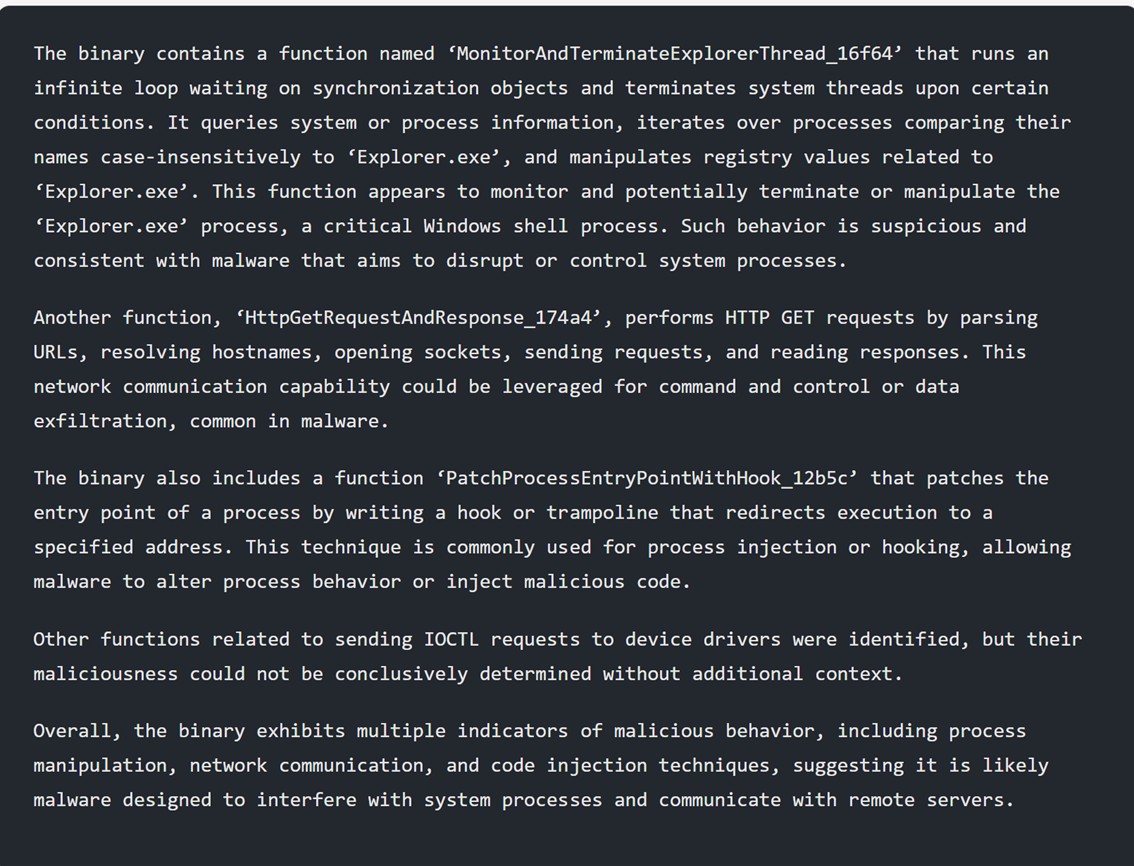

Las figuras 1 y 2 presentan informes de dos casos de clasificación de malware correctos generados durante las pruebas. El primero se refiere a un rootkit a nivel del núcleo, Trojan:Win64/Rootkit.EH!MTB. El sistema identificó varias características clave, entre ellas técnicas de jump-hooking, la terminación de procesos y el comando y control basados en web. A continuación, marcó correctamente la muestra como maliciosa.

Figura 1. Informe del Projecto Ire, muestra con SHA256: 86047bb1969d1db455493955fd450d18c62a3f36294d0a6c3732c88dfbcc4f62

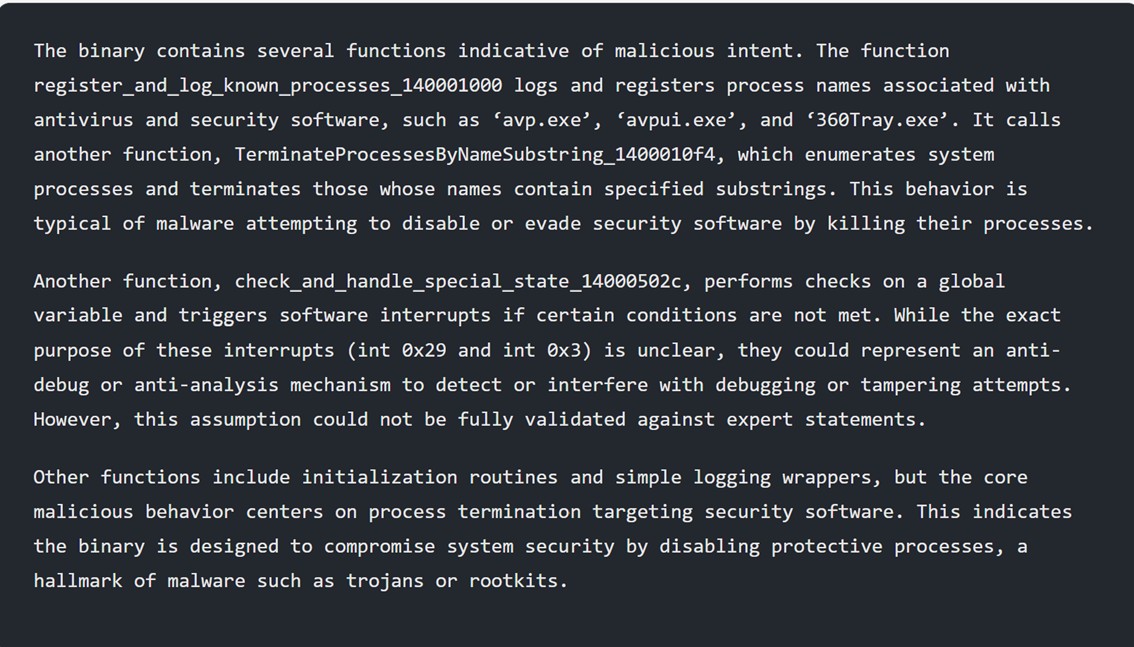

La segunda muestra, HackTool:Win64/KillAV!MTB, fue diseñada para desactivar el software antivirus. Project Ire identificó correctamente el código que localiza y desactiva los programas antivirus, lo que demostró que el archivo era malicioso.

Sin embargo, en una sección del código, el sistema identificó erróneamente una función como comportamiento antidepuración –anti-debugging-. Para mantener la precisión, Project Ire activó la herramienta de validación, que marcó la afirmación como no respaldada. El problema se resolvió posteriormente actualizando las reglas del descompilador, pero este ejemplo ilustra cómo Project Ire gestiona la incertidumbre durante el análisis. La figura 2 muestra el informe correspondiente.

Figura 2. Informe del Project Ire, muestra con SHA256: b6cb163089f665c05d607a465f1b6272cdd5c949772ab9ce7227120cf61f971a

Evaluación en el mundo real con Microsoft Defender

La prueba más exigente incluyó casi 4.000 archivos «difíciles» no clasificados por sistemas automatizados y destinados a ser revisados manualmente por expertos en ingeniería inversa.

En este escenario real, Project Ire funcionó de forma totalmente autónoma sobre archivos creados después del corte de entrenamiento de los modelos de lenguaje, archivos que ninguna otra herramienta automatizada de Microsoft podía clasificar en ese momento.

El sistema alcanzó una puntuación de alta precisión de 0,89, lo que significa que casi 9 de cada 10 archivos marcados como maliciosos fueron identificados correctamente como tales. La recuperación fue de 0,26, lo que indica que, en estas condiciones tan difíciles, el sistema detectó aproximadamente una cuarta parte de todo el malware real.

El sistema identificó correctamente muchos de los archivos maliciosos, con pocas falsas alarmas, solo un 4% de falsos positivos. Aunque el rendimiento general fue moderado, esta combinación de precisión y baja tasa de error sugiere un potencial real para su implementación futura.

De cara al futuro

Basándonos en estos primeros éxitos, el prototipo de Project Ire se incorporará y aprovechará dentro de Defender de Microsoft como analizador binario para la detección de amenazas y la clasificación de software.

Nuestro objetivo es ampliar la velocidad y la precisión del sistema para que pueda clasificar correctamente los archivos de cualquier origen, incluso en el primer encuentro. En última instancia, nuestra visión es detectar malware nuevo directamente en la memoria, a gran escala.

Agradecimientos

Project Ire reconoce la valiosa contribución de los siguientes desarrolladores adicionales que participaron en los resultados presentados en esta publicación: Dayenne de Souza, Raghav Pande, Ryan Terry, Shauharda Khadka y Bob Fleck, por su revisión independiente del sistema.

El sistema integra múltiples herramientas, entre ellas el marco angr, desarrollado por Emotion Labs.

Microsoft ha colaborado ampliamente con Emotion Labs, pionera en autonomía cibernética, a lo largo del desarrollo de Project Ire, y les agradece las innovaciones y los conocimientos que han contribuido a los éxitos aquí descritos.