Por: Equipo de Microsoft Threat Protection Intelligence.

En los últimos meses, se han publicado datos en apariencia contradictorios sobre cibercriminales que aprovechan el brote de COVID-19 para atacar a consumidores y empresas por igual. Los grandes números pueden mostrar cambios en los comportamientos de los atacantes y acaparar los titulares en las noticias. De hecho, los cibercriminales sí adaptaron sus tácticas para hacerlas coincidir con lo que sucedía en el mundo, y lo que vimos en el entorno de las amenazas fue paralelo al repunte en los titulares de COVID-19 y el deseo por más información.

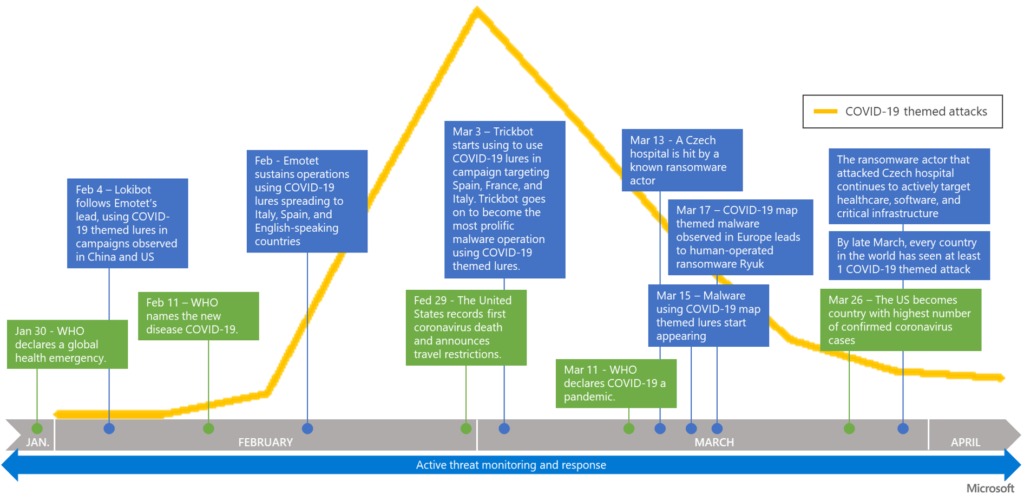

Si retrocedemos a inicios de febrero de 2020, las noticias y los ataques temáticos de COVID-19 eran escasos. No fue sino hasta finales de febrero 11, cuando la Organización Mundial de la Salud nombró a la emergencia global de salud como “COVID-19”, que los atacantes comenzaron a desplegar de manera activa campañas oportunistas. La semana que siguió a esa declaración vio a esos ataques aumentar once veces. Aunque esto estaba por debajo del dos por ciento de los ataques generales que Microsoft vio cada mes, era claro que los cibercriminales querían aprovechar la situación: la gente de todo el mundo comenzaba a estar consciente del brote y buscaban de manera activa información y soluciones para combatirlo.

A nivel mundial, observamos el pico de ataques temáticos de COVID-19 en las primeras dos semanas de marzo de 2020. Esto coincidió con el hecho de que muchas naciones comenzaron a tomar acciones para reducir la propagación del virus y que entraron en vigor las restricciones de viajes. Para finales del mes, cada país en el mundo había visto por lo menos un ataque temático de COVID-19.

El incremento de los ataques temáticos de COVID-19 reflejó de manera parecida el desarrollo del evento mundial. El punto de debate fue si esos ataques eran amenazas nuevas o reutilizadas. Al observar a través de la amplia inteligencia sobre amenazas de Microsoft en terminales, emails y datos, identidades, y aplicaciones, concluimos que esta oleada de ataques temáticos de COVID-19 fue en realidad una reutilización de parte de atacantes conocidos, que utilizaron infraestructura y malware existentes con nuevos señuelos.

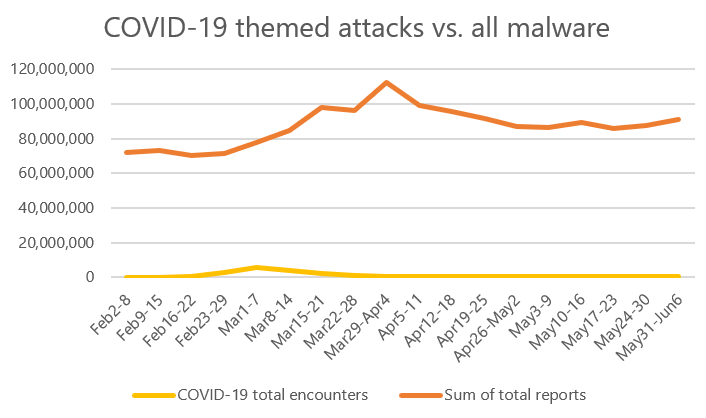

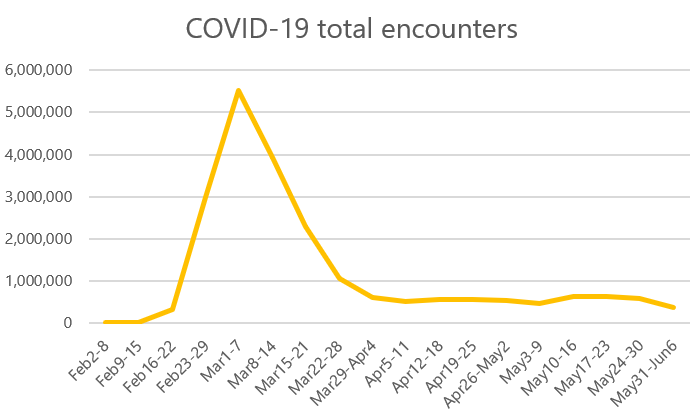

De hecho, la tendencia general de las detecciones de malware a nivel mundial (línea naranja en la Figura 2) no varía de manera significativa durante este periodo. El pico de ataques temáticos de COVID-19 que ven arriba (línea amarilla en la Figura 1) es apenas un salto en el volumen total de amenazas que vemos de manera típica en un mes. Las campañas de malware, la infraestructura de ataque, y los ataques de phishing mostraron signos de este oportunista comportamiento. Como lo documentamos de manera previa, estos cibercriminales incluso tuvieron como objetivo a industrias e individuos clave que trabajaban para hacer frente al brote. Estos cambios eran típicos del paisaje global de amenazas, pero lo que fue peculiar en este caso fue cómo la naturaleza global y el impacto universal de la crisis hicieron más sencillo el trabajo de los cibercriminales. Se aprovecharon de nuestra preocupación, confusión y deseo por resolver la situación.

Después de su pico a inicios de marzo, los ataques temáticos de COVID-19 se asentaron en una “nueva normalidad”. Si bien estos ataques temáticos todavía son más altos de lo que fueron a inicios de febrero y es probable que continúen mientras persista el COVID-19, este patrón de señuelos cambiantes demuestra valores atípicos, y la amplia mayoría del paisaje de amenazas cae en los patrones típicos de phishing y compromiso de identidad.

Los cibercriminales se adaptan y siempre buscan las mejores y más sencillas maneras de conseguir nuevas víctimas. En particular, los ataques de malware de productos básicos buscan los mayores riesgos contra los pagos de recompensa. En ocasiones la industria se enfoca demasiado en ataques avanzados que explotan las vulnerabilidades de día cero, pero cada día el mayor riesgo para la mayoría de las personas es ser engañadas para correr programas desconocidos o documentos que contienen troyanos. Del mismo modo, los defensores se adaptan y aumentan el costo de ataques exitosos. A partir de abril de 2020, observamos que los defensores incrementaban de manera importante su consciencia y entrenamiento sobre phishing para sus empresas, para aumentar la barrera del costo y la complejidad para los cibercriminales que se dirigían a sus empleados. Esta dinámica se comporta de manera muy parecida a los modelos económicos si convierten a los “vendedores” en “cibercriminales” y a los “clientes” en “víctimas”.

Los señuelos, como las noticias, siempre son locales

Los cibercriminales siempre buscan la manera más fácil de compromiso o entrada. Una manera en la que hacen esto es al tomar señuelos a partir de titulares y adaptar esos señuelos a las geografías y ubicaciones de sus víctimas previstas. Esto es consistente con la gran cantidad de estudios sobre phishing que muestran señuelos de ingeniería social con un alta localización. En los ataques de phishing enfocados a empresas, esto se puede ver en forma de documentos esperados que llegan y piden al usuario que realice alguna acción.

Durante el brote de COVID-19, los cibercriminales imitaron de manera estrecha la evolución local de la crisis y las reacciones a esta. Aquí podemos ver la tendencia global de preocupación sobre el brote frente a las diferencias regionales. A continuación damos un vistazo a profundidad a tres países y cómo los eventos locales aterrizaron en relación con los ataques observados.

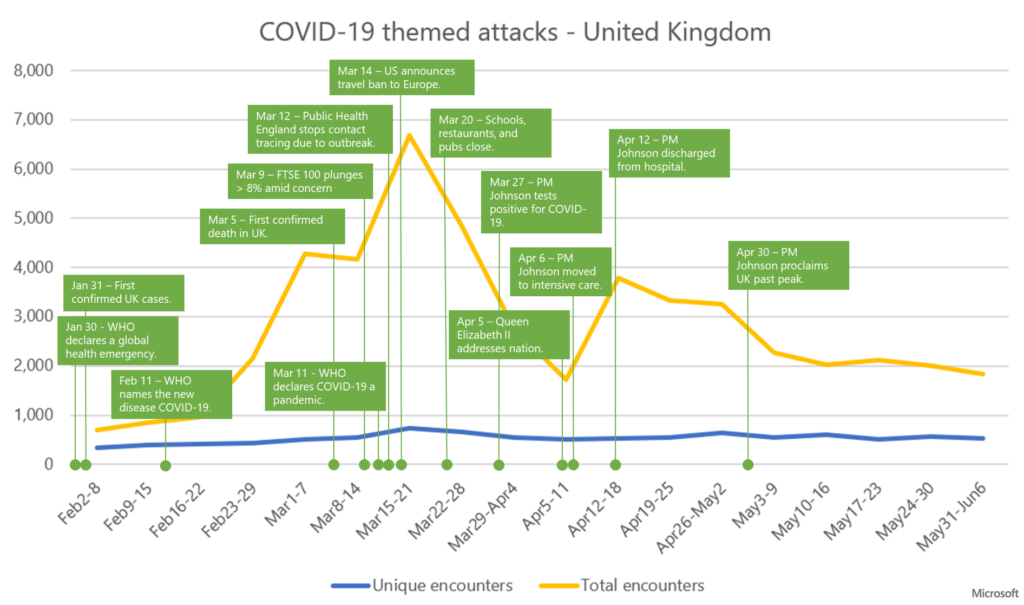

FOCO: Reino Unido

Los ataques que tuvieron como objetivo el Reino Unido siguieron en un principio una trayectoria similar a los datos globales, pero aumentaron temprano, en apariencia influenciados por las noticias y preocupaciones en la nación. Los datos muestran un primer pico cercano a la primer muerte confirmada por COVID-19 en el Reino Unido, con un crecimiento que inició de nuevo con la caída de la bolsa FTSE 100 el 9 de marzo de 2020, y luego al final con un pico alrededor del momento en que Estados Unidos anunció una prohibición de los viajes a Europa.

En la segunda mitad de marzo, el Reino Unido incremento la transparencia e información al público a medida que eran implementados los protocolos del brote, incluido el cierre de escuelas. Los ataques bajaron de manera considerable hasta el 5 de abril, cuando la Reina Isabel II entregó un raro mensaje televisado a la nación. Justo al día siguiente, Boris Johnson, Primer Ministro, quien fue hospitalizado el 6 de abril debido a COVID-19, fue trasladado a cuidados intensivos. Los datos muestran un incremento correspondiente en ataques hasta el 12 de abril, el día que el Primer Ministro fue dado de alta del hospital. El nivel de ataques temáticos luego se estancó en alrededor de 3,500 ataques diarios hasta alrededor de finales de abril. El gobierno de Reino Unido proclamó que el país había pasado el pico de infecciones y comenzó a restaurar una nueva normalidad. Los ataques mostraron un notable descenso a alrededor de 2 mil ataques.

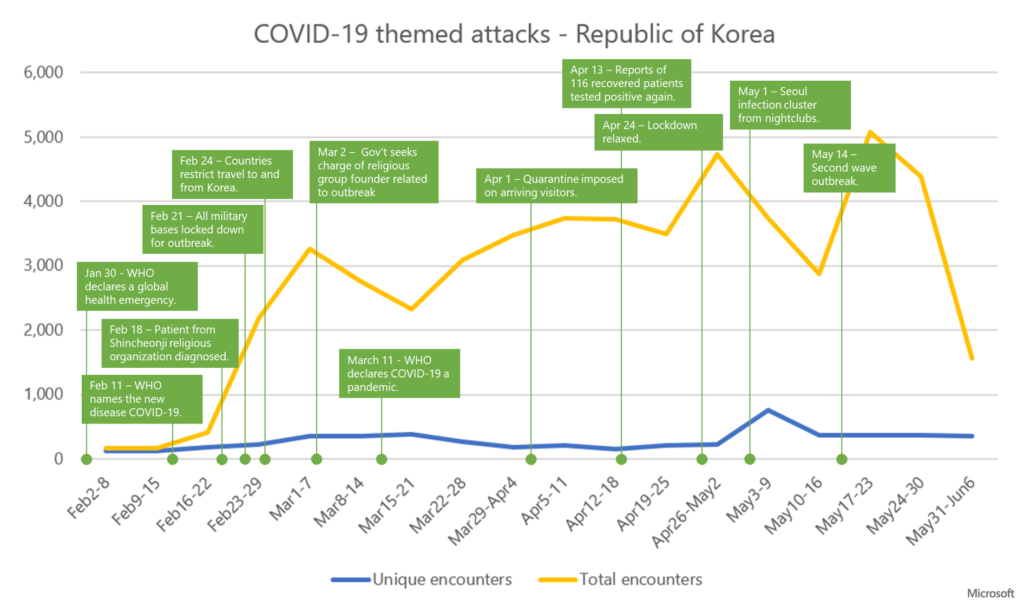

FOCO: República de Corea

La República de Corea fue uno de los primeros países golpeados por COVID-19 y uno de los más activos en combatir el virus. Observamos que se incrementaron los ataques en Corea y, como en la tendencia global, el pico a inicios de marzo. Sin embargo, el pico de ataques para el país es más pronunciado que el promedio global, y coincide con el arribo temprano del virus en ese país.

Es interesante ver que los ataques temáticos fueron mínimos a inicios de febrero, a pesar del impacto del virus. Los cibercriminales en realidad no intensificaron los ataques hasta mediados de febrero, a través de mapear de cerca eventos clave, como identificar pacientes de la organización religiosa Shincheonji, los cierres de bases militares, y restricciones a viajes internacionales. Aunque estos eventos de noticias nacionales no crearon los ataques, está claro que los cibercriminales vieron una oportunidad de comprometer a más víctimas.

Un incremento en las pruebas y la transparencia sobre el brote trazaron una trayectoria descendente de ataques en la primera mitad de marzo. Al avanzar hacia finales de mayo, la tendencia de ataques temáticos que tenían a coreanos como objetivo, se apartó de manera significativa de la trayectoria global. Observamos un incremento de ataques a medida que el país restauraba un poco la vida civil. Al final, los ataques alcanzaron un pico alrededor del 23 de mayo. El análisis continúa para entender la dinámica que impulsó este incremento atípico.

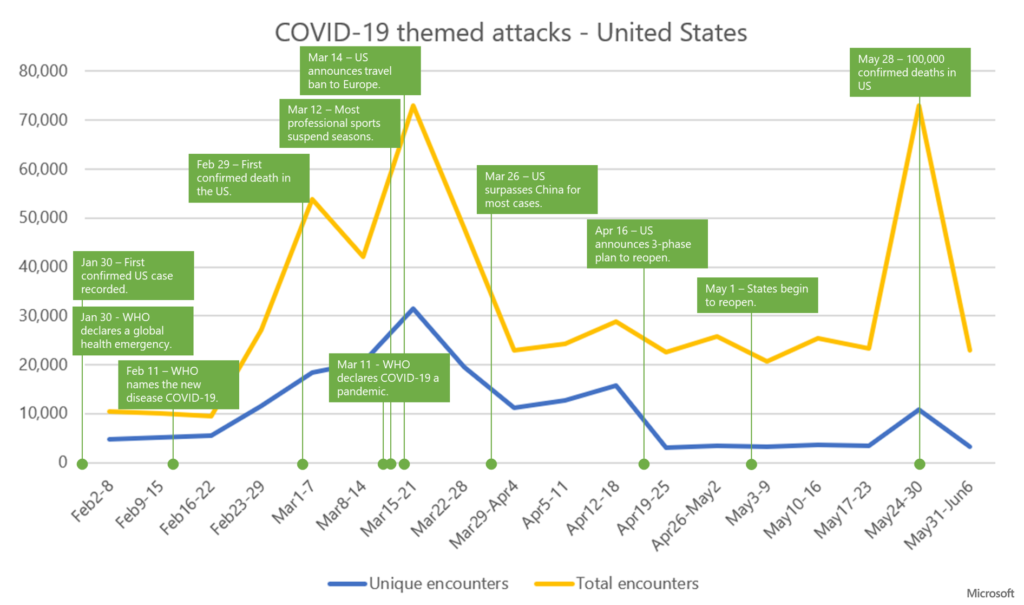

FOCO: Estados Unidos

Los ataques temáticos de COVID-19 en Estados Unidos siguieron en gran medida la tendencia global de ataques. El ascenso inicial comenzó a mediados de febrero , después de que la Organización Mundial de la Salud nombró al virus. Los ataques alcanzaron su primer pico a finales de febrero, lo que coincidió con la primer muerte confirmada por COVID-19 en el país, y llegó a su punto más alto para mediados de marzo, lo que coincidió con la restricción de viajes internacionales anunciada. La última mitad de marzo vio un descenso significativo en ataques temáticos. La telemetría de abril y mayo muestra que los ataques temáticos se nivelaron entre 20 mil y 30 mil ataques diarios. El mismo patrón de ataques temáticos que reflejan el desarrollo del brote y la preocupación local es probable que también se hayan desarrollado a nivel estatal.

Conclusiones

El brote de COVID-19 en verdad ha sido un evento global. Los cibercriminales han aprovechado la crisis para encontrar nuevas víctimas, a través de amenazas existentes de malware. Al examinar la telemetría, estos ataques parecen estar correlacionados de manera importante con el interés y las noticias locales.

En general, los ataques temáticos de COVID-19 son solo un pequeño porcentaje de las amenazas generales que Microsoft ha observado en los últimos cuatro meses. Hubo un pico global de ataques temáticos que se acumuló en las primeras dos semanas de marzo. Con base en la tendencia global de ataques, parece que los ataques temáticos fueron a costa de otros ataques en el entorno de amenazas.

Estos últimos cuatro meses han visto un gran foco en el brote – tanto del virus como de lo cibernético. Las lecciones que extraemos de las observaciones de Microsoft son:

- Los cibercriminales adaptan sus tácticas para aprovechar los eventos locales que con probabilidad atraerán a la mayor cantidad de víctimas a sus planes. Esos señuelos cambian de manera rápida y fluida mientras permanecen las amenazas de malware subyacentes.

- La inversión de los defensores está mejor ubicada en el análisis de señales entre dominios, el despliegue de actualizaciones y la educación de los usuarios. Estos ataques temáticos de COVID-19 nos muestran que las amenazas que nuestros usuarios enfrentan son constantes a escala global. Las inversiones que incrementan el costo del ataque y disminuyen la probabilidad de éxito son el camino óptimo a seguir.

- Enfocarse en los comportamientos de los atacantes será más efectivo que sólo examinar indicadores de compromiso, que tienden a ser más señales en el tiempo que lo durables que son.

Para ayudar a las organizaciones a mantenerse protegidas de las amenazas oportunistas y en creciente evolución que vimos durante el brote, así como el mayor número total de amenazas, Microsoft Threat Protection (MTP) brinda visibilidad a través de dominios y entrega una defensa coordinada al orquestar la protección, detección y respuesta a través de terminales, identidades, email y aplicaciones.

Las organizaciones deben mejorar aún más la postura en seguridad a través de educar a los usuarios finales sobre la detección de ataques de phishing e ingeniería social y practicar la higiene de credenciales. Las organizaciones pueden utilizar Microsoft Secure Score para evaluar y medir su postura en seguridad y aplicar acciones recomendadas de mejoras, orientación y control. Al utilizar un tablero centralizado en el centro de seguridad de Microsoft 365, las organizaciones pueden comparar su postura en seguridad con parámetros y establecer sus indicadores clave de desempeño (KPI).