Por: Equipo de Microsoft Threat Protection Intelligence.

En una época en la que el trabajo remoto se vuelve universal y la tensión en las SecOps (Operaciones de Seguridad), en especial en las industrias de la atención médica y las críticas, nunca había sido tan alta, los actores de ransomware son implacables y continúan con sus operaciones normales.

Múltiples grupos de ransomware que han acumulado acceso y que mantienen la persistencia en redes objetivo por varios meses, activaron docenas de despliegues de ransomware en las primeras dos semanas de abril de 2020. Hasta el momento, los ataques han afectado a organizaciones de ayuda, compañías de facturación médica, manufactura, transporte, instituciones de gobierno, y proveedores de software educativo, lo que demuestra que estos grupos de ransomware tienen poca consideración para con los servicios críticos que impactan, a pesar de la crisis global. Sin embargo, estos ataques no están limitados a servicios críticos, así que las organizaciones deberían estar atentas a las señales de una seguridad comprometida.

Las implementaciones de ransomware en este periodo de dos semanas parece ser la causa de un ligero repunte en el volumen de ataques de ransomware. Sin embargo, la inteligencia en seguridad de Microsoft, así como los datos forenses de las interacciones relevantes de respuesta a incidentes de Microsoft Detection and Response Team (DART) mostraron que muchos de los compromisos a la seguridad que habilitaron estos ataques se produjeron antes. Al utilizar un patrón de ataque típico de las campañas de ransomware operado por seres humanos, los atacantes han comprometido las redes objetivo por varios meses, a partir del inicio de 2020, y han esperado para monetizar sus ataques al implementar ransomware cuando vieran la mayor ganancia financiera.

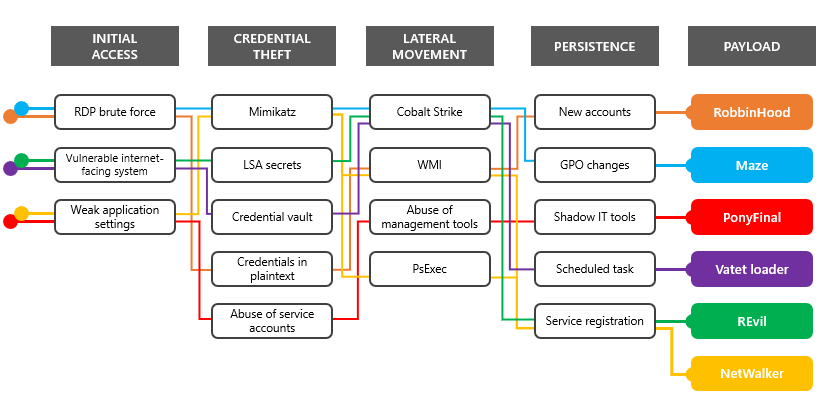

Muchos de esos ataques comenzaron con la explotación de dispositivos de red vulnerables que están frente a internet; otros utilizaron la fuerza bruta para comprometer servidores RDP. Los ataques entregaron un amplio rango de cargas de pago, pero todos utilizaron las mismas técnicas observadas en campañas de ransomware operadas por seres humanos: robo de credenciales y movimiento lateral, y culminan en la implementación de una carga de pago de ransomware elegida por el atacante. Debido a que las infecciones de ransomware se encuentran en el extremo final de los ataques prolongados, los defensores deben enfocarse en cazar las señales de los adversarios que realizan actividades de robo de credenciales y movimiento lateral para prevenir la implementación de ransomware.

En este texto, vamos a compartir nuestro análisis a profundidad de estas campañas de ransomware. A continuación, vamos a cubrir:

- Sistemas vulnerables orientados a internet, que no son monitoreados, brindan acceso sencillo a ataques operados por seres humanos

- Un equipo variado de cargas de pago de ransomware

- Acciones inmediatas de respuesta para ataques activos

- Construir una higiene en seguridad para defender a las redes contra ransomware operado por seres humanos

- Microsoft Threat Protection: Defensa coordinada contra ransomware complejo y de amplio alcance, operado por seres humanos

Hemos incluido detalles técnicos adicionales que incluyen orientación para cacería y priorización recomendada para operaciones en seguridad (SecOps, por sus siglas en inglés)

Sistemas vulnerables orientados a internet, que no son monitoreados, brindan acceso sencillo a ataques operados por seres humanos

Mientras que los ataques recientes desplegaron varias cepas de ransomware, muchas de las campañas compartieron infraestructura con campañas previas de ransomware y utilizaron las mismas técnicas observadas de manera común en ataques de ransomware operado por seres humanos.

En un marcado contraste con los ataques que entregan ransomware a través de email – que tiende a desarrollarse mucho más rápido, con el despliegue de ransomware en una hora después de la entrada inicial – los ataques que vimos en abril son similares a las campañas de ransomware Doppelpaymer de 2019, donde los atacantes obtuvieron acceso a las redes afectadas con meses de antelación. Luego se mantuvieron en relativa pasividad dentro de los entornos, hasta que identificaron un tiempo oportuno para desplegar el ransomware.

Para obtener acceso a las redes objetivo, las campañas recientes de ransomware explotaron sistemas orientados a internet con las siguientes debilidades:

- Puntos de conexión de Remote Desktop Protocol (RDP) o Virtual Desktop sin autenticación multi factor (MFA, por sus siglas en inglés)

- Plataformas viejas que llegaron al final del soporte y ya no reciben actualizaciones de seguridad, como Windows Server 2003 y Windows Server 2008, exacerbadas por el uso de contraseñas débiles

- Servidores web mal configurados, incluidos IIS, software de registro médico electrónico (EHR, por sus siglas en inglés), servidores de respaldo, o sistemas de gestión de servidores

- Sistemas Citrix Application Delivery Controller (ADC) afectados por CVE-2019-19781

- Sistemas VPN Pulse Secure afectados por CVE-2019-11510

Aplicar parches de seguridad para sistemas orientados a internet es crítico para prevenir esos ataques. También es importante notar que, a pesar de que los investigadores en seguridad de Microsoft no han observado ataques recientes que exploten las siguientes vulnerabilidad, las señales históricas indican que esas campañas podrían explotarlas, de manera eventual, para obtener acceso, por lo que vale la pena revisarlas: CVE-2019-0604, CVE-2020-0688, CVE-2020-10189.

Como en muchas brechas de seguridad, los atacantes emplearon robo de credenciales, capacidades de movimiento lateral con herramientas comunes, incluidas Mimikatz y Cobalt Strike, reconocimiento de red, y exfiltración de datos. En estas campañas específicas, los operadores obtuvieron acceso a credenciales de administrador con privilegios elevados y estuvieron listos para tomar acciones con más poder destructivo a nivel potencial si se les perturbaba. En redes donde los atacantes implementaron ransomware, mantuvieron su presencia de manera deliberada en algunos puntos de conexión, con la intención de reiniciar la actividad maliciosa después de que la recompensa fuera pagada o los sistemas reconstruidos. Además, aunque sólo algunos de estos grupos obtuvo notoriedad por vender datos, casi todos ellos fueron observados mientras veían o exfiltraban datos durante esos ataques, incluso si aún no los habían anunciado o vendido.

Como con todas las campañas de ransomware operadas por seres humanos, estos ataques recientes se extienden por un entorno y afectan identidades de email, puntos de conexión, bandejas de entrada, aplicaciones, y más. Dado que puede ser desafiante, incluso para los expertos, garantizar la eliminación completa de los atacantes de una red comprometida por completo, es crítico que los sistemas vulnerables, orientados a internet, sean parchados de manera proactiva y las mitigaciones sean puestas en su sitio para reducir el riesgo de este tipo de ataques.

Un equipo variado de cargas de pago de ransomware

Aunque las campañas individuales y las familias de ransomware exhibieron atributos distintivos, como se describe en las secciones a continuación, estas campañas de ransomware operado por humanos tendían a ser variaciones de un patrón común de ataque. Se desenvuelven de manera similar y por lo general emplearon las mismas técnicas de ataque. En última instancia, la carga específica de pago de ransomware al final de cada cadena de ataque era, casi siempre, tan solo una elección de estilo hecha por los atacantes.

Ransomware RobbinHood

Los operadores del ransomware RobbinHood ganaron algo de atención al explotar drivers vulnerables al final de su cadena de ataque para desactivar el software de seguridad. Sin embargo, como muchas otras campañas de ransomware operado por seres humanos, comienzan por lo general con un ataque RDP con fuerza bruta contra un recurso expuesto. De manera eventual, obtienen credenciales con privilegios, en su mayoría cuentas de administrador local con contraseñas comunes o compartidas, y cuantas de servicio con privilegios de administración de dominio. Los operadores de RobbinHood, como Ryuk y otros muy conocidos grupos de ransomware, dejan atrás nuevas cuentas de usuario local y de Active Directory, para que puedan volver a obtener acceso después de que hayan sido eliminados el malware y las herramientas.

Cargador de Vatet

Los atacantes a menudo cambian infraestructura, técnicas y herramientas para evitar tener notoriedad que pudiera atraer a las fuerzas del orden o a los investigadores en seguridad. Por lo general las mantienen, mientras esperan a que las organizaciones de seguridad comiencen a considerar inactivos a los artefactos asociados, para poder enfrentar menos escrutinio. Vatet, un cliente de carga para el marco Cobalt Strike que ha sido visto en campañas de ransomware desde noviembre de 2018, es una de esas herramientas que ha resurgido en las campañas recientes.

El grupo detrás de esta herramienta parece estar decidido a dirigirse de manera particular a hospitales, así como organizaciones de ayuda, proveedores de insulina, fabricantes de dispositivos médicos, y otras verticales críticas. Son uno de los operadores de ransomware más prolíficos durante estos tiempos y ha causado decenas de casos.

Con Vatet y Cobalt Strike, el grupo ha entregado varias cargas de pago de ransomware. De manera más reciente, han desplegado ransomware “en memoria de”, que utiliza Alternate Data Streams (ADS) y muestra notas simples de rescate copiadas de familias más viejas de ransomware. Para acceder a las redes objetivo, explotan CVE-2019-19781, usan fuerza bruta para puntos de conexiones RDP, y envían emails que contienen archivos .ink que lanzan comandos PowerShell maliciosos. Una vez dentro de la red, roban credenciales, incluidas aquellas almacenadas en la bóveda Credential Manager, y se mueven de manera lateral hasta ganar privilegios de administrador de dominio. El grupo ha sido observado mientras realiza exfiltrado de datos, previo a desplegar ransomware.

Ransomware NetWalker

Los operadores de la campaña NetWalker obtuvieron notoriedad al dirigirse a hospitales y a proveedores de atención médica con emails que clamaban brindar información sobre COVID-19. Estos emails también entregaban el ransomware NetWalker de manera directa, como un adjunto .vbs, una técnica que ha ganado la atención de los medios. Sin embargo, los operadores de campaña también comprometían redes a través del uso de aplicaciones basadas en IIS mal configuradas para lanzar Mimikatz y robar credenciales, que luego utilizaban para lanzar PsExec, y de manera eventual, desplegar el mismo ransomware NetWalker.

Ransomware PonyFinal

Este ransomware basado en Java ha sido considerado una novedad, pero las campañas que desplegaban PonyFinal no eran inusuales. Los operadores de campaña comprometían sistemas web orientados a internet y obtenían credenciales con privilegios. Para establecer su persistencia, utilizaban comandos PowerShell para lanzar la herramienta del sistema mshta.exe y configurar un Shell inverso, basado en un marco de ataque de PowerShell común.

Ransomware Maze

Maze, una de las primeras campañas de ransomware en llegar a los encabezados de los medios por vender datos robados, continúa con proveedores de tecnología y servicios públicos como su objetivo. Maze tiene una historia de ir tras proveedores de servicio gestionado (MSP, por sus siglas en inglés) para obtener acceso a los datos redes de los clientes MSP.

Maze ha sido entregado por email, pero los operadores de la campaña también han desplegado Maze a redes después de obtener acceso a través del uso de vectores comunes, como la fuerza bruta RDP. Una vez dentro de la red, roban credenciales, se mueven de manera lateral para obtener recursos y exfiltrar datos, y luego despliegan el ransomware.

En una campaña reciente, los investigadores de seguridad de Microsoft rastrearon a los operadores de Maze mientras establecían acceso a través de un sistema orientado a internet y al ejecutar fuerza bruta RDP contra la cuenta del administrador local. A través de la contraseña obtenida, los operadores de la campaña pudieron moverse de manera lateral porque las cuentas integradas de administrador y otros puntos de conexión utilizaban la misma contraseña.

Después de ganar control sobre una cuenta de administrador de dominio a través del robo de credenciales, los operadores de campaña utilizaron Cobalt Strike, PsExec, y otras herramientas para desplegar varias cargas de pago y acceder a los datos. Establecieron persistencia sin archivos a través de tareas y servicios agendados que lanzaron shells remotos basados en PowerShell. Luego voltearon a Windows Remote Management para obtener control persistente a través de privilegios robados de administrador de dominio. Para debilitar los controles de seguridad en preparación para el despliegue del ransomware, manipularon varias configuraciones a través de Group Policy.

Ransomware REvil

Tal vez el primer grupo de ransomware en aprovechar las vulnerabilidades de dispositivos de red en Pulse VPN para robar credenciales para acceder a redes, REvil (también llamado Sodinokibi) ganó notoriedad por acceder a MPS y a redes y documentos de clientes – y vender el acceso a ambas. Mantuvieron esta actividad durante la crisis de COVID-19, dirigiéndose a MSPs y a otros objetivos como gobiernos locales. Los ataques de REvil se caracterizan por su aplicación de nuevas vulnerabilidades, pero sus técnicas se superponen con las de muchos otros grupos, al confiar en herramientas de robo de credenciales como Mimikatz una vez que están en la red y al realizar movimientos laterales y reconocimiento con herramientas como PsExec.

Otras familias de ransomware

Otras familias de ransomware utilizadas en campañas operadas por humanos durante este periodo incluyen:

- Paradise, que se distribuía de manera directa por email pero ahora es utilizada en ataques de ransomware operados por seres humanos

- RagnarLocker, que es desplegado por un grupo que usa mucho RDP y Cobalt Strike con credenciales robadas

- MedusaLocker, que tal vez es desplegado a través de infecciones Trickbot existentes

- LockBit, que es distribuido por operadores que utilizan CrackMapExec, la herramienta de prueba de penetración disponible de manera pública, para realizar movimientos laterales

Acciones de respuesta inmediata para ataques activos

Recomendamos de manera importante que las organizaciones revisen de inmediato si tienen alguna alerta relacionada con esos ataques de ransomware y den prioridad a la investigación y a la remediación. Los comportamientos maliciosos relevantes a estos ataques a los que deben prestar atención los defensores incluyen:

- PowerShell malicioso, Cobalt Strike, y otras herramientas de prueba de penetración que pueden permitir a los ataques mezclarse como actividades benignas de equipo rojo

- Actividades de robo de credenciales, así como acceso sospechoso a Local Security Authority Subsystem Service (LSASS) o modificaciones sospechosas de registro, que pueden indicar nuevas cargas de pago de atacantes y herramientas para robo de credenciales

- Cualquier manipulación con un registro de evento de seguridad, artefacto forense como el USNJournal, o un agente de seguridad, que los atacantes hacen para evadir detecciones y borrar las oportunidades para recuperar datos

Los clientes que utilizan Microsoft Defender Advanced Threat Protection (ATP) pueden consultar un reporte complementario de analítica de amenazas para más detalles sobre alertas relevantes, así como de consultas de caza avanzada. Los clientes suscritos al servicio Microsoft Threat Experts también pueden consultar la notificación de ataque dirigido, que tiene líneas de tiempo detalladas de los ataques, pasos recomendados de mitigación para interrumpir ataques y consejos sobre remediación.

Si su red ha sido afectada, realicen las siguientes actividades de alcance e investigación de inmediato, para entender el impacto de esta brecha. Utilizar sólo indicadores de compromiso (IOC, por sus siglas en inglés) para determinar el impacto de esas amenazas no es una solución duradera, ya que la mayoría de esas campañas de ransomware emplean infraestructura “de un solo uso” para las campañas, y a menudo cambian sus herramientas y sistemas una vez que determinan las capacidades de detección de sus objetivos. Las detecciones y mitigaciones deben concentrarse en una cacería holística basada en comportamiento siempre que sea posible, y en fortalecer las debilidades de la infraestructura favorecidas por estos atacantes lo antes posible.

Investigar puntos de conexión y credenciales afectadas

Investigar los puntos de conexión afectados por esos ataques e identificar todas las credenciales presentes en estos. Asumir que esas credenciales estaban disponibles para los atacantes y que todas las cuentas asociadas están comprometidas. Tengan en cuenta que los atacantes no sólo pueden volcar credenciales para las cuentas que han iniciado sesión a sesiones interactivas o de RDP, sino también pueden volcar credenciales y contraseñas en caché para cuentas de servicio y tareas agendadas que están almacenadas en la sección LSA Secrets del registro.

- Para los puntos de conexión incorporados a Microsoft Defender ATP, utilicen cacería avanzada para identificar cuentas que han iniciado sesión en los puntos de conexión afectados. El reporte de analítica de amenazas contiene una consulta de caza para este fin.

- De lo contrario, revisen Windows Event Log para ver inicios de sesión posteriores al compromiso – aquellos que ocurren después o durante la más reciente actividad de sospecha de brecha – con evento ID 4624 y tipo 2 o 10 de inicio de sesión. Para cualquier otro periodo de tiempo, vean el tipo 4 y 5 de inicio de sesión

Aislar puntos de conexión comprometidos

Aíslen puntos de conexión que tienen balizas de comando y control o han sido objetivo de movimiento lateral. Ubiquen esos puntos de conexión a través de consultas de cacería avanzada u otros métodos de búsqueda directa para IOC reubicados. Aíslen máquinas que utilizan Microsoft Defender ATP, o que utilizan otras fuentes de datos, como NetFlow, y busquen a través de su SIEM u otras soluciones centralizadas de gestión de ventos. Busquen movimiento lateral para puntos de conexión conocidos que han sido afectados.

Abordar la debilidad orientada a internet

Identifiquen sistemas perimetrales que los atacantes podrían haber utilizado para acceder a su red. Pueden utilizar una interfaz pública de escaneo, como shodan.io, para incrementar sus propios datos. Los sistemas que deben ser considerados de interés para los atacantes incluyen a:

- RDP o puntos de conexión de Virtual Desktop son MFA

- Sistemas Citrix ADC afectados por CVE-2019-19781

- Sistemas VPN Pulse Secure VPN afectados por CVE-2019-11510

- Servidores Microsoft SharePoint afectados por CVE-2019-0604

- Servidores Microsoft Exchange afectados por CVE-2020-0688

- Sistemas Zoho ManageEngine afectados por CVE-2020-10189

Para reducir aún más la exposición de la organización, los clientes de Microsoft Defender ATP pueden utilizar la capacidad Threat and Vulnerability Management (TVM) para descubrir, dar prioridad, y remediar vulnerabilidades y configuraciones erróneas. TVM permite a los administradores de seguridad y de TI, colaborar de manera fluida para remediar incidentes.

Inspeccionar y reconstruir dispositivos con infecciones relacionadas a malware

Muchos operadores de ransomware ingresan a redes objetivo a través de infecciones existentes de malware como Emotet y Trickbot. Estas familias de malware, consideradas de manera tradicional como troyanos bancarios, han sido utilizadas para entregar todo tipo de cargas de pago, incluidos implantes persistentes. Investiguen y remedien cualquier infección conocida y considérenla como un posible vector para adversarios humanos sofisticados. Asegúrense que revisaron credenciales expuestas, cargas adicionales de pago, y movimiento lateral posterior a la reconstrucción de puntos de conexión afectados o al restablecimiento de contraseñas.

Construir una higiene de seguridad para defender a las redes contra ransomware operado por humanos

A medida que los operadores de ransomware continúan con su labor de comprometer a nuevos objetivos, los defensores deben evaluar de manera proactiva el riesgo a través de todas las herramientas posibles. Deben continuar con la aplicación de soluciones preventivas probadas – higiene de credenciales, privilegios mínimos, y firewalls de host – para evitar esos ataques, que de manera consistente se ha observado que aprovechan los incidentes de higiene en seguridad y las credenciales con demasiados privilegios.

Apliquen estas medidas para hacer su red más resistente contra nuevas brechas, reactivación de implantes durmientes, o movimiento lateral:

- Vuelvan aleatorias las contraseñas de administrador local con herramientas como LAPS.

- Apliquen Account Lockout Policy.

- Aseguren un buen perímetro de seguridad a través de parchar los sistemas expuestos. Apliquen factores de mitigación, como MFA u orientación de mitigación suministrada por un proveedor, para vulnerabilidades.

- Utilicen firewalls de host para limitar el movimiento lateral. Prevenir que los puntos de conexión se comuniquen en puertos TCP 445 para SMB tendrá un limitado impacto negativo en la mayoría de las redes, pero puede interrumpir de manera significativa las actividades del adversario.

- Activen la protección entregada por la nube para Microsoft Defender Antivirus o el equivalente para su producto de antivirus para cubrir de manera rápida las herramientas y técnicas en evolución del atacante. Las protecciones de aprendizaje automático basadas en la nube bloquean una enorme mayoría de nuevas y desconocidas variantes.

- Sigan los consejos estándar en las líneas de base de seguridad para Office y Office 365 y las líneas de base de seguridad de Windows. Utilicen las evaluaciones de Microsoft Secure Score para medidas en posturas de seguridad y obtener acciones, consejos y control recomendados de mejora.

- Activen las funciones de protección contra manipulaciones para prevenir que los atacantes detengan los servicios de seguridad.

- Activen las reglas de reducción de superficie de ataque, incluidas las reglas que pueden bloquear la actividad de ransomware:

- Utilicen protección avanzada contra ransomware

- Bloqueen creaciones de proceso originadas por comandos PsExec y WMI

- Bloqueen el robo de credenciales del subsistema de autoridad local de seguridad de Windows (lsass.exe)

Para consejos adicionales sobre cómo mejorar las defensas contra ransomware operado por humanos y construir una mejor postura en seguridad contra ataques cibernéticos en general, lean Human-operated ransomware attacks: A preventable disaster.

Microsoft Threat Protection: Defensa coordinada contra ransomware operado por humanos, complejo y de amplio alcance

Lo que hemos aprendido del incremento en el despliegue de ransomware en abril es que los atacantes no ponen atención a las consecuencias para el mundo real de interrumpir los servicios – en estos tiempos de crisis global – que causan sus ataques.

Los ataques de ransomware operado por humanos representan un diferente nivel de amenaza porque los adversarios son expertos en sistemas de administración y en configuraciones erróneas de seguridad y, por lo tanto, se pueden adaptar a cualquier ruta de menor resistencia que encuentren en una red comprometida. Si se encuentran con una pared, van a tratar de atravesarla. Y si no lo pueden hacer, han demostrado que, con gran habilidad, pueden encontrar otras maneras de avanzar con su ataque. Como resultado de esto, los ataques de ransomware operados por humanos son complejos y de gran alcance. No hay dos ataques iguales.

Microsoft Threat Protections (MTP) brinda defensas coordinadas para descubrir la cadena completa de ataque y ayuda a bloquear sofisticados ataques como el ransomware operado por humanos. MTP combina las capacidades de múltiples servicios de seguridad de Microsoft 365 para orquestar la protección, prevención, detección y respuesta a través de puntos de conexión, email, identidades y aplicaciones.

A través de inteligencia, automatización e integración dentro de MTP, este puede bloquear ataques, eliminar su persistencia y auto sanar recursos afectados. Correlaciona señales y consolida alertas para ayudar a los defensores a dar prioridad a incidentes para investigación y respuesta. MTP también brinda una capacidad única de caza entre dominios que puede ayudar aún más a los defensores a identificar la expansión de ataques y obtener información de valor específica de la organización para endurecer las defensas.

Microsoft Threat Protection también es parte de un enfoque de seguridad del chip a la nube que combina defensa de amenaza en el silicio, el sistema operativo, y la nube. Las funciones de seguridad respaldadas por hardware en Windows 10 como la aleatorización del diseño del espacio de direcciones (ASLR, por sus siglas en inglés), Control Flow Guard (CFG) y otras, endurecen a la plataforma contra muchas amenazas avanzadas, incluidas aquellas que aprovechan los drivers vulnerables de kernel. Estas funciones de seguridad de plataforma se integran de manera fluida con Microsoft Defender ATP, para brindar seguridad de extremo a extremo que inicia con una fuerte raíz de confianza de hardware. En las PC aseguradas desde el núcleo, estas mitigaciones están habilitadas por defecto.

Continuamos nuestro trabajo con nuestros clientes, socios y la comunidad de investigadores para rastrear ransomware operado por humanos y otros ataques sofisticados. Para casos graves, los clientes pueden utilizar servicios como el del equipo Microsoft Detection and Response (DART) para ayudarles a investigar y remediar.