Por: Brad Smith, presidente.

Las semanas finales de un año desafiante han probado ser aún más difíciles con la última exposición del más reciente ataque cibernético grave de un estado nación en el mundo. Este último ciberataque es, en efecto, un ataque a los Estados Unidos, a su gobierno y a otras instituciones críticas, incluidas firmas de seguridad. Ilumina las formas en que el panorama de la ciberseguridad continúa su evolución y se vuelve aún más peligroso. Más que nada, este ataque brinda un momento para actuar. Requiere que observemos más de cerca a las crecientes amenazas que enfrentamos y que nos comprometamos a un liderazgo más efectivo y colaborativo por parte del gobierno y el sector tecnológico en los Estados Unidos para encabezar una respuesta de ciberseguridad global sólida y coordinada.

Las amenazas en evolución

Los últimos 12 meses han producido un año decisivo con la evolución de las amenazas en ciberseguridad en tres reveladores frentes.

El primero es el continuo aumento en la determinación y la sofisticación de los ataques de los estados nación. En la última semana, esto volvió a aparecer en los titulares, con la historia de un ataque a la empresa FireEye a través de malware insertado en el software de gestión de red proporcionado a los clientes por la empresa tecnológica SolarWinds. Esto ya ha dado lugar a informes noticiosos posteriores de penetración en múltiples partes del Gobierno de los Estados Unidos. Todos deberíamos estar preparados para las historias sobre víctimas adicionales en el sector público y otras empresas y organizaciones. Como declaró Kevin Mandia, CEO de FireEye, después de divulgar el reciente ataque, “Somos testigos de un ataque de una nación con capacidades ofensivas de primer nivel”.

A medida que los expertos en ciberseguridad de Microsoft asisten en la respuesta, hemos llegado a la misma conclusión. Por desgracia, el ataque representa un asalto amplio y exitoso, basado en el espionaje, tanto a la información confidencial del Gobierno de Estados Unidos como a las herramientas tecnológicas utilizadas por las empresas para protegerlas. El ataque está en curso y ha sido investigado y abordado de manera activa por equipos de ciberseguridad en los sectores público y privado, incluido Microsoft. Dado que nuestros equipos actúan como los primeros en responder a estos ataques, estas investigaciones en curso revelan un ataque que es notable por su alcance, sofisticación e impacto.

También hay ramificaciones más amplias, que son aún más desconcertantes. Primero, mientras que los gobiernos se han espiado entre sí por siglos, los atacantes recientes utilizaron una técnica que ha puesto en riesgo a la cadena de suministro de tecnología para la economía en general. Como lo reportó SolarWinds, los atacantes instalaron su malware en una actualización del producto Orion de la compañía, que pudieron haber instalado más de 17 mil clientes.

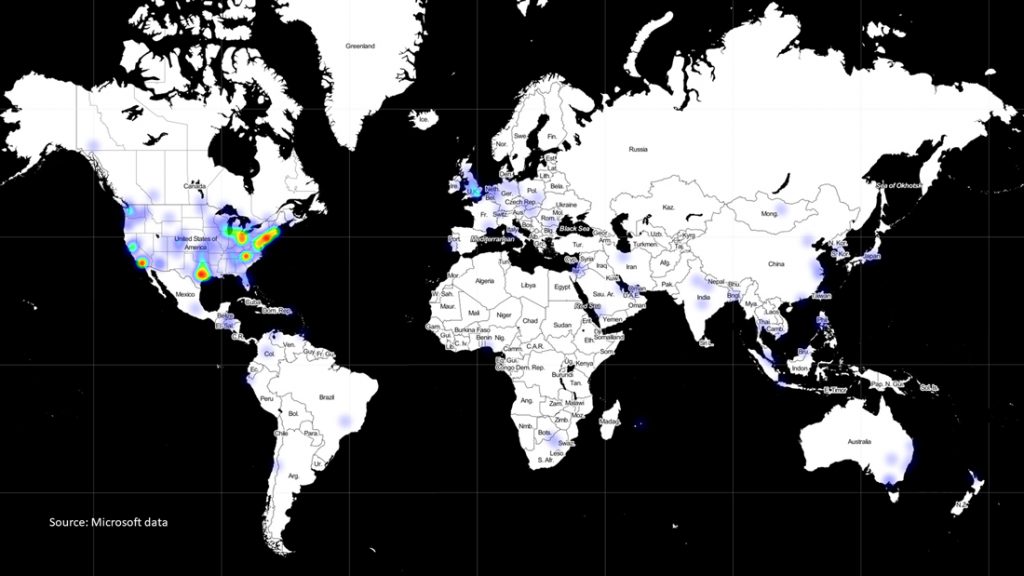

La naturaleza de la fase inicial del ataque y la amplitud de la vulnerabilidad de la cadena de suministro está ilustrada con claridad en el mapa a continuación, que está basado en telemetría del software Defender Anti-Virus de Microsoft. Este identifica a los clientes que usan Defender y que instalaron versiones del software Orion de SolarWinds que contienen el malware del atacante. Como esto deja en claro, este aspecto del ataque creó una vulnerabilidad en la cadena de suministro de importancia casi mundial, que llegó a muchas de las grandes capitales nacionales fuera de Rusia. Esto también ilustra el elevado nivel de vulnerabilidad en los Estados Unidos.

La instalación de este malware creo una oportunidad para que los atacantes hicieran un seguimiento y eligieran entre estos clientes, a las organizaciones que querían atacar más adelante, lo que al parecer hicieron de una manera más limitada y enfocada. Mientras que las investigaciones (y los ataques) continúan, Microsoft ha identificado, y ha trabajado esta semana, para notificar a más de 40 clientes que sufrieron ataques con mayor precisión y fueron comprometidos a través de medidas adicionales y sofisticadas.

Si bien alrededor del 80% de estos clientes están ubicados en Estados Unidos, esta labor hasta ahora también ha identificado a víctimas en siete países adicionales. Esto incluye a Canadá y México en América del Norte; Bélgica, España y Reino Unido en Europa; e Israel y los EAU en Medio Este. Es cierto que el número y ubicación de las víctimas crecerá.

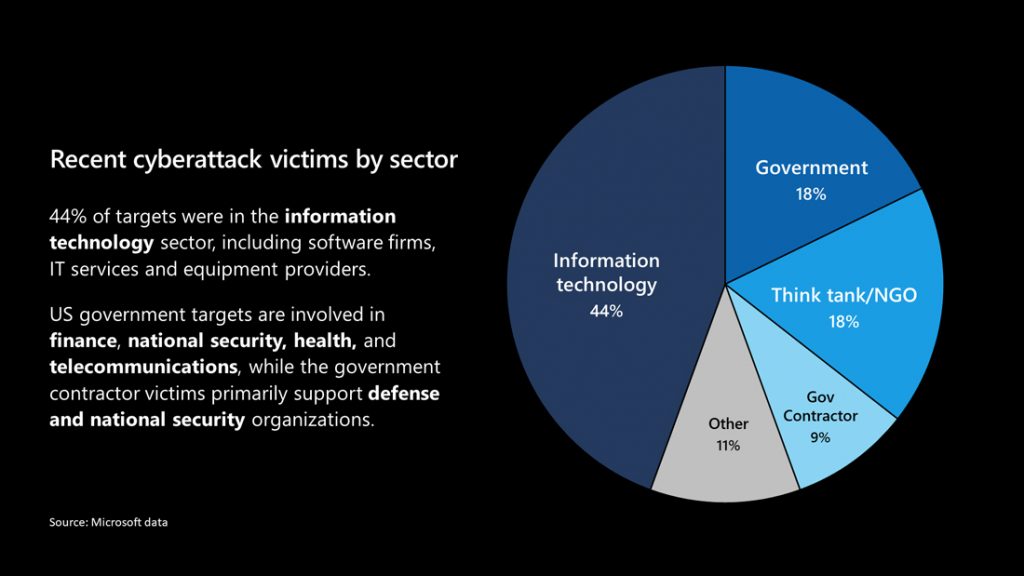

Un adicional análisis arroja más luz sobre la amplitud de estos ataques. La lista inicial de víctimas incluye no sólo a agencias de gobierno, sino también a empresas de seguridad y a otras empresas de tecnología, así como a organizaciones no gubernamentales, como se muestra en la tabla a continuación.

Es fundamental que demos un paso atrás y evaluemos la importancia de estos ataques en su contexto completo. Esto no es “espionaje como de costumbre”, incluso en la era digital. En cambio, representa un acto de imprudencia que creó una seria vulnerabilidad tecnológica para los Estados Unidos y el mundo. En efecto, este no es sólo un ataque a objetivos específicos, sino a la confianza y confiabilidad de la infraestructura crítica del mundo para hacer avanzar a la agencia de inteligencia de una nación. Si bien el ataque más reciente parece reflejar un enfoque particular en los Estados Unidos y muchas otras democracias, también brinda un poderoso recordatorio de que las personas, casi en cualquier país, están en riesgo y necesitan protección, independiente de los gobiernos bajo los que vivan.

Como hemos visto de manera repetida, Silicon Valley no es el único hogar de ingeniosos desarrolladores de software. Ingenieros rusos en 2016 identificaron debilidades en la protección de contraseñas y las plataformas de redes sociales, se abrieron paso en las campañas políticas estadounidenses, y usaron la desinformación para sembrar divisiones entre el electorado. Repitieron este ejercicio en la campaña presidencial francesa en 2017. Según el seguimiento de la Unidad de Crímenes Digitales y el Centro de Inteligencia de Amenazas de Microsoft, estas técnicas han impactado a víctimas en más de 70 países, incluida la mayoría de las democracias del mundo. El ataque más reciente refleja una capacidad desafortunada, pero igual de ingeniosa, de identificar debilidades en la protección de la ciberseguridad y explotarlas.

Estos tipos de ataques sofisticados de estado nación se ven agravados cada vez más por otra tendencia tecnológica, que es la oportunidad de incrementar las capacidades humanas con inteligencia artificial (IA). Uno de los desarrollos más escalofriantes este año ha sido lo que parecen ser nuevos pasos para utilizar la IA para convertir en armas grandes conjuntos de datos robados sobre individuos y difundir desinformación a través de mensajes de texto y aplicaciones encriptadas de mensajería. Todos debemos asumir que, al igual que los sofisticados ataques por parte de Rusia, esto también se convertirá en una parte permanente del panorama de amenazas.

Por fortuna, hay un número limitado de gobiernos que pueden invertir en el talento requerido para atacar con este nivel de sofisticación. En nuestro primer Microsoft Digital Defense Report, lanzado en septiembre de 2020, revisamos nuestra evaluación de 14 grupos de estado nación involucrados en ataques a la ciberseguridad. Once de esos 14 se encuentran sólo en tres países.

Todo esto ha comenzado a cambiar debido a una segunda amenaza en evolución, a saber, la creciente privatización de los ataques a la ciberseguridad a través de una nueva generación de empresas privadas, similar a los mercenarios del siglo XXI. Este fenómeno ha llegado al punto en que ha adquirido su propio acrónimo: PSOA, o actores ofensivos del sector privado. Por desgracia, este no es un acrónimo que hará al mundo un lugar mejor.

Una empresa ilustrativa en este nuevo sector es NSO Group, con sede en Israel y ahora involucrada en un litigio con Estados Unidos. NSO creó y vendió a gobiernos una aplicación llamada Pegasus, que podía ser instalada en un dispositivo sólo con llamar al mismo a través de WhatsApp; el dueño del dispositivo ni siquiera tenía que contestar la llamada. De acuerdo con WhatsApp, NSO utilizó Pegasus para acceder a más de 1,400 dispositivos móviles, incluidos los de periodistas y activistas de derechos humanos.

NSO representa la creciente confluencia entre sofisticada tecnología del sector privado y los atacantes de estados nación. Citizen Lab, un laboratorio de investigación en la Universidad de Toronto, ha identificado más de 100 casos de abuso solo en relación con NSO. Se rumora cada vez más que otras empresas se han unido a lo que se ha convertido en un nuevo mercado tecnológico global de 12 mil millones de dólares.

Esto representa una creciente opción para que los estados nación construyan o compren las herramientas necesarias para ciberataques sofisticados. Y si ha habido una constante en el mundo del software en las últimas cinco décadas, es que siempre hay más dinero que talento. Un segmento de la industria que ayuda a los ciberataques ofensivos significa malas noticias en dos frentes. Primero, agrega aún más capacidad a los principales atacantes de naciones estado, y segundo, genera la proliferación de ciberataques a otros gobiernos que tienen el dinero pero no la gente para crear sus propias armas. En resumen, añade otro elemento significativo al panorama de amenazas a la ciberseguridad.

Hay un tercer y último desarrollo aleccionador que vale la pena destacar de lo que, con seguridad, ha sido un año desafiante. Esto proviene de la intersección entre los ciberataques y el propio COVID-19.

Uno podría esperar que una pandemia que acabó con millones de vidas al menos hubiera recibido una tregua por parte de los ciberataques del mundo. Pero este no fue el caso. Después de una breve pausa en marzo, los ciber atacantes apuntaron a hospitales y autoridades de salud, desde gobiernos locales a la Organización Mundial de la Salud (OMS). A medida que la humanidad corría para desarrollar vacunas, los equipos de seguridad de Microsoft detectaron a tres actores de estados nación que se dirigían a siete prominentes compañías involucradas de manera directa en la investigación de vacunas y tratamientos para COVID-19. Una crisis siempre parece sacar lo mejor y lo peor de las personas, así que tal vez no debería sorprendernos que esta crisis mundial no haya sido la excepción.

Sin embargo, juntas estas tres tendencias apuntan a un panorama de ciberseguridad que es aún más abrumador que cuando comenzó el año. Los atacantes más decididos de estados nación se han vuelto más sofisticados. Los riesgos crecen y se extienden a otros gobiernos a través de nuevas empresas del sector privado que ayudan e incitan a los atacantes de estados nación. Y nada, ni siquiera una pandemia, está fuera del alcance de estos atacantes.

Vivimos en un mundo peligroso, y se requiere de una respuesta más sólida y coordinada.

Una estrategia más efectiva a medida que entramos a un nuevo año

En pocas palabras, necesitamos una estrategia nacional y mundial más efectiva para proteger contra los ciberataques. Requerirá de múltiples partes, pero tal vez lo más importante, debe comenzar con el reconocimiento de que los gobiernos y el sector tecnológico deben actuar en conjunto.

El nuevo año crea una oportunidad para dar la vuelta a la página del reciente unilateralismo estadounidense y enfocarse en la acción colectiva que es indispensable para la protección de la ciberseguridad. Estados Unidos no ganó la Segunda Guerra Mundial, la Guerra Fría o incluso su propia independencia solo. En un mundo donde los países autoritarios lanzan ciberataques contra las democracias del mundo, es más importante que nunca que los gobiernos democráticos trabajen juntos: a través de compartir información y mejores prácticas, y coordinar no solo la protección de la ciberseguridad sino también las medidas y respuestas defensivas.

A diferencia de los ataques del pasado, las amenazas a la ciberseguridad también requieren de un nivel único de colaboración entre los sectores público y privado. La infraestructura tecnológica actual, desde los centros de datos a los cables de fibra óptica, es a menudo propiedad de, y operada por, empresas privadas. Esto representa no solo gran parte de la infraestructura que necesita ser asegurada, sino también la superficie donde por lo general se detectan por primera vez nuevos ciberataques. Por esta razón, una defensa cibernética efectiva requiere no sólo de una coalición de las democracias del mundo, sino de una coalición con las empresas tecnológicas líderes.

Para tener éxito, esta coalición necesitará hacer en el futuro, tres cosas de manera más efectiva:

Primero, necesitamos dar un gran paso adelante en el intercambio y análisis de la inteligencia de amenazas. En un nuevo año que marcará el 20 aniversario del 11 de septiembre, debemos recordar una de las lecciones de ese día trágico que la 9/11 Commission llamó “una conmoción pero no una sorpresa”. Un tema recurrente de los descubrimientos de la comisión fue la incapacidad de las agencias gubernamentales de construir un conocimiento colectivo al conectar puntos de datos. Por lo tanto, la comisión enfocó su primera recomendación en “unificar la inteligencia estratégica” y pasar de la “necesidad de saber” a la “necesidad de compartir”.

Si hay una pregunta inicial para la administración entrante de Biden-Harris y para los aliados de Estados Unidos, es esta: ¿Hoy en día es mejor o peor el intercambio de inteligencia de amenazas a la ciberseguridad que lo que fue para las amenazas terroristas antes del 11 de septiembre?

A raíz de este ataque más reciente, tal vez ninguna empresa haya trabajado más que Microsoft para dar soporte a las agencias del gobierno federal. Por mucho que apreciemos el compromiso y profesionalismo de tantos servidores públicos dedicados, es aparente para nosotros que el estado actual del intercambio de información en todo el gobierno está lejos de lo que necesita ser. Con demasiada frecuencia, parece que las agencias federales en la actualidad no actúan de manera coordinada o de acuerdo con una estrategia nacional de ciberseguridad definida con claridad. Si bien algunas partes del gobierno federal se han apresurado a buscar aportes, el intercambio de información con los socorristas en posición de actuar ha sido limitado. Durante un incidente cibernético de importancia nacional, necesitamos hacer más para dar prioridad al intercambio de información y a la colaboración necesarios para una acción rápida y eficaz. En muchos aspectos, corremos el riesgo como nación de perder de vista algunas de las lecciones más importantes identificadas por la 9/11 Commission.

Un indicador de la situación actual se refleja en la insistencia del gobierno actual en restringir, a través de sus contratos, nuestra capacidad para que incluso una parte del gobierno federal sepa qué otra parte ha sido atacada. En lugar de fomentar una “necesidad de compartir”, esto convierte al intercambio de información en un incumplimiento de contrato. De manera literal, ha puesto patas para arriba a las recomendaciones de la 9/11 Commission.

Será crítico para la entrante administración Biden-Harris moverse con rapidez y de manera decisiva para abordar esta situación. Una oportunidad ya preparada es establecer a un director nacional de ciberseguridad según lo recomendado por la Solarium Commission y previsto por la Ley de Autorización de Defensa Nacional.

El progreso efectivo también requerirá de una segunda comprensión que va más allá de todo lo que la 9/11 Commission necesitaba enfrentar. La inteligencia de amenazas a la ciberseguridad existe en silos aún más desconectados que la información más tradicional sobre las amenazas a la seguridad nacional. Esto se debe a que se distribuye no sólo entre diferentes agencias y gobiernos, sino también a través de múltiples empresas del sector privado. Incluso dentro de una gran empresa como Microsoft, hemos aprendido que es fundamental para nuestro Centro de Inteligencia de Amenazas agregar y analizar datos de todos nuestros centros de datos y servicios. Y cuando existe una amenaza importante, necesitamos compartir información y evaluaciones colectivas con otras empresas tecnológicas.

Los años recientes han traído varios pasos importantes para compartir mejor la información de ciberseguridad, y agradecemos bastante la dedicación y el soporte de muchas personas clave en el gobierno de los Estados Unidos. Pero todavía nos falta una estrategia nacional formal y cohesiva para el intercambio de inteligencia de amenazas a la ciberseguridad entre los sectores público y privado. Si bien es necesario que existan salvaguardas para proteger los secretos del gobierno y la privacidad de los ciudadanos privados, ha llegado el momento de adoptar un enfoque más sistémico e innovador para compartir y analizar la inteligencia de amenazas con quienes están mejor posicionados para actuar.

Segundo, necesitamos fortalecer las reglas internacionales para poner fuera de límites el comportamiento imprudente de los estados nación y asegurar que las leyes domésticas frustran el surgimiento del ecosistema de ciberataques. Aunque el mundo cuenta con importantes normas y leyes internacionales para hacer frente a los ataques de estados nación, todavía creemos que es importante llenar los vacíos y continuar con el desarrollo de obligaciones legales claras y vinculantes para el ciberespacio.

Esto debería basarse en las lecciones de 2020 y priorizar áreas clave y específicas. Por ejemplo, debería incluir el desarrollo continuo de reglas para prohibir de manera expresa el tipo de actividad amplia e imprudente utilizada contra SolarWinds y sus clientes, que manipuló software legítimo y amenazó la estabilidad de una más amplia cadena de suministro de software. La comunidad internacional se ha comenzado a mover en esta dirección, con base en un reporte de 2015 de un grupo de expertos gubernamentales de las Naciones Unidas que recibió un amplio respaldo por parte de la ONU en 2019, así como el apoyo de múltiples partes interesadas por parte de la Comisión Global para la Estabilidad del Ciberespacio (GCSC, por sus siglas en inglés). El Gobierno de los Estados Unidos y sus aliados deben dejar en claro sus puntos de vista de que este tipo de ataque a la cadena de suministro está fuera de los límites de las leyes internacionales.

Necesitamos un respaldo similar, fuerte y efectivo, de las reglas que pongan fuera de los límites a los ataques contra instituciones médicas y proveedores de vacunas. (El Proceso de Oxford, recién convocado, ha realizado un importante trabajo para resaltar las protecciones que el derecho internacional existente ofrece en este contexto). Y las reglas internacionales deben incluir protecciones más sólidas de los procesos democráticos y electorales, como se refleja en los principios del Llamado de París para la Confianza y la Seguridad en el Ciberespacio, que ahora tiene más de mil signatarios, el grupo de múltiples partes interesadas más grande jamás reunido en apoyo al acuerdo internacional centrado en la ciberseguridad.

Además, los gobiernos deben tomar medidas nuevas y concertadas para frustrar el aumento de actores ofensivos del sector privado. Como se describió arriba, estas empresas de hecho han creado un nuevo ecosistema para apoyar ataques ofensivos de estados nación. Cuanto antes los gobiernos tomen acción para poner este ecosistema fuera de servicio, mejor.

Una oportunidad temprana para la administración Biden-Harris vendrá en un caso judicial de apelación que involucra al propio NSO Group. NSO ha apelado una decisión de un tribunal inferior que no es inmune a las afirmaciones de que violó la Ley de Abuso y Fraude Informático de Estados Unidos al acceder a dispositivos móviles sin permiso. Su argumento es que es inmune a la ley de Estados Unidos porque actúa en nombre de un cliente de un gobierno extranjero y, por lo tanto, comparte la inmunidad legal de ese gobierno. La receta propuesta por NSO haría aún más grave el problema, razón por la cual Microsoft se ha unido con otras empresas para oponerse a esta interpretación. La administración Biden-Harris debería opinar de manera similar.

El enfoque legal de NSO, aunque desconcertante, hace un servicio al mundo al resaltar el camino necesario para frustrar este nuevo ecosistema de ciberataques. Es para garantizar que las leyes domésticas prohíban de manera clara y contundente que las empresas ayuden a los gobiernos a participar en ataques cibernéticos ilegales y ofensivos, y a que los inversores los financien a sabiendas de esto.

Consideren la analogía con otras formas de actividades dañinas para la sociedad, como el tráfico de personas, narcóticos o el terrorismo en sí. Los gobiernos no solo toman medidas firmes para prohibir la actividad ilegal en sí, como participar en el tráfico de drogas, sino que también garantizar que las aerolíneas no transporten drogas y que los inversores no financien esta actividad.

Un enfoque similar es necesario para disuadir a los actores ofensivos del sector privado. Necesitamos medidas para asegurar, por ejemplo, que los inversores estadounidenses y de otro tipo no alimenten a sabiendas el crecimiento de este tipo de actividad ilegal. Y los Estados Unidos deben continuar, de manera proactiva, con las discusiones con otros países que dan lugar a estas empresas, incluido Israel, que tiene un sólido ecosistema de ciberseguridad que puede convertirse en un peligroso apoyo para los regímenes autoritarios.

Por último, necesitamos medidas más sólidas para responsabilizar a los estados nación por los ciberataques. Los gobiernos y las empresas privadas han tomado medidas contundentes en años recientes para responsabilizar de manera pública a los estados nación por los ciberataques. Necesitamos construir sobre este rumbo y seguir adelante con él, con la garantía de los gobiernos de que haya mayores consecuencias en el mundo real para esos ataques, y así promover la estabilidad y desalentar los conflictos.

Las democracias del mundo tomaron medidas importantes en 2017 y 2018, lideradas por Estados Unidos. Con declaraciones públicas sobre WannaCry y NotPetya, varios gobiernos atribuyeron estos ataques de manera pública a los gobiernos norcoreano y ruso, de manera respectiva. Estos tipos de atribuciones públicas coordinadas se han vuelto una herramienta importante para responder a los ataques de naciones estado. Estados Unidos continuó con medidas disuasorias más fuertes para proteger las elecciones de mitad de periodo de 2018, y con un esfuerzo aún más concertado para disuadir con éxito la manipulación extranjera de la votación en las elecciones presidenciales de 2020.

En el sector privado, las circunstancias también han cambiado de manera importante desde los primeros días de 2016, cuando en Microsoft emprendimos acciones legales para frustrar ciberataques rusos contra campañas políticas estadounidenses, pero nos resistimos a hablar de manera pública sobre ellos. En los años transcurridos desde entonces, empresas como Microsoft, Google, Facebook y Twitter han actuado y hablado de manera pública y directa al responder a ciberataques de estados nación. Además, una coalición de más de 145 empresas tecnológicas globales han firmado el Cybersecurity Tech Accord, comprometiéndose a defender cuatro principios de comportamiento responsable para promover la paz y la seguridad en línea, incluida la oposición a los ciberataques contra civiles y empresas.

Los meses por venir presentarán una prueba importante, no sólo para Estados Unidos, sino para otras democracias y empresas tecnológicas líderes. Las próximas semanas brindarán una evidencia creciente, y creemos también, indiscutible sobre la fuente de estos recientes ataques. Quedará aún más claro que reflejan no sólo la más reciente tecnología aplicada al espionaje tradicional, sino también un riesgo imprudente y generalizado de la cadena de suministro digital y de nuestras instituciones económicas, civiles y políticas más importantes. Es el tipo de asalto internacional que requiere del tipo de respuesta colectiva que muestra que las violaciones serias tienen consecuencias.

Si hay una lección común de los últimos años, es la importancia de combinar el aprendizaje continuo con nuevas innovaciones, una mayor colaboración, y valentía constante. Durante cuatro siglos, los pueblos del mundo se han apoyado en los gobiernos para que los protejan de amenazas extranjeras. Pero la tecnología digital ha creado un mundo donde los gobiernos por sí solos no pueden tomar acciones efectivas. La defensa de la democracia requiere que los gobiernos y las empresas tecnológicas trabajen juntos en nuevas e importantes maneras: para compartir información, fortalecer las defensas y responder a ataques. Conforme dejamos atrás 2020, el nuevo año brinda una nueva oportunidad para avanzar en todos estos frentes.

Nota del editor: 17/12/2020, 7:50pm PT

Tras las noticias sobre el impacto en Microsoft del problema de SolarWinds, la compañía emitió la siguiente declaración:

“Al igual que otros clientes de SolarWinds, hemos buscado de manera activa indicadores de este actor y podemos confirmar que detectamos binarios SolarWinds maliciosos en nuestro entorno, que aislamos y eliminamos. No hemos encontrado evidencia de acceso a servicios de producción o a datos de clientes. Nuestras investigaciones, que están en curso, no han encontrado ningún indicio de que nuestros sistemas se hayan utilizado para atacar a otros”.