Customer Security & Trust 担当コーポレートバイスプレジデント

トム バート (Tom Burt)

※本ブログは、米国時間 10 月 7 日に公開された “Russian cyberattacks pose greater risk to governments and other insights from our annual report” の抄訳を掲載しています。

過去 1 年間にマイクロソフトが把握した国家主導型サイバー攻撃のうち、58% がロシアからのものでした。また、ロシアの国家主導型アクターからの攻撃はますます効果的になっており、侵害成功率は昨年の 21% から今年の 32% へと急増しています。ロシアの国家主導型アクターは、情報収集のために政府機関を標的にすることが多くなっており、その割合は 1 年前の 3% から 53% に急増し、主に外交政策、国家安全保障、防衛にかかわる機関がターゲットとなっています。ロシアの国家主導型アクターの標的になった国の上位 3 カ国は、米国、ウクライナ、英国でした。

これらは、本日発表された、今年で 2 回目となる年次報告書 Microsoft Digital Defense Report で示された洞察のほんの一部です。本報告書はこちらより無料で閲覧いただけます。Microsoft Digital Defense Report は、2020 年 7 月から 2021 年 6 月までの期間を対象としており、国家主導型活動、サイバー犯罪、サプライチェーンセキュリティ、ハイブリッドワーク、偽情報 (ディスインフォメーション) などの動向を網羅しています。

国家主導型の活動

攻撃のアプローチを変化させている国家主導型アクターはロシアからのものだけではありません。また、本年の動向を見るとスパイ活動が国家主導型攻撃の唯一の目的というわけではありません。

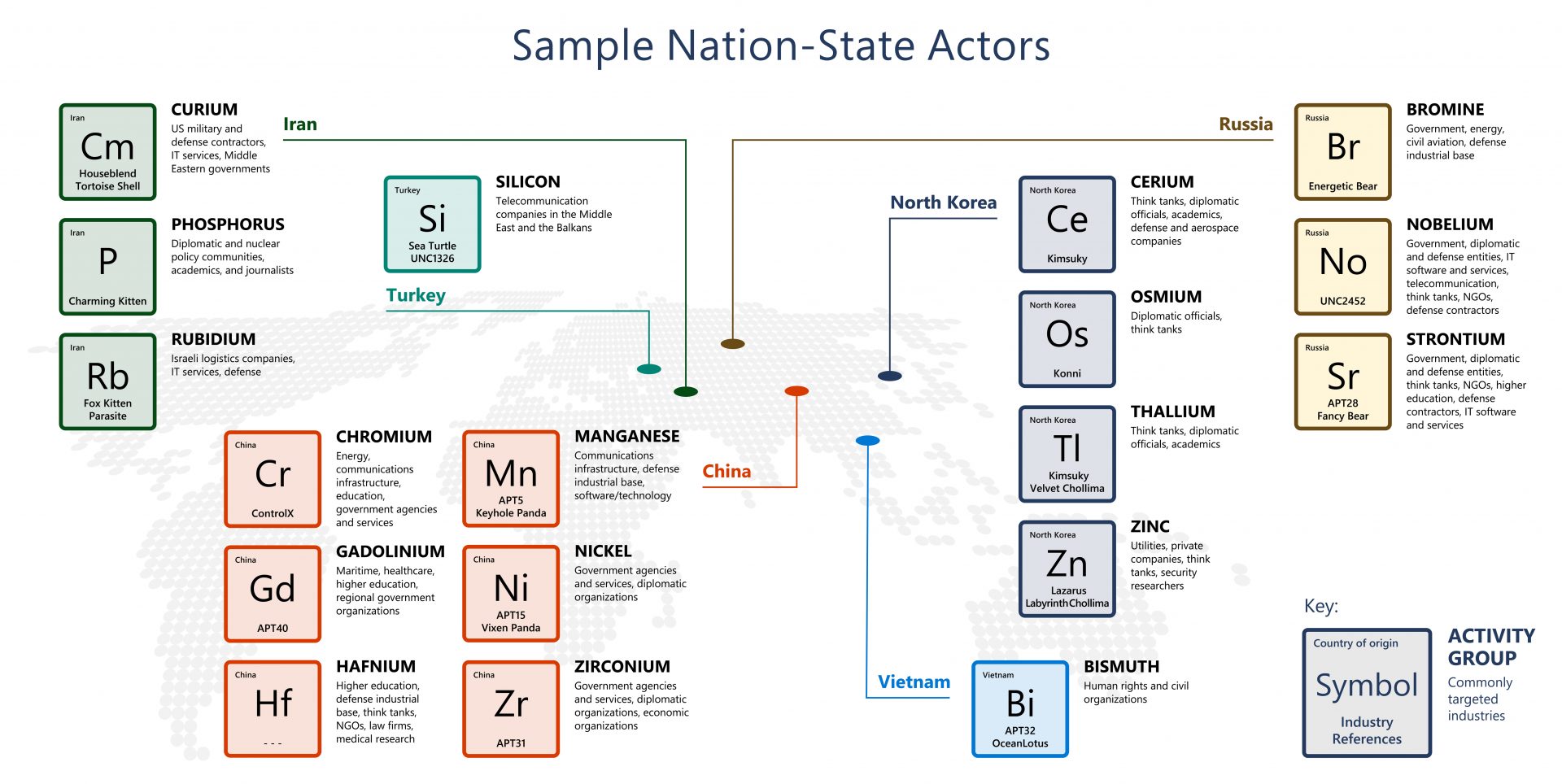

- 攻撃件数がロシアに次いで多いのは、北朝鮮、イラン、中国です。また、韓国、トルコ (今回の報告書で初めて報告されました)、ベトナムからの攻撃も見られますが、件数ははるかに少なくなっています。

- スパイ活動が国家主導型攻撃の最も一般的な目的ですが、以下のような他の目的の攻撃も見られます。

- イランは、過去 1 年にイスラエルへの攻撃数を 4 倍にしており、両国間の緊張が高まる中で破壊的な攻撃を開始しています。

- 北朝鮮は、経済制裁と COVID-19 によって経済が停滞する中、利益獲得のために暗号通貨企業をターゲットとしています。

- 調査対象となった国家主導型攻撃の 21% が消費者をターゲットとし、79% が大規模組織をターゲットにしています。攻撃対象になりやすいセクターは、政府機関 (48%)、NGO とシンクタンク (31%)、教育機関 (3%)、政府間機関 (3%)、IT (2%)、エネルギー (1%)、メディア (1%) です。

情報収集を目的とした活動を行っているのは中国だけではありませんが、今まで発見されていなかった脆弱性を中国のアクターが利用しているものがあることは注目に値します。オンプレミスの Exchange Server をターゲットにした HAFNIUM 攻撃はよく知られていますが、これらの攻撃で使用されたゼロデイ脆弱性に加えて、今年初めに、マイクロソフトは、Pulse Secure VPN ゼロデイ と SolarWinds ゼロデイを発見し、報告しています。中国のアクターはいずれの脆弱性も利用しています。

また、中国の情報収集の目的はさまざまです。中国のアクター CHROMIUM は、インド、マレーシア、モンゴル、パキスタン、タイの機関をターゲットにして、近隣諸国の社会的、経済的、政治的な情報を収集しています。また、別の中国のアクター NICKEL は、中南米やヨーロッパの外務省をターゲットにしています。中国の「一帯一路」構想による影響力の変化に伴い、これらのアクターは、投資、交渉、影響力に関する洞察を獲得するために、サイバーインテリジェンスの収集を継続的に行っていくものと考えられます。最後に述べたい点として、中国のアクターは驚くほど執拗であり、2020 年の米大統領選挙において個人から情報収集を行おうとする中国の試みをマイクロソフトが公表した後も、アクターである ZIRCONIUM は選挙当日まで活動を続けていました。

マイクロソフトは、過去 3 年間で、国家主導型アクターのシステムへの侵入について、合計 20,500 回お客様に通知しています。なお、マイクロソフトはすべてのグローバルなサイバー攻撃を観測しているわけではありません。たとえば、今年初めに発生した Exchange Server への攻撃のように、企業が自ら管理するオンプレミスのシステムをターゲットにした攻撃や、インフラを提供する他のテクノロジープロバイダーの顧客をターゲットにした攻撃については、限られた範囲でしか把握できていません。このような脅威に関するデータを共有することは、お客様、政策立案者、そしてより広範なセキュリティコミュニティの利益になるため、他社がそれぞれの観測範囲で得た情報を共有することを期待しています。より多くの組織がクラウドに移行する中で、マイクロソフトの脅威に対する可視性とその阻止を支援する能力が今後も向上することは好ましい動向です。

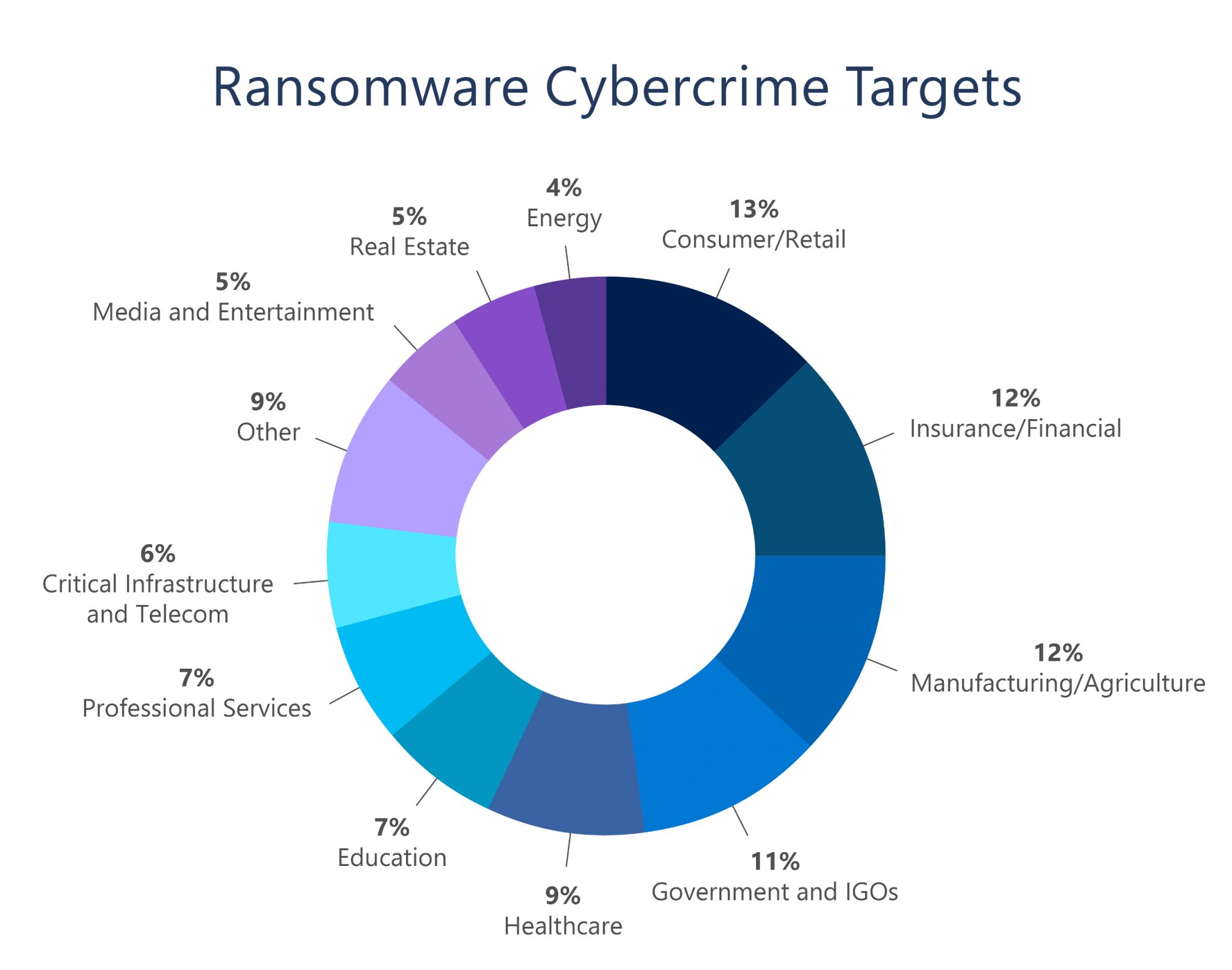

サイバー犯罪

今年度の報告書で明らかなように、サイバー犯罪、特にランサムウェアは依然として深刻かつ拡大しつつある問題です。しかし、国家主導型アクターが主に有益な情報を目的とするのに対し、サイバー犯罪者は金銭を目的にする点が異なります。その結果、サイバー犯罪ターゲットの特性はさまざまです。コロニアルパイプラインへのランサムウェア攻撃など、重要インフラへのサイバー犯罪の攻撃が大きなニュースになることがあります。しかし、マイクロソフトの DART (Detection and Response Team) による調査では、過去 1 年間にランサムウェアの被害に遭った上位 5 業種は、消費者向け小売業 (13%)、金融サービス (12%)、製造業 (12%)、政府機関 (11%)、ヘルスケア (9%) となっています。最も標的とされている国は米国であり、第 2 位の国の 3 倍以上のランサムウェア攻撃を受けています。米国に続く第 2 位以下の国は、中国、日本、ドイツ、アラブ首長国連邦となっています。

この 1 年で、”cybercrime-as-a-service” の形態は、初期の急成長産業から、成熟した犯罪組織群へと変化しました。今日では、技術的な知識がなくても、誰もが活発なオンライン市場にアクセスして、攻撃の目的にかかわらず必要なさまざまなサービスを購入することができます。このような市場は 3 つの重要な要素があります。第 1 に、犯罪者が、需要の増加に伴い、既製の感染キットを活用して、自動化によりコストを下げ、規模を拡大することにフォーカスしています。66 ドルという低価格で販売されているキットもあります。第 2 に、別の業者が、システムにアクセスしてキットを展開するために必要なクレデンシャル (ユーザー ID、パスワードなどの識別情報) を販売しています。クレデンシャルが、ターゲットの価値に応じて 1 ドルから 50 ドルの価格で販売されていることが確認されています。第 3 に、暗号通貨エスクローサービスが、買い手と売り手の間のブローカーとなり、キットやクレデンシャルが公約通りに動作することを保証しています。また、被害者のデータを、キットを購入し、使用した犯罪者だけでなく、キットを作成した企業にも密かに提供する巧妙なキットも登場しています。

ランサムウェアは、サイバー犯罪の最大の脅威の 1 つでしたが、この 1 年間でより破壊的に進化し続けています。簡単に支払われる低額の要求を大量に行うことで利益を生み出す自動化攻撃ではなく、人間が操作するランサムウェアにより、オンラインで得られた情報を利用し、被害者の金融・保険文書を盗み出して調査し、脆弱性のあるネットワークからターゲットを選び、はるかに高い身代金を設定するケースが見られます。

ハイブリッドワーク環境における対策

オンライン上の脅威が増加、高度化し、影響力を増す中、私たちは皆、防衛の最前線を強化するための対策を講じなければなりません。虫歯にならないよう歯を磨いたり、命を守るためにシートベルトを締めたりするように、サイバーセキュリティの基本的な予防措置を取ることは、私たち全員が行わなければならない基本的ステップです。

MFA (多要素認証) のような強力な認証機能を使用しているお客様は 20% にも満たない状況です。この機能は無償で提供されており、企業は標準でこの機能を有効化できます。実際、企業が MFA を適用し、アンチマルウェアソフトを使用し、システムを更新し続けるだけで、今日見られる攻撃の 99% 以上からの保護を実現できるでしょう。

もちろん、マイクロソフトのようなテクノロジ企業は、安全なソフトウェアを開発し、高度なサイバーセキュリティ製品やサービスを開発し、脅威を検知して阻止するという点で重要な役割を担っています。しかし、企業が自身で基本的自衛策を講じることは、ハイテク企業や政府が講じる最も高度な保護策よりも効果的です。良いニュースとして、企業がリモートワーク環境でのセキュリティ対策を強化しようと考えた結果、過去 18 カ月に強力な認証の使用率が 220% 増加したことがあります。一方、悪いニュースは、まだやるべきことは多いということです。やるべきことの 1 つとして、あらゆる組織の安全性を支援できるサイバーセキュリティの専門家を増やすことがあります。この分野におけるマイクロソフトの活動について、今後数週間のうちにさらに詳しくお伝えする予定です。

また、私たちに希望を与えてくれる 3 つの動向があります。

第 1 に、米国政府は、すでに制定されている法律や権限を利用し、サイバーセキュリティに対処するために前例のない強硬な措置を取っています。5 月に発表された大統領令は、米国連邦政府とその関係機関の安全性向上に大きく貢献しました。また、今年初めの HAFNIUM による Exchange Server への攻撃の最中に、ホワイトハウスがリーダーシップを発揮して民間企業と協力したことは、インシデント対応の新しい基準となりました。

第 2 に、民間および公共の組織がサイバー攻撃を発見した際、世界各国の政府に報告を義務付ける新たな法律を制定・施行していることです。この法律により適切な政府機関が問題の範囲を把握し、自身のリソースを使ってインシデントを調査できるようになります。

第 3 に、政府も企業も自身が攻撃の被害に遭った際には自発的に名乗り出ている点です。このような透明性を確保することで、誰もが問題をより深く理解できるようになり、政府機関やファーストレスポンダーの関与を強めることができます。

国家主導型アクターが、スパイ活動、混乱、破壊活動など政治的目的を問わず、サイバー攻撃の利用を増加し、今後も利用し続けるという傾向は明らかです。マイクロソフトは、攻撃的なサイバー活動を行う国が今後も増加し、強固な対策を取らない限り、こうした活動がより大胆に、持続的に、大規模になっていくと見ています。そして、私たち全員が防止活動を推進しない限り、サイバー犯罪市場はより高度で専門的になっていくでしょう。これらの課題に対応するために、これまで以上に多くの対策が行われていますが、今後数年間は、この課題が国内、そして、国際的な最優先課題として留まるようにしなければなりません。

—

本ページのすべての内容は、作成日時点でのものであり、予告なく変更される場合があります。正式な社内承認や各社との契約締結が必要な場合は、それまでは確定されるものではありません。また、様々な事由・背景により、一部または全部が変更、キャンセル、実現困難となる場合があります。予めご了承下さい。.