Im vergangenen November haben wir die Secure Future Initiative (SFI) ins Leben gerufen, um uns auf das zunehmende Ausmaß von Cyberangriffen und die damit einhergehenden Risiken vorzubereiten. SFI bringt alle Bereiche von Microsoft zusammen, um den Schutz vor Cyberangriffen in unserem Unternehmen und durch unsere Produkten zu verbessern.

Seitdem hat sich die Bedrohungslandschaft rasant weiterentwickelt, und wir haben eine Menge dazugelernt. Die jüngsten Erkenntnisse des Cyber Safety Review Board (CSRB) des Department of Homeland Security in Bezug auf den Cyberangriff Storm-0558 vom vergangenen Juli und den Midnight-Blizzard-Angriff, über den wir im Januar berichteten, unterstreichen die Schwere der Bedrohungen, denen unser Unternehmen und unsere Kund*innen ausgesetzt sind.

Microsoft spielt eine zentrale Rolle im globalen, digitalen Ökosystem, und damit einher geht eine maßgebliche Verantwortung, Vertrauen zu schaffen und aufrecht zu erhalten. Wir müssen und werden mehr tun.

Wir machen Sicherheit zu unserer obersten Priorität bei Microsoft – vor allen anderen Features. Wir erweitern den Wirkungsbereich von SFI und integrieren die jüngsten Empfehlungen des CSRB sowie unsere Erkenntnisse aus Midnight Blizzard, um sicherzustellen, dass unser Cybersicherheitskonzept robust bleibt und sich an die sich entwickelnde Bedrohungslandschaft anpassen lässt.

Wir werden die erweiterten SFI-Säulen und -Ziele bei Microsoft unternehmensweit anwenden und zu einem Kriterium bei unseren Einstellungsentscheidungen sein. Darüber hinaus werden wir die unsere Rechenschaftspflicht fördern, indem wir einen Teil der Vergütung des Senior Leadership Teams des Unternehmens von unseren Fortschritten bei der Erfüllung unserer Sicherheitspläne und Meilensteine abhängig machen.

Nachstehend finden Sie eine detaillierte Aufschlüsslung, um zu verdeutlichen, wie ernst es uns mit unserer Arbeit und unserem Engagement ist.

Erweiterung des SFI-Ansatzes und -Umfangs

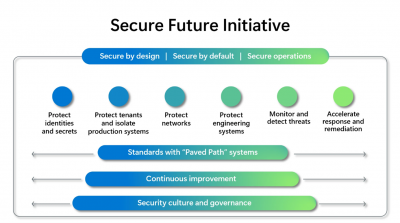

Wir haben unseren Sicherheitsansatz weiterentwickelt und werden uns bei unserer Arbeit künftig von den folgenden drei Sicherheitsprinzipien leiten lassen:

- Sicherheit von Grund auf: Schon bei der Entwicklung eines Produkts oder eines Dienstes steht Sicherheit an erster Stelle.

- Sicherheit durch Automatisierung: Sicherheitsvorkehrungen werden standardmäßig aktiviert und durchgesetzt, erfordern keinen zusätzlichen Aufwand und sind nicht optional.

- Sichere Arbeitsprozesse: Die Sicherheitskontrollen und die Überwachung werden kontinuierlich verbessert, um aktuellen und zukünftigen Bedrohungen zu begegnen.

Wir erweitern unsere Ziele und Maßnahmen, die sich an sechs priorisierten Sicherheitspfeilern orientieren, und geben Einblick in die Details der Umsetzung:

1. Identitäten und Geheimnisse schützen

Durch die Implementierung von Best-in-Class-Standards in der gesamten Infrastruktur für Identitäten und Geheimnisse sowie für die Authentifizierung und Autorisierung von Benutzer*innen und Anwendungen wird das Risiko eines unbefugten Zugriffs deutlich gemindert. In diesem Zusammenhang ergreifen wir die folgenden Maßnahmen:

-

- Schutz der Signier- und Plattformschlüssel der Identitätsinfrastruktur durch schnelle und automatische Rotation mit Hardwarespeicherung und -schutz (z. B. Hardwaresicherheitsmodul (HSM) und vertrauliche Datenverarbeitung).

- Stärkung der Identitätsstandards und Förderung ihrer Einführung durch Verwendung von Standard-SDKs für 100 % der Anwendungen.

- Sicherstellung, dass 100 % der Benutzerkonten durch eine sicher verwaltete, phishing-resistente Multifaktor-Authentifizierung geschützt sind.

- Sicherstellung, dass 100 % der Anwendungen mit systemverwalteten Anmeldeinformationen geschützt sind (z. B. Managed Identity und Managed Certificates).

- Sicherstellung, dass 100 % der Identitäts-Tokens durch zustandsabhängige und dauerhafte Validierung geschützt sind.

- Einführung einer feineren Partitionierung von Identitätssignierschlüsseln und Plattformschlüsseln.

- Sicherstellen, dass die Identitäts- und Public-Key-Infrastruktur (PKI)-Systeme für eine Post-Quantum-Kryptographie-Welt bereit sind.

2. Tenants schützen und Produktionssysteme isolieren

Durch einheitliche, erstklassige Sicherheitspraktiken und strikte Isolierung werden die Auswirkungen von Angriffen auf ein Minimum reduziert und alle Microsoft-Tenants und Produktionsumgebungen geschützt. In diesem Zusammenhang ergreifen wir die folgenden Maßnahmen:

-

- Aufrechterhaltung der Sicherheitslage und der Geschäftsbeziehungen der Tenants, indem alle ungenutzten oder veralteten Systeme entfernt werden.

- Schutz von 100 % der Microsoft-Tenants, sowie aller anderen erworbenen und von Mitarbeitenden erstellten Tenants, Handelskonten und Tenant-Ressourcen gemäß den Sicherheits-Best-Practice-Baselines.

- Verwaltung von 100 % der Microsoft Entra ID-Anwendungen gemäß einem hohen, konsequenten Sicherheitsstandard.

- Eliminierung von 100 % der seitlichen Identitätenverschiebungen zwischen Tenants, Umgebungen und Clouds.

- 100 % der Anwendungen und Benutzer*innen verfügen über konsequenten Least-Privilege-Zugriff.

- Gewährleistung, dass nur sichere, verwaltete und virenfreie Geräte Zugang zu Microsoft-Tenants erhalten.

3. Netzwerke schützen

Um Microsoft-Produktionsnetzwerke zu schützen und Netzwerkisolierung von Microsoft- und Kundenressourcen zu implementieren, ergreifen wir die folgenden Maßnahmen:

-

- Sicherung von 100 % der Microsoft-Produktionsnetzwerke und der mit den Netzwerken verbundenen Systeme durch Verbesserung der Isolierung, Überwachung, Inventarisierung und des sicheren Betriebs.

- Anwendung von Netzwerkisolierung und Mikrosegmentierung auf 100 % der Microsoft-Produktionsumgebungen, um zusätzliche Verteidigungsschichten gegen Angreifende zu schaffen.

- Kunden in die Lage versetzen, ihre Netzwerke einfach zu sichern und Ressourcen in der Cloud zu isolieren.

4. Technische Systeme schützen

Durch die Verwaltung der Software-Lieferkette und der Infrastruktur der technischen Systeme werden Software-Assets geschützt und die Codesicherheit kontinuierlich verbessert. In diesem Zusammenhang ergreifen wir die folgenden Maßnahmen:

-

- Erstellung und Pflege eines Inventars für 100 % der Software-Assets, die für die Bereitstellung und den Betrieb von Microsoft-Produkten und -Diensten verwendet werden.

- Der Zugriff auf den Quellcode und die technische Systeminfrastruktur ist zu 100 % durch Zero Trust und Least-Privilege-Zugriffsverwaltung gesichert.

- 100 % des Quellcodes, der in Microsoft-Produktionsumgebungen bereitgestellt wird, ist durch bewährte Sicherheitsverfahren geschützt.

- Sichere Entwicklungs-, Build-, Test- und Release-Umgebungen mit 100 % standardisierten, kontrollierten Pipelines und isolierter Infrastruktur.

- Sicherung der Software-Lieferkette zum Schutz der Microsoft-Produktionsumgebungen.

5. Bedrohungen überwachen und erkennen

Wir wollen eine umfassende Abdeckung und automatische Erkennung von Bedrohungen der Microsoft-Produktionsinfrastruktur und -Dienste erreichen. In diesem Zusammenhang ergreifen wir die

folgenden Maßnahmen:

-

- Aufrechterhaltung eines aktuellen Inventars für 100 % der Microsoft-Produktionsinfrastruktur und -dienste.

- Aufbewahrung von 100 % der Sicherheitsprotokolle für mindestens zwei Jahre und Bereitstellung der entsprechenden Protokolle für Kunden über sechs Monate.

- 100 % der Sicherheitsprotokolle sind über einen zentralen Datenspeicher zugänglich, um eine effiziente und effektive Sicherheitsuntersuchung und Bedrohungssuche zu ermöglichen.

- Automatische Erkennung und schnelle Reaktion auf anomale Zugriffe, Verhaltensweisen und Konfigurationen in 100 % der Microsoft-Produktionsinfrastruktur und -Dienste.

6. Reaktions- und Behebungszeiten verkürzen

Durch umfassende und zeitnahe Abhilfemaßnahmen wird die Ausnutzung von Schwachstellen verhindert, die durch externe und interne Akteur*innen entdeckt wurden. In diesem Zusammenhang ergreifen wir die folgenden Maßnahmen:

-

- Verkürzung der für die Schadensbegrenzung bei hochgradig gefährlichen Cloud-Sicherheitsschwachstellen benötigten Zeit durch beschleunigte Reaktionen.

- Erhöhung der Transparenz von entschärften Cloud-Schwachstellen durch die Einführung und Freigabe von Common Weakness Enumeration™ (CWE™) und Common Platform Enumeration™ (CPE™) Industriestandards für veröffentlichte, hochgradig gefährliche, bekannte Schwachstellungen und Anfälligkeiten (CVE), die die Cloud betreffen.

- Verbesserung der Genauigkeit, Effektivität, Transparenz und Schnelligkeit der öffentlichen Nachrichtenübermittlung und der Kundeninteraktion.

Diese Ziele stehen in direktem Zusammenhang mit unseren Erkenntnissen aus dem Midnight Blizzard-Vorfall sowie mit allen vier CSRB-Empfehlungen an Microsoft und allen 12 Empfehlungen an Cloud-Service-Anbieter (CSPs) in den Bereichen Sicherheitskultur, bewährte Verfahren für die Cybersicherheit, Normen für die Protokollierung von Prüfungen, Standards und Leitlinien für die digitale Identität sowie Transparenz.

Wir erreichen diese Ziele durch eine neue Ebene der Koordination mit einem neuen Betriebsmodell, das Führungskräfte und Teams auf die sechs SFI-Säulen ausrichtet, um die Sicherheit ganzheitlich voranzutreiben und traditionelle Silos aufzubrechen. Die Leiter*innen der Säulen arbeiten mit Executive Vice Presidents (EVPs) der Technik zusammen, um eine integrierte, unternehmensübergreifende technische Umsetzung voranzutreiben, wobei diese Arbeit in Wellen erfolgt. An diesen Entwicklungswellen sind Teams aus den Bereichen Microsoft Azure, Windows, Microsoft 365 und Sicherheit beteiligt, wobei wöchentlich weitere Produktteams in den Prozess integriert werden.

Auch wenn es noch viel zu tun gibt, haben wir Fortschritte bei der Umsetzung der SFI-Prioritäten gemacht. So haben wir beispielsweise die automatische Durchsetzung der Multifaktor-Authentifizierung standardmäßig in mehr als einer Million Microsoft Entra ID-Tenants bei Microsoft implementiert, einschließlich Tenants für Entwicklung, Tests, Demos und Produktion. Wir haben Anwendungsziele eliminiert oder reduziert, indem wir bis heute 730.000 Apps in Produktions- und Unternehmens-Tenants entfernt haben, die nicht mehr dem Lebenszyklus entsprechen oder die aktuellen SFI-Standards erfüllen. Wir haben unsere Protokollierung erweitert, um unseren Kund*innen einen besseren Einblick zu ermöglichen. Und wir haben vor kurzem eine bedeutende Veränderung in unserem Reaktionsprozess angekündigt: Wir veröffentlichen jetzt Ursachendaten für Microsoft CVEs unter Verwendung des CWE™-Industriestandards.

Einhaltung von Standards mit Paved-Path-Systemen

Bei den Paved Paths handelt es sich um bewährte Praktiken, die wir aus unseren Erfahrungen gewonnen haben, z. B. zur Optimierung der Produktivität unserer Softwareentwicklung und -abläufe, zur Einhaltung von Vorschriften (z. B. Software Bill of Materials, Sarbanes-Oxley Act, General Data Protection Regulation usw.), zur Beseitigung ganzer Kategorien von Schwachstellen und zur Minderung der damit verbundenen Risiken. Ein Paved Path wird zu einem Standard, wenn dessen Einführung die Erfahrung der Entwickler*innen oder des Betriebs verbessert oder sich die Sicherheit, Qualität oder Konformität deutlich verbessert.

Mit SFI definieren wir explizit Standards für jede der sechs Sicherheitssäulen, und die Einhaltung dieser Standards wird in Form von Zielen und Schlüsselergebnissen (OKRs) gemessen.

Kontinuierliche Verbesserung vorantreiben

Die Secure Future Initiative befähigt alle Mitarbeitenden von Microsoft, die notwendigen Änderungen vorzunehmen, um Sicherheit in den Vordergrund zu stellen. Unsere Unternehmenskultur basiert auf einer wachstumsorientierten Denkweise, die einen Ethos der kontinuierlichen Verbesserung fördert. Wir suchen ständig nach Feedback und neuen Perspektiven, um unseren Ansatz und unseren Fortschritt zu optimieren. Wir werden unsere Erkenntnisse aus Sicherheitsvorfällen in unsere Sicherheitsstandards einfließen lassen und diese Erkenntnisse in Form von Paved Paths operationalisieren, die ein sicheres Design und einen sicheren Betrieb in großem Maßstab ermöglichen.

Einführung einer neuen Verwaltung

Wir unternehmen auch wichtige Schritte, um die Sicherheitsverwaltung zu verbessern, einschließlich mehrerer organisatorischer Änderungen und zusätzlicher Aufsicht, Kontrollen und Berichterstattung.

Microsoft implementiert ein neues Security Governance Framework, das von dem Chief Information Security Officer (CISO) geleitet wird. Dieses Rahmenwerk führt eine Partnerschaft zwischen den Entwicklungsteams und den neu gebildeten stellvertretenden CISOs ein, die gemeinsam für die Überwachung von SFI, das Risikomanagement und die direkte Berichterstattung an das Senior Leadership Team verantwortlich sind. Die Fortschritte werden wöchentlich mit diesem Führungsgremium und vierteljährlich mit unserem Vorstand überprüft.

Und schließlich bringen wir angesichts der Bedeutung von Bedrohungsdaten die gesamte Bandbreite der Fähigkeiten zur Suche nach nationalen Akteur*innen und Bedrohungen in die CISO-Organisation ein.

Eine sicherheitsorientierte Kultur einführen

Kultur kann nur durch unser tägliches Verhalten gestärkt werden. Sicherheit ist ein Teamsport und lässt sich am besten verwirklichen, wenn organisatorische Grenzen überwunden werden. Die technischen EVPs halten in enger Abstimmung mit den Leiter*innen der SFI-Säulen wöchentliche und monatliche operative Meetings ab, an denen alle Managementebenen und leitende Mitarbeitende beteiligt sind. In diesen Besprechungen geht es um die detaillierte Ausführung und kontinuierliche Verbesserung der Sicherheit im Zusammenhang mit dem, was wir unseren Kunden gemeinsam bieten. Durch diesen flächendeckenden Prozess der Problemlösung von unten nach oben wird Sicherheitsdenken in unserem täglichen Verhalten verankert.

Letztlich basiert Microsoft auf Vertrauen, und dieses Vertrauen muss verdient und erhalten werden. Als globaler Anbieter von Software, Infrastruktur und Cloud-Diensten fühlen wir uns zutiefst verpflichtet, unseren Teil dazu beizutragen, die Welt sicher zu machen. Unser Versprechen ist, dass wir uns ständig verbessern und uns an die sich entwickelnden Anforderungen der Cybersicherheit anzupassen. Das ist für uns die wichtigste Aufgabe.

Den englischsprachigen Originalbeitrag von Charlie Bell finden Sie hier.

Foto Credit: Microsoft