Deutsch | Read the original blogpost here

Dans notre dernier Digital Defense Report, nous résumons les principales conclusions de nos expert-e-s en sécurité. L’un des principaux résultats : Les cyber-attaques contre les infrastructures critiques jouent un rôle de plus en plus important – et la cybercriminalité reste également un défi croissant. La Suisse est également concernée.

Le 23 février 2022, un nouveau chapitre de l’histoire de la cybersécurité a commencé. Avec son attaque contre l’Ukraine, la Russie poursuit une guerre hybride pour laquelle elle recourt à des méthodes d’attaque conventionnelles et numériques. Le rapport Microsoft Digital Defense de cette année contient de nouveaux détails sur ces attaques ainsi que sur le nombre croissant de cyberattaques menées par des régimes autoritaires.

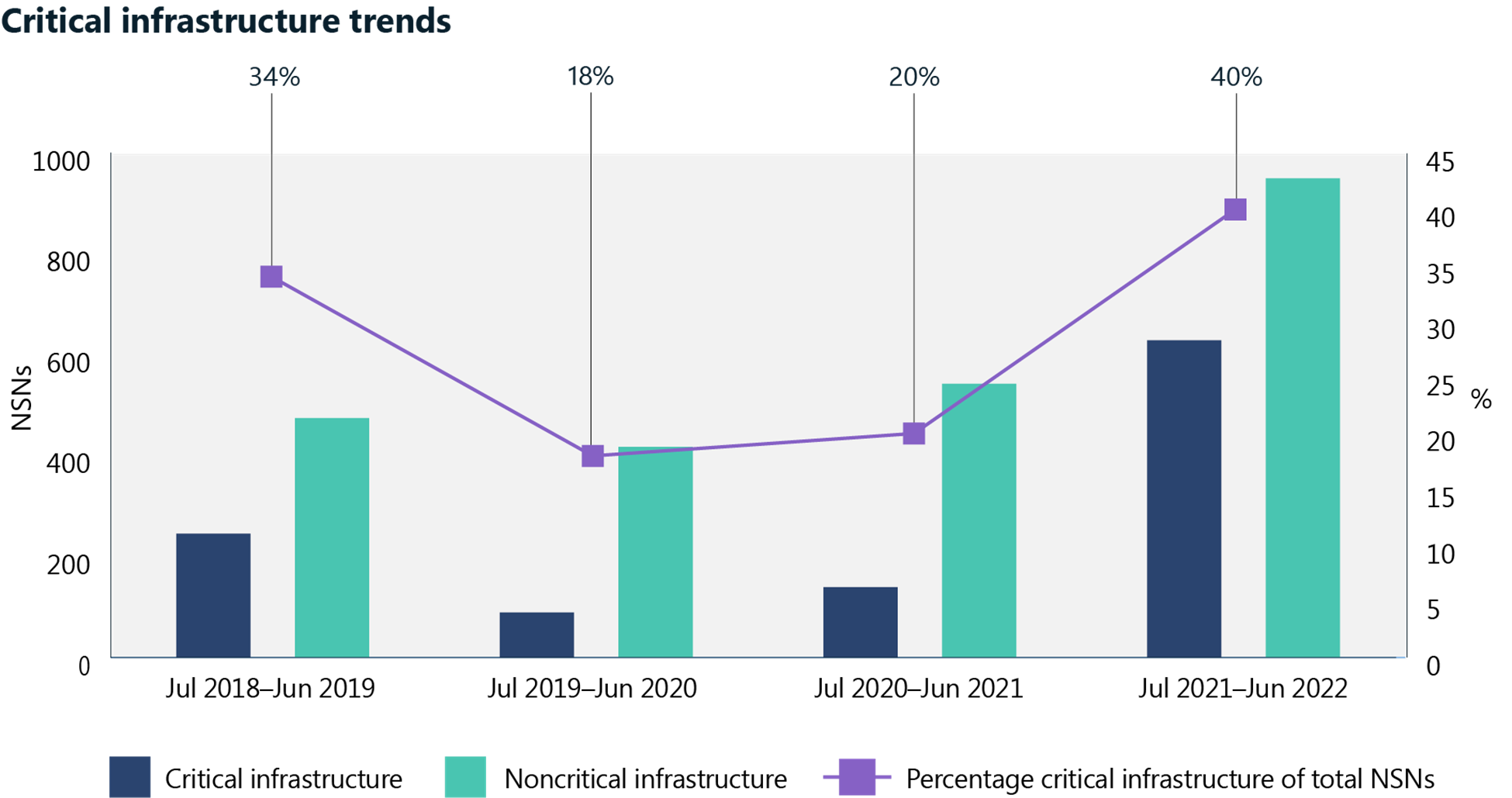

Le nombre de cyberattaques visant des infrastructures critiques a fait un bond au cours des derniers mois. Alors que ce type d’attaque représentait auparavant 20 % de toutes les cyberattaques perpétrées par des Etats, cette proportion est passée récemment à 40 %, selon les observations de Microsoft. Cette augmentation s’explique en grande partie par l’objectif de la Russie d’endommager l’infrastructure ukrainienne et par un espionnage agressif de la Russie visant les alliés de l’Ukraine, y compris les Etats-Unis. La Russie a en outre intensifié ses tentatives de compromettre des entreprises informatiques afin de perturber indirectement le travail des pouvoirs publics dans les pays membres de l’OTAN ou d’obtenir leurs informations. 90 % des attaques russes que nous avons découvertes au cours de la période actuelle visaient des pays membres de l’OTAN. Près de la moitié (48 %) de ces attaques ont visé des entreprises informatiques dans des pays de l’OTAN.

La Russie n’était pas le seul pays à combiner agression politique et physique et cyberguerre.

- Les acteurs iraniens ont intensifié leurs attaques après le changement de pouvoir dans le pays. Ils ont attaqué Israël. Les ransomwares ainsi que les attaques de type hack and leak n’ont en outre pas seulement touché des cibles dans la région, mais aussi aux Etats-Unis et dans l’UE. Il s’agissait entre autres d’infrastructures américaines critiques comme les autorités portuaires. Dans au moins un cas, Microsoft a découvert une attaque déguisée en ransomware visant à effacer des données israéliennes. Dans un autre cas, un acteur iranien a mené une attaque qui a déclenché des sirènes d’urgence pour des missiles en Israël.

- Alors que la Corée du Nord entamait sa phase la plus agressive d’essais de missiles au cours de la première moitié de 2022, l’un des acteurs du pays a lancé une série d’attaques visant à voler des technologies à des entreprises aérospatiales et à des chercheurs du monde entier. Un autre acteur nord-coréen s’est efforcé d’accéder aux organisations mondiales d’information qui couvrent le pays, ainsi qu’aux groupes chrétiens. Enfin, un troisième acteur a poursuivi ses tentatives, souvent infructueuses, de s’introduire dans des entreprises du secteur des cryptomonnaies afin de voler des fonds destinés à soutenir l’économie en difficulté du pays.

- La Chine a intensifié ses cyberattaques afin de pratiquer l’espionnage et de voler des informations. Le pays tente ainsi d’accroître son influence régionale en Asie du Sud-Est. En février et mars 2022, un acteur chinois a ciblé une centaine de comptes liés à une éminente organisation intergouvernementale d’Asie du Sud-Est. Peu avant, l’organisation avait annoncé une rencontre entre le gouvernement américain et des représentants politiques* de la région. Peu après la signature d’un accord militaire entre la Chine et les îles Salomon, Microsoft a découvert le malware d’un acteur chinois sur les systèmes du gouvernement des îles Salomon. La Chine a également utilisé ses capacités dans le domaine cybernétique pour des campagnes, par exemple en Namibie, à l’île Maurice et à Trinidad et Tobago.

Nombre d’attaques lancées par la Chine reposent sur la capacité du pays à trouver et à rassembler des vulnérabilités «zero-day» ou des failles uniques et non corrigées dans les logiciels, qui n’étaient pas connues de la communauté de sécurité jusqu’à présent. La collecte de ces vulnérabilités par la Chine semble avoir augmenté après l’entrée en vigueur d’une nouvelle loi obligeant les entreprises en Chine à signaler au gouvernement les vulnérabilités découvertes avant de les transmettre à d’autres.

Au-delà des cyberattaques menées par les États, des menaces sont également apparues l’année dernière, notamment dans le domaine de la cybercriminalité.

Cybercriminalité – les défis ne cessent de croître

Année après année, les cyber-attaques se multiplient. Rien que l’année dernière, le nombre estimé d’attaques par mot de passe par seconde a augmenté de près de trois quarts (74 %). Un grand nombre de ces attaques ont été précédées par des attaques de ransomware, à la suite desquelles le nombre de demandes de rançon a plus que doublé l’année dernière. Cependant, alors que nous avons observé une baisse du nombre total de cas de ransomware signalés en Amérique du Nord et en Europe par rapport à l’année précédente, le nombre de cas signalés en Amérique latine a augmenté en même temps.

Nous avons également observé une augmentation constante des e-mails de phishing d’une année sur l’autre. Alors que les thèmes COVID-19 ont joué un rôle moins important qu’en 2020, la guerre en Ukraine est devenue un nouvel appât pour le phishing à partir de début mars de cette année. Microsoft a observé une forte augmentation du nombre d’e-mails dont les expéditeurs prétendaient que les messages provenaient d’organisations légitimes et demandaient des dons sous forme de crypto-monnaies telles que Bitcoin et Ethereum, soi-disant pour soutenir les citoyens ukrainiens.

Influence Operations – comment manipuler l’opinion publique

La section «Influence Operations» est une nouveauté de notre rapport cette année. Nous avons récemment investi dans des analystes et dans le domaine de la science des données afin de mieux aborder cette menace. Les opérations d’influence sont de plus en plus sophistiquées et nous constatons un mode opératoire que nous connaissons également chez les hackers étatiques. Nous avons également constaté un chevauchement croissant entre ces «opérations d’influence» et les cyberattaques. Les «Influence Operations» utilisent une approche connue en trois étapes :

- Comme pour le placement préalable de logiciels malveillants dans le réseau informatique d’une organisation, les «cyber-opérations d’influence» diffusent de fausses informations au public.

- Souvent, au moment le plus opportun pour atteindre les objectifs de l’acteur, une campagne coordonnée est lancée pour diffuser des récits via les médias et les canaux de médias sociaux soutenus ou influencés par le gouvernement.

- Les médias contrôlés par l’État et leurs dérivés renforcent ces récits au sein de leurs groupes cibles respectifs.

Cette approche en trois étapes a par exemple été utilisée fin 2021 pour soutenir la fausse information russe sur les prétendues armes biologiques et les laboratoires biologiques en Ukraine.

Cyberdéfense – comment les organisations et les entreprises peuvent se protéger

Le rapport de cette année contient encore plus de recommandations sur la manière dont les personnes et les organisations peuvent se protéger contre les attaques. L’essentiel est déjà de respecter des règles de sécurité fondamentales – cela implique d’activer l’authentification à facteurs multiples, d’installer des correctifs de sécurité, de faire attention consciemment à qui a un accès privilégié aux systèmes et d’utiliser des solutions de sécurité modernes de fournisseurs de premier plan.

Une entreprise moyenne dispose de 3.500 appareils connectés qui ne sont pas protégés par des sécurités de base des points finaux. Les attaquant-e-s en profitent. En outre, il est important de détecter les attaques à un stade précoce. Dans de nombreux cas, le résultat d’une cyberattaque est déjà connu bien avant le début de l’attaque.

Les attaquant-e-s utilisent des environnements vulnérables pour obtenir un premier accès, effectuer une surveillance et causer des dommages par des mouvements latéraux, le cryptage ou l’exfiltration. Enfin, comme le montre le rapport de cette année, nous ne devons pas négliger l’aspect humain. Nous manquons d’expert-e-s en sécurité – c’est un problème auquel tant le secteur privé que les gouvernements doivent s’attaquer. Parallèlement, les entreprises devraient faire de la sécurité une partie de leur culture.