Microsoft Threat Protection Intelligence Team

本ブログは、米国時間 6 月 16 日に公開された “Exploiting a crisis: How cybercriminals behaved during the outbreak” の抄訳です。

過去数ヶ月間に、サイバー犯罪者が新型コロナウイルス感染症 (COVID-19) の拡大を利用して消費者と企業を同じように攻撃しているという、一見矛盾したようなデータが発表されました。大きな数値が示されると攻撃者の行動が把握でき、それがマスコミにも大きく取り上げられます。サイバー犯罪者は実際に世界の情勢に合わせて戦術を変えてきましたし、脅威環境の中で COVID-19 に関するニュースの数と情報を求める気持ちが並行して高まっていたのも事実です。

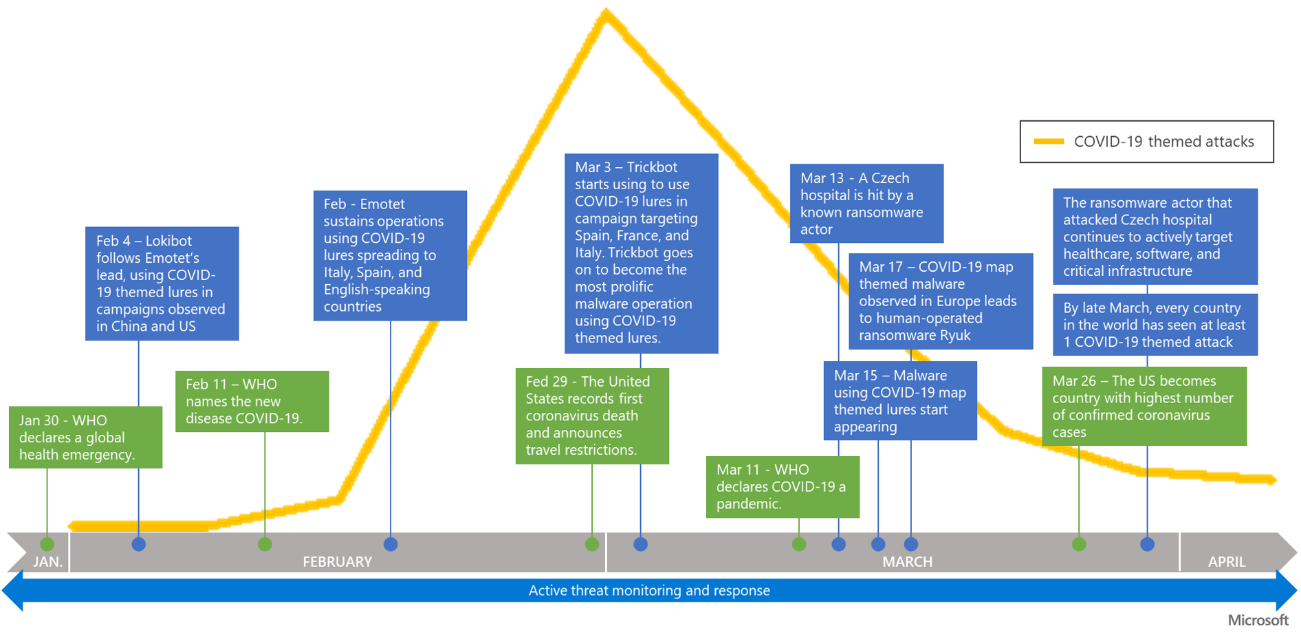

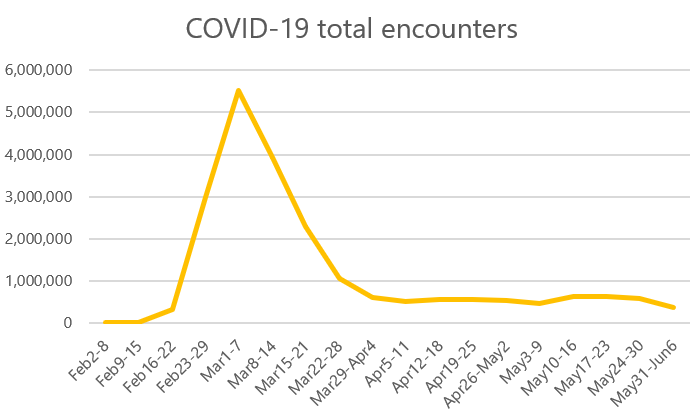

2 月の初旬までさかのぼると、COVID-19 のニュースや同ウイルス関連の攻撃が比較的少なかったことがわかります。それが、2 月 11 日に世界保健機関 (WHO) によってこの世界的危機を引き起こすウィルスが「COVID-19」と命名されると、攻撃者はそれに便乗した活動を積極的に展開し始めました。この宣言があった翌週には、関連の攻撃がそれまでの 11 倍にまで増加しています。この数値は、マイクロソフトが毎月観測している攻撃総数の 2% を下回るものでしたが、それでもサイバー犯罪者がこの状況を悪用しようとしていることは明らかでした。世界中の人が感染拡大を意識し、その対策として懸命に情報や解決策を求めていたのですから。

世界で COVID-19 関連の攻撃がピークを迎えたのは 3 月前半の 2 週間でした。これは、多くの国でウイルス拡散を抑える施策を実行し、渡航制限を発動した時期と重なります。3 月末までには、世界中のすべての国で最低 1 回は COVID-19 関連の攻撃が発生しました。

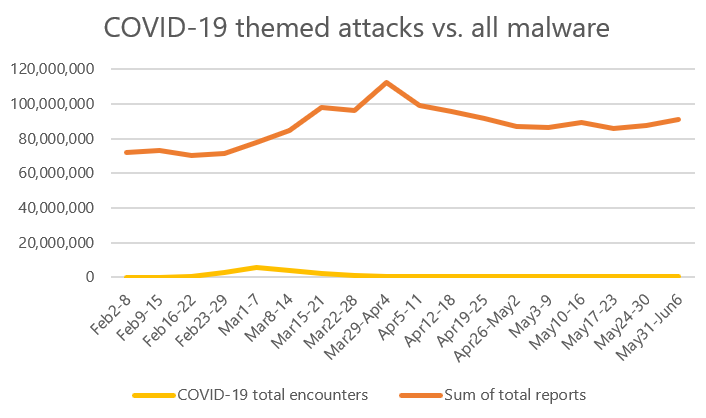

COVID-19 関連の攻撃の増加は、まさに世界的な出来事の発生を反映しています。論点となっているのは、こうした攻撃が新しい脅威なのか、それとも既存の脅威を別の目的として使っているのかということです。エンドポイントや電子メール、データ、ID、アプリケーションなど、マイクロソフトの広範囲におよぶ脅威インテリジェンスを確認したところ、今回急増した COVID-19 関連の攻撃は、実際には既知の攻撃をアレンジして使ったもので、既存のインフラやマルウェアに COVID-19 に関連するキーワードや話題で誘い込む手法をつけ足しているという結論に至りました。

事実、世界におけるマルウェア検知の全体的な傾向 (図 2 のオレンジ色の線) は、この期間も大きく変動することはありませんでした。上記にて示した COVID-19 関連の攻撃の急増 (図 1 の黄色の線) は、一般的に見られる脅威の月間総数の中ではほんのわずかな数値に過ぎません。マルウェア活動や攻撃インフラ、フィッシング攻撃のすべてが、この便乗した行動の兆候を示していました。以前にも報告したとおり、こうしたサイバー犯罪者は、今回の感染拡大に対処しようと活動している主要産業や個人も標的としていました。世界の脅威状況においてこうした変化は典型的ではありますが、今回のケースが特別だったのは、世界中で同様の危機が認識され、その危機の影響が世界中のあらゆる人におよぶことにより、サイバー犯罪者の活動が容易になった点でした。犯罪者は、共通する人々の懸念や混乱、解決策を求める気持ちを食い物にしていたのです。

COVID-19 関連の攻撃は 3 月上旬にピークに達し、その後「ニューノーマル (新常態)」となって落ち着きました。COVID-19 関連の攻撃は、未だ 2 月上旬より多い状況で、感染症がはびこる限り続くと思われます。一方、このような COVID-19 関連のキーワードを変化させながら攻撃するパターンは落ち着きを見せ、脅威の大半は典型的なフィッシングや ID 侵害といったパターンになっています。

サイバー犯罪者は順応性が高く、常に新たな犠牲者を生み出すために、犯罪者にとって最善かつ最も容易な方法を探し求めています。特にコモディティマルウェア攻撃は、攻撃者にとって最大の費用対効果が期待できます。業界ではゼロデイの脆弱性を悪用する高度な攻撃を重視することもありますが、未知のプログラムやトロイの木馬ドキュメントを実行することで感染することの方が、日々のリスクとしては大きいのです。防御する側も同様に順応性を高めており、攻撃を成功させるにはより多くのコストがかかるようになっています。4 月以降、防御する側がフィッシングへの意識を高め、自社トレーニングを実施するケースも増えていることから、サイバー犯罪者がこうした企業の従業員を標的とする際のコストが上昇し、複雑さの障壁も高まっています。この力関係は、「売り手」を「サイバー犯罪者」に置き換え、「顧客」を「被害者」に置き換えると、経済モデルと同じような動きになっていることがわかります。

ニュース同様、誘い込む手法も常にローカライズされている

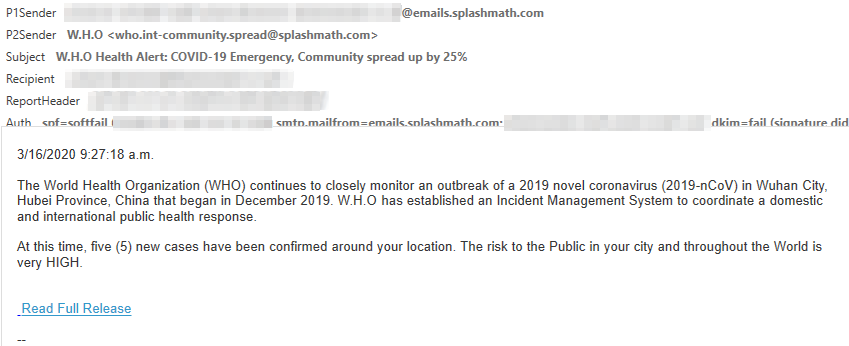

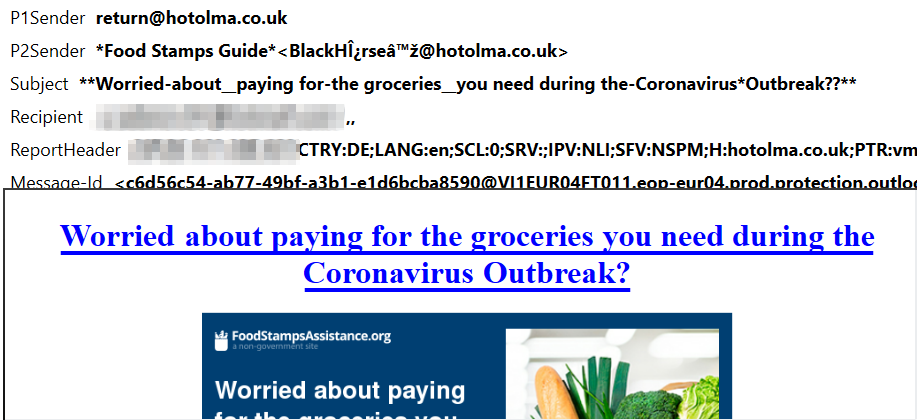

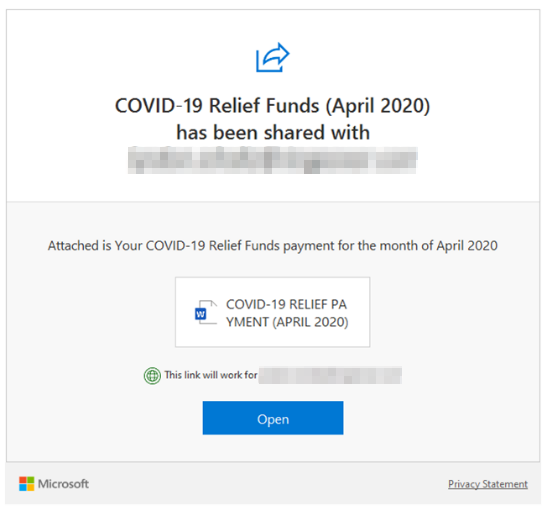

サイバー犯罪者は、最も簡単にセキュリティ侵害を犯すことのできるポイントや不正アクセスできるポイントを探しています。その方法のひとつが、ニュースから効果のあるキーワードを取り出し、影響を強く受ける被害者の地域や場所に焦点を絞ることです。数多くあるフィッシングの研究でも、高度にローカライズされたソーシャルエンジニアリングのルアーがあるとされています。企業を狙ったフィッシング攻撃では、予定していた文書が届き、ユーザーはそれに対する行動をとるよう求めているように見えてしまうこともあるでしょう。

COVID-19 の渦中では、サイバー犯罪者がこの危機に関する現地での状況とその反応をうまく模倣していました。ここでは、感染拡大に対する懸念とその地域差に関する世界の傾向が見て取れます。以下で 3 つの国を取り上げ、その国で発生した出来事と観測された攻撃との関係を深堀りしたいと思います。

イギリス

イギリスを標的とした攻撃は、当初世界のデータと似た軌道をたどっていましたが、同国内でのニュースや懸念事項の影響を受け早期に急上昇しました。データによると、攻撃数はイギリスで最初に COVID-19 患者の死亡が確認された時点で最初のピークに達し、3 月 9 日にロンドン株価指数 100 銘柄の株暴落と共に再び増加傾向となりました。その後、米国が欧州への渡航禁止を発表した時期に最終的なピークを迎えています。

イギリスでは、3 月後半に学校閉鎖などの感染予防策が施行され、国民への透明性が高まり情報量も増加しました。エリザベス女王 2 世が珍しく国民に向けテレビ演説をした 4 月 5 日にかけて攻撃は大幅に減少しています。翌 4 月 6 日には、COVID-19 で入院していたボリス ジョンソン (Boris Johnson) 首相が集中治療室に移動。この状況に応じ、首相が退院する 4 月 12 日まで攻撃が増加していることがデータから見て取れます。その後、COVID-19 関連の攻撃数は 4 月下旬頃まで 1 日約 3500 件という横ばい状態が続きました。イギリス政府は感染症のピークは越えたと宣言、同国に新たな日常が戻り始め、攻撃数も 1 日約 2000 件にまで大きく落ち込みました。

韓国

韓国では COVID-19 の感染が早期に確認され、ウイルス対策に最も積極的に取り組んだ国のひとつとなりました。同国では世界の傾向と同様、3 月上旬に攻撃数がピークを迎えました。ただ、韓国の攻撃増加率は世界平均より急速で、ウイルスが早期に襲いかかったことと一致しています。

興味深いのは、ウイルスの影響があったにもかかわらず、2 月初めは COVID-19 関連の攻撃数が最小限にとどまっていたことです。サイバー犯罪者が本格的に攻撃に乗り出したのは 2 月中旬で、新天地宗教団体の患者の特定や、軍事基地の閉鎖、国際渡航制限といった主な出来事と一致していることがわかります。こうした全国ニュースが攻撃につながったわけではありませんが、サイバー犯罪者がより多くの被害者を危険にさらす糸口を見つけたことは確かです。

検査数の増加と感染に関する透明性の向上により、3 月前半は攻撃数が減少傾向となりました。その先 5 月末にかけて、韓国を標的とした COVID-19 関連の攻撃は、世界の傾向と大きく異なる推移を示しました。韓国で一部市民生活が戻る中、攻撃が増加したのです。最終的に攻撃がピークを迎えたのは 5 月 23 日頃でした。このように非典型的な増加につながった背景を把握しようと、現在も分析を続けています。

米国

米国における COVID-19 関連の攻撃は、世界的な攻撃の傾向とほぼ一致しています。最初に攻撃が増加したのは、WHO が正式にウイルスの名称を発表した 2 月中旬です。2 月末には最初のピークを迎えましたが、それは国内で初めて COVID-19 による死亡が確認された時期と同時期です。攻撃数が最高値に達したのは 3 月中旬で、こちらは国際的な渡航禁止令が発令された時期と重なります。3 月後半には COVID-19 関連の攻撃が減少、4 月と 5 月のテレメトリでは 1 日平均 2 万 ~ 3 万の間で攻撃数が推移していることがわかります。このように、感染拡大と地域での懸念を反映した攻撃パターンは、州レベルでも発生している可能性があります。

まとめ

COVID-19 の感染拡大は実に世界的に共通な出来事となりました。サイバー犯罪者はこの危機をチャンスと捉え、既存のマルウェアの脅威を活用して新たな被害者をおびき寄せています。テレメトリを調べると、こうした攻撃は地域での関心事やニュースと高い関連性があることがわかります。

全般的に見ると、COVID-19 関連の攻撃はマイクロソフトが過去 4 ヶ月に観測した脅威全体のほんの一部に過ぎません。3 月前半の 2 週間は、世界中で COVID-19 関連の攻撃が急増していましたが、全体的な攻撃の傾向を見ると COVID-19 関連の攻撃は、脅威環境における他の攻撃の代わりに行われていたようです。

ここ 4 ヶ月間は、物理的なウイルスの感染とサイバー空間での感染の双方が注目されました。マイクロソフトの観測によって得られた教訓としては、次のようなことが挙げられます。

- サイバー犯罪者は、自らの計画に被害者をおびき寄せることのできそうな地域の出来事に便乗し、戦術を適応させています。そのルアーとなるものは迅速かつ流動的に変化しますが、根底にあるマルウェアの脅威は変わりません。

- 防御側にとって最適な投資分野となるのは、ドメイン間のシグナル分析や、アップデートの展開、そしてユーザーへの教育です。COVID-19 関連の攻撃により、ユーザーが直面する脅威は世界レベルで一貫していることがわかりました。攻撃のコストを高めたり、成功率を下げたりするような分野への投資こそ、最適な道となるのです。

- 攻撃者のふるまいを注視することは、単に不正アクセスの兆候を検査するより効果的です。兆候を調査していても、時間の経過とともにどんどんシグナルがたまって耐えられなくなる傾向にあるためです。

COVID-19 感染拡大に伴い、これに便乗した脅威が迅速に展開される様子が見受けられました。Microsoft Threat Protection (MTP) はドメイン間の可視性を高めることで、こうした脅威や、全体量からするとさらに大量の脅威から組織を保護します。また、エンドポイント、ID、メール、アプリケーションを横断した保護や検知、対応をオーケストレーションし、最適な防御策を講じます。

組織は、エンドユーザーにフィッシングやソーシャルエンジニアリング攻撃の見分け方を教育し、認証情報の保護に対するハイジーンを実現することで、Security Posture を高めるようにしてください。Microsoft Secure Score を利用してセキュリティに対する姿勢を評価、測定した上で、推奨される改善措置の実行や、指導、管理の適用も可能です。Microsoft 365 セキュリティセンターの一元的なダッシュボードでは、自社のセキュリティへの姿勢をベンチマークと比較し、主要業績評価指標 (KPI) を確立することもできます。

—

本ページのすべての内容は、作成日時点でのものであり、予告なく変更される場合があります。正式な社内承認や各社との契約締結が必要な場合は、それまでは確定されるものではありません。また、様々な事由・背景により、一部または全部が変更、キャンセル、実現困難となる場合があります。予めご了承下さい。