Tác giả: Amy Hogan-Burney

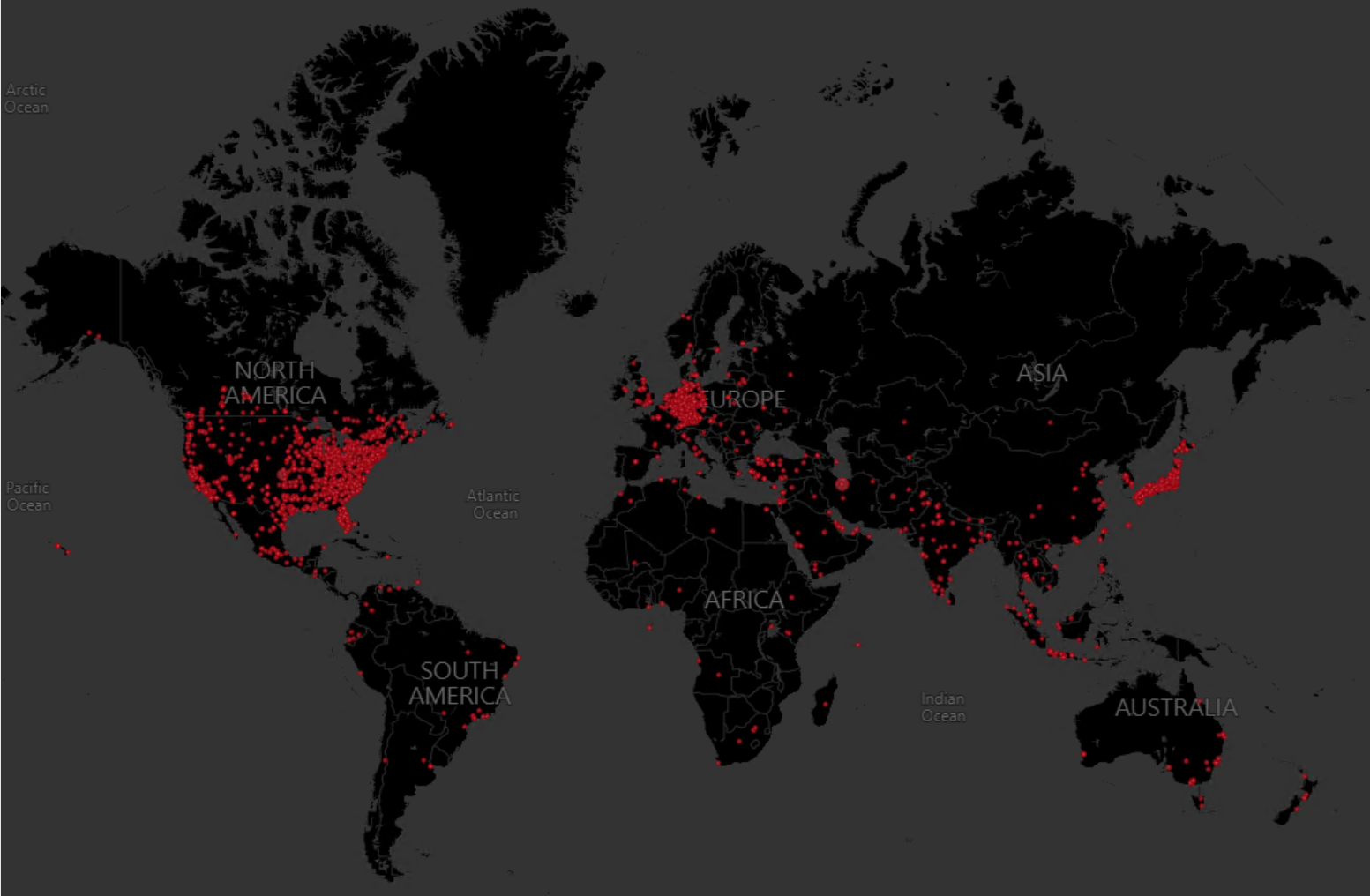

Hôm nay, chúng tôi xin thông báo Đơn vị Tội phạm Kỹ thuật số của Microsoft (DCU) đã thực hiện các biện pháp nghiệp vụ và pháp lý để ngăn chặn một botnet nguy hiểm có tên ZLoader. ZLoader được xây dựng từ các thiết bị điện toán của nhiều doanh nghiệp, bệnh viện, trường học, gia đình trên khắp thế giới, và do một băng nhóm tội phạm có tổ chức điều hành. Băng nhóm này hoạt động trên nền tảng Internet phạm vi toàn cầu, chuyên vận hành các phần mềm độc hại như một dịch vụ để đánh cắp và tống tiền.

Chúng tôi đã có được lệnh từ Tòa án Quận Hoa Kỳ – Quận Bắc Georgia để có quyền kiểm soát 65 domain mà băng đảng ZLoader đã và đang sử dụng để phát triển, kiểm soát và giao tiếp với botnet của chúng. Các domain này hiện đã được chuyển hướng đến một sinkhole của Microsoft, nơi các tin tặc không còn quyền kiểm soát. Zloader chứa một thuật toán tạo tên miền (DGA) được nhúng trong phần mềm độc hại. Thuật toán này tạo ra các domain bổ sung để làm kênh giao tiếp dự phòng cho botnet. Ngoài các domain được mã hóa cứng, chúng tôi cũng được tòa án cho phép kiểm soát thêm 319 domain DGA đã đăng ký. Chúng tôi cũng đang nỗ lực để chặn hoạt động đăng ký domain DGA trong tương lai.

Trong quá trình điều tra, chúng tôi đã xác định được một trong những thủ phạm tạo ra thành phần được sử dụng để phát tán ransomware trong botnet ZLoader. Đó là Denis Malikov, hiện đang cư trú tại thành phố Simferopol trên Bán đảo Crimea. Chúng tôi đã quyết định nêu tên một cá nhân liên quan đến vụ việc để nhấn mạnh rằng tội phạm mạng không được lợi dụng sự ẩn danh của Internet để thực hiện tội ác. Hành động pháp lý của chúng tôi là kết quả của nhiều tháng điều tra và đã bắtđầu từ trước khi có các xung đột diễn ra trong khu vực.

Ban đầu, mục đích chính của ZLoader là đánh cắp thông tin tài chính, ID đăng nhập tài khoản, mật khẩu và các thông tin khác để lấy tiền từ tài khoản của nạn nhân. ZLoader cũng bao gồm một thành phần có khả năng vô hiệu hóa các phần mềm chống vi-rút và bảo mật phổ biến, do đó nạn nhân không phát hiện ra thiết bị của mình bị nhiễm ZLoader. Theo thời gian, những kẻ đứng sau ZLoader bắt đầu cung cấp phần mềm độc hại như một dịch vụ, một nền tảng phân phối để phát tán ransomware bao gồm cả Ryuk. Ryuk nổi tiếng chuyên nhắm đến các tổ chức y tế để tống tiền mà không quan tâm đến những bệnh nhân bị đẩy vào tình cảnh rủi ro.

DCU đã dẫn đầu cuộc điều tra với sự hợp tác của ESET, Black Lotus Labs (bộ phận tình báo về mối đe dọa của Lumen) và Palo Alto Networks Unit 42 cùng sự giúp đỡ từ các đối tác khác trong việc cung cấp dữ liệu và thông tin chuyên sâu bổ sung để củng cố hồ sơ pháp lý. Các đối tác này bao gồm: Trung tâm Phân tích và Chia sẻ thông tin dịch vụ tài chính (FS-ISAC) và Trung tâm Phân tích và Chia sẻ Thông tin Y tế (H-ISAC), cùng Trung tâm Phân Tích Rủi Ro của Microsoft và nhóm Microsoft Defender. Chúng tôi cũng ghi nhận sự đóng góp từ Avast trong việc hỗ trợ các hoạt động của DCU ở Châu Âu.

Chúng tôi dự đoán rằng các bị cáo sẽ khôi phục ZLoader trong tương lai. Do đó, chúng tôi muốn vô hiệu hóa cơ sở hạ tầng của ZLoader và gây khó khăn để băng nhóm tội phạm có tổ chức này không thể tiếp tục hoạt động. Chúng tôi đã chuyển trường hợp này đến cơ quan thực thi pháp luật, tiếp tục theo dõi chặt chẽ và sẽ làm việc với các đối tác của chúng tôi để giám sát hành vi của nhóm tội phạm mạng này. Chúng tôi cũng sẽ làm việc với các nhà cung cấp dịch vụ Internet (ISP) để xác định nạn nhân và tìm biện pháp khắc phục hậu quả. Chúng tôi cũng sẵn sàng thực hiện thêm các biện pháp nghiệp vụ và pháp lý khác để xử lý ZLoader và các botnet khác.