Bezwzględność reżimów autorytarnych przekłada się na ich zuchwałość w cyberprzestrzeni

Świat cyberbezpieczeństwa wszedł w erę wojny hybrydowej, gdy 23 lutego 2022 roku Rosja przystąpiła do ataku na Ukrainę również w cyberprzestrzeni. Raport Microsoft Digital Defense Report 2022 przedstawia działania Rosji w szerszym kontekście rosnącej agresji w sferze cyfrowej, jakiej dopuszczają się autorytarni przywódcy na całym świecie.

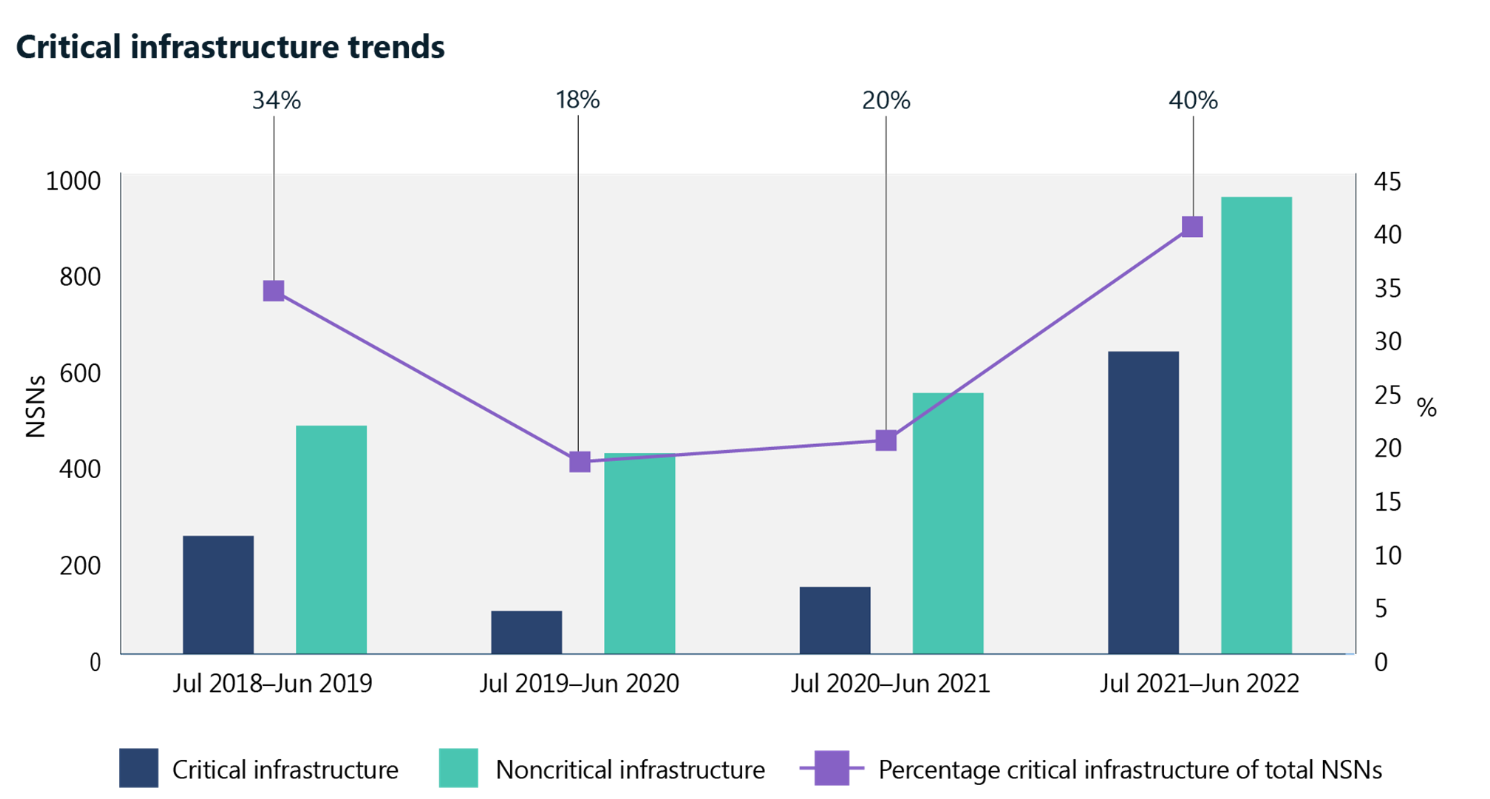

W ciągu ostatniego roku odsetek cyberataków wymierzonych w infrastrukturę krytyczną wzrósł z 20 do 40 proc. wszystkich wykrytych przez Microsoft ataków przeprowadzanych przez podmioty państwowe. Było to w dużej mierze spowodowane dążeniami Rosji do zniszczenia ukraińskiej infrastruktury oraz agresywnym szpiegostwem wymierzonym w sojuszników tego kraju, w tym Stany Zjednoczone. Rosja zwiększyła również intensywność ataków na firmy IT. Celem było zakłócenie ich działalności lub uzyskanie danych wywiadowczych dotyczących ich instytucjonalnych i rządowych klientów z krajów NATO. 90 proc. wykrytych przez Microsoft w ostatnim roku rosyjskich ataków było wymierzonych w państwa członkowskie NATO, a 48 proc. w firmy IT, które mają swoje siedziby w tych krajach.

Jednak Rosja nie była osamotniona w łączeniu agresji politycznej i militarnej z cyberatakami.

- Podmioty irańskie nasiliły swoje działania po zmianie władzy prezydenckiej. Przeprowadziły destrukcyjne ataki na Izrael, a także operacje typu ransomware i hack-and-leak, skierowane w podmioty z USA i UE, w tym cele związane z amerykańską infrastrukturą krytyczną, takie jak kompleksy portowe. Microsoft wykrył, że co najmniej raz doszło do ataku pozorującego ransomware, którego celem było usunięcie izraelskich danych. Inny irański atak uruchomił awaryjne syreny rakietowe w Izraelu.

- Gdy w pierwszej połowie 2022 r. Korea Północna rozpoczęła najbardziej agresywny okres testów rakietowych, powiązana z krajem grupa cyberprzestępców dokonała serii ataków, próbując wykraść technologie firm lotniczych i badawczych z całego świata. Inne północnokoreańskie podmioty próbowały dokonać ataku na globalne agencje prasowe raportujące wydarzenia z tego kraju oraz organizacje chrześcijańskie. Kolejna grupa próbowała włamać się na konta firm zajmujących się obrotem kryptowalutami, jednak często bez powodzenia. Północnokoreańscy hakerzy wykradają materiały, technologie i know-how, aby państwo mogło w ten sposób zasilić swoją pogrążoną w kryzysie gospodarkę i sfinansować program zbrojeń.

- Chiny nasiliły działania szpiegowskie i cyberataki dążące do wykradzenia informacji, aby zwiększyć swoje wpływy w regionie i przeciwwagę wobec Stanów Zjednoczonych. W lutym i marcu br. jedna z chińskich grup obrała za cel 100 kont powiązanych z czołową organizacją międzynarodową w Azji Południowo-Wschodniej w momencie, gdy ta ogłosiła spotkanie rządu Stanów Zjednoczonych z regionalnymi przywódcami. Tuż po podpisaniu przez Chiny i Wyspy Salomona porozumienia wojskowego, Microsoft wykrył w systemach rządu Wysp Salomona złośliwe oprogramowanie pochodzące z ChRL. Chiny wykorzystały również swoje możliwości cybernetyczne w kampaniach wymierzonych w kraje globalnego Południa, w tym Namibię, Mauritius oraz Trynidad i Tobago.

Wiele ataków pochodzących z Chin skupia się na wykrywaniu i kompilowaniu luk „zero-day” – unikalnych, niezałatanych dziur w oprogramowaniu, które nie były wcześniej znane społeczności zajmującej się bezpieczeństwem informatycznym. Wydaje się, że wykorzystanie ich przez Chiny wzrosło po wprowadzeniu nowego prawa zobowiązującego tamtejsze podmioty do zgłaszania wykrytych luk w pierwszej kolejności rządowi, a dopiero potem producentowi oprogramowania lub społeczności.

Chociaż najbardziej interesującymi aktywnościami z minionego roku są cyberataki będące inicjatywą wybranych państw, to błędem byłoby przeoczenie innych zagrożeń. Szczególnie warto zwrócić uwagę na cyberprzestępczość, która wpływa na zdecydowanie większą liczbę użytkowników Sieci niż aktywności o podszyciu państwowym.

Cyberprzestępcy działają jak przedsiębiorstwa nastawione na zysk

Skala cyberprzestępczości wciąż rośnie. Przyczynia się do tego m.in. obniżony próg wejścia spowodowany coraz łatwiejszym dostępem do narzędzi i infrastruktury. Szacowana liczba ataków na sekundę, które miały na celu złamanie hasła, tylko w ciągu ostatniego roku wzrosła o 74 proc. Wiele z nich napędzało działania ransomware, co doprowadziło do ponad dwukrotnego wzrostu wysokości żądanych okupów. Jednak ataki te nie były rozłożone równomiernie we wszystkich regionach. W Ameryce Północnej i Europie zaobserwowaliśmy spadek ogólnej liczby przypadków ransomware zgłoszonych do naszych zespołów reagowania w porównaniu z rokiem 2021. W tym samym czasie wzrosła liczba przypadków zgłoszonych w Ameryce Łacińskiej. W skali roku zaobserwowaliśmy również stały wzrost liczby ataków wykorzystujących e-maile phishingowe. Ataki związane z Covid-19 były tym razem mniej rozpowszechnione niż w 2020 roku. Natomiast od marca 2022 roku nowym przyczynkiem do phishingu stała się wojna w Ukrainie. Analitycy Microsoft zaobserwowali znaczący wzrost liczby e-maili podszywających się pod oficjalnie działające organizacje, które zabiegały o darowizny kryptowalutowe w Bitcoinie i Ethereum, rzekomo w celu wsparcia obywateli Ukrainy.

Podmioty zagraniczne stosują bardzo skuteczne techniki — często towarzyszące cyberatakom — aby umożliwić zabiegi propagandowe, mające zmniejszyć zaufanie i wywrzeć wpływ na opinię publiczną w kraju i za granicą

Dzięki inwestycjom w analitykę i data science, Microsoft uzyskał informacje dotyczące operacji wywierania wpływu na opinię publiczną, którym poświęcona jest nowa sekcja raportu. Zaobserwowaliśmy działania Rosji dążące do przekonania swoich obywateli, jak również mieszkańców wielu innych krajów, że inwazja na Ukrainę była uzasadniona. Kraj ten siał propagandę dyskredytującą szczepionki Covid-19 na Zachodzie, jednocześnie promując ich skuteczność w kraju. Zaobserwowaliśmy również coraz większą korelację tych operacji z cyberatakami.

Kampanie informacyjne zmierzające do wywarcia wpływu wykorzystują znane trójetapowe podejście:

- Operacje mające na celu wywarcie wpływu na opinię publiczną w pierwszej kolejności rozpowszechniają fałszywą narrację w dyskursie publicznym, podobnie jak atakujący umieszczają złośliwe oprogramowanie w sieci komputerowej organizacji.

- Następnie rozpoczyna się skoordynowana kampania —najczęściej w okresie sprzyjającym osiągnięciu celów podmiotu atakującego — polegająca na propagowaniu narracji za pośrednictwem wspieranych przez rząd i pozostających pod jego wpływem mediów oraz kanałów społecznościowych.

- W ostatniej kolejności kontrolowane przez rząd media i pośrednicy wzmacniają narrację w docelowej grupie odbiorców.

Powyższe podejście zastosowano chociażby pod koniec 2021 roku, aby wspierać fałszywą rosyjską narrację dotyczącą rzekomej broni i laboratoriów biologicznych w Ukrainie. Ponadto zaobserwowaliśmy, że również inne kraje, takie jak Chiny i Iran, prowadzą operacje propagandowe w celu rozszerzenia swoich globalnych wpływów w różnych kwestiach.

Najlepszą obroną przed cyberatakami jest przestrzeganie zasad cyberhigieny, a najbardziej skutecznym zabezpieczeniem fizycznym i logicznym jest chmura

Microsoft Digital Defense Report 2022 zawiera wiele zaleceń dotyczących tego, w jaki sposób pojedyncze osoby oraz organizacje mogą chronić swoje zasoby przed atakami cyberprzestępców. Najważniejsze jest przestrzeganie podstawowych zasad bezpieczeństwa, takich jak stosowanie wieloskładnikowego uwierzytelnienia, wdrażanie poprawek bezpieczeństwa, określenie użytkowników, którzy otrzymują dostęp do systemów oraz korzystanie z nowoczesnych rozwiązań bezpieczeństwa, dostarczanych przez sprawdzonych i wiarygodnych dostawców. W przeciętnym przedsiębiorstwie aż 3500 urządzeń podłączonych do sieci nie posiada podstawowych zabezpieczeń. Atakujący wykorzystują tę sytuację. Kluczowe jest również wczesne wykrywanie ataków. W wielu przypadkach wynik cyberataku jest określony na długo przed jego rozpoczęciem. Atakujący wykorzystują podatne środowiska informatyczne do uzyskania wstępnego dostępu, aby prowadzić obserwacje i inicjować szkodliwe działania wewnątrz sieci, szyfrowanie lub eksfiltrację. Co więcej, jak wynika z dokumentu, nie można ignorować aspektu ludzkiego. Obecny niedobór specjalistów ds. bezpieczeństwa jest problemem, który musi zostać rozwiązany zarówno przez sektor prywatny, jak i władze państwowe, a organizacje muszą uczynić bezpieczeństwo częścią swojej kultury organizacyjnej.