#MicrosoftMówi: Zwiększenie odporności na hybrydowe cyberzagrożenia

Cyberprzestrzeń jako nowy obszar działań militarnych

W listopadzie 2002 r. odbył się 16. Szczyt NATO w Pradze, podczas którego uzgodniono konieczność uzyskania przez NATO i państwa członkowskie zdolności do reagowania na incydenty komputerowe (NATO Computer Incident Response Capability). Pomimo późniejszych deklaracji politycznych (m.in. na Szczycie w Rydze w 2006 r.) działania Sojuszu nabrały tempa dopiero po fali ataków w Estonii w czerwcu 2007 r. – nota bene zbiegły się one z warsztatami NATO Cyber Defense Workshop organizowanymi przez Departament Obrony USA we współpracy z Microsoft w Redmond (w stanie Waszyngton).

Podczas Szczytu NATO w Warszawie w lipcu 2016 r. państwa członkowskie podjęły decyzję o uznaniu cyberprzestrzeni za obszar działań militarnych. Wpływ ataków sieciowych zarówno na infrastrukturę cywilną wykorzystywaną przez siły zbrojne w czasie pokoju oraz odseparowane (niejawne) systemy wojskowe sprawia, że powinny być one traktowane jako nowa kategoria hybrydowych cyberzagrożeń, wymagających zastosowania cyberzabezpieczeń mających również hybrydowy charakter.

Budowanie zdolności narodowych w ramach zobowiązań cyberobrony NATO

Zobowiązania w zakresie cyberobrony przyjęte przez państwa członkowskie dotyczą wszystkich trzech obszarów – prawnego (m.in. krajowych regulacji w zakresie ochrony krytycznej infrastruktury teleinformatycznej), organizacyjnego (m.in. wskazania odpowiedzialnych podmiotów i utworzenia systemu szkolenia, programów uświadamiających, organizacji ćwiczeń, współdziałania oraz wymiany najlepszych praktyk) oraz technologicznego – ten obszar, jako najtrudniejszy w implementacji, został najmniej doprecyzowany.

Jak w takim razie podnosić zdolność do ochrony, wykrywania i odpowiedzi na cyberzagrożenia hybrydowe obejmujące swym zasięgiem zarówno infrastrukturę, zasoby cywilne jak i militarne, niezbędne do utrzymania bezpieczeństwa narodowego?

Technologie jutra już dziś w cyberobronie – przykłady i inspiracje dla sił zbrojnych ze strony przemysłu

Analogicznie do kinetycznych operacji militarnych, dla skutecznego reagowania lub uzyskania przewagi nad atakującymi w cyberprzestrzeni warto wykorzystać cykl decyzyjny OODA – Observe-Orient-Decide-Act (opracowany przez płk Johna Boyda z Sił Powietrznych USA). Głównym założeniem cyklu OODA jest skrócenie procesu decyzyjnego, ukierunkowanie działań zwalczających przeciwnika i w rezultacie przetrwanie ataku.

Oczywiście w przypadku operacji w cyberprzestrzeni skuteczność cyklu OODA wymaga dużego stopnia automatyzacji. W tym celu niezbędne jest zastosowanie technologii hybrydowych – uruchamianych jako zabezpieczenia lokalne (na poziomie systemu operacyjnego oraz oprogramowania aplikacyjnego) oraz zabezpieczenia wykorzystujące usługi w kontrolowanym środowisku chmury obliczeniowej (m.in. dla zapewnienia wysokiej dostępności w przypadku zmasowanych cyberataków oraz wysokiej skalowalności), które umożliwiają:

- Uzyskiwanie skalowalnej globalnej/regionalnej/lokalnej telemetrii ruchu sieciowego pomocnej w określeniu zasięgu i charakteru cyberzagrożenia – dotyczy to zarówno ataków zewnętrznych jak i wewnętrznych

- Wykorzystanie algorytmów maszynowego uczenia/sztucznej inteligencji do wczesnego wykrywania działań mających cechy cyberataku (nawet bez pełnej znajomości jego modelu) na co najmniej trzech poziomach:

- Systemu zarządzania tożsamością

- Systemu wymiany informacji – system pocztowy, portal, aplikacje sieciowe

- Środowiska serwerowego i urządzeń końcowych – zarówno stacjonarnych jak i mobilnych (w tym smartfonów)

- Uruchamianie (detonowanie) podejrzanego kodu w kontrolowanym środowisku odseparowanym skutecznie od środowiska operacyjnego

- Zmianę/rekonfigurację – w czasie jak najbardziej zbliżonym do rzeczywistego – ustawień mechanizmów zabezpieczających (m.in. systemów zaporowych, list blokowanych adresów i stron sieciowych itp.)

- Zautomatyzowane zbieranie i zabezpieczanie śladów wskazujących na możliwość próby cyberataku – zarówno dla potrzeb reagowania na incydenty (w tym atrybucji źródła ataku) jak i na potrzeby postępowań karnych.

Choć możliwość spełnienia powyższych 5 wymagań wygląda bardzo futurystycznie to już dziś dostępne są zintegrowane rozwiązania technologiczne, które umożliwiają zastosowanie cyklu OODA w cyberobronie.

Przykładowe zastosowanie zabezpieczeń hybrydowych do zwiększenia ochrony, wykrywania i odpowiedzi na hybrydowe cyberzagrożenia przedstawia poniższy schemat:

Najciekawszymi obecnie ze względu na skalę oraz zakres przykładami wykorzystania zabezpieczeń hybrydowych opracowanych przez Microsoft przez siły zbrojne państw NATO są te zastosowane w USA i Wielkiej Brytanii.

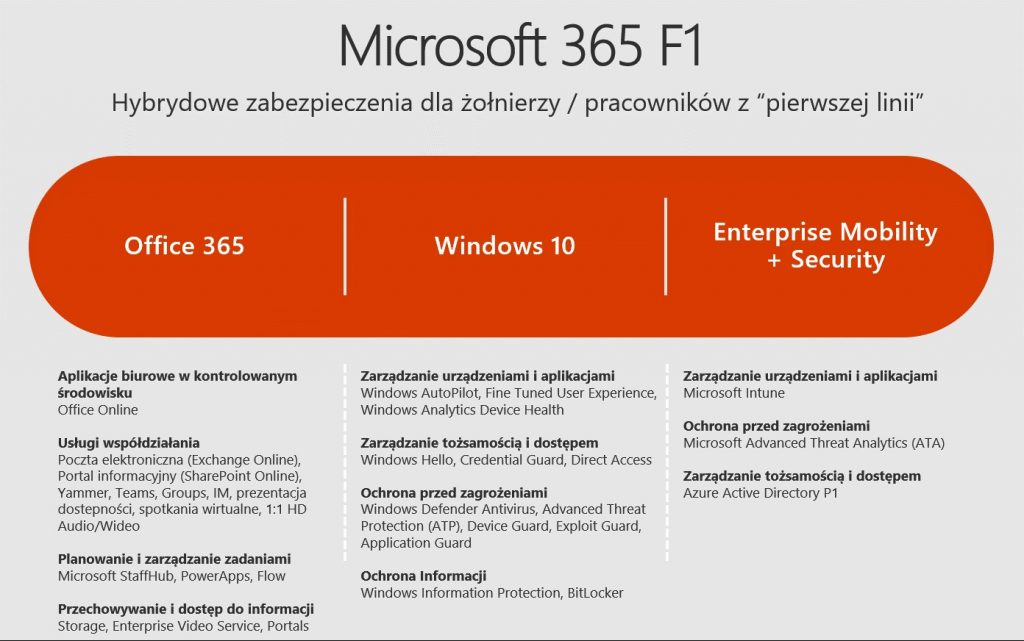

Jednym z najnowocześniejszych przykładów komplementarnych zabezpieczeń hybrydowych ukierunkowanych na zwiększenie odporności na aktualne cyberzagrożenia hybrydowe jest zestawienie usług w środowisku Microsoft Office 365 F1, przeznaczonym dla żołnierzy i pracowników cywilnych „na pierwszej linii” tzn. komunikujących się z użytkownikami w sieciach publicznych – usługi przedstawia schemat 2.

W związku z intensywnie realizowanymi projektami modernizacji teleinformatycznej w NATO (prowadzony przez Agencję NCIA project ITM – IT Modernization) i w państwach członkowskich, należy spodziewać się w ciągu najbliższych 3 lat implementacji zabezpieczeń hybrydowych zarówno w systemach stacjonarnych jak i w systemach wspierających działania bojowe – np. w postaci skonteneryzowanych centrów danych udostępniających usługi chmurowe w środowisku hybrydowym (m.in. sfederalizowanym z centrami danych sojuszniczych sił zbrojnych oraz cywilnymi centrami danych) – takie założenia zawiera realizowany przez NATO projekt Federated Mission Networking (FMN).