Relatório da Microsoft revela que ameaças cibernéticas estão se tornando mais sofisticadas

A Microsoft está publicando hoje seu novo relatório anual, chamado Relatório de Defesa Digital (Digital Defense Report) que aborda as tendências em segurança cibernética desde o ano passado. Este relatório deixa bem claro que, nos últimos anos, os responsáveis pelas ameaças se tornaram rapidamente mais sofisticados, usando técnicas que tornam mais difícil detectá-los e que ameaçam até mesmo os alvos mais preparados para enfrentá-los. Hackers apoiados por estados-nação, por exemplo, têm utilizado novas técnicas de reconhecimento que aumentam sua chance de comprometer alvos importantes. Grupos criminosos que atacam empresas transferiram sua infraestrutura para a nuvem para se esconderem entre serviços legítimos, e invasores desenvolveram novas maneiras de vasculhar a internet em busca de sistemas vulneráveis a ransomware.

Além de os ataques estarem se tornando mais sofisticados, os responsáveis pelas ameaças estão mostrando que preferem nitidamente certas técnicas, e nota-se uma forte inclinação para o roubo de credenciais e ransomware, assim como um maior foco em dispositivos da Internet das Coisas (IoT). Alguns destaques estatísticos sobre essas tendências:

- Em 2019, bloqueamos mais de 13 bilhões de e-mails maliciosos e suspeitos, e mais de um bilhão deles eram URLs criados com o único propósito de fazer um ataque de phishing para roubo de credenciais.

- O ransomware foi o motivo mais comum nos nossos envolvimentos em resposta a incidentes entre outubro de 2019 e julho de 2020.

- As técnicas mais comuns de ataque utilizadas pelos hackers apoiados por estados-nação no ano passado foram reconhecimento para obtenção de informações, roubo de credenciais, malware, e ataques a redes virtuais privadas (VPN).

- As ameaças à internet das coisas estão constantemente evoluindo e se ampliando. No primeiro semestre de 2020 houve um aumento de cerca de 35% no volume total de ataques em comparação com o segundo semestre de 2019.

Considerando o nível de sofisticação que as ameaças adquiriram desde o ano passado, é mais importante do que nunca tomarmos medidas para criar novas regras para o espaço cibernético. É preciso que todas as organizações, sejam elas agências do governo ou empresas, invistam em pessoas e em tecnologia para ajudar a deter os ataques, e que as pessoas se concentrem nos aspectos básicos, inclusive no uso regular de atualizações de segurança, políticas abrangentes de backup e, principalmente, que habilitem a autenticação por múltiplos fatores. Nossos dados revelam que habilitar essa autenticação por si só já evitaria a grande maioria dos ataques bem-sucedidos.

Neste blog, vou apresentar de forma resumida alguns dos insights mais importantes do relatório deste ano, inclusive sugestões para pessoas físicas e empresas.

Grupos criminosos estão aperfeiçoando suas técnicas

Grupos criminosos são habilidosos e implacáveis. Eles aprenderam muito bem a aperfeiçoar suas técnicas para aumentar suas taxas de sucesso, seja experimentando com diferentes iscas de phishing, ajustando os tipos de ataques que executam ou descobrindo novas maneiras de ocultar o que fazem.

Nos últimos meses, vimos criminosos cibernéticos utilizar suas táticas bem sedimentadas e malware, explorando nossa curiosidade e necessidade de informação. Os atacantes são oportunistas e mudam os temas de suas iscas diariamente para acompanhar os novos ciclos, como está sendo o caso da sua ação durante a pandemia de COVID-19. Embora o volume geral de malware tenha se mantido relativamente consistente ao longo do tempo, os adversários se aproveitaram da preocupação com a COVID-19 em todo o mundo para criar iscas de engenharia social relacionadas à nossa ansiedade coletiva e à tremenda quantidade de informações sobre a pandemia. Nos últimos meses, o volume de ataques de phishing com temas relacionados à COVID-19 vem diminuindo. Essas campanhas foram utilizadas para atacar os consumidores em grande escala e para atacar especificamente setores essenciais, como o de saúde.

Nos últimos anos, os criminosos cibernéticos se concentraram em ataques de malware. Mais recentemente, eles transferiram seu foco para ataques de phishing (~70%) e os utilizam como uma forma direta de atingir seu objetivo de roubar as credenciais das pessoas. Para convencê-las a fornecer suas credenciais, os atacantes geralmente enviam e-mails que imitam marcas famosas. De acordo com a telemetria do nosso Office 365, as marcas mais utilizadas usadas nesses ataques são Microsoft, UPS, Amazon, Apple, e Zoom.

Está havendo também um aumento das campanhas de ataque, que se modificam ou usam morphing (um tipo de metamorfose) para não serem detectadas. O morphing está sendo utilizado em domínios com informações sobre quem enviou e-mails, endereços de e-mails, templates de conteúdos, e domínios de URLs. O objetivo é aumentar a combinação de variações para que continuem não sendo vistos.

Hackers apoiados por estados-nação estão mudando de alvo

Os hackers apoiados por estados-nação mudaram de alvo para acompanhar as mudanças nas metas políticas dos países em que se originam.

A Microsoft observou dezesseis hackers apoiados por estados-nação diferentes que tinham como alvo clientes envolvidos nos esforços globais de resposta à COVID-19 ou utilizando a crise para criar iscas temáticas a fim de expandir suas táticas de roubo de credenciais e de entrega de malware. Esses ataques que usam a COVID-19 como tema foram direcionados a importantes órgãos de saúde do governo, numa tentativa de fazer o reconhecimento de suas redes ou de seu pessoal. Organizações acadêmicas e comerciais que participam das pesquisas sobre a vacina também foram alvo dos ataques.

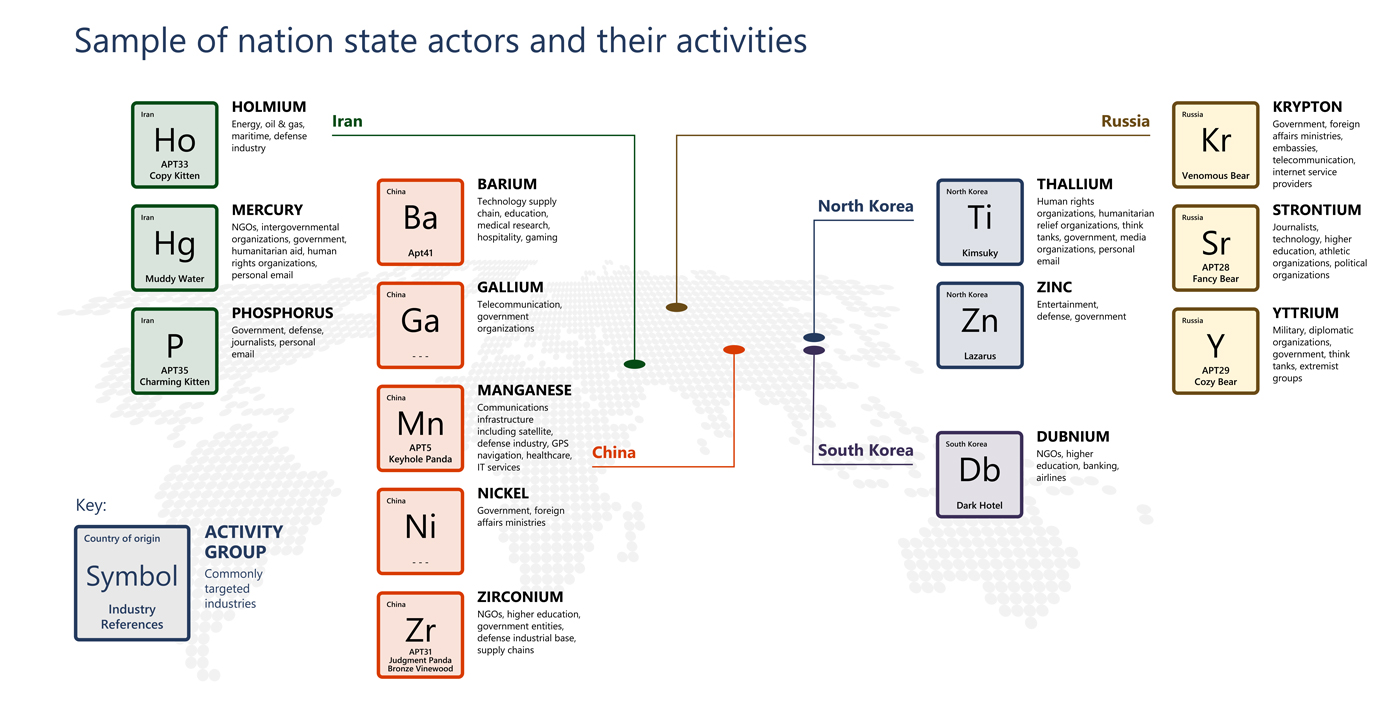

Nos últimos anos, tem havido grande o foco nas vulnerabilidades de infraestrutura crítica. Embora devamos nos manter alertas e continuar aumentando a segurança de infraestrutura crítica, e embora esses alvos continuem sendo atraentes para hackers apoiados por estados-nação, no último ano vimos que eles se concentraram em outros tipos de organização. Na verdade, 90% das nossas notificações de hackers de estados-nação foram de organizações que não estão relacionadas à infraestrutura crítica. Alguns alvos comuns foram organizações não-governamentais (ONGs), grupos de advocacy, organizações de direitos humanos, e think tanks com foco em políticas públicas, relações internacionais ou segurança. Essa tendência pode sugerir que os hackers apoiados por estados-nação têm focado nos grupos envolvidos em políticas públicas e geopolítica, principalmente aqueles que possam ajudar a definir as políticas do governo. A maior parte das atividades de hackers de estados-nação que vimos no ano passado teve origem em grupos da Rússia, Irã, China e Coreia do Norte.

Cada hacker de estado-nação que rastreamos possui suas próprias técnicas favoritas, e o relatório apresenta detalhes sobre as técnicas que os grupos mais ativos preferem.

Ransomware continua a ser uma ameaça grande e crescente

O Departamento de Segurança Nacional (Department of Homeland Security), o FBI e outros alertaram a todos nós sobre o ransomware, principalmente sobre a possibilidade de ser utilizado para desestabilizar as eleições de 2020. O que vimos respalda as preocupações que foram levantadas.

Arquivos criptografados e perdidos e notas ameaçadoras de resgate se tornaram o principal temor da maior parte das equipes executivas. Os padrões de ataque revelam que os criminosos cibernéticos sabem quando haverá suspensão de atividades, como em feriados ou épocas de festas, e que vão impactar a capacidade de fazer mudanças (como a aplicação de patches) para reforçar suas redes. Eles sabem quando existem necessidades comerciais que farão com que as empresas estejam mais dispostas a pagar resgate, como durante os ciclos de cobrança nos setores de saúde, finanças e jurídico.

Os atacantes se aproveitaram da crise da COVID-19 para diminuir seu tempo de contato com o sistema de uma vítima, ou seja, o tempo que precisam para danificar e extrair dados e, em alguns casos, fazer um rápido ataque de ransomware. Talvez porque acreditassem que as vítimas estariam mais dispostas a pagar por causa do surto da doença. Em alguns casos, os criminosos cibernéticos fizeram tudo, desde a entrada inicial até o ataque de ransomware em toda a rede, em menos de 45 minutos.

Vimos também que quadrilhas de ransomware operadas por pessoas estão realizando varreduras maciças e abrangentes na internet, buscando pontos de entrada vulneráveis, enquanto ficam à espreita, aguardando um momento propício para atacarem.

Trabalhar em home office traz novos desafios

Todos sabemos que a COVID-19 acelerou a tendência do trabalho de casa que já vinha se concretizando desde 2019.

Tornou-se muito mais difícil cumprir as políticas tradicionais de segurança usadas dentro do perímetro de uma organização, agora que se tem uma rede mais ampla, composta de redes domésticas e de outras redes privadas e de uma quantidade de material impossível de gerenciar no trajeto da conectividade. À medida que as organizações continuam a transferir suas aplicações para a nuvem, os criminosos cibernéticos aumentam seus ataques de negação de serviço (DDoS – Distributed Denial of Service) para desestabilizar o acesso dos usuários e até tornar menos perceptíveis as infiltrações maliciosas e prejudiciais aos recursos da organização.

Devemos também levar em conta o fator humano como um elemento fundamental para uma força de trabalho segura, considerando os desafios como ameaças internas e engenharia social por atores maliciosos. Numa pesquisa realizada recentemente pela Microsoft, 73% dos diretores de segurança da informação afirmaram que suas empresas haviam encontrado vazamentos e disseminação de dados sensíveis nos últimos 12 meses, e que pretendem gastar mais em tecnologia para riscos internos como consequência da pandemia da COVID-19.

No primeiro semestre de 2020, tivemos um aumento de ataques baseados em identidade, usando força bruta ou contas corporativas. Essa técnica de ataque usa adivinhações sistemáticas, listas de senhas, credenciais de outras invasões, ou outros métodos semelhantes para forçar a autenticação de um dispositivo ou serviço. Dada a frequência das senhas que estão sendo adivinhadas, descobertas por meio de phishing, roubadas com malware ou reutilizadas, é fundamental que as pessoas adicionem às suas senhas alguma outra forma de credencial que seja forte. É essencial que as organizações habilitem a autenticação por múltiplos fatores.

É fundamental abordar a segurança cibernética com um enfoque na comunidade

Na Microsoft, utilizamos uma combinação de tecnologia, operações, medidas jurídicas e políticas que elaboramos para desestruturar e deter atividades maliciosas.

Como medida técnica, por exemplo, estamos investindo em uma sofisticada inteligência de agregação dede campanhas no Microsoft 365 para permitir que as equipes do centro de operações de segurança montem essas complexas campanhas a partir de seus fragmentos. Tentamos também dificultar a atuação dos criminosos, frustrando suas atividades por meio de medidas jurídicas. Medidas proativas para desbaratar sua infraestrutura maliciosa fazem com que esses criminosos percam visibilidade, recursos e acesso a uma variedade de materiais aos quais tinham controle antes, o que faz com que tenham que se recompor para retomar suas atividades. Nossa Unidade contra Crimes Digitais vem colaborando com a polícia e com outros parceiros desde 2010 em 22 casos de ataques por malware, e conseguimos recuperar mais de 500 milhões de dispositivos de cibercriminosos.

Mesmo com todos os recursos que dedicamos à segurança cibernética, nossa contribuição será apenas uma pequena parte do que é necessário fazer para enfrentar esse desafio, pois ele exige a participação dos responsáveis pela elaboração de políticas, da comunidade comercial, de agências do governo e, em última instância, das pessoas, para que possa fazer uma grande diferença, e só poderemos ter um impacto significativo se compartilharmos informações e estabelecermos parcerias. Esse é um dos motivos pelos quais lançamos o Relatório de Inteligência de Segurança da Microsoft (Security Intelligence Report) em 2005, e é um dos motivos pelos quais o relatório evoluiu e se transformou nesse novo Relatório de Defesa Digital (Digital Defense Report). Esperamos que essa contribuição ajude todosnós a trabalhar melhor juntos para aumentar a segurança do ecossistema digital.