Защита в виртуальном городе

Киберполигон The Standoff, прошедший 12-17 октября, стал важным событием для Microsoft. Впервые наши партнеры смогли испытать «в бою» такое количество наших защитных инструментов одновременно. Рассказывает Иван Мелехин, руководитель Центра мониторинга киберинцидентов IZ:SOC компании «Информзащита», который руководил одной из команд.

Действие первое. Пролог

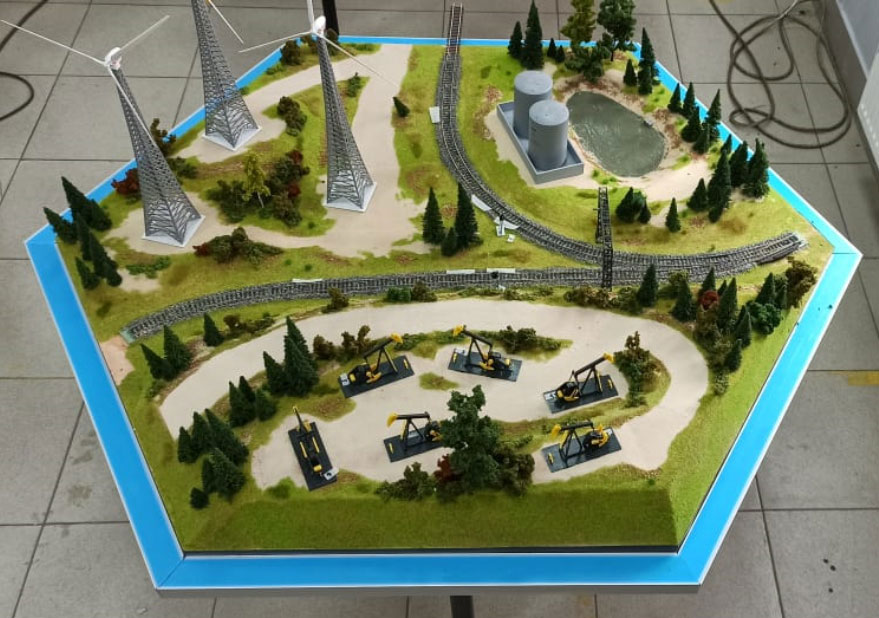

В двадцатых числах октября Роман Шкриба, менеджер по развитию партнеров Microsoft, предложил поучаствовать в киберполигоне The Standoff, в рамках которого предполагалось противостояние команд «этичных» хакеров со всего мира и защиты в условиях инфраструктуры виртуального города. Из вводных было следующее – нам выделяют часть виртуальной инфраструктуры (как оказалось позже, это была электрогенерирующая компания с офисом, электростанцией и ветряками) и наша задача – обеспечить защиту этой инфраструктуры и заодно протестировать поведение продуктов Microsoft семейства Azure Defender под атаками 29 команд хакеров.

Кто мы? Мы – это Центр мониторинга киберинцидентов IZ:SOC компании «Информзащита», которым я руковожу. В принципе, подобного рода задачи – это наша работа, так как мы оказываем услуги компаниям по мониторингу, реагированию и предотвращению киберинцидентов, а по-простому – являемся теми глазами, ушами и головами, которые выявляют всякие вредные явления в ИТ-системах с точки зрения безопасности. Но в данном случае все было не так просто. Во-первых, крайне сжатые сроки – фактически, с учетом всех согласований чуть больше полутора недель на подготовку (обычно, подключение нового заказчика занимает от месяца и более). Во-вторых, столь широкое использование линейки продуктов Microsoft (от агентов на конечных узлах до облачного SIEM) для нас было в новинку, в-третьих – существовали очень высокие риски получить негативный пиар по результатам мероприятия в случае, если защищаемая нами компания будет взломана, так как среди команд атакующих были профессионалы очень высокого уровня, победители многочисленных международных соревнований, а мы выступали от своего лица, не скрываясь за масками цифро-буквенных обозначений команд.

Но взвесив все за и против, поговорив с нашими ведущими аналитиками, увидев в их глазах азарт и волю к победе, мы решили принять участие в кибербитве. Почему? Потому что это возможность протестировать нашу базу сценариев выявления атак на огромном количестве реальных реализаций, попрактиковаться в скоростном подключении новых клиентов, отработать новую услугу – Managed Detection and Response на базе продуктов семейства Defender.

Действие второе. Подготовка.

Итак, нам досталась энергогенерирующая компания. Виртуальная, конечно, но с реальными макетами электростанции и ветряков, которые управлялись настоящими промышленными контроллерами Siemens и Bachmann.

В состав инфраструктуры входили сегменты пользователей, администраторов, контроллеров домена, бизнес-сервисов, контроллеров АСУ ТП, SCADA и демилитаризованная зона, к которой имели доступ хакеры. К инфраструктуре имелся VPN-доступ, который как оказалось, как и в обычной жизни, был слабым звеном. Всего около 60 виртуальных серверов под управлением ОС Windows 7, 8, 10 и разных версий Linux. Также было много прикладных сервисов – начиная от почты Microsoft Exchange, SharePoint и файловых «шар», заканчивая CMDB iTop и SCADA WinCC. Конечно, все это мы узнали в процессе инвентаризации инфраструктуры, так как изначально нам выдали в лучших традициях взаимодействия ИТ- и ИБ-служб схему сети формата «облачко»-«маршрутизатор»-«облачко».

Мы не стали придумывать каких-то особых подходов, с учетом того, что у нас в SOC в конце года активно ведется работа с существующими клиентами и подключение новых, а просто запустили инфраструктуру The Standoff по процессу подключения нового клиента, как будто мы берем его на пилот. Провели инвентаризацию, получили доступы к серверам и рабочим станциям, уточнили состав прикладного и сетевого ПО, нарисовали карту сети, наметили план действий по обеспечению защиты.

Безусловно, если бы не отсутствие вопросов, связанных с разворачиванием и масштабированием серверов, интеграцией в единую консоль управления и мониторинга, готовые коннекторы к SIEM Azure Sentinel, мы не успели бы не только установить критические патчи на операционные системы, но и расставить агентов Azure Defender и обеспечить централизованное логирование и обработку событий безопасности. Нам удалось прикрыть наиболее уязвимые места в сегменте бизнес-сервисов, в инфраструктуре Active Directory, частично за счет использования Microsoft Defender for Linux – в ДМЗ-сегменте. Но, как показали дальнейшие события, без активного ручного противодействия атакующим аналитикам IZ:SOC ситуация могла бы развиваться более плачевно. Отдельно хочется отметить вопрос безопасности сегмента АСУ ТП. Коллегами из Microsoft нам было предложено протестировать решение Microsoft Defender for IoT, которое находится в Public Preview. Несмотря на то, что «Информзащита» имеет богатый опыт обеспечения безопасности промышленных систем, я сильно сомневался, что в столь короткий срок возможно не то что настроить, но и просто развернуть решение подобного класса. Но все-таки решили попробовать – и не пожалели. Эта система оказала существенную поддержку в процессе кибербитвы, даже несмотря на то, что не было времени пройти полноценный режим обучения.

По условиям соревнований мы могли использовать автоматическое реагирование на угрозы на EDR-агентах первые три дня, с одной стороны, с другой – не могли исправлять найденные уязвимости на Linux-машинах и на многих Windows-машинах, не могли изменять заданные по умолчанию пароли, в том числе привилегированных пользователей, не могли использовать полноценный WAF. А среди паролей были и такие, как, например, P@ssw0rd. Так что в инфраструктуре было большое количество дыр. Но по крайней мере мы смогли завести все логи к нам в SOC, видеть, что происходит, и настроить базовую сегментацию сети на корневом маршрутизаторе.

Действие третье. Битва.

Итак, киберполигон начал свою работу. По большому счету для описания того, что происходило в течение этих пяти дней, нужна отдельная статья с большим количеством технических подробностей. Для ее подготовки требуется время, но мы обязательно сделаем и такой материал. Для обеспечения участия в Standoff мы привлекли дополнительно к штатной работе первой/второй линии двух аналитиков третьей линии, которые были доступны на все время проведения мероприятия, сетевого инженера и инженера по продуктам Microsoft. Фактически в первый день 12 ноября атакующие осуществляли только разведку и активное сканирование инфраструктуры. С учетом того, что в демилитаризованной зоне было большое количество уязвимых серверов под управлением ОС Linux, первое проникновение и попытка закрепления в инфраструктуре была обнаружена в 2 часа ночи – на публичный веб-сервер был добавлен пользователь k3kp3k. С учетом того, что уязвимости серверов демилитаризованной зоны были «священной коровой» организаторов, к середине дня 14 ноября мы потеряли контроль над несколькими серверами Linux. Был захвачен веб-сервер, сервер конфигураций, сервер с базой конфигурационной информации. Правда, к этому моменту у наших коллег из других команд-защитников было реализовано уже несколько рисков, таких как «сбой системы продажи билетов и регистрации пассажиров», «утечка информации о штрафах и задолженности», «нарушение процесса производства химических веществ» и «утечка персональных данных». Мы же получили первые очки за своевременное выявление действий атакующих и занимались демилитаризованной зоной. Microsoft Defender в это время успешно прикрывал пользовательский сегмент, куда активно стремились атакующие с захваченных машин. Интересно, что ближе к вечеру 14 ноября инфраструктура игрового полигона подверглась реальной DDoS-атаке уже не «этичных» хакеров. Но организаторы успешно прекратили нападение, была заметна лишь частичная деградация производительности.

Итак, нападающие постепенно эксплуатировали уязвимости, оставленные по правилам соревнования, наша команда их выявляла и очищала инфраструктуру от особенно настойчивых посетителей. К середине дня после активных атак на службу каталога, вскрытия ряда слабых паролей начались попытки закрепления в домене. Необходимо отметить, что Defender активно помог в блокировании различных вредоносов, которые нападающие пытались заслать по почте, освобождая ресурсы аналитиков на выявление горизонтальных перемещений хакеров по инфраструктуре. К этому моменту мы уже понимали, что большая часть паролей скомпрометирована, что хорошо замаскированные действия под легитимными учетными записями будет крайне сложно обнаружить средствами защиты и вся надежда была на грамотно написанные правила корреляции для аудита обычных действий в системах. Только это позволило нам быстро обнаружить присутствие на контроллере домена сессии удаленного рабочего стола от имени учетной записи администратора. После краткого анализа, выяснив что никто из нашей команды не работал с этим контроллером в данный момент, данная сессия была прекращена. Атакующий пробыл на контроллере 6 минут. Последующее расследование установило, что атакующими был обнаружен пароль привилегированного пользователя в одном из файлов конфигурации. Видимо, это была имитация со стороны организаторов некомпетентной настройки администраторами ИТ-серверов.

К вечеру 14 ноября EDR-агенты Microsoft Defender были переведены в режим мониторинга, и инфраструктура стала более уязвимой. Но команда стала испытывать азарт, и дальнейшее противодействие атакующих шло в ручном режиме. С учетом того, что все пять дней The Standoff были очень напряженными, то последние два дня кибербитвы сейчас выглядят несколько смазано. После того как мы восстановим хронологию всех событий, полностью разберем атаки, постараемся атрибуцировать команды нападающих – будет еще один большой материал. Сейчас можно упомянуть, что мы активно выявляли с помощью Defender for IoT попытки разведки сегмента SCADA и контроллеров АСУ ТП, у нас были заготовлены правила для выявления подозрительных команд, посылаемых контроллерам Siemens, так как мы видели штатный обмен управляющими командами с контроллерами от организаторов. Последние два дня велась активная борьба уже внутри ДМЗ за контроль над инфраструктурой домена. Ближе к концу соревнований с сервера ERP была скачана база данных сотрудников компании. Это была красивая, длительная атака, которая включала в себя как использование уязвимостей веб-сервера для начального закрепления в инфраструктуре, организацию туннеля для удаленного управления взломанной машиной, взлом паролей для горизонтального перемещения в домене Windows, получение доступа областям памяти рабочих станций для извлечения учетных данных и собственно дамп базы данных пользователей. Хочется отметить, что это единственный реализованный риск в защищаемой нами инфраструктуре – технологические процессы электрогенерации не пострадали. Объективности ради отмечу, что за счет того, что мы активно защищали именно ключевые бизнес-процессы доставшейся нам виртуальной компании, иногда страдала доступность второстепенных сервисов.

Действие четвертое. Эпилог

Итак, что в результате? 29 команд атакующих, более 1 200 000 000 событий поступило в наш SOC, пиковая нагрузка достигала 80 000 событий в секунду. Пять дней нон-стопа. Выявлено (зачтено организаторами) 58 атак. Расследован один бизнес-риск (единственный, который был реализован). По показателям количество выявленных инцидентов и время расследования мы стали лидером рейтинга blue-team.

Что мы узнали про себя и нашего партнера Microsoft?

Инструментарий, предлагаемый Microsoft, позволяет буквально в считанные дни развернуть качественную защиту сложной гетерогенной инфраструктуры, включающей в себя в том числе и сегменты промышленных сетей. С учетом облачной сущности решения не нужно думать ни о проблемах быстрого разворачивания вычислительных мощностей, ни о масштабировании, ни о интеграции всех средств защиты в единую систему мониторинга. Имеющиеся встроенные готовые сценарии позволяют выявлять большую часть продвинутых атак и нарушений политик безопасности. Для того чтобы эффективно использовать эти инструменты, нужны очень квалифицированные аналитики, с большим опытом работы с реальными инцидентами.

В свою очередь мы существенно пополнили нашу базу сценариев выявления потенциальных атак, отточили навыки работы в крайне агрессивной среде с большим количеством атакующих, обкатали новую услугу – Managed Detection and Response на базе семейства Microsoft Defender, подтвердили свой высокий профессиональный уровень.