Azure AD工作手冊協助評估Solorigate惡意軟體風險

為了幫助客戶瞭解與應對新型態Solorigate惡意軟體攻擊,我們將在Azure AD管理入口網站中發佈新的工作手冊,以協助調查與攻擊相關的身分識別入侵指標。您可以在Azure AD稽核和登入記錄中使用到工作手冊中的資訊,幫助您在單一視窗中收集資訊並將它視覺化。

工作手冊分為5個部分,目的是提供目前已識別攻擊模式的相關資訊:

- 已修改應用程式和服務主體憑證/驗證方法

- 修改同盟設定

- 透過服務主體和DirectorySync以外的應用程式修改Azure AD STS Refresh token

- 給予服務主體新的許可權

- 為服務主體更新Directory角色和群組成員

首先,我們將詳細說明如何存取工作手冊,並實際展示當中每一項。歡迎查看這則精彩影片展示如何採取行動!

存取工作手冊

如果您的組織第一次使用Azure Monitor工作手冊,您需要在存取工作手冊之前將Azure Monitor與Azure AD登入和稽核的記錄整合。這能讓您在兩年的時間使用工作手冊儲存、查詢和視覺化記錄。工作手冊只會儲存Azure Monitor整合後建立的登入和稽核事件,因此不會針對整合前的事件深入解析。您需要先詳細瞭解Azure Active Directory的Azure Monitor工作手冊先決條件。若您之前已整合Azure AD登入和稽核紀錄與Azure Monitor,您可以使用工作手冊來評估過去的資訊。

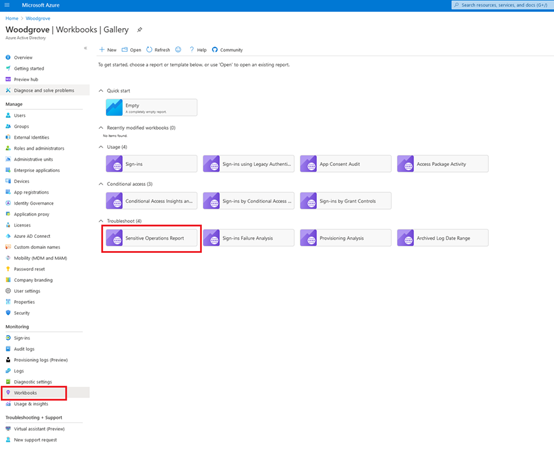

存取工作手冊的步驟:

- 登入Azure入口網站

- 執行以下步驟:Azure Active Directory>Monitoring>Workbooks

在Troubleshoot部分,打開Sensitive Operations Report

已修改的應用程式和服務主體憑證/驗證方法

攻擊者能夠持續在環境中攻擊的常見方法之一,是在現有應用程式和服務主體中添加新憑證。這讓攻擊者被驗證為目標應用程式或服務主體,並取得所有資源的存取權。

本節將透過以下資料,幫助您偵測上述行為:

- 所有新的憑證被加入到應用程式和服務帳號,包含憑證類型

- 執行熱門的惡意程式及修改憑證數量

- 所有憑證修改的時段

您可以使用本節中提供的過濾器來進一步調查被修改的任何可疑參與者或服務主體。

更多詳細資訊:Azure AD中的應用程式與服務主體-Microsoft identity platform

修改同盟設置

另一種持續攻擊的方法是修改租用戶的同盟信任,並加入受攻擊者控制的SAML IDP作為受信任的身份驗證來源。

本節包括以下資料:

- 更改現有同盟信任

- 增加新的網域和信任

因為修改或加入網域同盟信任的行為相當罕見,應盡快調查。

更多詳細資訊:什麼是Azure AD中的同盟?

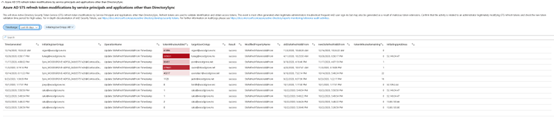

透過服務主體和DirectorySync以外的應用程式修改Azure AD STS Refresh token

Refresh tokens用於驗證身份識別和獲得token存取權。手動修改這些token可能是合法的,但也會被視為惡意token延伸結果。

在閱讀本節中的資料時,管理員應檢查具有高價值的新token驗證時段,並調查是合法更改,或是攻擊者試圖持續攻擊的結果。

更多詳細資訊:Azure AD中的Refresh tokens

給予服務主體新的許可權

如果攻擊者找不到具許可權的高級權限服務主體或應用程式,讓他們可以獲得存取權時,攻擊者會嘗試將許可權添加到其他服務主體或應用程式當中。

本節包括授予現有服務主體AppOnly許可權的問題。管理員應調查任何授予過高許可權的案例,且不限於Exchange Online、Microsoft Graph和Azure AD Graph。

更多詳細資訊:Microsoft identity platform範圍、權限和許可權

為服務主體更新Directory角色和群組成員

按照攻擊者在現有服務主體和應用程式中添加許可權的邏輯,另一種攻擊方法是將它們添加到現有的Directory角色或者群組中。本節包括改變服務主體成員的概述,並建議您檢查任何在高級權限角色和群組中的新增內容。

結論

這份工作手冊包括AAD中常見攻擊模式的概述,除了使用在Solorigate攻擊,您也可以搭配文章開頭連結中的步驟一起調查,確保您的環境安全並不受惡意執行者的攻擊。

若要了解使用Azure Sentinel進行搜捕的其他方式,請參考http://aka.ms/sentinelsolorigatehunt。

我們的團隊仍在持續調查Solarwinds攻擊,並持續第一時間回應它們。若有新資訊時,我們將會更新在Microsoft安全回應中心(MSRC)的部落格https://aka.ms/solorigate中。

如果您有任何問題或建議,請在twitter上聯繫@Alex_t_weinert。