協助 IoT 裝置抵禦以重大基礎架構為目標的攻擊

South Staffordshire PLC 負責向超過 100 萬名的英國客戶供水,並於今年 8 月向客戶表明該公司淪為網路攻擊犯罪的目標。該起事件突顯了關鍵產業目前所面臨的縝密威脅。 South Staffordshire 表示,該漏洞似乎沒有對系統造成傷害,也沒有影響該公司為客戶安全供水的能力。

威脅發動者取得工業控制系統 (ICS) 環境存取權限所產生的風險,在本次的攻擊展露無疑。某份報告提到,與 Cl0p 勒索軟體相關的某個團體,聲稱他們為本次攻擊的幕後主使,該攻擊沿用了類似的敲詐勒索模式,亦即攻擊者威脅在不加密組織檔案的情況下外流資料,藉此對攻擊目標進行敲詐勒索。在遭受攻擊後,舉凡機密文件,以及該供水廠所使用之資料擷取和監控 (SCADA) 系統的螢幕擷取畫面,皆不幸遭到外流。

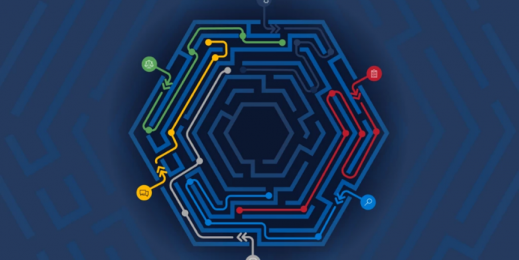

由於用來存取 South Staffordshire PLC 網路的攻擊和媒介詳細資料相當有限,適用於 IoT 的 Microsoft Defender 研究團隊進一步研究了類似攻擊事件之威脅發動者所採用的技巧。Microsoft 研究人員曾觀察各行各業網際網路公開 IoT 裝置的相關活動,這類型裝置可做為入侵 OT 網路的潛在跳板。威脅發動者會透過兩種方式取得存取權限:在資訊技術 (IT) 裝置上部署惡意程式碼,接著跨越界線入侵網路中的作業技術 (OT) 部分,藉此鎖定具有高度價值的作業資產;或者入侵未受管理且通常較不安全的 IoT 和 OT 裝置。

關鍵基礎架構網路中的 IoT 裝置

IoT 裝置能為組織提供偌大價值,並延伸至環境監控感應器以外的範疇,進而運用在常見的辦公室設備和網路裝置中。然而,關鍵基礎架構網路中的 IoT 裝置若未適當加以防護,即有可能增加在未經授權情況下存取作業資產和網路的風險。舉凡預設認證等不當設定,以及未經修補的弱點,都經常為威脅發動者所用,以趁機取得網路或裝置存取權限。一旦建立存取權限,攻擊者就能識別相同網路中的其他資產、進行偵察,並規劃鎖定敏感設備和裝置的大規模攻擊。

針對關鍵基礎架構和公共事業的威脅監控領域,Microsoft 研究人員著手調查了多個在自身網路內公開 IoT 裝置的英國供水業者。該團隊使用開放來源情報 (OSINT) 和 Microsoft Defender 威脅情報資料,以搜尋整合至供水業者網路中的公開 IoT 裝置,並發現這類型設施皆採用應用於居家環境中的 Draytek Vigor 路由器。

舉凡印表機、相機、路由器和閘道裝置,都被歸類在難以修補的裝置範疇下,並成為潛在的網路跳板,而這類型裝置也經常遭到公開。在分析 Microsoft 威脅情報期間,Microsoft 研究人員觀察到:威脅發動者會利用 Draytek Vigor 裝置中的已知遠端程式碼執行弱點 (CVE-2020-8515),著手部署 Mirai 殭屍網路。在攻擊者建立裝置存取權限後,CVE-2020-8515 等遠端程式碼執行弱點就能讓攻擊者於裝置上執行惡意指令、在網路中橫向移動,並存取其他具有漏洞且並未直接在網際網路上公開的裝置,例如 SCADA 系統。

在供水應用程式中,SCADA 系統可讓供水廠監控特定化學物質和有害物質的等級,並收集系統記錄。儘管 South Staffordshire PLC 遭受的攻擊並未利用這些裝置,與 OT 相關的檔案發布,仍會構成高度的作業風險,同時突顯使用網路區隔防範在裝置和網路中進行橫向移動的重要性。

守護關鍵網路

公共事業 OT 網路和裝置的相關攻擊為高度風險事件,種類涵蓋資料遭竊,以及操控作業控制裝置等。這類型的事件會導致作業中斷,而在嚴重的情況下,甚至有可能對個人和客戶造成傷害 (舉例來說,根據報導,在 2021 年 2 月,駭客曾取得佛羅里達市某一供水系統的存取權限)。

鑑於這些攻擊的嚴重性,及其對公共事業運作甚或其客戶帶來的潛在影響,我們必須正視以適當安全性做法保護未受管理之 IoT 和 OT 裝置的重要性,以確保這類型的攻擊不會再度重演。OT 網路採用的防禦機制不僅應面面俱到、可防範未經授權的系統存取,還要包含偵測功能,以揪出發生漏洞後的異常、不常見和惡意行為。

請務必保護資產,並落實嚴格的安全性規定,以規範裝置和資料的存取方式和時機。建議組織可針對旗下網路中的 IoT 和 OT 裝置採取以下防禦策略:

- 採用面面俱到的 IoT 和 OT 安全性解決方案 (例如 Microsoft Defender for IoT),以掌握並監控所有 IoT 和 OT 裝置、進行威脅偵測和回應,並整合 SIEM/SOAR 和 XDR 平台 (例如 Microsoft Sentinel 和 Microsoft Defender 365)。

- 進行弱點評估,以識別組織網路內尚未修補的裝置,並設定工作流程,以透過 Microsoft Defender 弱點管理和Microsoft Defender for Endpoint 來搭配Microsoft Defender for IoT 附加元件,藉此啟動適當的修補程序。

- 縮小受攻擊面,像是減少連至 IoT 裝置和 OT 控制系統的非必要網際網路連線。不妨實作零信任做法,透過套用網路分段,避免攻擊者於入侵後橫向移動並竄改資產。IoT 裝置和 OT 網路應與使用防火牆的 IT 和 OT 網路隔離開來。建議您使用 Microsoft Defender 外部受攻擊面管理,將弱點和風險暴露控制延伸至防火牆以外的範疇。請在適用於端點的 Microsoft Defender 中開啟受攻擊面縮小規則,以防範常見的攻擊技巧 (例如勒索軟體團隊使用的技巧)。

- 提高網路安全性,例如落實 Azure Active Directory MFA 等多重要素驗證 (MFA) 方法。建議您啟動網路保護機制,以避免應用程式或使用者存取惡意網域,或網際網路上的其他惡意內容。

適用於 IoT 的 Microsoft Defender 研究團隊 David Atch、Ilana Sivan 和 Mae Dotan

Microsoft 威脅情報中心 (MSTIC) Ross Bevington

Microsoft Defender 威脅情報Jaclyn Blumenfield