在完整的資料生命週期中採用零信任策略

零信任模式並不認為企業防火牆背後的資料能安全無虞,而是假設會出現漏洞,並將每一筆要求當成來自未受控的網路來源加以驗證。無論要求來自何處或是想要存取哪些資源,零信任模式的原則就是「絕不輕易相信,永遠抱持懷疑」。

在 Microsoft,我們依據下列三大原則,將零信任模式視為任何組織的安全性計畫裡不可或缺的要件:

1. 明確驗證:隨時透過所有可用的資料點進行驗證與授權,包括使用者身分識別、 位置、裝置健全狀況、服務或工作負載、資料分類與異常狀況。

2. 使用最低權限存取權:運用即時 (JIT) 和足夠的存取權 (JEA)、以風險為基礎的適性原則以及資料保護,限制使用者存取,達到同時保護資料與確保生產力的目的。

3. 假設漏洞:有效縮小損害範圍,並且區隔存取權限。驗證端對端加密並使用分析技術,以強化威脅監控能力、提升威脅偵測能力並加強防禦。

在本文中,我們將著重在第三個原則 (假設漏洞),以及我們該如何加強運用加密與資料保護技術,做好萬全的準備,因應資料中心的潛在漏洞。

使用端對端加密保護資料安全

在完善的安全性做法裡,資料必須隨時進行加密,這樣即便攻擊者成功攔截客戶資料,也無法將有用的資訊解密以供己用。

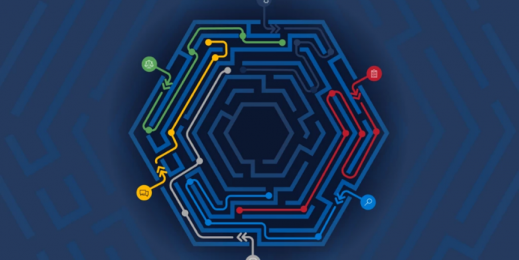

端對端加密可在下列三個階段實施:待用、傳輸中和使用中資料加密。

這三個階段的資料防護作業都非常關鍵,現在就讓我們深入探究每一個階段的運作與加密實作方式。

保護待用資料

待用資料加密機制可為儲存的資料 (待用) 提供保護。針對待用資料發動的攻擊行為,包括嘗試對資料儲存硬體取得實際存取權限,以及破壞內含資料之行為。在這類攻擊行為當中,伺服器硬碟可能未在維護期間獲得妥善處理,以致於讓攻擊者趁機移除硬碟。之後攻擊者會將該硬碟置於所掌控的電腦中,並嘗試存取其中資料。

待用資料加密機制能夠確保磁碟上的資料獲得加密處理,防範攻擊者趁機存取未加密資料。當攻擊者取得內含加密資料的硬碟,但未一併取得加密金鑰時,必須先破解加密機制才能順利讀取其中的資料。比起單純存取硬碟上未加密的資料,此舉不但複雜許多,所耗費的人力物力也多出許多。為此,待用資料加密機制是我們強烈建議的做法,對許多組織來說也是高優先實施事項。

面對處於待用狀態的資料時,請務必運用磁碟加密方式讓 IT 管理員得以針對整個虛擬機器 (VM) 或作業系統 (OS) 磁碟進行加密,確保資料安全無虞。

客戶擔憂的事項之一,就是該如何降低憑證、密碼與其他機密資訊不小心外洩的風險。而 最佳做法就是透過加密保存庫集中存放應用程式機密資訊,以便充分掌控其散發權限的機 制。使用加密保管庫時,應用程式開發人員便不再需要將安全性資訊儲存在各自的應用程 式當中,藉由將這類資訊排除於程式碼之外來降低資安風險。

待用資料加密機制是企業確保資料隱私保護、法務遵循及資料自主性的必要步驟。我們建議使用下列 Microsoft Azure 安全性服務以達到這項目的:

Azure 儲存體服務加密:Microsoft Azure 儲存體運用伺服器端加密 (SSE) 自動加密持續保存在雲端的資料。Azure 儲存體加密保護您的資料安全,協助您因應組織 安全性與法務遵循承諾。

SQL Server 透明資料加密 (TDE):資料庫檔案的加密作業,是在頁面層級透過透明資料加密機制進行。加密資料庫裡的頁面會在寫入磁碟之前完成加密,並且在稍後讀入記憶體時進行解密。

機密資訊管理:Microsoft Azure Key Vault 可用來安全地儲存及嚴密控制權杖、 密碼、憑證、API 金鑰及其他機密資訊的存取權限。

金鑰管理:AzureKeyVault也能當成金鑰管理解決方案使用。AzureKeyVault讓您輕鬆建立並控制加密金鑰,以利對您的資料進行加密處理。

憑證管理:Azure Key Vault 讓您輕鬆佈建、管理與部署公有及私有安全通訊端層/傳輸層級安全性 (SSL/TLS) 憑證,以便搭配 Azure 以及您的內部連結資源一起使用。

硬體安全性模組 (HSM):可透過軟體或是用於驗證 HSM 的 FIPS 140-2 第 2 級機制,儲存並保護您的機密資訊與金鑰。

保護傳輸中的資料

當資料在資料中心的各個網路元件之間傳輸,或於不同資料中心之間傳輸時,即為「傳輸中的資料」狀態。

如果組織未能保護傳輸中的資料,就會更容易受到攔截式攻擊、竊聽和工作階段攔截。攻擊者有可能會先發動這類攻擊,以取得機密資料。

舉例來說,近期發生的 NOBELIUM 網路攻擊事件顯示沒有一家企業能夠完全防範資安漏洞。在這次攻擊當中,18,000 名 SolarWinds 客戶處於易受攻擊的脆弱狀態,包括 Fortune 500 大企業與美國多個政府機構。

傳輸中的資料應包含兩個獨立的加密機制:

- 應用程式層 — 在用戶端與伺服器節點之間運作的 HTTPS 與 TLS 加密機制。

- 資料連結層 — 針對透過乙太網路通訊協定,在實體連結正上方傳輸的各個封包框架間運作的加密機制。

我們建議客戶不僅該對應用程式層的資料進行加密,更應該使用 TLS 檢查功能充分掌握傳輸中的資料現況。

我們建議使用下列 Microsoft Azure 網路安全性服務以達到這項目的:

- MicrosoftAzure防火牆進階版:具備先進安全性功能的新一代防火牆,適用於具有高度保密需求及管制環境。

- Microsoft Azure Front Door:可調整、安全的進入點,用於快速交付全球 Web 應用程式。

- MicrosoftAzure應用程式閘道:這款Web流量負載平衡器能讓您管理進入Web 應用程式的流量。

在 TLS 檢查當中,上述網路服務會對流量進行完整的解密與加密作業,以便發揮入侵偵 測和防範系統 (IDPS) 的效用,同時讓客戶清楚掌握

為了讓客戶在不同地區傳送資料時獲得雙重加密優勢,Azure 會透過媒體存取控制安全性 (MACSec) 提供資料連結層加密機制。

MACSec 是一項非限定廠商的 IEEE 標準 (802.1ae),能夠在不同的網路裝置之間,於資料 連結層進行流量的點對點加密。硬體上的所有封包會在傳送之前進行加密/解密,其設計甚至能防範實體的「攔截式」攻擊。由於 MACSec 使用線路速率加密,因此能在不超載 效能,且無需複雜的 IP 加密技術 (像是 IPSec/GRE) 前提下確保資料安全。

每當 Azure 客戶流量在各個 Azure 資料中心之間傳輸時,即在未受 Microsoft 控制 (或是 代表 Microsoft) 的實體邊界之外傳輸流量,就會在網路硬體底層的各個端點之間,套用 符合 IEEE 802.1AE MAC 安全性標準的資料連結層加密方法。裝置上的所有封包會在傳送 之前,預先進行加密及解密,然後依預設套用到在單一地區內或是多個地區之間傳輸的所 有 Azure 流量上。

保護使用中的資料

將極機密 IP 與資料移轉到雲端所衍生的風險,經常讓許多客戶擔憂不已。為了有效保護資產安全,除了保護待用及傳輸中資料的安全之外,我們還需要確保使用中資料免受各種資安風險的威脅。

為了保護軟體即服務 (SaaS)、平台即服務 (PaaS),以及基礎架構即服務 (IaaS) 雲端模式 裡各項服務的使用中資料安全,我們提供兩項重要的功能:Azure 機密運算,以及應用程 式機密資訊的集中儲存。

Azure 機密運算會加密處理硬體式受信任執行環境 (TEE) 裡的記憶體資料,並且僅在雲端 環境完成驗證時才加以處理,以防止雲端服務業者、不懷好意的管理員與 Hypervisor 等 特殊權限軟體存取資料。組織可以藉由保護使用中資料達到最高等級的資料隱私權,同時 在不釋出多方資料存取權限的前提下,確保資料分析數據的安全。

我們建議使用下列 Azure 服務以保護使用中資料:

- 應用程式記憶體保護區:為了讓應用程式層級達到最佳的機密性等級,您可以將應用程式自訂為透過 Intel SGX 應用程式記憶體保護區於機密的虛擬機器中執行,或是透過獨立的軟體廠商 (ISV) 合作夥伴隨即移轉現有的應用程式。

- 機密的虛擬機器:為了達到最簡便的使用目的,您可以將現有的工作負載移轉至 Azure,並運用 AMD SEV-SNP 或 Intel SGX 搭配全加密記憶體 (TME) 技術,對整個 虛擬機器進行加密處理,在不更動任何程式碼的情況下確保工作負載的機密性。

- 可信啟動:可信啟動搭配安全開機與 vTPM 可確保您的虛擬機器使用合法的程式碼完成啟動,協助您防範 Rootkit 及 Bootkit 等持續發動的進階攻擊技術。

- 機密容器:AzureKubernetesService(AKS)背景工作節點位於機密的運算虛擬機 器上,方便您使用加密記憶體確保容器的安全。

- 機密服務:我們持續推出各項 Azure 機密服務以便您透過手上的解決方案加以運 用,而且現在更支援下列服務:Azure 機密總帳預覽、Azure SQL Always Encrypted、Azure Key Vault 受控硬體安全性模組 (HSM) 以及 Microsoft Azure 證明,這些服務全都使用 Azure 機密運算來執行。

強化組織的資料保護態勢

確保企業資料安全的最關鍵步驟,就是在資料的完整生命週期內,無論是處於待用還是傳輸中狀態,都能確保其安全無虞。

如需深入了解零信任策略中資料防護的端對端實作方式,請前往我們的部署中心。

若要了解您組織的資料安全性態勢在零信任成熟度模型中所處階段,請進行以下互動式測驗。

如需深入了解零信任安全性態勢,請前往 Microsoft 零信任網站。

如需深入了解 Microsoft 安全性解決方案,請前往我們的網站。歡迎將安全性部落格加入 書籤中,一手掌握 Microsoft 專家所提供的安全性建議。此外,也請透過 @MSFTSecurity 關注我們,以獲得網路安全的最新消息和更新資訊。