Microsoft Entra:2023 年的 5 大身分驗證優先要務

本文作者: 身分識別和網路存取總裁 Joy Chik

2023 年已揭開序幕!

自從疫情改變了我們的工作、學習、玩樂和生活管理方式後,我們不僅更緊密連結,也憑藉更便利的方式,存取著更豐富的線上工具和體驗。但隨著全球數位架構持續擴大,網路威脅也隨之提高。現在,經濟上的不確定性,正威脅組織賴以抵禦猖獗攻擊的相關資源。

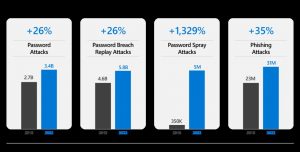

身為第一道防線,身分識別已成為新的戰場。Microsoft 所攔截的大量攻擊,可明確佐證此一現況1。舉例來說,我們每秒可偵測到 1,287 件的密碼攻擊,而每天的密碼攻擊總數更突破 1.11 億大關。去年,密碼外洩轉送攻擊成長至每個月 58 億件、網路釣魚攻擊增加至每個月 3,100 萬件,而密碼噴灑攻擊則竄升至每個月 500 萬件。

顯然,不法人士正不斷更新攻擊手法,因此,我們不能坐以待斃。

在尋求各種契機來以簡馭繁之際,組織勢必會思考資安團隊能如何貢獻一己之力。在此將與各位分享可於 2023 年放大您實質效益的 5 大身分識別優先要務:

- 使用「深度防衛」方法防範身分識別盜用。

- 將身分識別資安現代化,進而以簡馭繁。

- 讓身分識別和網路存取解決方案相輔相成,以全面保護存取權限。

- 將身分識別治理簡化和自動化。

- 使用更實惠、更快速且更值得信賴的方式驗證遠端使用者。

只要採用最新的身分識別創新,您就能進一步守護您的數位資產和預算。

1.使用「深度防衛」方法防範身分識別盜用

儘管認證攻擊仍具有毀滅性效果,網路罪犯正在尋找更難以偵測的手法、繞過基本的多重要素驗證,並誘導使用者放棄其認證或第二要素。此外,他們正透過供應商來滲透組織、仔細盤查 GitHub 存放庫以找出嵌入至程式碼中的認證,以及竊取權杖。而最縝密且資金充裕的攻擊者,甚至會試圖接管負責核發權杖的基礎架構。

保護使用者帳戶雖有其重要性,卻早已不敷所需。現在,您需要保護身分識別生態系統的所有層面,包括非自然人或工作負載身分識別,以及負責提供、儲存和管理所有身分識別的基礎架構。您最理想的應對方式,就是使用深度防衛方法來要求資安作業中心 (SOC) 與身分識別團隊密切合作:

- 安全態勢管理:監控組織的身分識別系統,並找出設定錯誤、資訊安全風險,以及遺漏或不良的原則和控管機制。

- 使用身分識別進行即時的保護和修復:自多個來源彙整風險,據此針對與目錄使用者帳戶相關的任何可疑活動落實條件式存取原則。

- 身分識別威脅偵測和調查:檢查來自您數位資產內各個角落的訊號,以找出過於明顯的異常模式,以利個別工具或團隊進行偵測。

為了協助您推展深度防衛方法,Microsoft 在 Microsoft Entra、 Microsoft Defender for Identity 和 Microsoft Sentinel 中,提供可自訂的整合式體驗。

您能夠採取的首個步驟 (也是投資報酬率最高的步驟),就是開啟 Microsoft Entra 中的多重要素驗證,這項功能會隨同每個 Microsoft Azure Active Directory (Azure AD) 訂閱提供2。我們的經驗顯示,在單一月份遭到入侵的所有帳戶中,99.9% 以上都未使用多重要素驗證。採用可抵禦網路釣魚的多重要素驗證方法 (例如 Windows Hello、FIDO 2 安全金鑰和通行金鑰) 與憑證式驗證 (CBA),有助於進一步降低您的風險。我們也建議封鎖舊版驗證機制,原因在於,POP 和 IMAP 等資安較低的通訊協定,皆無法落實多重要素驗證3。

從何著手:深入了解 Azure AD 和 Microsoft Defender。

2.將身分識別資安現代化,進而以簡馭繁

鑑於舊版技術已完成測試、令人熟悉,且仍可勝任現行工作,人們總是想要繼續沿用下去,這就好比只要老車能繼續讓您往返家中與辦公室,即便引擎警示燈不斷閃爍,您也不會果斷將其淘汰一樣。您或許會擔心從舊版轉換至新版所造成的業務中斷和成本,不過,由缺乏彈性和整合的技術所「拼湊而成」之解決方案,往往需要耗費龐大的維護成本,並於您的防禦機制中造成落差。由於網路罪犯的會持續創新自身手法,您所承受的風險勢必有增無減。

Microsoft Entra 等現代化雲端原生身分識別解決方案,可提供更高的靈活度、擴充能力,以及現代化威脅防禦能力。此外,這些解決方案的功能也更加完善,可因應產品、服務和業務程序上的快速變動,在今日無法預測的商業環境中提供必要的競爭力。您可以善加利用 Microsoft Entra 所提供的進階整合式功能,藉此大幅提高業務靈活度、進一步強化自身環境以抵禦日後威脅,以及節省成本。

只要將現代化程序細分為妥善定義、具有期限且提供明確優勢的專案,現代化就不再遙不可及。首先,請從移轉 Active Directory Federation Services (AD FS) 著手,以簡化您的環境並淘汰地端伺服器 (如果 CBA 向來為一大阻礙,現在 Microsoft Entra 也有提供這項功能)4。接著,請將預先整合的應用程式連至 Azure AD,以享有單一登入等多項優勢5。最後,請清查您的資安環境、整合任何冗餘的工具以減輕管理負擔,並將節省下來的訂閱成本運用在其他優先要務上。

從何著手:如果您正在使用 AD FS,請探索將身分識別和存取功能現代化的優勢。

3.讓身分識別和網路存取解決方案相輔相成,以全面保護存取權限。

任何運動迷都知道,具有技術高超的防禦選手若能彼此溝通和合作,就可展現更卓越的效率。您可以整合目前獨立作業的各項工具,藉此強化整體安全態勢。舉例來說,許多組織會使用網路存取解決方案來辨識裝置和網路相關風險,並防範不法人士在網路中見縫插針,從而入侵地端和舊版網路架構應用程式。不過,這些工具大多缺乏深入的身分識別意識,因而削弱您的安全存取態勢。

套用零信任架構,意味著使用所有可供使用的訊號,以明確驗證每個存取要求。您可以結合網路存取解決方案所掌握的各項網路和裝置內容,以及身分識別解決方案所掌握的各項使用者工作階段內容,藉此取得最詳盡的工作階段風險全貌。

如果您的網路存取廠商已參加 Microsoft 安全混合式存取計畫,您就能將其解決方案與 Azure AD 加以整合6。這樣一來,您使用網路存取解決方案保護的地端應用程式,以及自訂或舊版網路架構應用程式,也可同時獲得預先整合應用程式所享有的相同優勢7。

從何著手:了解如何整合您的網路存取解決方案和 Azure AD。

4.將身分識別治理簡化和自動化

資安意識和風險緩解作業經常著重協助組織抵禦外部威脅,例如駭客使用竊取而來或輕鬆識破的認證等。不過,威脅也有可能來自內部。舉例來說,使用者不再需要的應用程式和資源存取權限,往往會不斷累積。同樣地,組織有時也會忘記在合約終止後,移除授予外部協同合作人員的存取權限,甚至還會發現仍未失效的前員工帳戶,依舊具備關鍵資源的存取權限。

此時,身分識別治理就能派上用場。由於治理有助於降低內部風險 (無論源自於簡單的疏忽或實質的行為失當),可為任何規模、地理區域或產業的組織帶來至關重要的成效。Microsoft Entra Identity Governance 是一款全方位的身分識別治理解決方案,能透過即時、自助式且以工作負載為基礎的權利,協助您符合法規需求,同時提高員工生產力。它能新增生命週期工作流程、權責區分和雲端佈建,藉此將 Azure AD 的現有功能延伸至地端應用程式。由於 Microsoft Entra Identity Governance 可透過雲端交付,因此能擴充至複雜的雲端和混合式環境中,與單點式的傳統地端身分識別治理解決方案大不相同。

如果您具備既有的身分識別治理解決方案,只要整合多個單點式解決方案,並採用一款可伴隨您一同成長的解決方案,即可節省成本、降低複雜度,並縮小資安落差。

從何著手:深入了解 Microsoft Entra Identity Governance 預覽版,並立即免費試用。

5.使用更實惠、更快速且更值得信賴的方式驗證遠端使用者

對許多組織而言,客戶和員工專用的身分識別驗證是一筆龐大的支出。當人們申請入學、貸款和工作時,往往需要花費大量時間手動收集和驗證文件,以證明年齡、公民身分、收入、技能、專業經驗和其他項目。如果您會使用集中的資料庫來收集和儲存上述資訊,就必須負責提供完整的保護和保障。這不僅會為您帶來風險,也會為您的員工或客戶帶來風險;畢竟,對方往往想要掌控可存取其個人資料的對象,以及這些資料的使用方式。

可驗證的認證導入了依宣告信任授權單位的概念。信任授權單位會使用宣告來填入認證,而您可以透過數位方式儲存該宣告。舉例來說,貸款工作人員可索取由您雇主核發的數位認證並即時進行驗證,藉此確認您的現職。Microsoft Entra Verified ID 是以標準為基礎的實作,可協助組織減輕確認身分識別的相關負擔,並簡化新進員工上線等程序。自 2022 年 8 月推出後,全球客戶已著手使用 Microsoft Entra Verified ID 來簡化驗證程序。

目前,所有 Azure AD 客戶都能免費使用驗證識別碼。您可以使用 API 建立自訂應用程式,並於當中內建簡單且尊重隱私權的身分識別驗證機制8。

從何著手:深入了解Microsoft Entra Verified ID。

Microsoft 可協助您透過以簡馭繁的方式獲得更高防護能力

隨著新的一年揭開序幕,本篇部落格文章概要說明的各項策略,將可協助您做出許多艱難的決策,從而找出應於何處著重心力,以及如何協助組織以簡馭繁。上述建議汲取自我們服務數千名客戶、與業界協同合作,以及協助數位經濟抵禦不斷演進的威脅之相關經驗。在此期盼能延續我們與您的合作夥伴關係 (從日常互動、共同的部署規劃,到提供與我們策略相關的直接意見回饋)。一如以往,我們將致力於打造您所需要的產品和工具,以保護您的組織安然度過 2023 年和未來的每一年。

深入了解 Microsoft Entra。

如需深入了解 Microsoft 資安解決方案,請前往我們的網站。歡迎將資安部落格 (英文) 加入書籤中,一手掌握 Microsoft 專家所提供的資安建議。此外,也請透過 @MSFTSecurity 關注我們,以獲得網路安全的最新消息和更新資訊。

1 您的密碼根本不重要 (Your Pa$$word doesn’t matter) (英文),Alex Weinert,2019 年 7 月 9 日。

2 運作方式:Azure AD 多重要素驗證,Microsoft,2022 年 8 月 25 日。

3 封鎖組織內舊版驗證機制的新工具 (New tools to block legacy authentication in your organization) (英文),Alex Weinert,2020 年 3 月 12 日。

4 Azure AD 憑證式驗證概觀,Microsoft,2022 年 10 月 18 日。

5 什麼是 Azure Active Directory 中的單一登入?,Microsoft,2022 年 12 月 7 日。

6 保護混合式存取:使用 Azure Active Directory 保護繼承應用程式,Microsoft,2022 年 7 月 8 日。

7 移轉應用程式驗證至 Azure Active Directory,Microsoft,2022 年 12 月 15 日。

8 要求服務 REST API,Microsoft,2022 年 9 月 4 日。