Microsoft零信任配置指南

簡介

不管是什麼樣的組織,現在很有可能正處於數位轉型的過程中,而這個趨勢可以從雲端應用程式的使用和行動性需求的增加中看出。在遠距工作的時代,使用者期望能夠從任何地方連接到任意裝置上的資源。因此,IT管理員必須在不改變現有解決方案的基礎結構下,安全地提高使用者的工作效率。對於許多組織而言,這代表他們必須在資源分佈於多個雲端以及內部系統的前提下,支援複雜的混合部署。

此指南將介紹將如何部署和配置 Microsoft Cloud App Security,並在應用程式的生態系統中套用零信任的原則,且不限於應用程式的位置。部署 Cloud App Security 可以節省客戶大量的時間、資源,並且改善他們的安全性狀態,而這篇文章將簡化部署流程解說,把重點放在簡單的入門步驟上,再逐步帶入進階的監測和控制介紹。具體而言,文章將提及以下主題: (1)探索 Shadow IT (2)確保應用程式內的權限被適當地實施 (3) 透過即時分析調控存取權 (4) 透過即時的 UEBA 監控異常行為 (5) 控制使用者與資料互動方式 (6) 以及評估組織的雲端安全性狀況。

入門

應用程式的零信任之旅始於了解員工正在使用的應用程式、鎖定 Shadow IT,以及管理員工使用的關鍵業務應用程式,包含裡面的用戶活動、資料與威脅。

探索和控制 Shadow IT 的使用方式

一般企業中,員工通常會使用超過1,500個應用程式。這相當於每個月上傳80 GB以上的資料到各種應用程式,但其中只有不到15% 的資料由 IT 部門管理。隨著遠距工作逐漸成為新主流,存取權的政策若只應用在網路設備,將無法支援組織的安全性需求。

若要開始探索並評估雲端應用程式,您可以在Microsoft Cloud App Security中設置Cloud Discovery,以開始探索和評估雲端應用程式。Microsoft Cloud App Security 涵蓋超過16,000多個雲端應用程式,豐富的目錄能夠協助企業分析流量。接著,透過90多種風險因素對應用程式進行排名和評分,幫助企業評估 Shadow IT 對其內部造成的風險。

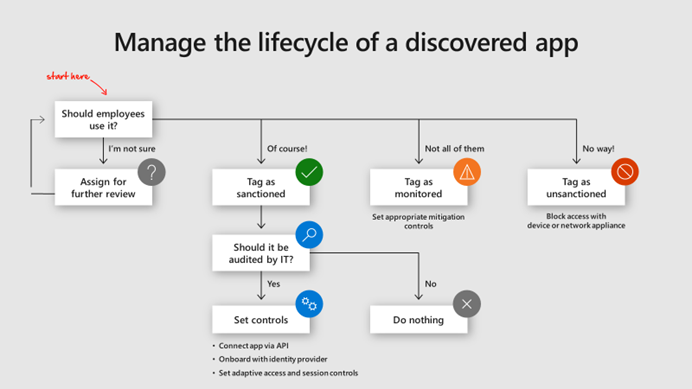

一旦了解這種風險後,企業就可以手動或透過政策評估每個應用程式,以決定應採取的措施。以下的決策樹狀圖透過應用程式的風險是否可以被接受,來決定可以採取的潛在措施。接著,已批准的應用程式將會與使用應用程式者一同出現在列表上,以利集中管理和達到更精細的管控。而未被批准的應用程式則會被組織的網路設備擋下。

監視使用者活動和數據

一旦鎖定了應用程式,下一個步驟就是透過連接 API,深入了解已被批准的應用程式。這些應用程式是使用者最敏感資訊的所在位置,而 Microsoft Cloud App Security 提供企業級的雲端應用程式 API,為每個使用中的雲端應用程式提供即時的可見性和控管。

將您的業務關鍵雲端應用程式(從 Office 365 到 Salesforce、Box、AWS、GCP 等)連接到 Microsoft Cloud App Security,深入了解使用者每日的活動以及接觸的文件和帳戶。利用這些企業級的API連線,管理員能夠進行控管,例如隔離文件或暫時停權特定用戶,以及減輕任何標記的風險。

自動化資料保護和管理

對於持續成長和進化的組織而言,自動化流程是不可缺少的重要技術。一旦組織的應用程式連接到 Microsoft Cloud App Security,就可以使用多元的策略探測危險活動和違規行為,並自動糾正這些違規活動。

Microsoft Cloud App Security 針對危險活動和敏感性文件提供相關的內建政策,並能夠根據組織的環境自行制定。舉例來說,如果使用者在上傳敏感性資料到雲端應用程式前,忘記對它進行適當的標記,則可透過Microsoft Cloud App Security 自動掃描文件進行標記。無論該應用程式為 Microsoft 雲端還是非 Microsoft 雲端提供,皆可比照辦理。此外,在組織的敏感應用程式中,很有可能會有外部人員和合作夥伴用戶一同合作。針對這個情境,組織可以設置自動化流程,例如:設定共享連結的到期日,或者在移除外部人員的共享權限時通知該文件的擁有者。

防範網路威脅和 rogue 應用程式

將您的應用程式連接到 Microsoft Cloud App Security 可以幫助您進行資料自動化和存取管理,同時也可偵測和補救網路威脅和惡意應用程式的攻擊。攻擊者會持續密切地監控敏感性資訊最有可能出現的位置,並開發相對應獨特攻擊工具、技術和流程,例如非法的 OAuth 同意授權和雲端勒索軟體。

Microsoft Cloud App Security 提供豐富的行為分析和異常偵測(惡意軟體防護、OAuth 應用程式防護以及全面的事件調查和補救流程)以協助組織安全地使用雲端。由於這些功能已經啟用,組織無需再進行配置。然而,Microsoft 仍建議組織登錄 Cloud App Security 入口網站,並根據自身環境進行微調(點擊控制,接著策略,並選擇異常偵測政策)。

Cloud App Security 的使用者與實體行為分析(UEBA)和機器學習(ML)功能,方便組織立即偵測威脅,並在整個雲端環境中進行進階威脅偵測。由於這兩項技術被自動啟用,新的異常偵測策略能夠透過即時偵測功能提供即時的偵測結果。而一些針對安全性的偵測案例包含:impossible travel time)、可疑收件匣規則,以及用戶使用的機器或裝置在連線到組織的網路時,可能受到勒索軟體攻擊等等。針對這些潛在的威脅,Cloud App Security 的偵測引擎公開更多資料,協助組織優化和加快調查過程並遏制威脅。

配置進階控管

在組織評估了其雲端環境、未經批准的危險和風險應用程式,並使用自動化技術保護業務關鍵應用程式中的敏感性資源後,進階控管意味著延伸安全性管理。透過部署可調整的存取管理,每個工作階段會配對相對應的風險等級,並進行評估和修補多雲端環境的安全性狀況。

為所有應用程式部署可調整存取及工作階段控管

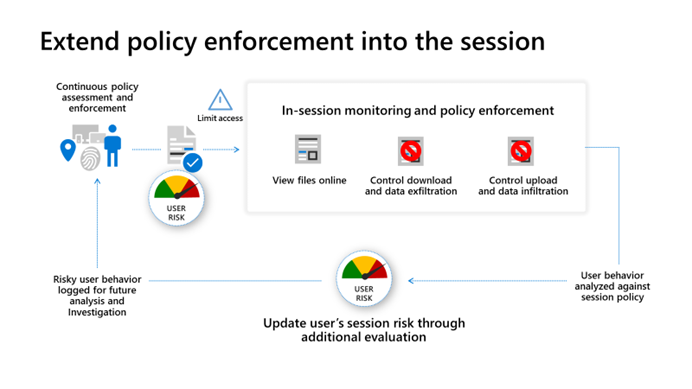

當今現代化和動態的工作環境中,僅透過實際資料已不足以了解組織中的雲端環境現況。現在企業必須能夠在員工有意或無意地將數據和其組織暴露於風險前,即時阻止違規行為跟資料外洩。但同時,組織也要能確保員工可以安全和有效地使用自己的裝置。

組織可以對任何應用程式(包含雲端和地端的應用程式以及由 Azure AD App Proxy 託管的資源。)啟用實即時監視和管控,並使用 Microsoft Cloud App Security 的存取和工作階段原則。組織可以建立相關原則,避免使用任何非受控制的裝置下載敏感性內容。或者,可以在上傳時掃描文件偵測潛在的惡意軟體,阻止它們進入敏感的雲端環境。

評估雲端環境的安全狀況

除了SaaS 應用程式外,多個組織也在 IaaS 和 PaaS 服務大量投資。Microsoft Cloud App Security 超越一般SaaS 安全性服務,讓組織能夠評估和增強其主要雲端平台(例如 Azure、Amazon Web Services和 Google Cloud Platform)的安全性狀態和零信任功能。這些評估提供每個雲端平台安全性配置和合規性狀態的詳細資訊,讓組織可以遵循 CIS 基準或供應商的安全性配置準則,使雲端平台符合組織的配置政策和法規遵循性,從而降低安全性漏洞的風險。

Microsoft Cloud App Security 的雲端平台安全性為所有 Azure 訂閱用戶、AWS 帳戶和 GCP 專案提供租用戶層級的可見性。從單一位置了解 multi-cloud 平台的安全性配置狀態,可對所有資源進行全面性的風險調查。接著再透過使用安全性配置面板執行補救措施,將所有雲端環境中的風險降至最低。查看針對 Azure、AWS 和 GCP 的安全性配置評估以及 Cloud App Security 的建議,以調查和補救任何不足之處。

更多零信任部署指南

希望此部落格可以協助讀者部署部屬和成功將零信任技術納入應用程式中。若對其他部署部屬指南有興趣,請關注 MicrosoftSecurity Blog 以了解 Microsoft 在安全性問題上提供的專業知識。更多關於Microsoft安全性解決方案的資訊,可以在官網獲得。最後,也請關注@MSFTSecurity 以獲取有關網路安全的最新新聞和更新。

若欲瞭解原文,請至微軟官方部落格參考。

延伸資料: