Microsoft 提供全方位解決方案來抵禦與日俱增的同意網路釣魚電子郵件

Microsoft 威脅分析人員正在追蹤與日俱增的同意網路釣魚電子郵件 (又稱非法授予同意),此一攻擊手法企圖濫用 OAuth 要求連結,以誘騙收件者對攻擊者擁有的應用程式授予敏感資料的存取權限。

本部落格旨在探討以同意網路釣魚電子郵件做為初步攻擊手法的現況,以及安全性管理員如何透過適用於 Office 365 的 Microsoft Defender 等進階解決方案,防範、偵測和回應這些威脅。同意網路釣魚攻擊的目的,在於誘騙使用者對惡意雲端應用程式授予權限,並藉此存取使用者的合法雲端服務。由於同意畫面會顯示應用程式獲得的各項權限,加上雲端服務實屬合法,只要使用者一時不察,接受條款或按下 [進入],就會對惡意應用程式授予其所要求的權限。

同意網路釣魚攻擊為縝密且細膩的網路釣魚手法,需要透過全面且多層的防護機制,才能與之抗衡。對此,系統管理員必須掌握和控管應用程式,以及這些應用程式在自身環境中具備的權限。Azure Active Directory 中的使用者同意設定隨附多個同意原則,可供管理員管理使用者對應用程式授予同意的時機。Microsoft Cloud App Security 中的新款應用程式控管附加元件功能,則能為組織提供可見度,進而協助其快速識別應用程式是否有異常行為。

先前,許多組織因 COVID-19 疫情之故改採遠端工作模式,當時,Microsoft 曾針對這些應用程式架構的攻擊發出示警。Microsoft 數位犯罪部門 (DCU) 過去也曾採取多項措施,力圖打擊特定同意網路釣魚廣告活動所使用的網路犯罪基礎架構。

同意網路釣魚攻擊的現況

OAuth 2.0 授權是一項廣為業界使用通訊協定,可讓協力廠商應用程式代表使用者存取其帳戶並執行動作,舉凡Microsoft、Google 和 Facebook 等合法雲端服務提供者,都有使用這項通訊協定;然而,同意網路釣魚攻擊卻會濫用此一機制。

這些攻擊者的目的,在於誘騙一時未察的使用者對攻擊者擁有的惡意應用程式授予權限 (同意)。這個攻擊手法不同於典型的認證竊取 (Credential Harvest) 攻擊,也就是企圖竊取認證的攻擊者會編造具說服力的電子郵件、建立假的登陸頁面,並預期使用者上鉤。一旦使用者受騙上當,使用者認證就會落入攻擊者手中。

在同意網路釣魚攻擊中,使用者會透過合法的身分識別提供者 (而非假的登入頁面) 登入,而攻擊者則企圖誘騙使用者對攻擊者控管的惡意應用程式授予權限。攻擊者會從中取得存取權杖,繼而在使用者無需採取任何後續行動的情況下,自 API 資源擷取使用者的帳戶資料。遭到鎖定的使用者若授予權限,攻擊者就能透過其所控制的應用程式代表使用者進行 API 呼叫。視授予的權限類型而定,存取權杖也可用來存取其他資料,例如檔案、連絡人和其他設定檔詳細資訊。

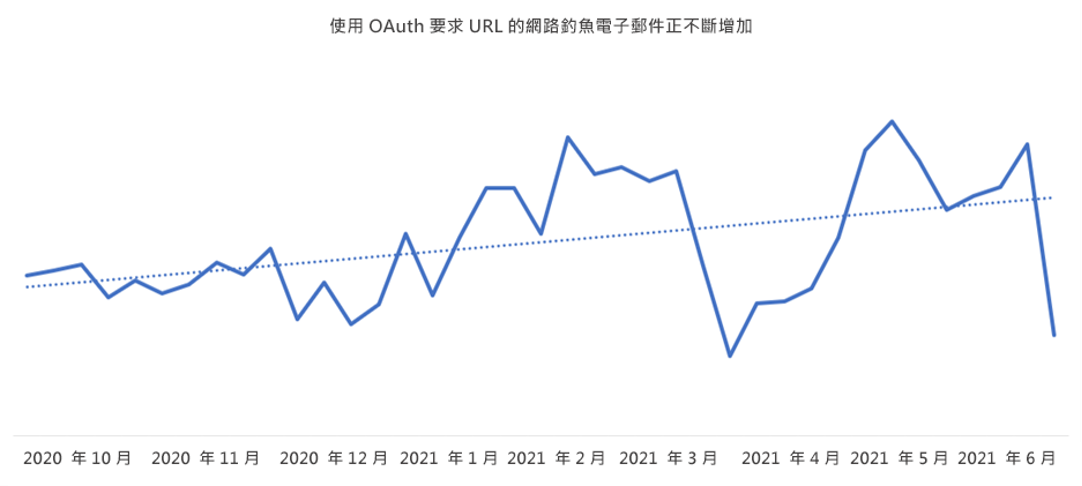

適用於 Office 365 的 Microsoft Defender 資料顯示:最近幾個月,此一手法的使用次數有增加的趨勢。

在多數案例中,同意網路釣魚攻擊並未涉及竊取密碼的行為,畢竟,存取權杖無從得知使用者密碼,不過,攻擊者依舊能竊取機密資料和其他敏感資訊。隨後,攻擊者就能持續逗留在目標組織中,並進行偵查,以進一步破壞網路。

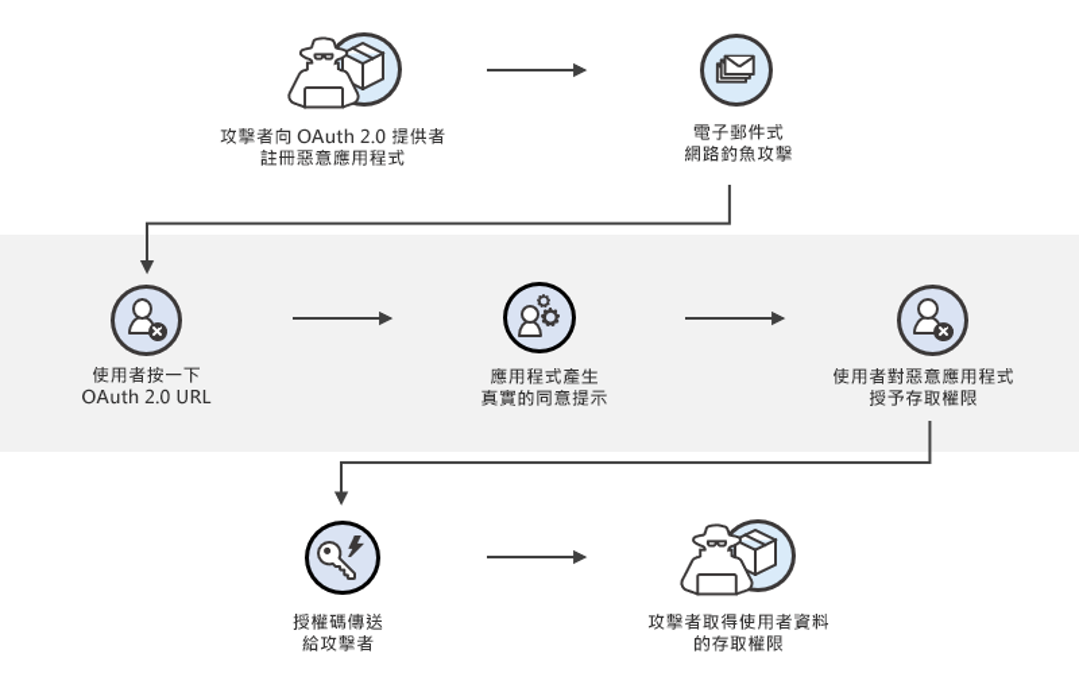

典型的同意網路釣魚攻擊會伴隨著以下攻擊鏈:

通常,攻擊者會將應用程式設定成看似可信任,並使用類似合法企業生產力應用程式的名稱 (例如Enable4Calc、SettingsEnabler 或 Settings4Enabler 等) 進行註冊。隨後,攻擊者將透過傳統的電子郵件式網路釣魚攻擊 (以及其他潛在攻擊手法),將 OAuth 2.0 URL 廣為散發。

按一下該 URL,就會觸發真實的同意提示,以要求對惡意應用程式授予權限。其他雲端提供者 (例如Google、Facebook 或 Twitter) 會顯示同意提示或對話方塊,以代替協力廠商應用程式要求使用者權限。要求的權限會視應用程式而異。

同意網路釣魚廣告活動:案例研究

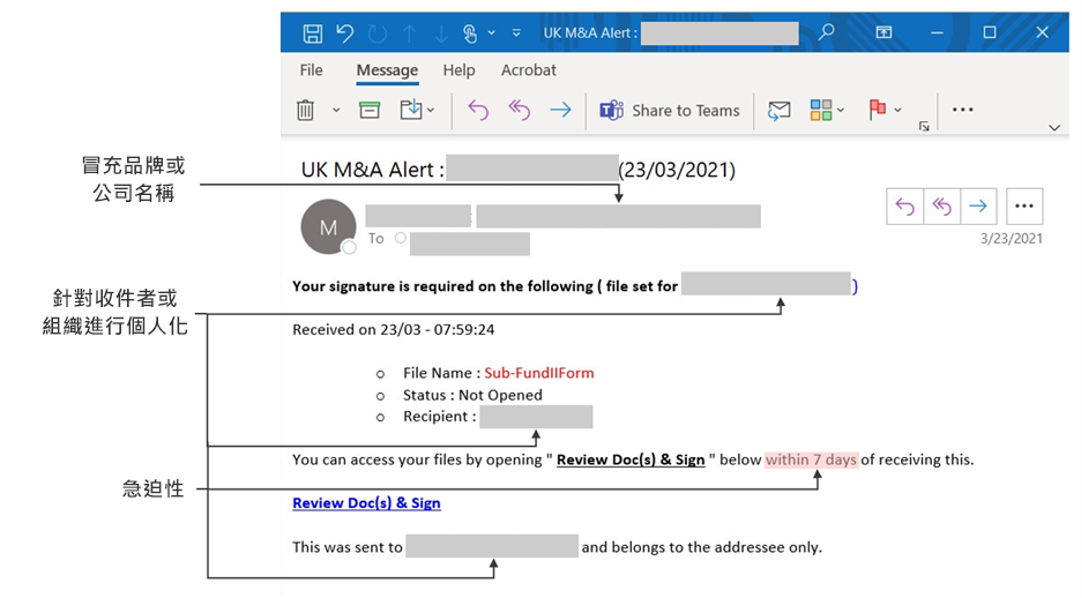

我們近期追蹤到的某個同意網路釣魚攻擊中,採用多項社交工程技巧來編造電子郵件,以冒充企業成長解決方案公司。郵件訊息旨在誘導使用者檢閱且簽署一份文件,並強調這項行動有急迫性 (這也是多數網路釣魚電子郵件慣用的手法)。

然而,這個攻擊與其他攻擊的最大差異,在於使用 OAuth URL 來提供惡意內容。對電子郵件收件者而言,[檢閱文件和簽署] (Review Doc(s) & Sign) OAuth URL 看起來並無不法,而且 URL 格式也包含身分識別提供者的URL。

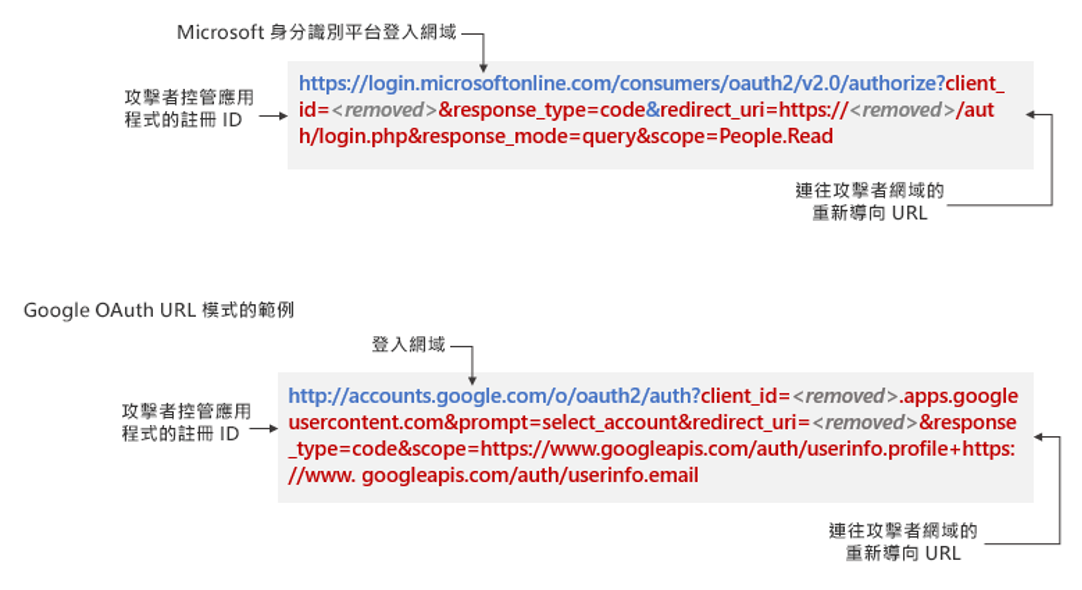

這個案例觀察到的 OAuth URL 模式為 login.microsoftonline.com,其他身分識別提供者 (例如 Google) 也會採用類似的 OAuth URL 格式。

鑑於近期經常發生 OAuth 濫用情況,在此建議組織:請在傳統安全性措施以外的範疇,謹慎留意和防範這類型的重大威脅。

Microsoft 如何提供全方位的協調防護機制來抵禦同意網路釣魚攻擊

同意網路釣魚攻擊背後的縝密、動態威脅環境,應證了部署零信任安全性模式搭配多層防護架構的重要性。

Microsoft 365 Defender 可使用適用於 Office 365 的 Microsoft Defender、Microsoft Cloud App Security 和 Azure Active Directory 等解決方案,建構跨領域的全方位防護機制,進而抵禦同意網路釣魚攻擊。

使用 Azure AD 使用者同意設定來防範對非法應用程式授予同意

Microsoft 身分識別平台可提供幾個方式來抵禦同意網路釣魚攻擊。

使用以風險為根據的累進式同意,Azure Active Directory (Azure AD) 就會禁止終端使用者對可能含有風險的應用程式授予同意。舉例來說,如果最新註冊的多租戶應用程式尚未完成發行者驗證,就會視為含有風險,這樣一來,即使終端使用者已造訪 OAuth 網路釣魚 URL,依舊不得對其授予同意。

Azure AD 可讓管理員控管使用者對應用程式授予同意的時機。這項強大的機制有助於預先防範威脅,因此,Microsoft 建議組織詳加檢閱規範使用者何時可授予同意的設定。Microsoft 建議使用預設選項,也就是只允許使用者對已驗證發行者提供的應用程式授予同意,且僅限授予選定的較低風險權限。如需進行更精細的設定,管理員也可建立自訂同意原則,以規範允許使用者授予同意的條件,包括僅限特定應用程式、發行者或權限。

使用適用於 Office 365 的 Microsoft Defender 封鎖同意網路釣魚電子郵件

適用於 Office 365 的 Microsoft Defender 會透過採用機器學習的進階篩選技術、IP 和 URL 信譽系統,以及無比豐富的訊號,藉此抵禦網路釣魚攻擊和其他惡意電子郵件,將同意網路釣魚廣告活動拒於門外。適用於 Office 365 的 Microsoft Defender 中備有多項防網路釣魚原則,可協助組織防範冒充式網路釣魚攻擊。

Microsoft 研究人員正不斷追蹤各種 OAuth 2.0 URL 技巧,並使用這項知識,向電子郵件篩選系統提供意見反應。此舉有助於確保適用於 Office 365 的 Microsoft Defender 備妥最新 OAuth 網路釣魚攻擊和其他威脅的防護措施。適用於 Office 365 的 Microsoft Defender 所提供之訊號,有助於識別惡意應用程式、防止使用者加以存取,以及提供豐富的威脅資料,讓組織能使用進階搜捕功能進行查詢和調查。

使用 Microsoft Cloud App Security 識別惡意應用程式

Microsoft Cloud App Security 中的活動原則、異常偵測原則和OAuth 應用程式原則,皆可協助組織管理與自身環境連接的應用程式。Microsoft Cloud App Security 中的新款應用程式控管附加元件功能可協助組織:

- 定義 Microsoft 365 應用程式搭配資料、使用者和其他應用程式的適當行為

- 快速偵測不同於基準且不尋常的應用程式行為和活動

- 在應用程式發生不同行為時加以停用

為了讓組織和使用者安心使用 Microsoft 365 生態系統中的應用程式,Microsoft 365 應用程式合規性程式可協助開發人員為自身的應用程式建立確實性。這款程式包含發行者驗證、發行者證明和 Microsoft 365 認證三個部分。

調查和搜捕同意網路釣魚攻擊

安全性作業團隊可以使用 Microsoft 365 Defender 中的進階搜捕功能,以找出同意網路釣魚電子郵件和其他威脅。Microsoft 365 Defender 能整合並連結適用於 Office 365 的 Microsoft Defender 所提供的電子郵件威脅資料、Microsoft Cloud App Security 所提供的應用程式訊號,以及其他 Microsoft 服務所提供的情報,進而提供全方位的端對端攻擊檢視。隨後,安全性作業團隊就能使用 Microsoft 365 Defender 中的豐富工具來調查和修復攻擊。

重新導向至不尋常 TLD 網域的 OAuth URL 模式

本部落格所提及的同意網路攻擊廣告活動,都會使用各種不尋常的 TLD 與攻擊者基礎架構進行通訊。只要使用下方查詢,即可找出含有可疑 OAuth 模式的內送電子郵件。 建議的 TLD 都會以我們的調查結果為依據。安全性團隊可以修改 TLD,以進行擴大搜尋。 在 Microsoft 365 Defender 中執行查詢。

let UnusualTlds = pack_array(‘.uno’,’.host’,’.site’,’.tech’,’.website’,’.space’,’.online’);

EmailUrlInfo

| where Url startswith “https://login.windows.net/common/oauth2” or Url startswith “https://login.microsoftonline.com/consumers/oauth2”

| where Url has “redirect_uri”

| where Url has_any(UnusualTlds)

| join EmailEvents on $left.NetworkMessageId == $right.NetworkMessageId

| where EmailDirection == “Inbound”

協助組織抵禦同意網路釣魚的最佳做法

除了充分運用 Microsoft 365 和 Microsoft Azure 中提供的各項工具之外,管理員也可採取以下措施,以進一步強化同意網路釣魚的防護機制:

- 設定使用者同意設定,只讓使用者同意由已驗證發行者提供的應用程式,且僅限低風險權限。

- 在安全性訓練中強化終端使用者對同意網路釣魚技巧的意識。訓練應涵蓋檢查網路釣魚電子郵件或應用程式畫面中的拼寫和文法錯誤,還有看似來自合法應用程式或公司,但實為捏造的應用程式名稱和網域 URL。

- 協助組織了解權限和同意架構的運作方式,包括應用程式所要求的資料和權限,以及在組織的平台上,權限和同意會如何運作。請確認管理員了解如何管理和評估同意要求,以及如何調查和修復具有風險的 OAuth 應用程式。

- 稽核組織內的應用程式和同意權限,以確保所使用的應用程式只能存取所需的資料,且遵循最低權限

原則。 - 建立主動式應用程式控管原則,以監控 Microsoft 365 平台上的協力廠商應用程式行為,並使用原則導向且透過機器學習啟動的修復功能來因應常見和新興威脅情境中的應用程式行為。

其他資源

Microsoft Cloud App Security 中的應用程式控管附加元件功能會先以公開預覽版的方式,提供給北美和歐洲地區的現有 Microsoft Cloud App Security 客戶使用,並於接下來幾個月陸續提供給其他地區的客戶使用。

若要著手使用應用程式控管,請前往我們的快速入門指南。如需進一步了解應用程式控管,請前往我們的技術文件網站。若要啟動 Microsoft 365 合規性中心中的應用程式控管入口網站,請前往https://aka.ms/appgovernance。

請參閱我們的說明文件,以了解如何在 Azure AD 中設定和管理使用者同意及應用程式權限。如需 Microsoft Cloud App Security 的詳細資訊,請參閱我們的部落格和 Microsoft Cloud App S說明影片。