防堵網路犯罪集團Carbanak與FIN7:微軟在MITRE Engenuity®攻擊評測ATT&CK® Evaluation中領先群倫

微軟 Microsoft 365 安全性資深副總裁 Moti Gindi

在 MITRE Engenuity 近期針對 Carbanak 及 FIN7 兩大網路犯罪集團進行 ATT&CK® Evaluation 攻擊評測中,微軟展示了我們可以透過我們領先產業的安全功能擋下來自威脅團體高階與來自真實世界的攻擊。

在今年的評測中,我們使用微軟以零信任為基礎的整合性資安平台 Microsoft Defender,整合 Microsoft Defender for Endpoint 和 Microsoft Defender for Identity 中領先市場的功能,提供:

- 最佳整體防護: Microsoft Defender for Endpoint 於測試中不僅擋下每一步攻擊,更在攻擊發動時便立即攔截,協助採用 Microsoft Defender for Endpoint 的企業將遭受攻擊的影響降至最低,因為該攻擊在一開始就被阻止了,這亦是 Microsoft Defender for Endpoint 的強大優勢之一。

- 優於同業的Linux偵測及防禦能力: Microsoft Defender for Endpoint 為少數於Linux系統上偵測出所有攻擊步驟且成功防堵整體攻勢的廠商之一,在 Linux 檔案伺服器活動能見度方面,微軟表現亦可圈可點。

- 亮眼的偵測能力及攻擊鏈能見度:微軟100%掌握此次攻擊鍊中的每一個步驟,並將共1,700多次的偵測合併為兩個完整事件,分別代表一個端對端攻擊;微軟維持資安監控中心(Security Operation Center,SOC)效率的同時,亦涵蓋了87%的技術。

將 Microsoft 365 Defender中統合的偵測和能見度與自動化、優先順序和預防結合,是阻止這些高階攻擊的關鍵。

這是微軟連續三年成功地在 MITRE Engenuity ATT&CK® Evaluation(Adversarial Tactics, Techniques, and Common Knowledge)獨立評鑑中,展現了領先業界的防禦能力,也直接證明了 Microsoft Defender for Endpoint 擁有阻止跨平台進階攻擊的能力。

值得注意的是,微軟在攻擊評測 ATT&CK Evaluation 中,與在客戶環境營運時表現一樣:微軟的資安產品皆內含自動化 AI 系統提供真實環境的所需保護,減少偵測及防護所需的手動調整或配置,且必定經過最佳化以減少假警報。近期微軟在資安解決方案中亦擴大採用MITRE ATT&CK 的策略及技術,包括執行序列警示以及詳細的裝置時間軸,將遙測資訊轉化為合理的攻擊者活動,進一步改善資安人員調查及搜捕時的體驗,有助於釐清攻擊始末,提供豐富的背景資訊,並推進應變程序。

最好的防護,要能防止威脅影響資產。

今年的 MITRE Engenuity Carbank 與 FIN7 評測提供了一個新的基準:衡量參與者是否能夠阻擋高階攻擊。我們認為,授權保護不僅止於攻擊意識:阻擋攻擊對於成功保護企業至關重要。

儘管有多名業者選擇不參加 MITRE Engenuity 的防護測試,但從下圖中可見微軟於每項測試中皆能於最初階段便攔截模擬攻擊,防護能力居各家廠商之冠。Microsoft Defender for Endpoint 早在還能完全防範模擬攻擊之時,就擋下攻勢並發出警示,並在警示中清楚呈現本次攻擊的過程紀錄。

圖一、業者於最早可能階段便攔截攻擊的測試場數。其中微軟成功於最早可能階段便成功攔截攻擊的場數為六場,領先其他受測業者。

微軟提供頂級跨平臺防護及偵測能力

Microsoft Defender for Endpoint 針對 macOS、各類 Linux 系統、安卓、iOS 等諸多平臺提供開箱即得的完整能見度、防護以及偵測能力。

今年 MITRE Engenuity 特別著重跨平臺防護,還專門針對Linux檔案伺服器設計了一場攻擊,當中採用多項高階手法如:發現系統、收集資料、利用遠端服務或雜湊傳遞(pass-the-hash)在 Windows 和 Linux 間橫向移動等,此外也針對 Linux 平台模擬防護測試。

測試中對 Linux 所發動的每一步攻擊,Microsoft的掌握程度都高於其他業者。正如下圖所示,在模擬 Linux 攻擊中,Microsoft Defender for Endpoint 對於各項攻擊手法的偵測率達到100%;在防護測試中,則是在攻擊執行的最初階段便將其攔截,對 Linux 系統的防護及偵測能力與另外三家業者並列最佳。

圖二、在 Linux 上執行的模擬步驟。圖中各項對應之數字代表該業者偵測到的手法數量,淺藍色則代表業者於最初階段便擋下攻勢。

基於事件的作法能夠即時確定威脅優先順序和補救措施

在故意關閉保護偵測的測試中,微軟在全部 20 個測試攻擊階段和不同平臺上都表現出了卓越的掌握度和能見度。微軟提供了 87% 的測試技術,這些技術代表了整個攻擊鏈的端到端測試,包含最高階的步驟。

圖三、各家廠商的總偵測數,其中可見微軟的偵測率數一數二。此外,微軟比對所有警示間的相關性後,發現共可區分為兩次事件,分別代表不同攻擊,此舉可減少佇列警示數量,確保攻擊調查的效率及成果。

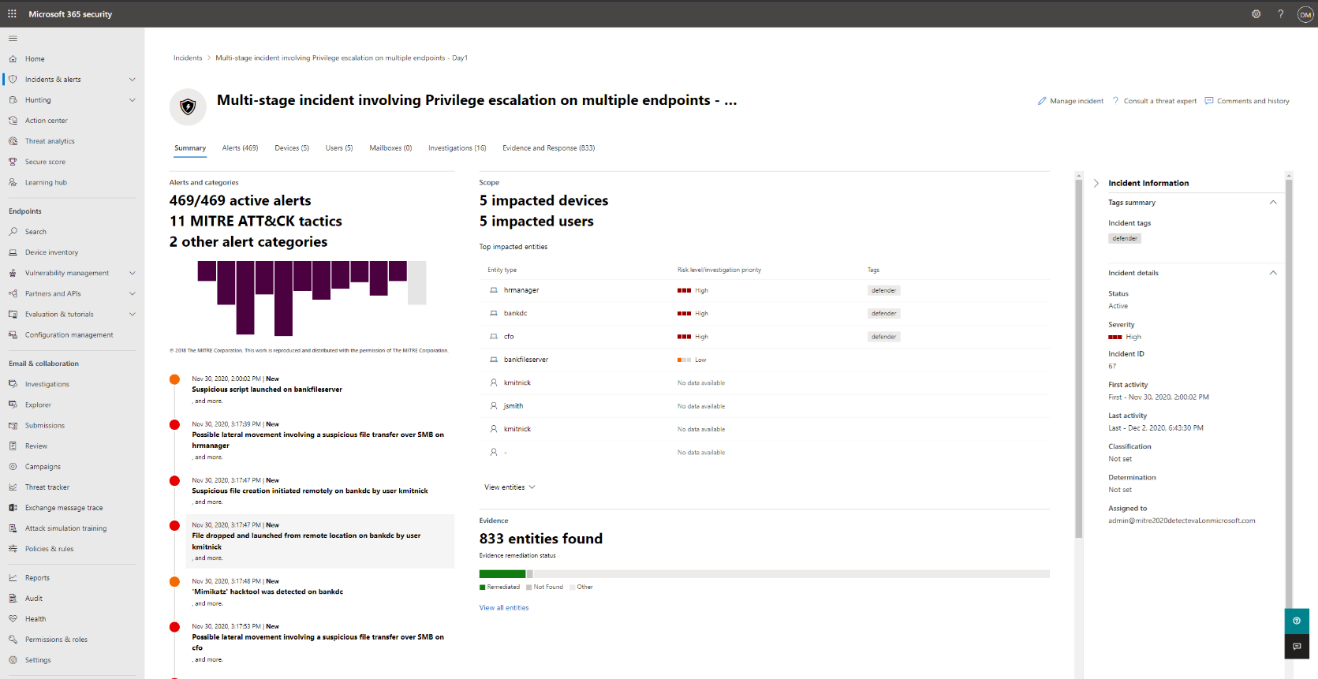

微軟深知,面對警示不斷響起、佇列大排長龍,資安團隊往往感到十分頭疼,也因此微軟Defender for Endpoint運用自身對於攻擊模式及進程的深入認識,比對警示、遙測資料、受影響資產間的相關性後,將其歸類為幾組數量較少的完整事件。本次評測中,微軟經由比對相關性找出兩個事件,分別屬於不同的模擬攻擊,從而將佇列事項減少為兩個待調查的工作項目。以事件分類,將所有警示、封鎖行動及佐證皆整合在一個畫面當中,讓資安監控中心的分析人員得以一目了然全面檢視攻擊規模。

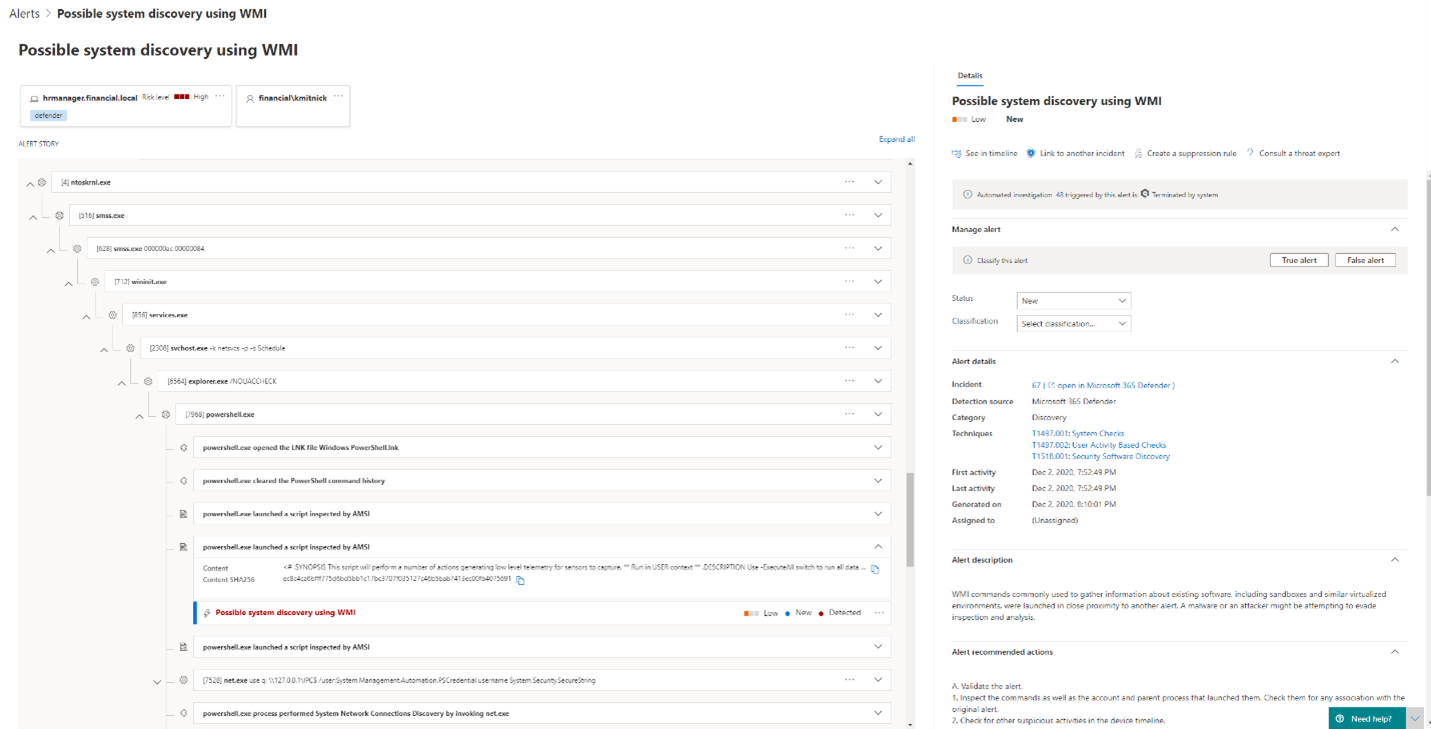

圖四、此次MITRE Engenuity的兩個模擬攻擊中,其中一個攻擊在Microsoft 365 security center中顯示為「事件」的畫面,畫面中包含所有相關警示、偵測、受影響資產以及佐證。

每個事件皆會簡述受影響的裝置及使用者情況,幫助分析人員迅速分流及排定優先順序。警示中,各攻擊階段及相關活動的細節皆對應到 MITRE ATT&CK 的戰術及手法,以白話的方式簡述「做了什麼」(手法)以及「為何這麼做」(戰術),並輔以所有收集到的證據。在事件當中,能完整檢視遙測資料,包括模擬攻擊情境中各階段的程序執行序列,從最初接觸、工具部署、發現、持續推進,到存取憑證、橫向活動及資料外洩,皆涵蓋其中。

圖五、在第一天的評測中(針對Carbanak),以MITRE Engenuity設計的評測步驟而言,微軟的手法/戰術偵測率達到100%。本圖說明各模擬步驟之目的,以及微軟在各步驟的達成情況。

圖六、在第二天的評測中(針對FIN7),以MITRE Engenuity設計的評測步驟而言,微軟的手法/戰術偵測率達到100%。本圖說明各模擬步驟之目的,以及微軟在各步驟的達成情況。

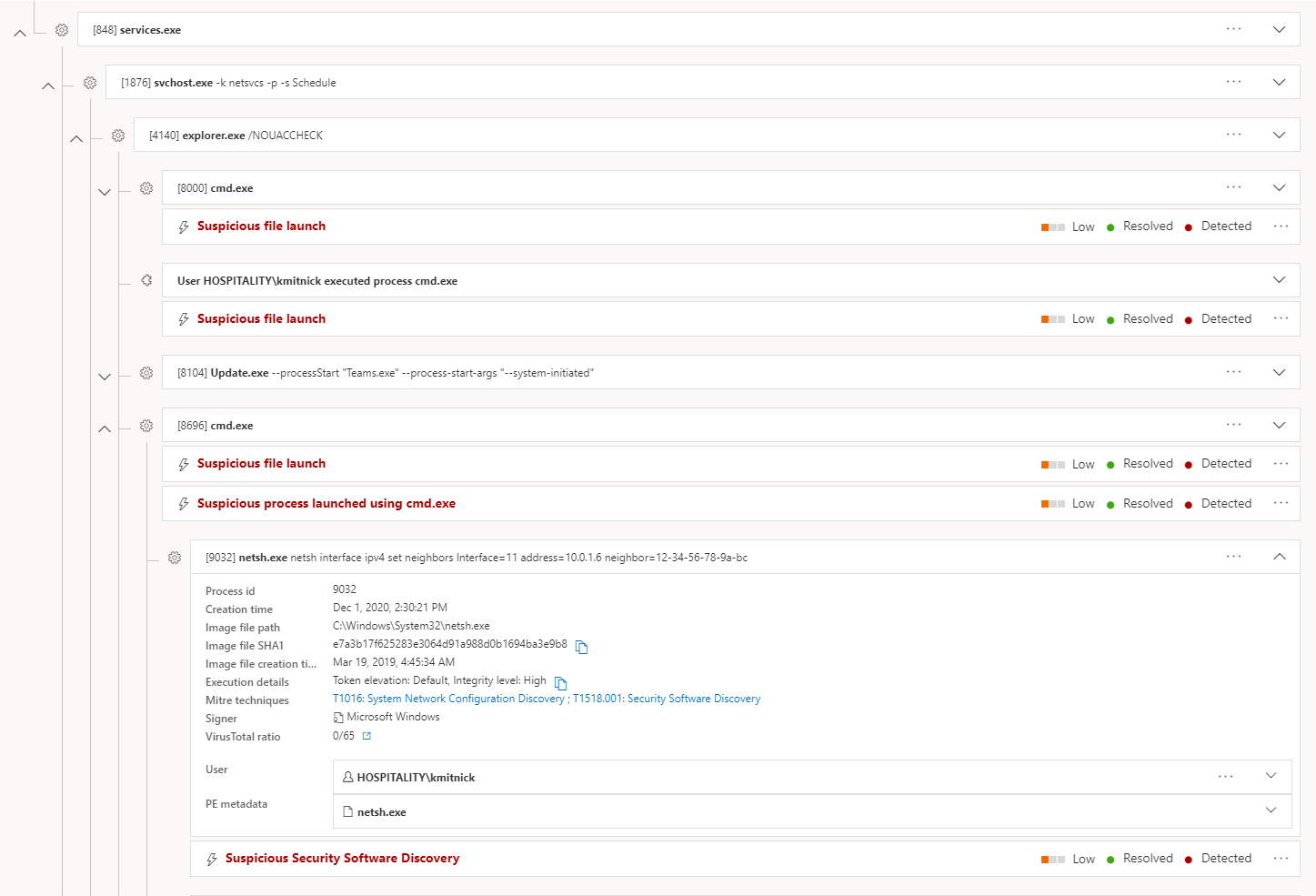

圖七、Microsoft 365 security center列出一系列相關的端點警示,顯示微軟成功找出不同攻擊階段、個別警示間的相關性,並揭發各攻擊步驟的詳細資料。

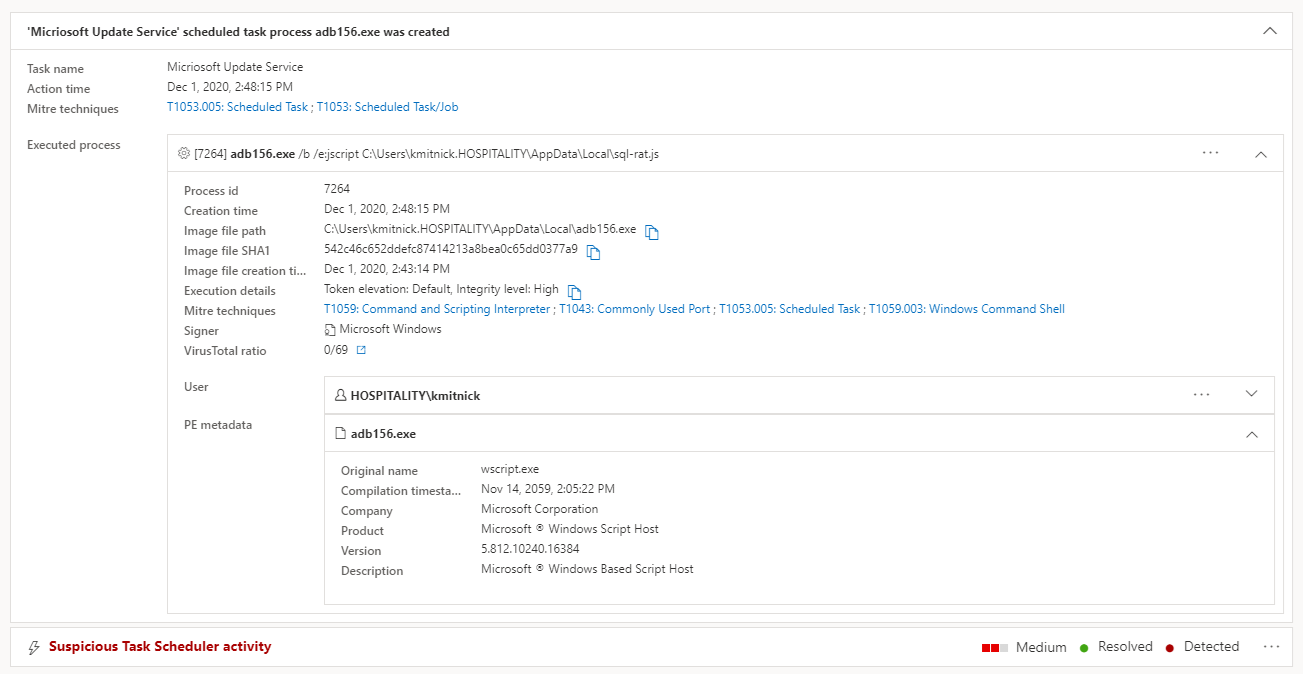

圖八、其中一個端點警示在Microsoft 365 security center中的詳細資訊,顯示為可疑的排程任務。此檢視畫面針對當前情況,讓分析人員得以查看與事件名稱、手法、涉及程序(在本案例中為某個被重新命名的wscript.exe檔)有關的進一步資訊。

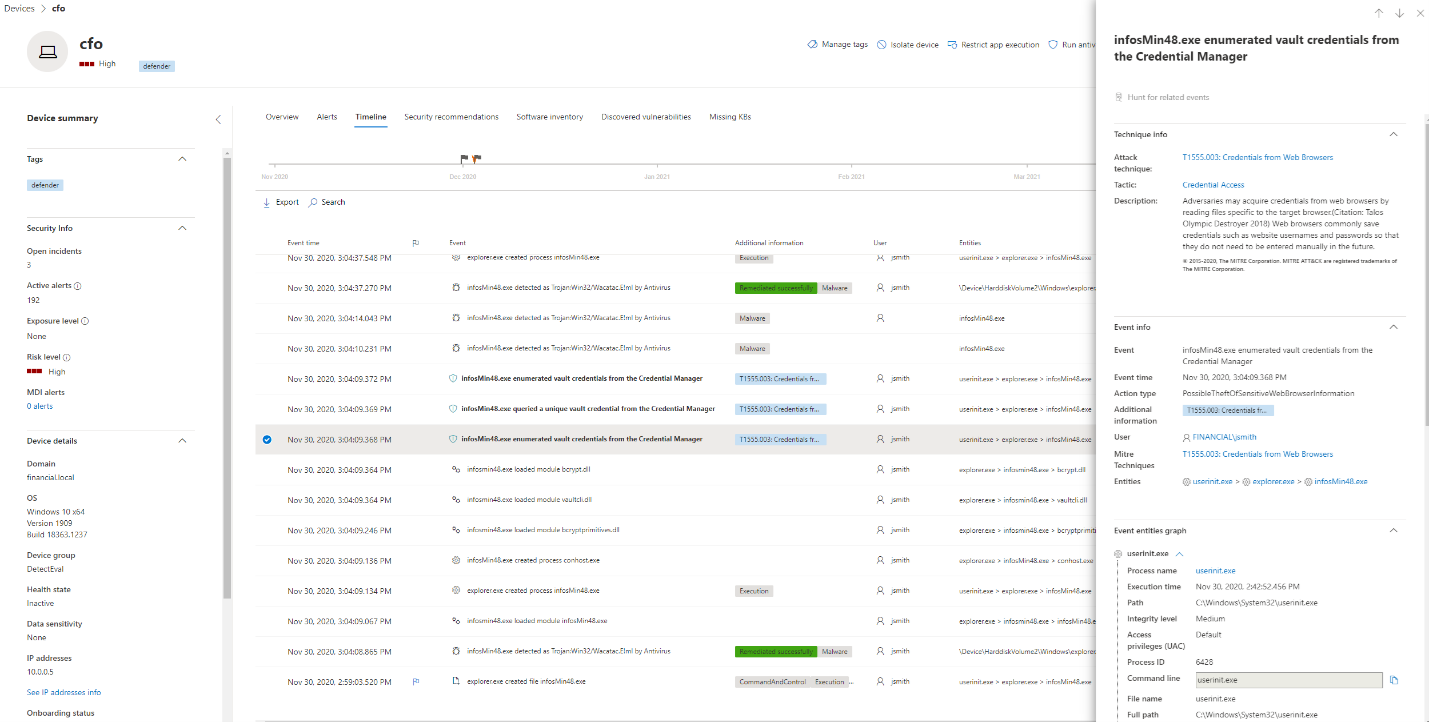

微軟最近在資安產品中擴展了 MITRE ATT&CK 策略和技術的使用範圍,包含警報執行序列和詳細的裝置時間線,將遙測轉為具邏輯的攻擊者活動並對映到 MITRE ATT&CK 的技術。這進一步改善了阻擋者的調查和追捕經驗,有助於講述攻擊的過程,提供豐富的背景,並推動應對機制。

圖九、Microsoft 365 security center顯示詳盡的裝置時間軸,除揭露事件外,也偵測到一項意圖列舉網頁瀏覽器憑證的憑證存取手法。

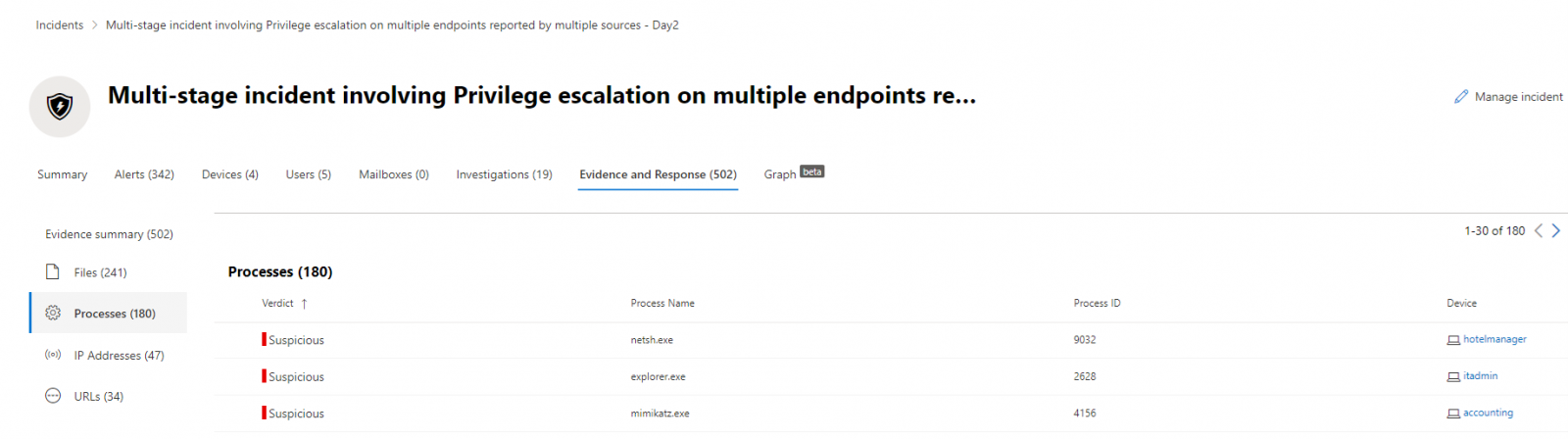

圖十、第二天攻擊時,Microsoft Defender Security Center的事件頁面中,「證據」分頁的畫面。資安監控中心的分析人員可利用此畫面檢視攻擊涉及的所有檔案、程序、入侵預防系統(IPS)及網址(URL),並且一鍵採取補救措施。

獨家的跨網域能見度,是防範現代化攻擊的利器。

Microsoft 365 Defender的功能之所以強大,在於能夠結合來自各端點、身分、電子郵件、數據以及雲端程式的獨特訊號,由於具備橫跨各層面的嫻熟能力,因此能夠在其他解決方案的能見度不足時,全面掌握狀況。

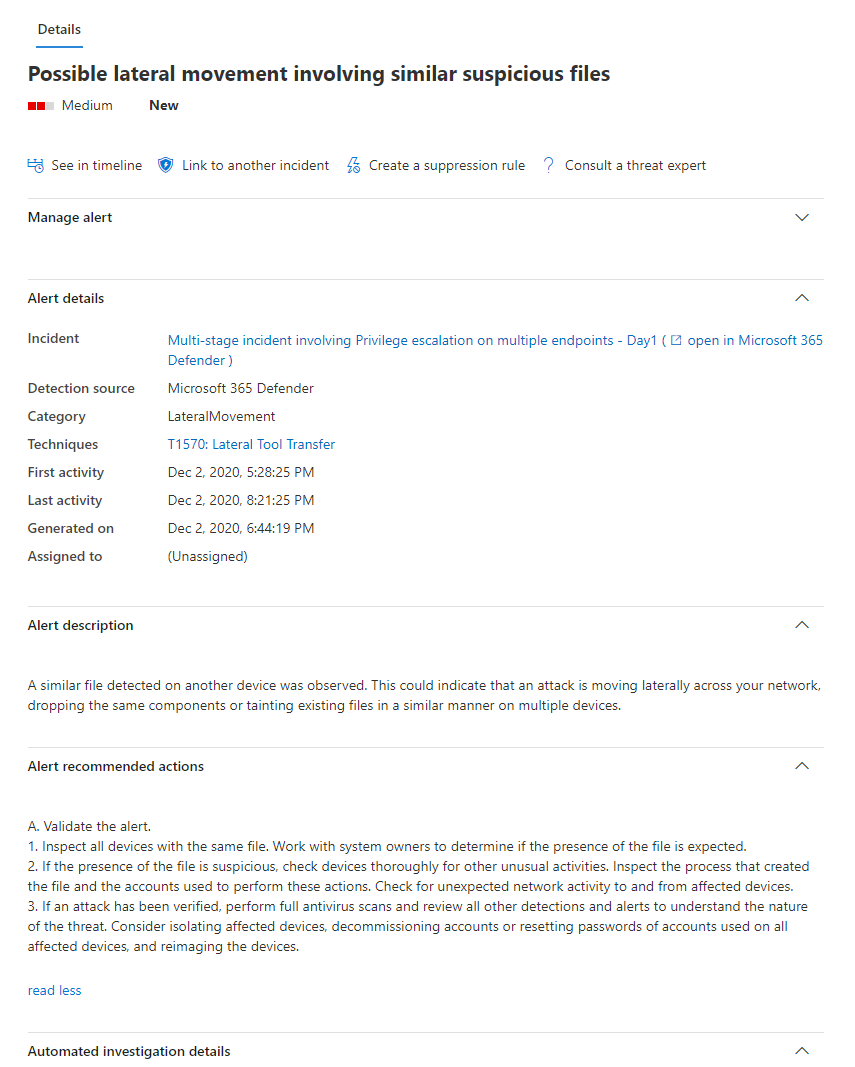

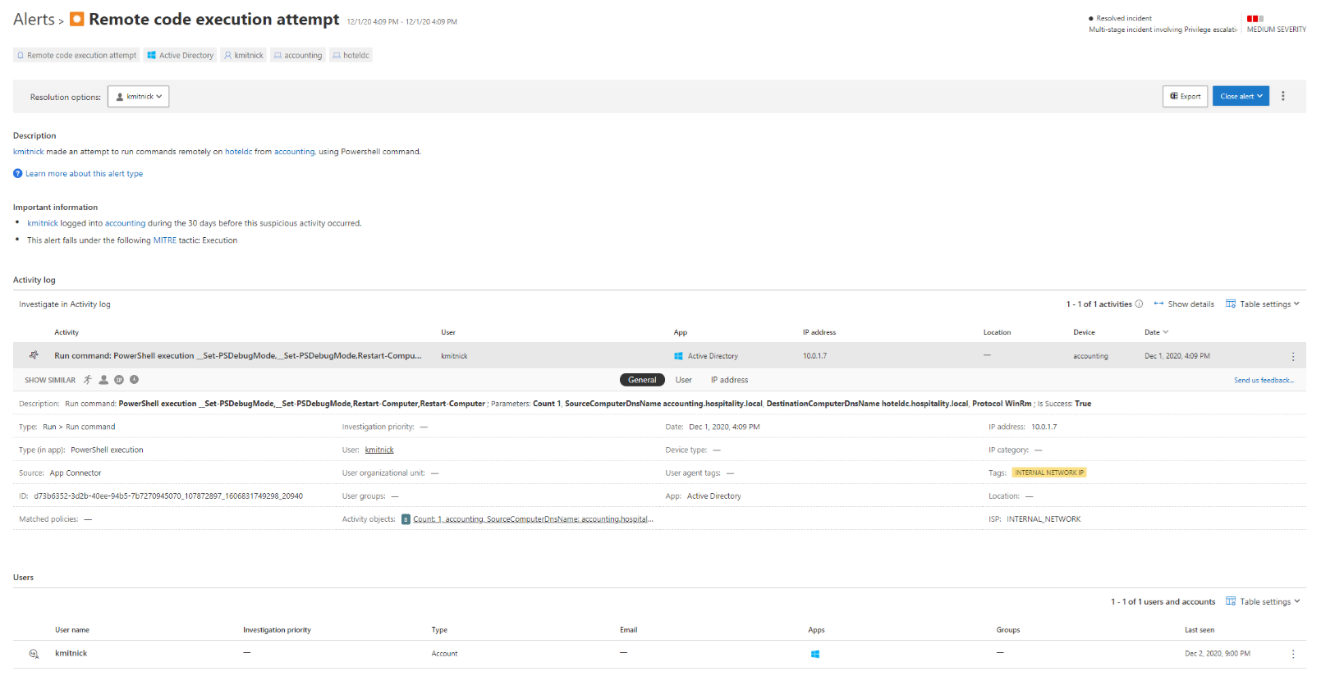

「橫向移動」是高階攻擊中的重要階段,此時攻擊者會從一個資產移動至另一資產,以便獲取特定的高價值資訊,或是盡可能增加受影響資產數,讓損害達到最大。因此,要想調查攻擊、確認規模並移除威脅,找出橫向活動並持續追蹤至關重要。本次評測中,微軟利用來自不同工作負載的訊號,完整掌握各個層面,從而偵測、揭發了模擬的橫向移動,以下試舉三例說明:

- 伺服器訊息區(SMB)檔案傳輸:偵測橫向移動攻擊,微軟有獨家做法。若是僅依靠端點命令列序列、PowerShell 字串或者與檔案操作有關的經驗法則,在碰上高階攻擊者時,偵測便有可能被規避。微軟則藉由 Microsoft Defender for Identity直接掌握網域控制器狀況,並透過 Microsoft Defender for Endpoint比對身分訊號及裝置遙測間關聯,再結合機器學習以及協定相關經驗法則,檢查各式異常情況,如:偽造授權資料、不存在的帳戶、票證異常、登入異常、時間異常等,接著比較前述訊號與檔案、程序、記憶體作業間的相關性。各家產品中,僅有 Microsoft 365 Defender能告知資安監控中心下列資訊:來源及目標裝置背景資料、遭存取資源和其中涉及身分。

圖十一、Microsoft 365 Defender利用AI比對不同身分及裝置活動訊號間的相關性。

- 遠端執行:微軟利用來自 Microsoft Defender for Identity 的獨家訊號,清楚掌握各類用戶行為異常並提出警示,其中包括使用者是否突然進行遠端執行。在此次評測中,微軟監督各裝置上之使用者行為,並在用戶利用雜湊傳遞登入、行跡可疑,且在新裝置上執行服務時,自動提出警示。

圖十二、有人冒用身分,利用遠端執行服務來進行橫向移動,此時 Microsoft Defender for Identity 發出警示。![]()

- 系統偵測:Microsoft Defender for Endpoint利用防止惡意軟體腳本介面(Anti-Malware Scripting Interface;AMSI)偵測記憶體中的可疑活動。許多同業在偵測時多半仰賴Process 操作及命令列,相較之下微軟在本次評測中偵測到 PowerShell 記憶體中活動是透過 AMSI。微軟的偵測演算法分析載入記憶體中的腳本,從而辨識出由 PowerShell 程序所執行的活動。偵測到此活動,代表攻擊者還在熟悉環境時其橫向移動已遭發現,也因此能快速採取補救措施反制攻勢。

圖十三、Microsoft 365 安全性中心顯示警示:有人利用 WMI 進行「發現系統」活動。藉由分析從 PowerShell 當中獲取的 AMSI 內容,偵測到相關活動。

現實生活中的保護,也就是開箱即用

微軟認為,保護必須是啟用即可以提供保護,因為自動化AI導向的專家系統已內建到我們的資安產品中。我們的產品應要求最低限度為無手動調整或配置來偵測和保護。並且,我們必須優化產品並減少誤報的發生,以避免作為造成磨擦和疲勞的主因。

微軟在 MITRE Engenuity 模擬環境中採用的產品,與客戶佈署於工作環境中的完全相同,並無任何針對測試另行最佳化的特殊或強力設定,絕不影響真實使用之表現以及使用者生產力。本次測試中,無論警示涵蓋度、準確度(本次 MITRE Engenuity 並未評估)、能見度及調查體驗,和佈署於真實工作環境時並無不同。

結語

MITRE Engenuity 的 FIN7+Carbanak 評測結果出來時,我們在第一篇部落格回應中就指出,十分期待能年年與其合作並貢獻一己之力。此項評測讓微軟不僅能測試自身解決方案的成效,也對整體資安界有所貢獻。微軟素來致力於與業界先進合作,共同加強防禦、回應攻擊,為此貢獻心力不易餘力,本次評鑑不過是其中的一部分。過去數月來,攻擊日益縝密、腳步更趨一致,有賴資安界同心協力、分享資訊,方能幫助我們採取所有必要步驟、打造更安全的世界,此次評測就是很好的例子。在此再次感謝 MITRE Engenuity 提供本次機會,也衷心企盼雙方未來持續合作,期待下次評鑑的到來。

更多有關 Microsoft 365 Defender 和 Microsoft Defender for Endpoint 的資訊

Microsoft Defender for Endpoint 採用雲端技術,為領先業界的端點安全解決方案,提供弱點管理、端點防護、端點偵測及回應、行動威脅防護。威脅縱然魔高一尺,我們的解決方案卻道高一丈。微軟對威脅的瞭解程度超越群倫,各項能力亦有實績為證,歡迎多加利用,點選此處可進一步獲得 Microsoft 365 Defender或 Microsoft Defender for Endpoint資訊,並立即登記試用。

更多有關微軟資安方案的資訊,請參考我們的網站。將我們的資安部落格加入書籤,隨時掌握微軟專家的資安議題文章。也可追蹤我們的推特帳號@MSFTSecurity,接收最新的資安時事及更新消息。

若欲瞭解原文,請至微軟官方部落格參考。